Am Global Encryption Day kämpfen wir gegen Encryption Backdoors!

61 % aller Tuta-E-Mails sind Ende-zu-Ende verschlüsselt - ein großer Erfolg für die Privatsphäre. Aber die Behörden wollen die Verschlüsselung schwächen. Wir müssen sie aufhalten!

Die Verschlüsselung ist heute viel leichter zugänglich als noch vor zehn oder gar zwanzig Jahren. Endlich haben wir das goldene Zeitalter der Verschlüsselung erreicht, in dem mehr Daten als je zuvor Ende-zu-Ende verschlüsselt werden. Die Verschlüsselung gibt uns die Möglichkeit, uns zu vernetzen und ungestört zu kommunizieren, und sie macht uns stark gegen alle Arten von Cyber-Bedrohungen, indem sie uns widerstandsfähig macht und vor verschiedensten Angriffen schützt.

Es versteht sich von selbst, dass auch Kriminelle Verschlüsselung nutzen, um vertraulich zu agieren und um nicht erwischt zu werden. Dies führt zu einem offensichtlichen Sicherheitskonflikt zwischen Strafverfolgungsbehörden und Politikern weltweit, die auf eine Verschlüsselungs-Hintertür drängen. Politiker hoffen, dass es mit einer Hintertür in der Verschlüsselung für die Strafverfolgungsbehörden einfacher wird, Kriminelle zu fassen. Eines der prominentesten Beispiele hierfür ist das Vorantreiben der Chatkontrolle – einer der am meisten kritisierten Gesetzesentwürfe aller Zeiten durch die EU.

Was ist eine Verschlüsselungs-Hintertür?

Eine Verschlüsselungs-Hintertür ist ein Zugangspunkt, über den Dritte auf Ende-zu-Ende-verschlüsselte Daten zugreifen können. Es handelt sich um eine absichtliche Schwachstelle, eine Sicherheitslücke in einem Verschlüsselungssystem, die es Behörden ermöglicht, Nachrichten zu entschlüsseln, um Kriminelle zu fassen.

Politiker, die Hintertüren für Verschlüsselungen fordern, liegen jedoch falsch, und in diesem Beitrag erklären wir, warum.

Doch beginnen wir mit einer guten Nachricht: Bei Tuta bieten wir jedem verschlüsselte E-Mails an - automatisch, wenn die E-Mail intern versendet wird, oder mit Hilfe eines gemeinsamen Passworts, wenn der Empfänger Gmail, Yahoo, Outlook oder einen anderen E-Mail-Dienst verwendet.

Heute sind 61% aller Tuta-E-Mails Ende-zu-Ende verschlüsselt.

Dies ist ein enormer Erfolg und zeigt, dass - wenn die Verschlüsselung standardmäßig in ein Produkt eingebaut ist - die Menschen sie nutzen und ihre Daten geschützt werden!

Warum eine Verschlüsselungs-Backdoor eine Bedrohung darstellt

Bis zum heutigen Tag dauern die Krypto-Kriege an: Politiker sagen, dass sie Hintertüren zur Verschlüsselung brauchen, damit die Strafverfolgungsbehörden ihre Arbeit machen können, und Sicherheitsexperten argumentieren, dass es einfach wäre, eine Verschlüsselungs-Hintertür zu bauen, aber es wäre unmöglich, sie zu sichern.

Oder, wie Bruce Schneier es ausdrückt: “Wir werden nicht gebeten, zwischen Sicherheit und Privatsphäre zu wählen. Wir werden gebeten, zwischen weniger Sicherheit und mehr Sicherheit zu wählen”.

Als verschlüsselter E-Mail-Dienst können wir dieser Aussage voll und ganz zustimmen.

Die Apple-Analogie

Sie erinnern sich sicher noch an den großen Aufschrei von Datenschützern, als Apple auf allen iPhones eine KI-gestützte clientseitige Suche nach Material über Kindesmissbrauch einführen wollte, was die Geräte der Menschen in Überwachungsmaschinen in ihren Taschen verwandelt hätte. Nach starkem Gegenwind aus der ganzen Welt nahm Apple seine Pläne wieder zurück.

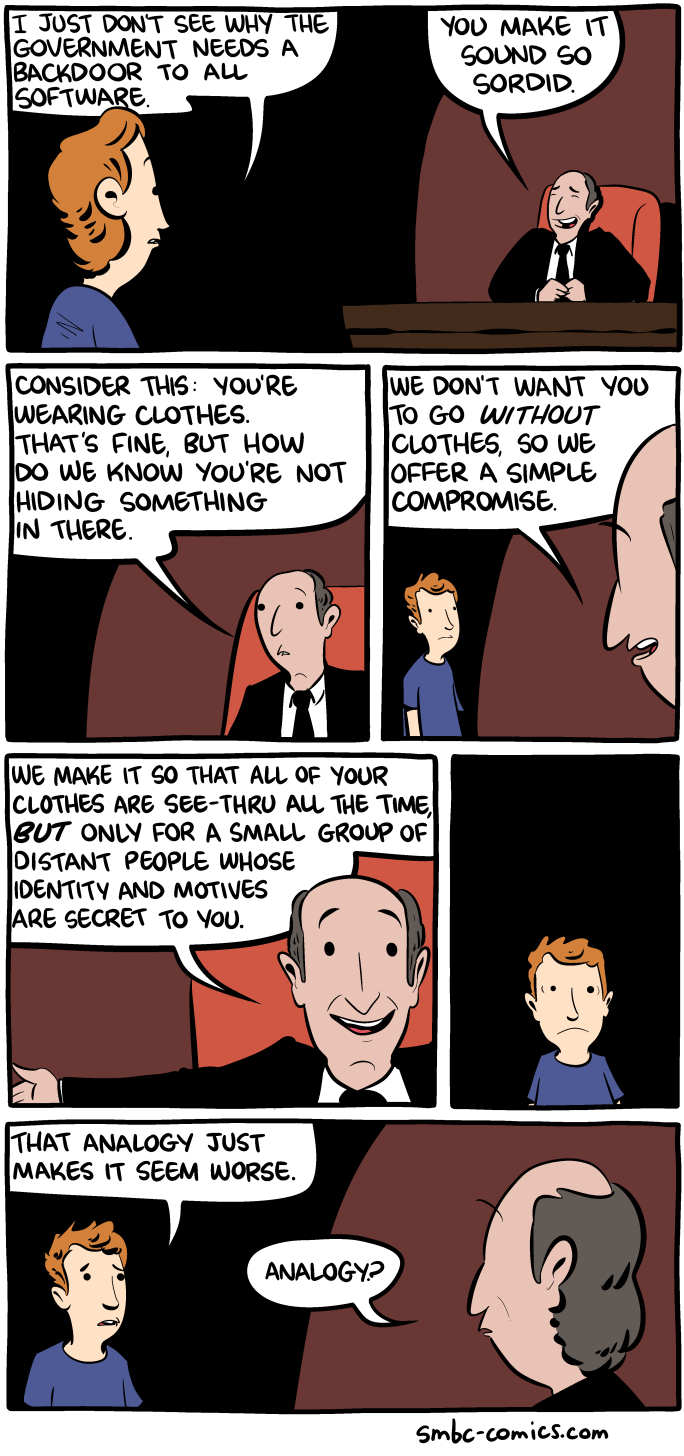

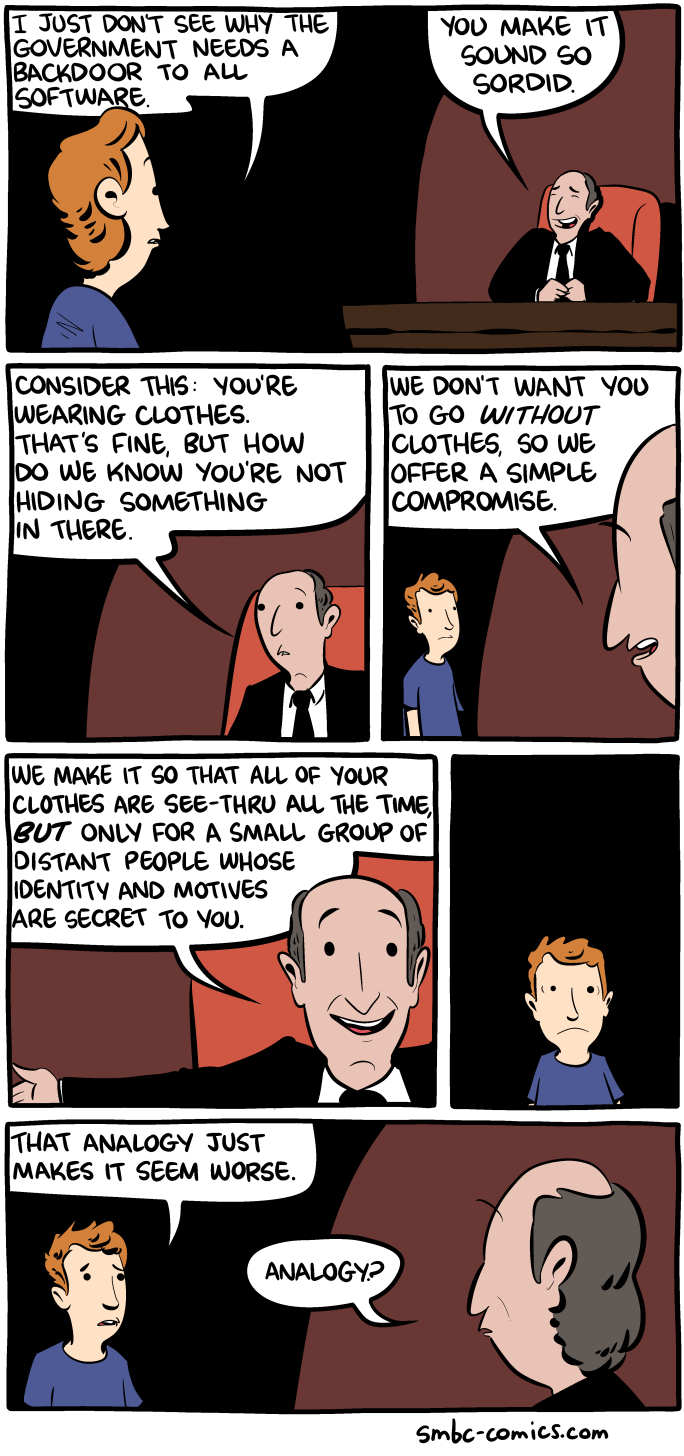

Der Comic erklärt recht anschaulich, wie eine Verschlüsselungs-Hintertür funktioniert: Der Comic zeigt, wie Apple-CEO Tim Cook das iPhone über eine Hintertür entsperrt, während das FBI, Hacker, repressive Regime und andere darauf warten, Zugang zu den entschlüsselten Daten zu erhalten.

Sobald Sie einer speziell definierten Gruppe Zugang zu den Daten gewähren, sind die Daten verfügbar. Alle Daten, die nicht sicher Ende-zu-Ende-verschlüsselt sind, können auch anderen Drittgruppen zugänglich gemacht werden, die ursprünglich nicht die Absicht hatten, an die privaten Daten zu gelangen.

Übermacht der Regierung

Auch wenn es sich im Folgenden nicht um eine staatliche Verschlüsselungs-Hintertür handelt, zeigt das Beispiel doch deutlich, wo die Gefahr liegt. In den USA gibt es schon seit längerer Zeit umfassende Zugriffsmöglichkeiten auf Bürgerdaten durch das FBI. Und dies ist weitgehend unbemerkt geblieben… Nach dem FISA-Abschnitt 702 kann die NSA ausländische Kommunikation in großen Mengen abgreifen. FBI-Direktor Wray hat sogar zugegeben, dass das FBI diese Informationen nutzt, um sogenannte Backdoor-Durchsuchungen für Ermittlungen gegen US-Bürger durchzuführen - ohne dafür einen Durchsuchungsbefehl zu benötigen. Im Jahr 2024 stand dieser übermäßige Zugang zu Bürgerdaten für die US-Regierungsinstitution FBI zur Debatte, aber leider hat sich nichts geändert.

In den USA ist die NSA für ihre immense Überwachungsmacht bekannt. Weniger bekannt ist, dass das FBI problemlos auf NSA-Daten zugreifen kann, die im Rahmen des Foreign Intelligence Surveillance Act (FISA) gesammelt wurden. Das FBI kann diese Daten nutzen, um gegen US-Bürger zu ermitteln. Abschnitt 702 erlaubt es dem FBI, Ausländer ohne richterliche Anordnung auszuspionieren, um Verbrechen und Anschläge von Terroristen zu verhindern. Allerdings werden auch Chatnachrichten, Telefonanrufe, SMS und E-Mails von US-Bürgern, die mit Ausländern kommunizieren, überwacht und in einer Datenbank gespeichert, die das FBI, die CIA und die NSA ohne Durchsuchungsbefehl durchsuchen können.

Anfang 2024 wurde dieser übermäßige Zugriff der Regierung heftig diskutiert, und für kurze Zeit sah es so aus, als ob Abschnitt 702 Ende Dezember 2024 auslaufen könnte, aber die US-Behörden haben ihn für zwei weitere Jahre neu genehmigt.

Das FBI hat sich stark dafür eingesetzt, diesen Datensat zu behalten. FBI-Direktor Christopher Wray sagte:

“Eine Durchsuchungsbefehlsanforderung würde einem faktischen Verbot gleichkommen, weil Abfrageanträge entweder nicht den rechtlichen Standard erfüllen würden, um eine gerichtliche Genehmigung zu erhalten; oder weil, wenn der Standard erfüllt werden könnte, dies nur nach dem Einsatz knapper Ressourcen, der Einreichung und Prüfung eines langwierigen Rechtsantrags und dem Verstreichen einer beträchtlichen Zeit geschehen würde - die die Regierung in der Welt der sich schnell entwickelnden Bedrohungen oft nicht hat.”

Mit anderen Worten: Die meisten FBI-Durchsuchungen nach Abschnitt 702 zur Ermittlung gegen US-Bürger werden nicht durch einen hinreichenden Verdacht gestützt. Dies allein sollte ausreichen, um das FBI davon abzuhalten, diesen umfassenden Datensatz zu nutzen.

Die Durchsuchung von NSA-Datensätzen durch das FBI ohne Durchsuchungsbefehl ist ein weiterer Beweis dafür, wie der einmal gewährte Zugriff genutzt wird und warum Hintertüren in Verschlüsselungssystemen die Sicherheit und das Recht auf Privatsphäre aller untergraben würden.

Was ist eine Verschlüsselungs-Hintertür?

Eine Verschlüsselungs-Hintertür ist ein Universalschlüssel. Dieser Schlüssel soll nur für die “Guten” zugänglich sein, zum Beispiel für die Strafverfolgungsbehörden. Aber erstens gibt es keine Garantie dafür, dass die “Guten” auch die Guten sind, und zweitens besteht immer die Gefahr, dass ein Dritter Zugang zum Universalschlüssel erhält.

Schutz vor einer Vielzahl von Bedrohungen

Mit ihrer Forderung nach einer Verschlüsselung durch die Hintertür wollen Politiker (und FBI-Direktor Wray verwendet dieselben Argumente) uns gegen eine einzige Bedrohung schützen - Kriminelle, einschließlich Terroristen - und lassen dabei eine ganze Reihe von Bedrohungen außer Acht, vor denen uns die Verschlüsselung schützt: Die Ende-zu-Ende-Verschlüsselung schützt unsere Daten und unsere Kommunikation vor Abhörern wie Hackern, ausländischen Regierungen und Terroristen.

Ohne sie wären Dissidenten in China nicht in der Lage, online zu kommunizieren, ohne verhaftet zu werden. Journalisten könnten nicht sicher mit Whistleblowern kommunizieren, Menschenrechtsaktivisten und viele Nichtregierungsorganisationen könnten ihre Arbeit in repressiven Ländern nicht verrichten, Rechtsanwälte und Ärzte könnten nicht vertraulich mit ihren Klienten kommunizieren.

Ohne Verschlüsselung wären Sie nicht in der Lage, online ein privates Gespräch mit jemandem zu führen.

Zach Weinersmith hat einen großartigen Comic gezeichnet, der zeigt, was es bedeuten würde, wenn die Regierung über einen Universalschlüssel verfügen würde, z. B. eine Hintertür zur Verschlüsselung:

Schwachstelle per Definition

Jede Verschlüsselungs-Hintertür ist per definitionem eine Schwachstelle.

Es ist unmöglich, eine Hintertür zu bauen, auf die nur die “Guten” zugreifen können. Wenn das FBI Ihre E-Mails entschlüsseln oder sich Zugang zur Festplatte Ihres Computers verschaffen kann, können das auch Kriminelle, Terroristen und andere Regierungen.

Im Jahr 2009 drangen beispielsweise chinesische Hacker über eine Hintertür in eine Google-Datenbank ein, die nur der US-Regierung Zugang gewähren sollte: “Um Durchsuchungsbefehlen der Regierung für Nutzerdaten nachzukommen, schuf Google ein System für den Zugang zu Google Mail-Konten durch eine Hintertür. Diese Funktion haben die chinesischen Hacker ausgenutzt, um sich Zugang zu verschaffen”, erklärte der Sicherheitsexperte Bruce Schneier.

Diese sensible Datenbank enthielt jahrelange Informationen über die Zielpersonen der US-Überwachung.

Kryptographie-Experten lehnen dies aus Sicherheitsgründen ab

Sollte Regierungen über eine Hintertür Zugang zu verschlüsselten Daten gewährt werden, käme dies nach Ansicht von Kryptografieexperten wie Matthew Green und Bruce Schneier der Anordnung von Unsicherheit gleich:

Ein außerordentlicher Zugang würde die Entwickler von Internet-Systemen dazu zwingen, die Entwurfspraktiken für die Vorwärtsgeheimhaltung umzukehren, die darauf abzielen, die Auswirkungen auf die Privatsphäre der Benutzer zu minimieren, wenn die Systeme durchbrochen werden. Die Komplexität der heutigen Internetumgebung mit Millionen von Anwendungen und weltweit vernetzten Diensten bedeutet, dass neue Anforderungen der Strafverfolgungsbehörden wahrscheinlich unvorhergesehene, schwer zu entdeckende Sicherheitslücken einführen werden. Abgesehen von diesen und anderen technischen Schwachstellen wirft die Aussicht auf weltweit eingesetzte außergewöhnliche Zugangssysteme die Frage auf, wie ein solches Umfeld zu regeln wäre und wie sichergestellt werden kann, dass solche Systeme die Menschenrechte und die Rechtsstaatlichkeit achten.

Eine Verschlüsselungs-Hintertür zu bauen ist einfach - sie zu sichern ist unmöglich

Um zu verdeutlichen, warum eine Verschlüsselungs-Hintertür so verheerende Auswirkungen auf das Internet haben würde, stellen Sie sich Folgendes vor:

Wenn ein Technologieunternehmen eine Hintertür einbauen würde, bräuchte es Zugang zu den privaten Schlüsseln seiner Nutzer, um die Daten auf Anfrage entschlüsseln zu können. Das würde bedeuten, dass sie die privaten Schlüssel aller Nutzer in einem hochgesicherten Tresor aufbewahren müssten, zu dem nur hochvertrauenswürdige Mitarbeiter Zugang haben.

Wenn die Strafverfolgungsbehörden einen Durchsuchungsbefehl für einen dieser Schlüssel ausstellen, müsste ein hochgradig vertrauenswürdiger Mitarbeiter den Tresor öffnen, den benötigten Schlüssel herausholen und ihn - sicher! - an die Strafverfolgungsbehörde übermitteln.

Um dieses Bild noch ein wenig beunruhigender zu machen: Für ein großes Technologieunternehmen würde dies Tausende von Anfragen pro Tag von Tausenden von verschiedenen Strafverfolgungsbehörden bedeuten.

Für jedes Technologieunternehmen wäre es unmöglich, diesen Tresor gegen Inkompetenz und Fehler zu schützen. Wenn ein Technologieunternehmen einen solchen Tresor einrichtet, in dem alle privaten Schlüssel gespeichert sind, wäre dies außerdem eine äußerst attraktive Plattform für jeden böswilligen Angreifer im Internet, selbst für mächtige staatliche Akteure.

Angesichts der weltweit immer raffinierter werdenden Datenschutzverletzungen liegt es auf der Hand, dass es unmöglich sein wird, diesen Tresor gegen vorsätzliche Angriffe zu verteidigen, und genau aus diesem Grund muss ein privater Schlüssel lokal beim Nutzer verbleiben und darf niemals auf einem zentralen Server gespeichert werden.

Gesetze und undichte Stellen

EU-Vorschlag zur Chatkontrolle

Die EU-Verordnung zur Chatkontrolle, die offiziell als Verordnung über den sexuellen Kindesmissbrauch (CSAR) bekannt ist, hat Bedenken hinsichtlich der Schwächung der Verschlüsselung und der möglichen Einführung von Hintertüren aufgeworfen. Ein Hauptproblem ergibt sich aus dem Konzept des clientseitigen Scannens (CSS), bei dem Nachrichten auf dem Gerät eines Nutzers gescannt werden, bevor sie verschlüsselt werden. Dies würde es den Behörden oder Dienstanbietern ermöglichen, illegale Inhalte, wie z. B. Material über sexuellen Kindesmissbrauch (CSAM), zu erkennen, bevor die Nachricht überhaupt gesendet wird. Während die Nachricht selbst während der Übertragung verschlüsselt bleibt, wird durch die Tatsache, dass sie vor der Verschlüsselung gescannt werden kann, die Privatsphäre, die die Verschlüsselung schützen soll, grundlegend geschwächt. Die Verschlüsselung wird zwar nicht technisch “gebrochen”, aber das Scannen stellt eine Schwachstelle auf Geräteebene dar, so dass die Verschlüsselung die Privatsphäre des Benutzers nicht mehr vollständig schützen kann.

Darüber hinaus könnte Chat Control den Weg für die Einführung von Hintertüren in Verschlüsselungsprotokollen ebnen, durch die Unternehmen verpflichtet werden könnten, Zugang zu verschlüsselter Kommunikation zu gewähren. Dies würde die Ende-zu-Ende-Verschlüsselung untergraben, da ein Dritter Zugang zu Mitteilungen erhalten würde, die nur für den Absender und den Empfänger sichtbar sein sollen. Dies hat die Debatte über Hintertüren zur Verschlüsselung in der Technik- und Datenschutzgemeinde erneut entfacht, da jede Schwächung der Verschlüsselung die Integrität der Datensicherheit für jeden Internetnutzer gefährdet.

Derzeit ist die Chat Control in der EU-Kommission auf Eis gelegt, da Ungarn aufgrund des Widerstands der Niederlande keine Mehrheit finden konnte. Der niederländische Geheimdienst betonte, dass Verschlüsselung für die digitale Widerstandsfähigkeit in Europa von größter Bedeutung ist.

EARN IT - ein weiterer Angriff auf die Verschlüsselung

Die Regierungen der Vereinigten Staaten, des Vereinigten Königreichs, Kanadas, Australiens und Neuseelands (auch bekannt als Five Eyes) haben seit 2018 deutlich gemacht, dass sie planen, Technologieanbieter mit Sitz in ihren Ländern zu zwingen, den rechtmäßigen Zugriff auf die verschlüsselte Kommunikation der Nutzer über eine Verschlüsselungs-Backdoor zu ermöglichen.

Im Jahr 2020 hat Generalstaatsanwalt William Barr einen weiteren Versuch unternommen, die Online-Sicherheit mit seinen Forderungen nach Verschlüsselungs-Hintertüren zu zerstören: das EARN IT-Gesetz. EARN IT verbietet zwar nicht ausdrücklich die Verschlüsselung, aber es besagt, dass Technologieunternehmen “bewährte Verfahren” anwenden müssen, um Daten zu scannen, bevor sie hochgeladen werden.

Da diese “besten Praktiken” von einer Regierungskommission unter der Leitung von Generalstaatsanwalt Barr festgelegt werden, ist es offensichtlich, dass die Verschlüsselung durch die Hintertür geknackt werden soll.

Hier erfahren Sie, wie Sie sich gegen das EARN IT-Gesetz wehren können.

Darüber hinaus haben drei US-Senatoren das Gesetz über den rechtmäßigen Zugang zu verschlüsselten Daten (Lawful Access to Encrypted Data Act) eingebracht, das darauf abzielt, die Verwendung von “durchsuchungssicherer” verschlüsselter Technologie durch Terroristen und andere schlechte Akteure zu unterbinden, um illegales Verhalten zu verbergen”.

BlueLeaks, ein Beispiel für den schlimmsten Fall

Politiker fordern regelmäßig, dass Unternehmen ihre Ende-zu-Ende-verschlüsselten E-Mail- und Cloud-Dienste mit Hintertüren versehen, damit die Strafverfolgungsbehörden Kriminelle leichter verfolgen können. Im Gegenteil, der BlueLeaks-Hack von 2020 zeigt, dass wir bessere und mehr Verschlüsselung brauchen, nicht weniger.

Der BlueLeaks-Skandal von 2020 hat gezeigt, was es bedeutet, wenn sensible Daten nicht ausreichend gesichert sind. Der Sicherheitsexperte Brian Krebs schreibt in seinem Blog:

“Vorläufige Analysen der Daten, die in diesem Leck enthalten sind, deuten darauf hin, dass Netsential, ein Webdienstleister, der von mehreren Fusionszentren, Strafverfolgungsbehörden und anderen Regierungsbehörden in den Vereinigten Staaten genutzt wird, die Quelle der Kompromittierung war”, schreibt die NFCA: “Netsential hat bestätigt, dass diese Kompromittierung wahrscheinlich das Ergebnis eines Bedrohungsakteurs war, der ein kompromittiertes Benutzerkonto eines Netsential-Kunden und die Upload-Funktion der Webplattform ausnutzte, um bösartige Inhalte einzuschleusen, was die Exfiltration anderer Netsential-Kundendaten ermöglichte.”

Dieses massive Leck von hochsensiblen Polizeidokumenten, die auch ACH-Leitungsnummern, internationale Bankkontonummern (IBAN) sowie persönliche Informationen und Bilder von Verdächtigen enthielten, war leicht möglich, weil die Angreifer über ein missbrauchtes Benutzerkonto Schadsoftware hochladen konnten. Dies war die Schwachstelle: Die Anmeldedaten eines Nutzers reichten aus, um Unmengen von Daten abzurufen, da diese Daten nicht verschlüsselt waren.

Es ist unbestritten, dass der BlueLeaks-Angriff nicht erfolgreich gewesen wäre, wenn die Daten Ende-zu-Ende verschlüsselt gewesen wären.

Dies zeigt, warum Verschlüsselungs-Hintertüren so gefährlich sind: Wenn ein missbrauchter Mitarbeiter-Account - oder ein Mitarbeiter selbst - zum schwachen Glied werden kann, das Zugriff auf den allgemeinen Entschlüsselungsschlüssel hat, besteht die Gefahr, dass alle Daten in die falschen Hände geraten.

Ein privates Gespräch wäre nur offline möglich

Wenn Politiker eine Hintertür für die Online-Kommunikation fordern, ignorieren sie auch, dass die totale Überwachung in der Offline-Welt nie eine Option war: Es ist nicht illegal, seine Tür zu verschließen. Es ist nicht illegal, zu flüstern. Es ist nicht illegal, aus dem Blickfeld einer Überwachungskamera zu gehen. Es ist nicht illegal, zu flüstern.

Natürlich ist es für die Strafverfolgungsbehörden lästig, dass manche Verschlüsselungen nicht geknackt werden können, so wie es für die Strafverfolgungsbehörden lästig ist, dass wir in unseren Schlafzimmern nicht die Bildschirme aus dem dystopischen Roman “1984” installiert haben.

Die Strafverfolgungsbehörden müssen dies in Kauf nehmen, damit wir alle die Freiheit einer Demokratie genießen können, anstatt in einem Überwachungsstaat zu leben.

Wenn man die Privatsphäre verbietet, haben nur noch Gesetzesbrecher eine Privatsphäre.

Wir müssen ein für alle Mal begreifen, dass ein Verbot der Verschlüsselung in Online-Diensten und der allgemeinen Überwachung nicht dazu beitragen wird, Kriminelle besser zu verfolgen. Stattdessen werden Kriminelle ihre eigenen verschlüsselten Tools entwickeln, Wegwerfhandys und andere Techniken verwenden, die es den Strafverfolgungsbehörden noch schwerer machen, den Überblick zu behalten.

Phil Zimmermanns bekanntes Zitat hat nach wie vor Gültigkeit: “Wenn die Privatsphäre verboten wird, haben nur noch Verbrecher eine Privatsphäre”.

Eine Hintertür zur Verschlüsselung ist ein so großes Sicherheitsrisiko für uns alle, dass wir sie niemals zulassen dürfen.

Open Source E-Mail, frei von Hintertüren

Aus diesem Grund haben wir alle Tuta-Clients als Open Source veröffentlicht, damit technisch versierte Menschen überprüfen können, ob wir halten, was wir versprechen: Schutz jeder privaten E-Mail mit eingebauter Ende-zu-Ende-Verschlüsselung, garantiert frei von jeder Verschlüsselungs-Hintertür.

Wir haben es uns zur Aufgabe gemacht, die Massenüberwachung mit Verschlüsselung zu stoppen. Und wir heißen jeden willkommen, sich uns anzuschließen.