Tuta lancia la crittografia post-quantistica per le e-mail

Tuta Mail abilita TutaCrypt, un protocollo per lo scambio di messaggi che utilizza la crittografia quantistica.

Siamo entusiasti di annunciare che con questa release abilitiamo la crittografia quantum-safe come impostazione predefinita per tutti i nuovi account Tuta Mail. Stiamo sostituendo la classica crittografia asimmetrica (RSA-2048) con il nostro protocollo di crittografia ibrido a sicurezza quantistica chiamato TutaCrypt: Esso combina un meccanismo di incapsulamento delle chiavi post-quantistiche (CRYSTALS-Kyber) e uno scambio di chiavi Elliptic-Curve-Diffie-Hellmann (x25519).

Se volete essere tra i primi a utilizzare la crittografia quantum-resistant per le vostre e-mail, iscrivetevi subito a Tuta Mail!

Arne Möhle, CEO di Tuta Mail, commenta: “Con TutaCrypt stiamo rivoluzionando la sicurezza delle e-mail. Per la prima volta, le persone possono inviare e ricevere e-mail con una crittografia così forte che nemmeno i computer quantistici saranno in grado di rompere la crittografia e decifrare i messaggi. Noi di Tuta ci consideriamo dei pionieri della comunicazione sicura. Nel 2014 abbiamo pubblicato Tutanota, il primo servizio di posta elettronica crittografata automaticamente. Oggi, dieci anni dopo e con dieci milioni di utenti in più, siamo lieti di aprire la strada alle e-mail sicure dal punto di vista quantistico! Vogliamo aiutare il maggior numero possibile di persone a comunicare in modo semplice e sicuro, ora e in futuro. Con il rilascio di TutaCrypt in Tuta Mail, abbiamo raggiunto un’altra pietra miliare per garantire la sicurezza della comunicazione online”.

Quando Tutanota (ora Tuta Mail) è stata lanciata nel marzo 2014, è stato il primo provider di e-mail crittografate Ende-zu-Ende che ha permesso alle persone di crittografare facilmente le e-mail a chiunque nel mondo. Nel corso degli anni, abbiamo continuamente rafforzato il livello di sicurezza di Tuta Mail aggiornando i nostri algoritmi da AES 128 ad AES 256, il che rende già tutta la crittografia a riposo quantum-safe. Abbiamo anche aggiornato la funzione di derivazione delle chiavi basata su password da bcrypt ad Argon2, in quanto Argon2 è la funzione di hashing più sicura per proteggere le password e derivare le chiavi di crittografia.

La crittografia post-quantistica è la versione più avanzata della crittografia dei dati che abbiamo attualmente, ma la crittografia utilizza ancora gli stessi metodi spiegati nel nostro post sulle basi della crittografia, ma in un protocollo ibrido.

Sfida per la sicurezza delle e-mail

Mentre la crittografia a riposo resistente ai quanti può essere facilmente ottenuta con AES 256, la sfida per le e-mail è rappresentata dall’uso della crittografia asimmetrica. Sono necessari nuovi algoritmi post-quantistici per la crittografia asimmetrica e la crittografia a chiave pubblica, e il NIST ha già scelto CRYSTALS-KYBER per la standardizzazione come ML-KEM (creazione di chiavi) e CRYSTALS-Dilithium come ML-DSA (firme digitali).

Abbiamo ricostruito il protocollo crittografico Tuta da zero e stiamo aggiornando la nostra crittografia utilizzando algoritmi resistenti ai quanti insieme ad algoritmi convenzionali (Kyber in combinazione con AES 256 e ECDH x25519 in un protocollo ibrido) per la nostra crittografia asimmetrica a chiave pubblica delle e-mail, ma anche per la condivisione del calendario, la condivisione delle liste di contatti e i futuri servizi di condivisione dei file. Quest’ultimo servizio, la condivisione sicura post-quantistica di drive e file, è già in fase di elaborazione in parallelo con l’Università di Wuppertal in un progetto di ricerca finanziato dal governo tedesco.

Come abilitare la crittografia sicura per i quanti

I nuovi utenti di Tuta non devono intraprendere alcuna azione, ma aggiornare all’ultima versione delle app Tuta per gli algoritmi post-quantistici per proteggere le proprie e-mail, i calendari e i contatti. Il nuovo protocollo verrà lentamente esteso anche a tutti gli utenti Tuta esistenti.

Questa nuova generazione di crittografia è a prova di futuro per tutti i dati memorizzati in Tuta e protegge anche dal concetto di “Raccogli ora, decripta dopo”. Gli aggressori che vogliono mettere le mani sui dati crittografati delle e-mail di Tuta devono ora violare sia i nuovi algoritmi post-quantistici sia la classica crittografia AES/ECC.

Si tratta di un grande balzo in avanti nella sicurezza delle e-mail e siamo orgogliosi di essere all’avanguardia verso un futuro digitale più privato.

Le specifiche complete del protocollo sono disponibili sul nostro sito web: TutaCrypt

Poiché Tuta Mail è un progetto open source, è possibile dare un’occhiata all’implementazione del protocollo sul nostro repository GitHub.

Proprietà di sicurezza

I principali esperti di crittografia e il governo degli Stati Uniti raccomandano una strategia di cybersicurezza che prevede l’aggiornamento ad algoritmi di crittografia sicuri dal punto di vista quantistico.

Seguendo questo approccio all’avanguardia, noi di Tuta proteggiamo ora tutti i dati dagli aggressori che raccolgono ora i messaggi crittografati per decifrarli quando sarà disponibile un computer quantistico universale su larga scala. Questo modello di attacco è chiamato “Harvest Now, Decrypt Later”. Poiché non consideriamo un avversario quantistico attivo in grado di manomettere e violare i messaggi durante l’esecuzione del protocollo, non abbiamo bisogno di autenticazione e integrità per lo scenario post-quantistico. Con l’evoluzione delle minacce e la disponibilità di computer quantistici, intendiamo migliorare il nostro protocollo attuale di conseguenza.

TutaCrypt offre le seguenti proprietà di sicurezza:

-

Riservatezza (classica e post-quantistica): Solo i destinatari (e il mittente) sono in grado di accedere al contenuto di un messaggio crittografato con TutaCrypt.

-

Integrità (classica): Un messaggio crittografato con TutaCrypt non può essere modificato dopo la sua cifratura da parte del mittente senza che il destinatario lo scopra al momento della decifrazione.

-

Autenticità (classica): I destinatari ottengono una garanzia crittografica che qualsiasi messaggio crittografato da TutaCrypt è stato inviato dal suo mittente acclamato.

Blocchi crittografici

Prima del rilascio di TutaCrypt, il vostro client di posta sicura generava una coppia di chiavi RSA al momento della registrazione. Con il rilascio di TutaCrypt, ora generiamo due coppie di chiavi:

- Una coppia di chiavi a curva ellittica con curva X25519 utilizzata per uno scambio di chiavi a curva ellittica Diffie-Hellman (ECDH).

- e una coppia di chiavi Kyber-1024 utilizzata per l’incapsulamento delle chiavi.

Le chiavi private sono memorizzate in modo criptato sui nostri server con sede in Germania (con una chiave derivata dalla password dell’utente) in modo da poter essere utilizzate su qualsiasi dispositivo dell’utente. I nuovi account Tuta Mail avranno d’ora in poi solo coppie di chiavi TutaCrypt e nessuna coppia di chiavi RSA, come spiegato nella nostra pagina sulla crittografia con i dettagli su come crittografiamo e proteggiamo le chiavi degli utenti sui nostri server in Germania per una migliore protezione dei dati.

Per la crittografia simmetrica quantistica e autenticata TutaCrypt utilizza AES-256 in modalità CBC con HMAC-SHA-256.

Per crittografare i dati memorizzati sul server vengono utilizzate chiavi AES-256 a lungo termine, derivate dalla password dell’utente utilizzando Argon2.

Le chiavi di crittografia simmetrica vengono ricavate utilizzando HKDF-SHA-256.

Come funziona?

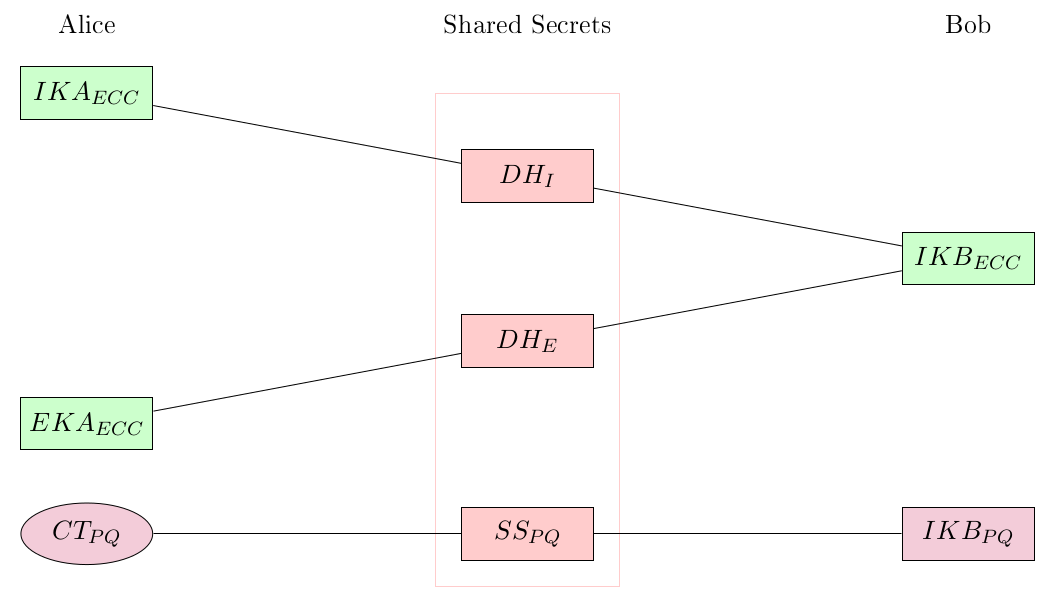

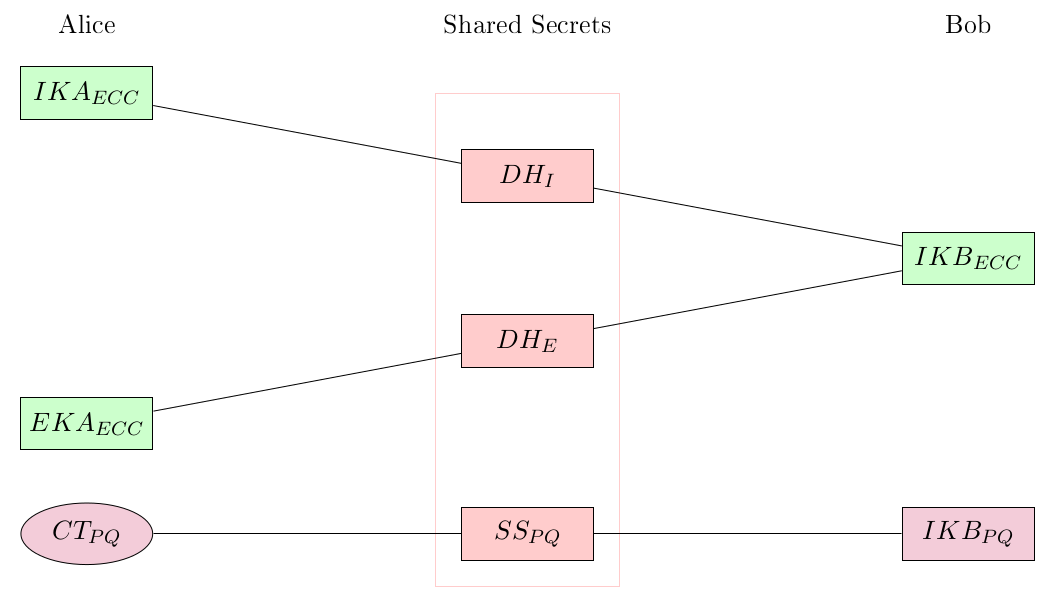

TutaCrypt combina i suddetti algoritmi per scambiare una chiave crittografica che viene utilizzata per criptare e decriptare il messaggio, compresi il corpo della posta, l’oggetto e gli allegati.

Il protocollo ricava due segreti condivisi utilizzando l’ECDH tra la chiave di identità del mittente (IKA), una chiave effimera (EKA) generata dal mittente e la chiave di identità del destinatario (IKB).

Questi due segreti (DHI e DHE) sono utilizzati come input per la funzione di derivazione della chiave insieme a un terzo segreto condiviso ottenuto da un incapsulamento di chiavi Kyber (SSPQ). La chiave derivata cripta e decripta la chiave del messaggio.

Introduzione graduale a tutti gli utenti Tuta

Con il rilascio di TutaCrypt, tutte le chiavi di crittografia dei nuovi account Tuta Mail saranno generate con algoritmi quantum-safe.

In una seconda fase di TutaCrypt, stiamo lavorando a un meccanismo di rotazione delle diverse chiavi utilizzate nella nostra applicazione. Quando questa funzione sarà disponibile per il rilascio pubblico, inizieremo a distribuire la crittografia sicura post-quantistica anche a tutti i dieci milioni di utenti esistenti.

Altri progetti

TutaCrypt rappresenta un importante miglioramento della crittografia di Tuta. Siamo felici di essere il primo provider di e-mail che cripta i dati dei propri utenti con una crittografia sicura dal punto di vista quantistico. È la prova che una crittografia complessa e forte può essere resa disponibile per tutti. Ma abbiamo intenzione di andare oltre.

Abbiamo spiegato quali proprietà di sicurezza possiede attualmente il protocollo. Tuttavia, siamo consapevoli che ci sono alcune limitazioni per quanto riguarda l’autenticazione, in particolare nel caso in cui le chiavi di identità a lungo termine siano compromesse.

I nostri partner del progetto PQDrive dell’Università di Wuppertal non hanno riscontrato alcun problema di sicurezza con il protocollo TutaCrypt e ci hanno suggerito di effettuare una verifica formale. Abbiamo in programma di sottoporre il protocollo a una revisione formale e a una verifica nel prossimo futuro.

Stiamo migliorando il protocollo insieme all’Università di Wuppertal e a lungo termine intendiamo implementare il protocollo PQMail completo per ottenere la Perfect Forward Secrecy e la Future Secrecy come proprietà di sicurezza aggiuntive.

Tutto questo è necessario per garantire la massima sicurezza. Stiamo abilitando TutaCrypt fin da ora per tutti i nostri clienti, in modo che possano beneficiare del maggiore livello di sicurezza della crittografia post-quantistica.

Aggiornamento agosto 2025 : Come già annunciato, abbiamo aggiunto la verifica delle chiavi in modo che TutaCrypt fornisca anche un’autenticazione crittograficamente garantita.

Perché abbiamo bisogno della crittografia post-quantistica ORA

La crittografia resistente ai quanti o post-quantistica è la nostra migliore scommessa contro gli attacchi dei futuri computer quantistici per aumentare la sicurezza, la privacy e la protezione dei dati.

L’ascesa dei computer quantistici porta grandi vantaggi al nostro mondo online, ma anche grandi rischi per la nostra sicurezza e privacy. Con l’avvicinarsi della rivoluzione quantistica, l’introduzione di una robusta crittografia post-quantistica diventa fondamentale: I nuovi algoritmi devono essere implementati ora per salvaguardare i nostri dati da futuri attacchi da parte dei computer quantistici. In questo post spieghiamo lo scopo della crittografia post-quantistica, come funziona la crittografia post-quantistica e perché abbiamo bisogno di una crittografia resistente ai quanti già oggi, e non una volta iniziata l’era dei computer quantistici.

Internet, così come lo conosciamo, dipende dalla crittografia: comunicazioni riservate, e-mail sicure, transazioni finanziarie, infrastrutture critiche - tutto questo è a rischio se la crittografia può essere violata. Oggi tutti i tipi di attori investono pesantemente nello sviluppo di computer quantistici, per molteplici ragioni.

Questi computer promettono di portare grandi vantaggi alla tecnologia dell’informazione, in particolare in combinazione con l’intelligenza artificiale (AI). Ma i computer quantistici possono anche trasformarsi in macchine di sorveglianza senza precedenti e minacciare la nostra sicurezza informatica**: la corsa è aperta tra i computer quantistici e la crittografia post-quantistica!**

I computer quantistici minacciano la crittografia

L’informatica quantistica e la crittografia resistente ai quanti cambieranno la tecnologia informatica in un modo che non abbiamo mai visto prima.

La ricerca passata ha prodotto vari algoritmi quantistici per risolvere in modo efficiente diversi problemi che oggi sono considerati troppo difficili. Grazie a questa capacità, l’informatica quantistica porterà grandi miglioramenti in diverse aree della tecnologia dell’informazione.

Tuttavia, essi rappresentano anche una seria minaccia per la crittografia, poiché i crittosistemi asimmetrici oggi ampiamente utilizzati (RSA, ECC, (EC)DSA e (EC)DH) si basano su varianti di due soli problemi matematici difficili che, sfortunatamente, l’informatica quantistica è in grado di risolvere molto più velocemente**: il problema della fattorizzazione dei numeri interi e il problema del logaritmo discreto**.

Con l’** algoritmo di Shor** (1994) eseguito su un computer quantistico universale, entrambi i problemi diventano risolvibili in tempo polinomiale.

La crittografia a curve ellittiche è resistente ai quanti?

Ciò significa che i rispettivi sistemi crittografici basati su RSA ed ECC possono essere effettivamente violati.

Gli algoritmi crittografici più diffusi, come la crittografia a curva ellittica (ECC), non sono resistenti ai quanti e possono essere facilmente violati dall’informatica quantistica. È importante notare che l’ECC, così come la crittografia PGP basata su AES e RSA, sarà obsoleta nei prossimi anni, quando sarà completata la gara di crittografia post-quantistica del NIST. Nel migliore dei casi questi algoritmi tradizionali saranno utilizzati in protocolli ibridi, combinati con algoritmi di sicurezza quantistica.

Il tempo necessario a un aggressore per violare la crittografia RSA ed ECC dipende dalla capacità del computer quantistico. Secondo uno studio dell’Ufficio federale tedesco per la sicurezza informatica (BSI), sono necessari circa 1 milione di qubit fisici per decifrare RSA a 2048 bit in 100 giorni e circa 1 miliardo di qubit per decifrarlo in un’ora. I progressi nella progettazione degli algoritmi ridurranno ulteriormente questi numeri.

La corsa alle soluzioni sicure per i quanti

”Questo significa che i computer quantistici sono potenzialmente in grado di violare la maggior parte delle comunicazioni sicure del pianeta”, afferma il crittografo Rafael Misoczki. È iniziata la corsa alla creazione di nuovi metodi di protezione dei dati e delle comunicazioni per contrastare la minaccia rappresentata dai computer quantistici universali su larga scala.

Ad esempio, le agenzie federali statunitensi come l’FBI e l’NSA sono già tenute ad adottare la sicurezza post-quantistica e il settore privato è stato invitato a seguirle. Questo requisito fa parte della Strategia Nazionale di Cybersecurity pubblicata dall’amministrazione Biden nel marzo 2023. È evidente che i responsabili politici hanno già compreso la minaccia di cybersicurezza rappresentata dai computer quantistici per le comunicazioni riservate e segrete online.

Quando l’informatica quantistica diventerà realtà?

Ad oggi, non è stato sviluppato alcun computer quantistico pratico. Tuttavia, l’informatica quantistica è un campo di ricerca molto attivo e in passato sono stati compiuti rapidi progressi, soprattutto negli ultimi anni.

I progressi nell’informatica quantistica vengono annunciati regolarmente da grandi aziende come IBM, Google e Intel. Questi computer, tuttavia, operano solo su circa 50-70 qubit fisici. Secondo lo studio BSI citato, un computer quantistico in grado di violare gli attuali crittosistemi non diventerà una realtà nel breve termine.

Tuttavia, le rivelazioni di Edward Snowden hanno reso evidente che già oggi i dati criptati sono conservati da diversi soggetti. È giunto il momento di garantire che questi attori non siano in grado di decifrarli anni dopo, quando saranno stati costruiti computer quantistici universali su larga scala.

Inoltre, l’informatica quantistica non è più una possibilità remota, ma è già una realtà. L’istituto di ricerca Riken in Giappone ha annunciato che renderà disponibile online il primo computer quantistico costruito in patria per diverse aziende e istituzioni accademiche. Riken prevede di collegare questo prototipo di computer quantistico al secondo supercomputer più veloce del mondo, Fugaku, entro il 2025, per ampliare i casi di utilizzo nel mondo reale, compresa la ricerca sui materiali e sui prodotti farmaceutici.

Questo non è uno sviluppo isolato, ma fa parte di quella che sembra una “corsa agli armamenti” dell’informatica quantistica. Secondo l’Agenzia giapponese per la scienza e la tecnologia, negli ultimi trent’anni la Cina ha registrato il maggior numero di brevetti a livello mondiale per l’informatica quantistica, circa 2.700, seguita dagli Stati Uniti con circa 2.200 e dal Giappone con 885.

È chiaro che il mondo è sull’orlo di una rivoluzione tecnologica con l’emergere dei computer quantistici, che promettono una potenza di elaborazione senza precedenti e la capacità di risolvere problemi complessi che i computer classici non possono risolvere.

Se da un lato questo è entusiasmante, dall’altro rappresenta una minaccia per gli attuali protocolli di crittografia, che potrebbero essere facilmente violati dai computer quantistici, lasciando le informazioni sensibili esposte agli aggressori. Per questo motivo la Strategia nazionale di sicurezza informatica degli Stati Uniti chiede la transizione alla crittografia post-quantistica, che utilizza algoritmi resistenti agli attacchi dei computer quantistici. La strategia riconosce la necessità di prepararsi al futuro e di garantire che i protocolli di crittografia rimangano sicuri di fronte all’evoluzione delle minacce.

Anche se la possibilità che un computer quantistico riesca a violare gli attuali protocolli di crittografia Ende-zu-Ende non dovrebbe diventare una realtà nell’immediato futuro, è importante lavorare per prevenire questo tipo di minaccia il prima possibile, perché lo sviluppo di soluzioni efficienti richiede tempo.

Come funzionano i computer quantistici

I computer ordinari memorizzano i dati sotto forma di 1 e 0 . I computer quantistici, invece, utilizzano i qubit per memorizzare i dati. Ogni qubit è in una sovrapposizione di 1 e 0. Le misure proiettano uno di questi stati con una certa possibilità.Poiché ogni qubit rappresenta due stati contemporaneamente, il numero totale di stati raddoppia con ogni qubit aggiunto.

Così, un quibit corrisponde a due numeri possibili, due qubit a quattro numeri possibili, tre qubit a otto numeri possibili. Dopo la pandemia di coronavirus, tutti conosciamo i numeri esponenziali. Possiamo avere un’idea di quanto potrebbe essere potente un computer quantistico con, diciamo, 100 qubit**. Una macchina quantistica con 300 qubit, per esempio, potrebbe rappresentare più valori di quanti atomi ci siano nell’universo osservabile.**

Circa 20 anni fa, alcuni ricercatori giapponesi hanno sperimentato i qubit superconduttori: Hanno raffreddato alcuni metalli a temperature estremamente basse per ottenere un ambiente di lavoro stabile per i computer quantistici.

Questo metodo era così promettente che ha dato il via a progetti di ricerca presso Google, IBM e Intel.

I computer quantistici veri e propri non hanno affatto l’aspetto di computer ordinari. Si tratta invece di grandi cilindri di metallo e fili intrecciati, che vengono gettati in grandi frigoriferi. I ricercatori inviano informazioni alla macchina e ricevono in cambio calcoli, proprio come avviene con i normali computer.

IBM consente anche ai ricercatori esterni di acquistare potenza di calcolo sul proprio Q System One. Ciò consente ai ricercatori di tutto il mondo di utilizzare un computer quantistico senza averne mai visto o toccato uno dal vero.

La loro intrinseca parallelizzazione del calcolo su tutti gli stati simultaneamente consentirà a queste potenti macchine di calcolo di rompere crittografie attualmente infrangibili.

Perché abbiamo bisogno della crittografia

La crittografia è ovunque intorno a noi quando usiamo Internet. È parte integrante di qualsiasi processo digitale che necessiti di riservatezza: comunicazione, finanza, commercio, infrastrutture critiche, assistenza sanitaria e molte altre aree della nostra vita quotidiana sono protette da una crittografia forte. Quando gli algoritmi crittografici utilizzati in questi processi diventeranno infrangibili grazie allo sviluppo di computer quantistici universali su larga scala, gli aggressori che avranno accesso a tali computer potranno minacciare molti aspetti della nostra vita quotidiana.

Internet come lo conosciamo funziona solo con una crittografia infrangibile. È giunto il momento di prepararsi alla rivoluzione quantistica con l’introduzione della crittografia post-quantistica.

Che cos’è la crittografia post-quantistica?

La crittografia post-quantistica descrive algoritmi crittografici che funzionano su computer convenzionali ma che si basano su problemi matematici che si ritiene siano troppo difficili da risolvere per i computer convenzionali e quantistici. Finché non esiste un algoritmo quantistico efficiente che risolva esattamente questi problemi in modo più efficiente, possiamo presumere che non possano essere risolti dai computer quantistici.

In risposta alla minaccia quantistica, la comunità globale della sicurezza informatica è attivamente impegnata in una corsa allo sviluppo di algoritmi crittografici post-quantistici. Questi algoritmi sono progettati per resistere agli attacchi dei computer classici e quantistici, garantendo la longevità delle comunicazioni sicure.

Nel 2016, il National Institute for Standards and Technology (NIST) statunitense ha avviato un processo per standardizzare tali algoritmi sicuri dal punto di vista quantistico. Il risultato finale di questo standard di crittografia post-quantistica del NIST è atteso con impazienza dalla comunità crittografica. Il processo è attualmente nella quarta - e quasi ultima - fase di valutazione degli algoritmi standard per la crittografia sicura post-quantistica, con i primi quattro algoritmi crittografici resistenti ai quanti - CRYSTALS-Kyber per la crittografia e CRYSTALS-Dilithium, FALCON e SPHINCS+ per le firme digitali - già annunciati.

Prepararsi alla rivoluzione dell’informatica quantistica

Lo sviluppo e l’implementazione della crittografia post-quantistica sono piuttosto urgenti. Anche se i computer quantistici in grado di rompere i sistemi di crittografia che utilizziamo oggi potrebbero non diventare realtà a breve termine, l’esperienza ha dimostrato che l’introduzione di nuovi standard crittografici richiede molto tempo. I nuovi algoritmi devono essere valutati attentamente, la loro sicurezza deve essere dimostrata da un’intensa attività di crittoanalisi e devono essere trovate implementazioni efficienti. Per esempio, anche se la crittografia a curva ellittica è stata proposta per la prima volta alla fine degli anni ‘80, è stata adattata all’uso di massa solo alcuni anni fa.

Raccogliere ora, decriptare dopo

L’implementazione della crittografia post-quantistica dovrebbe avvenire il prima possibile, non solo per essere pronti quando i computer quantistici universali su larga scala diventeranno una realtà, ma anche per proteggere i dati attualmente crittografati con algoritmi standard dalla decrittazione in futuro**. La differenza tra la crittografia attuale e quella post-quantistica è che i nuovi algoritmi resistenti ai quanti saranno in grado di respingere gli attacchi dei computer quantistici, mentre i dati crittografati con gli algoritmi attualmente in uso non avranno il potere di resistere a tali attacchi.**

La minaccia si chiama strategia” harvest now, decrypt later” : I dati che viaggiano su Internet vengono raccolti ora, ad esempio da servizi segreti come la NSA o altri Paesi con cinque occhi, per essere decifrati successivamente.

Questa minaccia rende evidente che aspettare se - o quando - i computer quantistici verranno rilasciati non è più un’opzione.

Qual è lo scopo di tutto questo?

Lo scopo della crittografia post quantistica è quello di garantire che i dati criptati rimangano sicuri in futuro. Come hanno spiegato il governo statunitense e il NIST, tutti i dati crittografati con algoritmi standard non sono in grado di raggiungere questo nuovo livello di sicurezza e gli algoritmi di crittografia post quantistica devono essere implementati ora. Fortunatamente, alcuni dati possono essere protetti con la crittografia post-quantistica in modo relativamente semplice, poiché AES 256 (crittografia simmetrica) è già considerato resistente ai quanti.

Ciò significa che tutti i dati memorizzati sul vostro computer o sul sistema di un’azienda, come documenti e file, possono essere facilmente protetti con il collaudato algoritmo AES 256.

La sfida della crittografia asimmetrica

Le cose si complicano quando si vogliono criptare i dati in modo asimmetrico e resistente ai quanti, ad esempio per la condivisione di file criptati o per l’invio e la ricezione di e-mail criptate**. Mentre leggete queste righe, si stanno studiando e testando nuovi algoritmi post-quantistici per la crittografia asimmetrica e la crittografia a chiave pubblica.**

Molte aziende hanno già iniziato a sperimentare la crittografia asimmetrica resistente ai quanti nelle loro applicazioni. Analogamente ai recenti aggiornamenti post-quantum di Signal e Apple, noi di Tuta Mail siamo pionieri nell’utilizzo di algoritmi resistenti ai quanti insieme ad algoritmi convenzionali (Kyber e Dilithium in combinazione con AES 256 e RSA 2048 in un protocollo ibrido) per la nostra crittografia asimmetrica a chiave pubblica delle e-mail, ma anche per la condivisione di calendari, liste di contatti e futuri servizi di condivisione di file.

In questo modo seguiamo il consiglio del NIST, del governo statunitense e di rinomati esperti di crittografia come Lyubashevsky: “Se avete davvero dei dati sensibili, fatelo ora, migrate voi stessi”.

Protocollo ibrido per ottenere la massima sicurezza

Poiché gli algoritmi di resistenza quantistica sono abbastanza nuovi e la loro sicurezza non è stata sufficientemente dimostrata, non possiamo semplicemente sostituire gli attuali algoritmi crittografici con essi. Potrebbe ancora accadere che qualcuno proponga un attacco eseguito su un computer convenzionale o quantistico che infranga l’algoritmo sicuro dal punto di vista quantistico che è stato scelto. Un approccio ibrido è un requisito fondamentale, poiché i nuovi algoritmi non sono ancora stati testati in battaglia. Anche se la conclusione matematica che rende questi algoritmi sicuri dal punto di vista quantistico è corretta, potrebbero esserci errori nell’implementazione che possono minare la sicurezza.

Pertanto, gli algoritmi di crittografia post-quantistica e gli algoritmi convenzionali devono essere combinati in un approccio ibrido. Questo è l’approccio utilizzato da tutti gli aggiornamenti resistenti ai quanti, come quelli di Signal, Apple o Tuta.

Poiché i computer quantistici stanno per diventare una realtà, dobbiamo essere un passo avanti con la crittografia post quantistica per mantenere tutti i dati al sicuro, ora e in futuro!

Se volete essere tra i primi a utilizzare la crittografia quantistica per le vostre e-mail, iscrivetevi subito a Tuta Mail!