Tuta Mail jetzt mit postquantensicherer Verschlüsselung

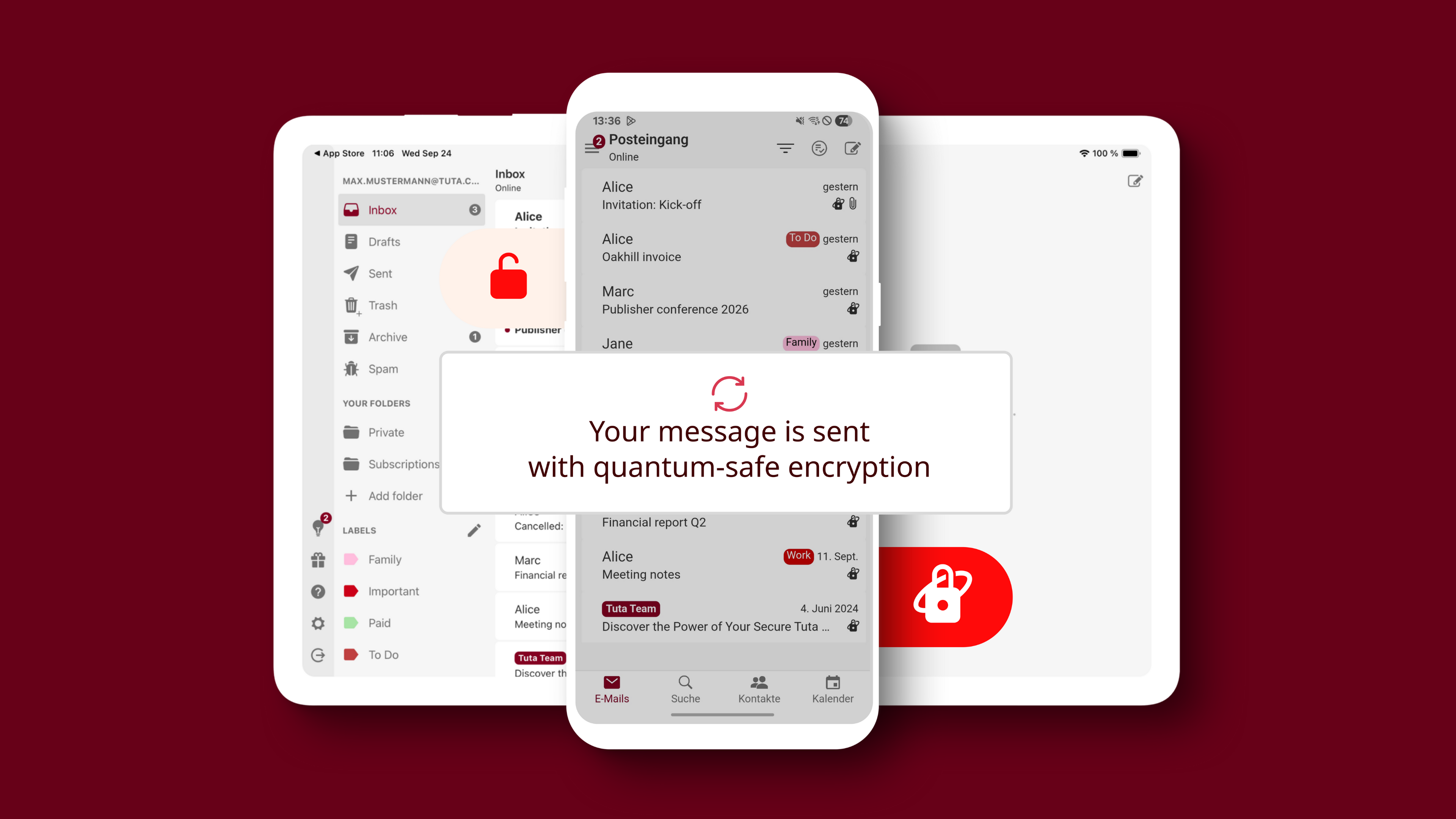

Tuta Mail launched TutaCrypt, ein Protokoll zum Austausch von Nachrichten mit quantensicherer Verschlüsselung.

Wir freuen uns anzukündigen, dass wir mit der neuen Version von Tuta Mail die quantensichere Verschlüsselung standardmäßig für alle neuen Tuta-Mail-Konten aktivieren. Wir ersetzen nun die klassische asymmetrische Kryptographie (RSA-2048) mit unserem quantensicheren hybriden Verschlüsselungsprotokoll namens TutaCrypt: Es kombiniert einen Post-Quantum Key Encapsulation Mechanism (CRYSTALS-Kyber) und einen Elliptic-Curve-Diffie-Hellmann Schlüsselaustausch (x25519).

Arne Möhle, CEO von Tuta Mail, kommentiert: “Mit TutaCrypt revolutionieren wir die Sicherheit von E-Mails. Zum ersten Mal können Menschen jetzt E-Mails senden und empfangen, die so stark verschlüsselt sind, dass nicht einmal Quantencomputer die Verschlüsselung knacken und die Nachrichten entschlüsseln können. Und das Beste an Tuta Mail: Diese einzigartige Verschlüsselung kann genutzt werden, um E-Mails Ende-zu-Ende-verschlüsselt an jeden in der Welt zu senden, unabhängig von seinem E-Mail-Anbieter, mit einem einfachen Passwortaustausch! Wir bei Tuta sehen uns als Pioniere der sicheren Kommunikation. Im Jahr 2014 haben wir Tutanota veröffentlicht, den ersten automatisch verschlüsselten E-Mail-Dienst. Heute, zehn Jahre später und zehn Millionen Nutzer mehr, freuen wir uns, den Weg für quantensichere E-Mails zu ebnen! Wir wollen so vielen Menschen wie möglich ermöglichen, einfach und sicher zu kommunizieren - jetzt und in Zukunft. Mit der Veröffentlichung von TutaCrypt in Tuta Mail haben wir nun einen weiteren Meilenstein erreicht, um die Sicherheit der Online-Kommunikation zukunftssicher zu machen.”

Als Tutanota (jetzt Tuta Mail) im März 2014 auf den Markt kam, war es der erste Ende-zu-Ende-verschlüsselte E-Mail-Anbieter, der es Menschen ermöglichte, E-Mails an jeden auf der Welt zu verschlüsseln. Im Laufe der Jahre haben wir das Sicherheitsniveau von Tuta Mail kontinuierlich erhöht, indem wir unsere Algorithmen von AES 128 auf AES 256 aufgerüstet haben, wodurch die gesamte Verschlüsselung “at rest” bereits quantensicher ist. Außerdem haben wir unsere passwortbasierte Schlüsselableitungsfunktion von bcrypt auf Argon2 umgestellt, da Argon2 die sicherste Hashing-Funktion zum Schutz von Passwörtern und zur Ableitung von Verschlüsselungsschlüsseln ist.

Herausforderung für die Sicherung von E-Mails

Während eine quantenresistente Verschlüsselung “at rest” mit AES 256 relativ einfach zu erreichen ist, besteht die Herausforderung bei E-Mails in der Verwendung asymmetrischer Verschlüsselung. Neue Post-Quantum-Algorithmen für asymmetrische Verschlüsselung und Public-Key-Kryptografie werden benötigt, und das NIST hat bereits CRYSTALS-KYBER (Schlüsselherstellung) und CRYSTALS-Dilithium (digitale Signaturen) als beste Kandidaten veröffentlicht.

Wir haben das kryptografische Tuta-Protokoll von Grund auf neu aufgebaut: Jetzt kombinieren wir quantenresistente Algorithmen zusammen mit konventionellen Algorithmen (Kyber in Kombination mit AES 256 und ECDH x25519 in einem hybriden Protokoll) für unsere asymmetrische Verschlüsselung von E-Mails mit öffentlichen Schlüsseln, aber auch für die gemeinsame Nutzung von Kalendern, Kontaktlisten und zukünftigen File-Sharing-Diensten verwenden. An letzterem Dienst, dem Post-Quantum Secure Drive and File Sharing, wird bereits parallel zusammen mit der Universität Wuppertal in einem von der Bundesregierung geförderten Forschungsprojekt gearbeitet.

Quantensichere Verschlüsselung aktivieren

Neue Tuta-Nutzer müssen nichts weiter tun, als auf die neueste Version der Tuta-Apps zu aktualisieren, um ihre E-Mails, Kalender und Kontakte mit Post-Quantum-Kryptographie zu schützen. Das neue Protokoll wird nach und nach auch für alle bestehenden Tuta-Nutzer ausgerollt.

Diese neue Generation der Verschlüsselung macht alle in Tuta gespeicherten Daten zukunftssicher und schützt auch vor dem Konzept “Harvest Now, Decrypt Later”. Angreifer, die an die verschlüsselten Daten von Tuta-E-Mails herankommen wollen, müssen sowohl die neuen Post-Quantum-Algorithmen als auch die klassische AES/ECC-Kryptographie knacken.

Dies ist ein großer Fortschritt in der E-Mail-Sicherheit und wir sind stolz darauf, den Weg in eine privatere digitale Zukunft zu ebnen.

Da Tuta Mail ein Open-Source-Projekt ist, können Sie auch einen Blick auf die Implementierung des Protokolls in unserem GitHub-Repository werfen.

Sicherheitseigenschaften

Führende Kryptographie-Experten sowie die US-Regierung empfehlen eine Cybersicherheitsstrategie, die bereits jetzt quantensichere Verschlüsselungsalgorithmen nutzt.

Diesem hochmodernen Ansatz folgend, schützen wir bei Tuta nun alle Daten vor Angreifern, die verschlüsselte Nachrichten bereits jetzt sammeln, um sie zu entschlüsseln, sobald ein groß angelegter universeller Quantencomputer verfügbar ist. Dieses Angreifermodell wird als “Harvest Now, Decrypt Later” bezeichnet. Da wir keinen aktiven Quantenangreifer in Betracht ziehen, der in der Lage ist, Nachrichten während eines Protokolllaufs zu verfälschen und zu brechen, benötigen wir für das Post-Quanten-Szenario derzeit keine Authentifizierung und Integrität. Da sich die Bedrohungen jedoch weiterentwickeln und Quantencomputer verfügbar werden könnten, planen wir, unser aktuelles Protokoll entsprechend zu verbessern.

TutaCrypt bietet die folgenden Sicherheitseigenschaften:

-

Vertraulichkeit (klassisch und post-quantum): Nur die vorgesehenen Empfänger (und der Absender) können auf den Inhalt einer mit TutaCrypt verschlüsselten Nachricht zugreifen.

-

Integrität (klassisch): Eine mit TutaCrypt verschlüsselte Nachricht kann nach ihrer Verschlüsselung durch den Absender nicht mehr verändert werden, ohne dass dies bei der Entschlüsselung durch den Empfänger entdeckt wird.

-

Authentizität (klassisch): Die Empfänger erhalten eine kryptografische Garantie, dass eine mit TutaCrypt verschlüsselte Nachricht von ihrem anerkannten Absender gesendet wurde.

Kryptographische Bausteine

Vor der Freigabe von TutaCrypt hat der sichere Tuta-Mail-Client bei der Registrierung ein RSA-Schlüsselpaar erzeugt. Mit der Veröffentlichung von TutaCrypt erzeugen wir nun zwei Schlüsselpaare:

- Ein Elliptic Curve-Schlüsselpaar mit Curve X25519 für einen Elliptic Curve Diffie-Hellman Key Exchange (ECDH)

- und ein Kyber-1024-Schlüsselpaar für die Schlüsselkapselung

Die privaten Schlüssel werden verschlüsselt auf unseren deutschen Server gespeichert (mit einem aus dem Passwort des Benutzers abgeleiteten Schlüssel), so dass sie auf jedem Gerät des Benutzers verwendet werden können. Neue Tuta-Mail-Konten haben ab sofort nur noch TutaCrypt-Schlüsselpaare und keine RSA-Schlüsselpaare mehr. Dies wird auf unserer Verschlüsselungsseite erklärt, auf der auch beschrieben wird, wie wir die Schlüssel der Nutzer auf unseren Servern in Deutschland verschlüsseln und sichern, um einen optimalen Datenschutz zu gewährleisten.

Für quantensichere und authentifizierte symmetrische Verschlüsselung verwendet TutaCrypt AES-256 im CBC-Modus mit HMAC-SHA-256.

Zur Verschlüsselung der auf dem Server gespeicherten Daten werden langfristige AES-256-Schlüssel verwendet, die mit Argon2 aus dem Passwort des Benutzers abgeleitet werden.

Symmetrische Verschlüsselungsschlüssel werden mit HKDF-SHA-256 abgeleitet.

Wie funktioniert das?

TutaCrypt kombiniert die oben genannten Algorithmen, um einen kryptografischen Schlüssel auszutauschen, der zum Ver- und Entschlüsseln der Nachricht, einschließlich des Nachrichtentextes, des Betreffs und der Anhänge, verwendet wird.

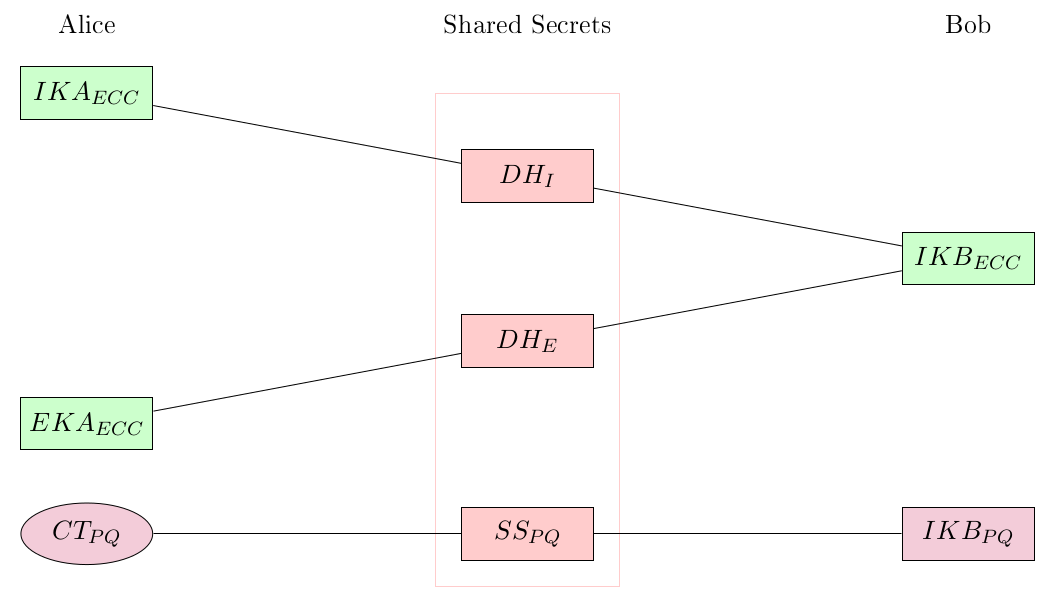

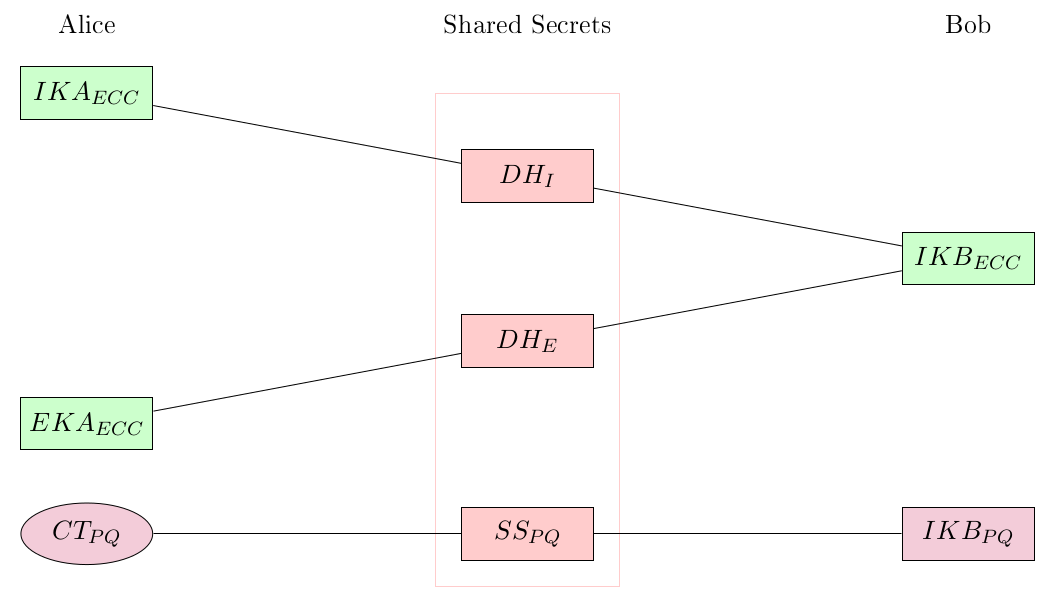

Das Protokoll leitet zwei gemeinsame Geheimnisse mit Hilfe von ECDH zwischen dem Identitätsschlüssel des Absenders (IKA), einem vom Absender generierten ephemeren Schlüssel (EKA) und dem Identitätsschlüssel des Empfängers (IKB) ab.

Diese beiden Geheimnisse (DHI und DHE) werden zusammen mit einem dritten gemeinsamen Geheimnis, das aus einer Kyber-Schlüsselkapselung (SSPQ) gewonnen wird, als Eingabe für die Schlüsselableitungsfunktion verwendet. Der abgeleitete Schlüssel verschlüsselt und entschlüsselt den Nachrichtenschlüssel.

Schrittweise Einführung für alle Tuta-Nutzer

Mit der Veröffentlichung von TutaCrypt werden alle neu generierten Verschlüsselungsschlüssel neuer Tuta-Mail-Konten mit quantensicheren Algorithmen erzeugt.

In einem zweiten Schritt von TutaCrypt arbeiten wir nun an einem Mechanismus zur Rotation der verschiedenen in unserer Anwendung verwendeten Schlüssel. Sobald diese Funktion für die Öffentlichkeit verfügbar ist, werden wir damit beginnen, die sichere Post-Quantum-Verschlüsselung auch auf alle zehn Millionen bestehenden Nutzer auszurollen.

Weitere Pläne

TutaCrypt ist eine wesentliche Verbesserung der Tuta-Kryptographie. Wir freuen uns, der erste E-Mail-Anbieter zu sein, der die Daten seiner Nutzer mit quantensicherer Verschlüsselung verschlüsselt. Es beweist, dass komplexe und starke Kryptographie für jedermann zugänglich gemacht werden kann. Aber wir haben vor, noch weiter zu gehen.

Wir haben erläutert, welche Sicherheitseigenschaften das Protokoll derzeit hat. Wir sind uns jedoch bewusst, dass es einige Einschränkungen hinsichtlich der Authentifizierung gibt, insbesondere für den Fall, dass langfristige Identitätsschlüssel kompromittiert werden.

Unser Partner im PQDrive-Projekt, die Universität Wuppertal, hat keine Sicherheitsprobleme mit dem TutaCrypt-Protokoll festgestellt und uns empfohlen, eine formale Überprüfung durchzuführen. Wir planen, das Protokoll in naher Zukunft formell überprüfen und verifizieren zu lassen.

Wir sind dabei, das Protokoll zusammen mit der Universität Wuppertal zu verbessern, und langfristig wollen wir das vollständige PQMail-Protokoll implementieren, um Perfect Forward Secrecy und Future Secrecy als zusätzliche Sicherheitseigenschaften zu erreichen.

All dies ist notwendig, um langfristig die bestmögliche Sicherheit zu gewährleisten. Dennoch aktivieren wir TutaCrypt bereits jetzt für alle unsere Kunden, damit sie von dem revolutionären Sicherheitsniveau der Post-Quantum-Kryptographie profitieren können.

Update August 2025: Wie bereits angekündigt, haben wir nun die Schlüsselüberprüfung hinzugefügt, sodass TutaCrypt auch eine kryptografisch garantierte Authentifizierung bietet.

Warum wir Post-Quantum-Kryptographie JETZT brauchen

Quantenresistente oder Post-Quantum-Kryptografie ist unsere beste Chance, Angriffe von zukünftigen Quantencomputern abzuwehren und die Sicherheit, den Datenschutz und die Datensicherheit zu erhöhen.

Der Aufstieg der Quantencomputer bringt große Vorteile für unsere Online-Welt, aber auch große Risiken für unsere Sicherheit und Privatsphäre. Da die Quantenrevolution immer näher rückt, wird die Einführung einer robusten Post-Quanten-Kryptografie von größter Bedeutung sein: Die neuen Algorithmen müssen jetzt implementiert werden, um unsere Daten vor künftigen Angriffen durch Quantencomputer zu schützen. In diesem Beitrag erklären wir den Zweck der Post-Quantum-Kryptografie, wie Post-Quantum-Verschlüsselung funktioniert und warum wir schon heute quantenresistente Kryptografie brauchen - und nicht erst, wenn die Ära der Quantencomputer begonnen hat.

Das Internet, wie wir es kennen, hängt von der Verschlüsselung ab: vertrauliche Kommunikation, sichere E-Mails, Finanztransaktionen, kritische Infrastrukturen - all das ist gefährdet, wenn die Verschlüsselung geknackt werden kann. Heute investieren alle möglichen Akteure massiv in die Entwicklung von Quantencomputern - aus den unterschiedlichsten Gründen.

Diese Computer versprechen große Vorteile für die Informationstechnologie, insbesondere in Kombination mit künstlicher Intelligenz (KI). Aber Quantencomputer können auch zu beispiellosen Überwachungsmaschinen werden und unsere Cybersicherheit bedrohen: Der Wettlauf zwischen Quantencomputern und Post-Quanten-Kryptographie hat begonnen!

Quantencomputer bedrohen die Verschlüsselung

Quantencomputer und quantenresistente Kryptografie werden die Informationstechnologie in einer Weise verändern, wie wir es noch nie erlebt haben.

Die bisherige Forschung hat verschiedene Quantenalgorithmen hervorgebracht, mit denen sich verschiedene Probleme, die heute als zu schwierig gelten, effizient lösen lassen. Aufgrund dieser Fähigkeit wird die Quanteninformatik große Verbesserungen in verschiedenen Bereichen der Informationstechnologie bringen.

Sie stellen jedoch auch eine ernsthafte Bedrohung für die Verschlüsselung dar, da die heute weit verbreiteten asymmetrischen Kryptosysteme (RSA, ECC, (EC)DSA und (EC)DH) auf Varianten von nur zwei schwierigen mathematischen Problemen beruhen, die das Quantencomputing leider wesentlich schneller lösen kann: das Problem der ganzzahligen Faktorisierung und das Problem des diskreten Logarithmus.

Mit dem Algorithmus von Shor (1994), der auf einem universellen Quantencomputer läuft, werden beide Probleme in polynomieller Zeit lösbar.

Ist die Elliptische-Kurven-Kryptographie quantenresistent?

Das bedeutet, dass die jeweiligen Kryptosysteme, die auf RSA und ECC beruhen, tatsächlich gebrochen werden können.

Beliebte kryptografische Algorithmen wie die Elliptische Kurven-Kryptografie (ECC) sind nicht quantenresistent und können durch Quantencomputer leicht gebrochen werden. Es ist wichtig, darauf hinzuweisen, dass ECC sowie die auf AES und RSA basierende PGP-Verschlüsselung in den kommenden Jahren überholt sein werden, wenn der Post-Quantum-Kryptowettbewerb des NIST abgeschlossen ist. Bestenfalls werden diese traditionellen Algorithmen in hybriden Protokollen verwendet werden, die mit quantensicheren Algorithmen kombiniert werden.

Wie viel Zeit ein Angreifer benötigt, um die RSA- und ECC-Verschlüsselung zu knacken, hängt von der Kapazität des Quantencomputers ab. Laut einer Studie des deutschen Bundesamtes für Sicherheit in der Informationstechnik (BSI) sind etwa 1 Million physikalische Qubits erforderlich, um 2048-Bit-RSA in 100 Tagen zu knacken, und etwa 1 Milliarde Qubits, um es innerhalb einer Stunde zu knacken. Durch Fortschritte bei der Entwicklung von Algorithmen werden sich diese Zahlen weiter verringern.

Der Wettlauf um quantensichere Lösungen

”Das bedeutet, dass Quantencomputer das Potenzial haben, die meisten sicheren Kommunikationsverbindungen auf der Welt zu knacken”, sagt der Kryptograph Rafael Misoczki. Der Wettlauf um neue Wege zum Schutz von Daten und Kommunikation hat begonnen, um die Bedrohung durch universelle Quantencomputer in großem Maßstab zu bekämpfen.

So sind beispielsweise US-Bundesbehörden wie das FBI und die NSA bereits verpflichtet, Post-Quanten-Sicherheitsmaßnahmen zu ergreifen, und dem privaten Sektor wird geraten, diesem Beispiel zu folgen. Diese Forderung ist Teil der Nationalen Cybersicherheitsstrategie, die von der Regierung Biden im März 2023 veröffentlicht wurde. Es ist offensichtlich, dass die politischen Entscheidungsträger die Bedrohung der Cybersicherheit durch Quantencomputer für vertrauliche und geheime Online-Kommunikation bereits erkannt haben.

Wann wird das Quantencomputing Realität werden?

Bislang wurde noch kein praktischer Quantencomputer entwickelt. Das Quantencomputing ist jedoch ein sehr aktives Forschungsgebiet, und in der Vergangenheit, insbesondere in den letzten Jahren, wurden rasche Fortschritte erzielt.

Große Unternehmen wie IBM, Google und Intel geben regelmäßig Fortschritte beim Quantencomputing bekannt. Diese Computer arbeiten jedoch nur mit etwa 50 bis 70 physikalischen Qubits. Laut der erwähnten BSI-Studie wird ein Quantencomputer, der in der Lage ist, die heutigen Kryptosysteme zu knacken, in naher Zukunft nicht Realität werden.

Allerdings haben die Enthüllungen von Edward Snowden deutlich gemacht, dass bereits heute verschlüsselte Daten von verschiedenen Akteuren gespeichert werden. Es ist höchste Zeit, dafür zu sorgen, dass diese Akteure nicht in der Lage sind, sie in Jahren zu entschlüsseln, wenn universelle Quantencomputer in großem Maßstab gebaut worden sind.

Darüber hinaus ist das Quantencomputing keine ferne Möglichkeit mehr, sondern bereits Realität. Das Riken-Forschungsinstitut in Japan hat angekündigt, dass es den ersten im Lande gebauten Quantencomputer für verschiedene Unternehmen und akademische Einrichtungen online zur Verfügung stellen wird. Riken plant, diesen Quantencomputer-Prototyp bis 2025 mit dem zweitschnellsten Supercomputer der Welt, Fugaku, zu verbinden, um seine Anwendungsmöglichkeiten in der realen Welt zu erweitern, einschließlich der Material- und Pharmaforschung.

Dies ist keine isolierte Entwicklung, sondern Teil eines Quantencomputer-”Wettrüstens”. Nach Angaben der japanischen Agentur für Wissenschaft und Technologie hat China in den letzten drei Jahrzehnten weltweit die meisten Patente für Quantencomputer angemeldet, etwa 2 700, gefolgt von den USA mit etwa 2 200 und Japan mit 885.

Es ist klar, dass die Welt mit dem Aufkommen von Quantencomputern vor einer technologischen Revolution steht, die eine noch nie dagewesene Rechenleistung und die Fähigkeit verspricht, komplexe Probleme zu lösen, die klassische Computer nicht lösen können.

Das ist zwar aufregend, stellt aber auch eine Bedrohung für die derzeitigen Verschlüsselungsprotokolle dar, die von Quantencomputern leicht geknackt werden könnten, so dass sensible Informationen für Angreifer ungeschützt bleiben. Aus diesem Grund fordert die Nationale Cybersicherheitsstrategie der USA den Übergang zur Post-Quantum-Kryptografie, die Algorithmen verwendet, die gegen Angriffe von Quantencomputern resistent sind. Die Strategie erkennt die Notwendigkeit an, sich auf die Zukunft vorzubereiten und sicherzustellen, dass die Verschlüsselungsprotokolle angesichts der sich entwickelnden Bedrohungen sicher bleiben.

Auch wenn nicht damit zu rechnen ist, dass ein Quantencomputer in naher Zukunft die derzeitigen Ende-zu-Ende-Verschlüsselungsprotokolle knacken kann, ist es wichtig, diese Art von Bedrohung so bald wie möglich zu verhindern, da die Entwicklung effizienter Lösungen Zeit braucht.

Wie Quantencomputer funktionieren

Gewöhnliche Computer speichern Daten als 1en und 0en. Quantencomputer hingegen verwenden Qubits zum Speichern von Daten. Jedes Qubit befindet sich in einer Überlagerung von 1 und 0. Messungen projizieren einen dieser Zustände mit einer bestimmten Wahrscheinlichkeit. Diese Möglichkeit wird durch den Quantenalgorithmus geändert. Da jedes Qubit zwei Zustände auf einmal repräsentiert, verdoppelt sich die Gesamtzahl der Zustände mit jedem zusätzlichen Qubit.

Ein Qubit entspricht also zwei möglichen Zahlen, zwei Qubits entsprechen vier möglichen Zahlen, drei Qubits entsprechen acht möglichen Zahlen. Seit der Coronavirus-Pandemie wissen wir alle, was Exponentialzahlen sind. Wir können uns eine Vorstellung davon machen, wie leistungsfähig ein Quantencomputer mit, sagen wir, 100 Qubits, sein könnte. Eine Quantenmaschine mit 300 Qubits könnte beispielsweise mehr Werte darstellen, als es Atome im beobachtbaren Universum gibt.

Vor etwa 20 Jahren leisteten Forscher in Japan Pionierarbeit auf dem Gebiet der supraleitenden Qubits: Sie kühlten bestimmte Metalle auf extrem niedrige Temperaturen ab, um eine stabile Arbeitsumgebung für Quantencomputer zu schaffen.

Diese Methode war so vielversprechend, dass sie Forschungsprojekte bei Google, IBM und Intel auslöste.

Die eigentlichen Quantencomputer sehen überhaupt nicht wie gewöhnliche Computer aus. Stattdessen handelt es sich um große Zylinder aus Metall und verdrillten Drähten, die in große Kühlschränke gestellt werden. Die Forscher senden Informationen an die Maschine und erhalten im Gegenzug Berechnungen, genau wie bei gewöhnlichen Computern.

IBM bietet externen Forschern sogar die Möglichkeit, Rechenleistung für ihr Q System One zu kaufen. So können Forscher auf der ganzen Welt einen Quantencomputer nutzen, ohne ihn jemals in echt gesehen oder berührt zu haben.

Die inhärente Parallelisierung von Berechnungen auf allen Zuständen gleichzeitig wird es diesen leistungsstarken Computern ermöglichen, bisher unknackbare Verschlüsselungen zu knacken.

Warum wir Verschlüsselung brauchen

Die Verschlüsselung ist allgegenwärtig, wenn wir das Internet nutzen. Sie ist ein integraler Bestandteil jedes digitalen Prozesses, der vertraulich behandelt werden muss: Kommunikation, Finanzen, Handel, kritische Infrastrukturen, Gesundheitsfürsorge und viele andere Bereiche unseres täglichen Lebens werden durch starke Verschlüsselung geschützt. Wenn die in diesen Prozessen verwendeten kryptografischen Algorithmen durch die Entwicklung von universellen Quantencomputern in großem Maßstab unbrauchbar werden, können Angreifer mit Zugang zu solchen Computern viele Aspekte unseres täglichen Lebens bedrohen.

Das Internet, wie wir es kennen, funktioniert nur mit unknackbarer Verschlüsselung. Jetzt ist es an der Zeit, sich mit der Einführung der Post-Quanten-Kryptografie auf die Quantenrevolution vorzubereiten.

Was ist Post-Quantum-Kryptografie?

Post-Quantum-Kryptografie beschreibt kryptografische Algorithmen, die auf konventionellen Computern laufen, aber auf mathematischen Problemen beruhen, von denen man annimmt, dass sie für konventionelle und Quantencomputer zu schwer zu knacken sind. Solange es keinen effizienten Quantenalgorithmus gibt, der genau diese Probleme effizienter löst, können wir davon ausgehen, dass sie von Quantencomputern nicht geknackt werden können.

Als Reaktion auf die Quantenbedrohung liefert sich die globale Cybersicherheitsgemeinschaft einen Wettlauf mit der Entwicklung von kryptografischen Post-Quanten-Algorithmen. Diese Algorithmen sind so konzipiert, dass sie Angriffen sowohl von klassischen als auch von Quantencomputern standhalten und die Langlebigkeit der sicheren Kommunikation gewährleisten.

Im Jahr 2016 leitete das US-amerikanische National Institute for Standards and Technology (NIST) einen Prozess zur Standardisierung solcher quantensicheren Algorithmen ein. Das Endergebnis dieses NIST-Standards für die Post-Quantenkryptografie wird von der Krypto-Community mit Spannung erwartet. Der Prozess befindet sich derzeit in der vierten - und fast letzten - Phase der Evaluierung von Standardalgorithmen für sichere Post-Quanten-Verschlüsselung, wobei die ersten vier quantenresistenten kryptografischen Algorithmen - CRYSTALS-Kyber für Verschlüsselung und CRYSTALS-Dilithium, FALCON und SPHINCS+ für digitale Signaturen - bereits angekündigt wurden.

Vorbereitung auf die Revolution der Quanteninformatik

Die Entwicklung und der Einsatz der Post-Quantum-Kryptografie sind dringend erforderlich. Auch wenn Quantencomputer, die in der Lage sind, die von uns heute verwendeten Kryptosysteme zu knacken, in naher Zukunft nicht Realität werden, hat die Erfahrung gezeigt, dass die Einführung neuer kryptografischer Standards viel Zeit in Anspruch nimmt. Neue Algorithmen müssen sorgfältig evaluiert werden, ihre Sicherheit muss durch intensive Kryptoanalyse bewiesen werden und es müssen effiziente Implementierungen gefunden werden. Obwohl beispielsweise die Elliptische Kurven-Kryptographie bereits Ende der 1980er Jahre vorgeschlagen wurde, ist sie erst vor einigen Jahren für den Massengebrauch angepasst worden.

Jetzt ernten, später entschlüsseln

Die Post-Quantum-Kryptografie sollte so schnell wie möglich eingeführt werden - nicht nur, um vorbereitet zu sein, wenn universelle Quantencomputer in großem Maßstab Realität werden, sondern auch, um die derzeit mit Standardalgorithmen verschlüsselten Daten davor zu schützen, in Zukunft entschlüsselt zu werden. Der Unterschied zwischen der derzeitigen Kryptografie und der Post-Quantum-Kryptografie besteht darin, dass die neuen quantenresistenten Algorithmen in der Lage sein werden, Angriffe von Quantencomputern abzuwehren, während Daten, die mit den derzeit verwendeten Algorithmen verschlüsselt sind, solchen Angriffen nicht standhalten können.

Die Bedrohung, die hier besteht, wird als die Strategie “Jetzt ernten, später entschlüsseln” bezeichnet: Daten, die im Internet unterwegs sind, werden jetzt gesammelt, zum Beispiel von Geheimdiensten wie der NSA oder anderen Five-Eye-Ländern, um sie später zu entschlüsseln.

Diese Bedrohung macht deutlich, dass es keine Option mehr ist, abzuwarten, ob - oder wann - Quantencomputer auf den Markt kommen werden.

Was ist der Zweck des Ganzen?

Der Zweck der Post-Quanten-Kryptografie besteht darin, sicherzustellen, dass die verschlüsselten Daten auch in Zukunft sicher bleiben. Die US-Regierung und das NIST haben erklärt, dass alle Daten, die mit Standardalgorithmen verschlüsselt wurden, diese neue Sicherheitsanforderung nicht erfüllen können und dass die Algorithmen der Post-Quanten-Kryptografie jetzt eingeführt werden müssen. Glücklicherweise können einige Daten mit Post-Quantum-Verschlüsselung relativ einfach gesichert werden, da AES 256 (symmetrische Verschlüsselung) bereits als quantenresistent gilt.

Das bedeutet, dass alle Daten, die auf Ihrem Computer oder auf dem System eines Unternehmens gespeichert sind, wie Dokumente und Dateien, mit dem bewährten Algorithmus AES 256 problemlos gesichert werden können.

Die Herausforderung der asymmetrischen Verschlüsselung

Schwieriger wird es jedoch, wenn man Daten auf quantenresistente Weise asymmetrisch verschlüsseln will, zum Beispiel für den verschlüsselten Dateiaustausch oder für das Senden und Empfangen verschlüsselter E-Mails. Neue Post-Quantum-Algorithmen für asymmetrische Verschlüsselung und Public-Key-Kryptografie werden erforscht und getestet, während Sie dies lesen.

Viele verschiedene Unternehmen haben bereits damit begonnen, mit quantenresistenter asymmetrischer Kryptografie in ihren Anwendungen zu experimentieren. Ähnlich wie die jüngsten Post-Quantum-Updates von Signal und Apple leisten wir bei Tuta Mail Pionierarbeit, indem wir quantenresistente Algorithmen zusammen mit konventionellen Algorithmen (Kyber und Dilithium in Kombination mit AES 256 und RSA 2048 in einem hybriden Protokoll) für unsere asymmetrische Public-Key-Verschlüsselung von E-Mails, aber auch für die gemeinsame Nutzung von Kalendern, Kontaktlisten und zukünftigen File-Sharing-Diensten einsetzen.

Damit folgen wir dem Rat des NIST, der US-Regierung sowie renommierter Kryptographie-Experten wie Lyubashevsky: “Wenn Sie wirklich sensible Daten haben, tun Sie es jetzt, migrieren Sie selbst.”

Hybrides Protokoll zur Erreichung maximaler Sicherheit

Da quantenresistente Algorithmen relativ neu sind und ihre Sicherheit noch nicht ausreichend bewiesen ist, können wir die derzeitigen kryptografischen Algorithmen nicht einfach durch sie ersetzen. Es könnte immer noch passieren, dass jemand einen Angriff entwickelt, der auf einem herkömmlichen oder einem Quantencomputer läuft und den gewählten quantensicheren Algorithmus bricht. Ein hybrider Ansatz ist eine Grundvoraussetzung, da die neuen Algorithmen noch nicht im Kampf erprobt worden sind. Selbst wenn die mathematische Schlussfolgerung, die diese Algorithmen quantensicher macht, korrekt ist, könnten bei der Implementierung Fehler auftreten, die die Sicherheit untergraben.

Daher müssen Algorithmen der Post-Quanten-Kryptografie und konventionelle Algorithmen in einem hybriden Ansatz kombiniert werden. Dieser Ansatz wird von allen quantenresistenten Updates verwendet, wie z. B. von Signal, Apple oder Tuta.

Da Quantencomputer kurz davor stehen, Realität zu werden, müssen wir mit der Post-Quanten-Kryptografie einen Schritt voraus sein, um alle Daten sicher zu halten - jetzt und in Zukunft!

Wenn Sie zu den Ersten gehören wollen, die quantenresistente Verschlüsselung für Ihre E-Mails nutzen, melden Sie sich jetzt für Tuta Mail an!