Google führt neue Sicherheitsanforderungen für Versender von Massen-E-Mails ein - hätte dies aber schon vor Jahren tun sollen.

Google und Yahoo! werden die Verwendung von DMARC, SPF und DKIM vorschreiben, um gegen Spam und Phishing vorzugehen. Es ist überraschend, dass diese Funktionen nicht schon vorher vorgeschrieben waren.

Google hat angekündigt, dass es strengere Sicherheitsmaßnahmen für alle Konten durchsetzen wird, die mehr als 5000 E-Mails pro Tag an persönliche Gmail-Nutzer senden. Diese Änderung ist ein Versuch des Big-Tech-E-Mail-Anbieters, gegen Phishing-E-Mails und Spam vorzugehen, die auf Nutzer seines Gmail-Dienstes abzielen. Gmail ist der beliebteste E-Mail-Anbieter der Welt und auch eine der Hauptquellen für Spam-E-Mails weltweit. Im Rahmen dieser neuen Maßnahmen werden so genannte “Massenversender” verpflichtet, zuvor optionale Sicherheitseinstellungen für ihre benutzerdefinierten Domänen-E-Mail-Adressen zu implementieren. Bei diesen Einstellungen handelt es sich um DMARC, SPF und DKIM, Sicherheitseinstellungen, die Tuta-Benutzer benutzerdefinierter Domains seit 2019 aktivieren mussten.

Im folgenden Artikel werden wir untersuchen, was diese Akronyme bedeuten und wie sie eine benutzerdefinierte E-Mail-Domain-Adresse davor schützen können, für Spam oder Phishing missbraucht zu werden.

Dazu gehören:

Neue Sicherheitsstandards

Die neuen Sicherheitsanforderungen, die Google einführt, bieten verschiedene Möglichkeiten, die Authentizität von E-Mails zu gewährleisten. Wie in jedem Bereich der IT gibt es eine Reihe von Akronymen, die wir auspacken und erklären sollten. Wichtig ist, dass diese auf benutzerdefinierte Domainadressen angewandt werden, die von Massenversendern verwendet werden, die E-Mail-Verkehr an Google Mail-Nutzer senden möchten.

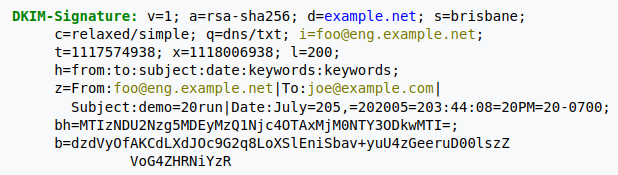

DMARC: Domain-based Message Authentication, Reporting und Konformität

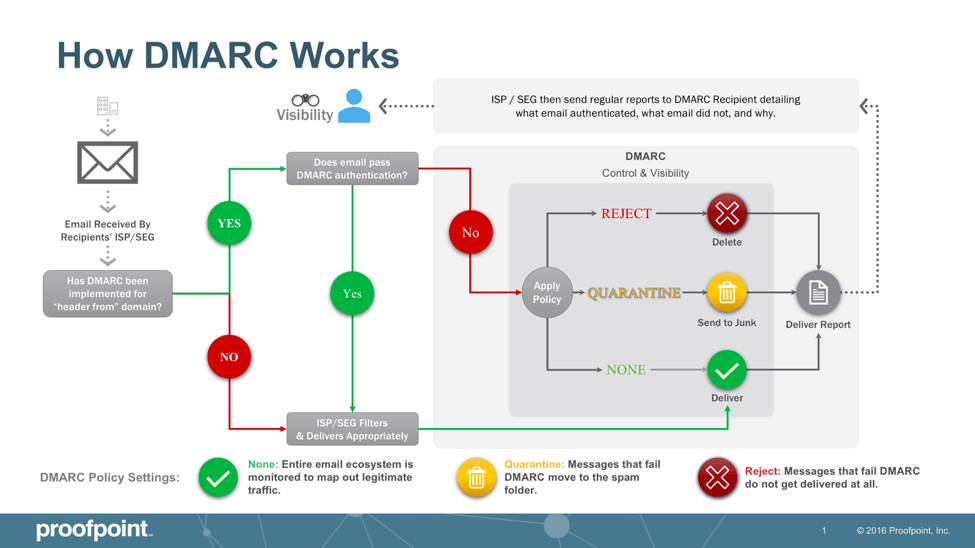

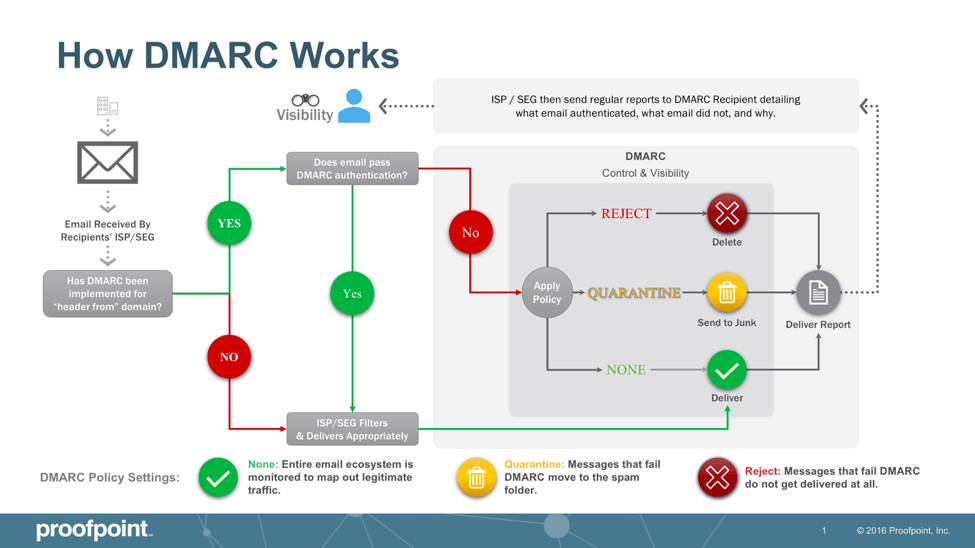

DMARC steht für Domain-based Message Authentication, Reporting, and Conformance (Domain-basierte Nachrichtenauthentifizierung, Berichterstattung und Konformität). Es handelt sich dabei um ein E-Mail-Authentifizierungsprotokoll, mit dem Benutzer von benutzerdefinierten Domänen verhindern können, dass andere ihre Domäne ohne Erlaubnis verwenden. Wenn Betrüger E-Mails versenden, die vorgeben, ein lokales Unternehmen zu sein, wird dies als “E-Mail-Spoofing” bezeichnet, und DMARC fügt eine zusätzliche Prüfung hinzu, die dies verhindert. Wenn ein DMARC-Eintrag in den DNS-Einstellungen eines Domänenanbieters hinzugefügt wird, können E-Mail-Server, die eine E-Mail von dieser benutzerdefinierten Domäne erhalten, die E-Mail anhand der vom Eigentümer der benutzerdefinierten Domäne festgelegten Anweisungen authentifizieren. Werden die Prüfungen bestanden, kann die E-Mail zugestellt werden, andernfalls wird die E-Mail gemäß den Konfigurationsregeln des Domäneninhabers zurückgewiesen.

DMARC legt fest, welche Maßnahmen zu ergreifen sind, wenn die SPF- und DKIM-Prüfungen nicht ordnungsgemäß durchgeführt werden.

Bild von ProofPoint security

SPF: Absender-Richtlinienrahmen

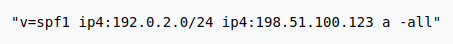

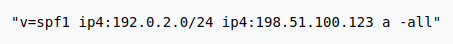

Das Sender Policy Framework (SPF) ist das nächste Element der neuen Google-Sicherheitsanforderungen. Die Aufgabe eines SPF-Datensatzes besteht darin, zu authentifizieren, dass der sendende E-Mail-Server der Ursprungspunkt für E-Mails sein darf, die mit der benutzerdefinierten Domain des Nutzers gesendet werden. Dieses Element hängt von einem korrekt konfigurierten DMARC-Eintrag ab, um zu bestimmen, was passiert, wenn die Prüfung des SPF-Eintrags fehlschlägt. Durch die Veröffentlichung eines SPF-Eintrags in Ihren DNS-Einträgen wird die Wahrscheinlichkeit verringert, dass Spammer und andere Angreifer versuchen, Ihre Domäne zu verwenden, da ihre Spam-E-Mails nicht verifiziert werden können, da sie von einem nicht autorisierten Mail-Server gesendet werden.

Dieser SPF-Eintrag prüft, ob die E-Mail von einer dieser IP-Adressen gesendet wurde. Wurde die E-Mail von einem anderen Mailserver gesendet, wird sie zurückgewiesen.

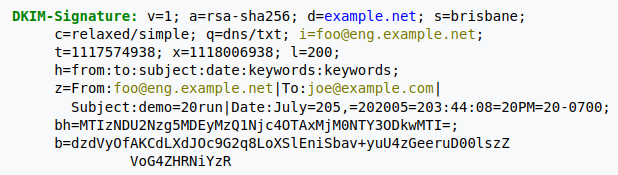

DKIM: DomainKeys Identified Mail

DomainKeys Identified Mail ist das dritte erforderliche Authentifizierungsprotokoll, das Google für Massenversender vorschreibt. DKIM prüft die unbefugte Verwendung von benutzerdefinierten Domänen-E-Mail-Adressen als Gegenmaßnahme zur Verhinderung von Phishing- und E-Mail-Spoofing-Angriffen. DKIM-Signaturen werden als Mittel für E-Mail-Anbieter hinzugefügt, um die Authentizität des Absenders zu überprüfen.

Die DKIM-Signierung besteht aus drei Hauptschritten:

- Der E-Mail-Absender wählt aus, welche Felder in die DKIM-Signatur aufgenommen werden sollen. Dies können die Absenderadresse, der E-Mail-Text, die Betreffzeile usw. sein. Diese Felder müssen bei der Übertragung unverändert bleiben, sonst schlägt die abschließende DKIM-Prüfung fehl.

- Die ausgewählten Felder werden vom E-Mail-Anbieter des Absenders gehasht und der Hash wird mit dem privaten Schlüssel des Absenders verschlüsselt.

- Nach dem Versenden prüft der empfangende E-Mail-Server die Signatur, indem er den öffentlichen Schlüssel abruft, der mit dem privaten Schlüssel des Absenders übereinstimmt. Dadurch wird die Hash-Zeichenfolge aus Schritt 2 entschlüsselt und überprüft, dass während der Übertragung keine Änderungen aufgetreten sind.

Nur wenn diese Schritte erfolgreich sind, wird die E-Mail zugestellt. Ist dies nicht der Fall, wird die E-Mail gemäß der DMARC-Regel des Domäneninhabers zurückgewiesen.

Hier ein Beispiel für eine DKIM-Signatur, mit der eine benutzerdefinierte Domäne davor geschützt wird, für den Versand von Spam- oder Phishing-Mails gefälscht zu werden.

Sicherheitsänderungen bei Big Tech sind längst überfällig

Sowohl Google als auch Yahoo! haben angekündigt, dass diese Einstellungen ab dem 1. Februar 2024 erforderlich sein werden, aber diese Sicherheitsfunktionen sind schon seit Jahren verfügbar. Obwohl es ein großartiger Schritt von Big Tech ist, diese zusätzlichen DNS-Sicherheitseinträge zu verlangen, ist der Zeitpunkt etwas fragwürdig. Google ist zweifellos ein führendes Unternehmen im Bereich der IT-Sicherheit, aber sein Laissez-faire-Ansatz in Bezug auf die E-Mail-Sicherheit wirkt etwas deplatziert. Auch Yahoo! verdient hier nicht viel Beifall. Nach den großen Datenschutzverletzungen, bei denen fast alle bestehenden Konten aufgedeckt wurden, hätte dieser Datenverkehr sofort und nicht erst fast ein Jahrzehnt später einer strengeren Kontrolle unterzogen werden müssen.

Es ist erfreulich, dass Google und Yahoo! ihre Sicherheitsanforderungen erhöhen, denn im Jahr 2022 waren fast 49 % aller versandten E-Mails Spam.

Google Mail ist mit 14,5 Millionen Spam-E-Mails pro Tag der führende Versender!

Es gibt unangebrachte Kritik an datenschutzorientierten E-Mail-Diensten wie Tuta Mail mit der Behauptung, sie seien ein Zufluchtsort für Kriminelle und Spammer. Es mag zwar Spammer geben, die versuchen, unsere Dienste zu nutzen, aber sie werden schnell ausgeschaltet. Googles Gmail hingegen ist Berichten zufolge für den Versand von 14,5 Millionen Spam-E-Mails pro Tag verantwortlich. Das unvorstellbare Spam-Volumen, das allein von Googles Mail-Servern ausgeht, stellt alle Spam-Versuche von anderen E-Mail-Anbietern in den Schatten.

Die jetzt eingeführten Sicherheitsmaßnahmen sind ein Schritt in die richtige Richtung, aber im Nachhinein betrachtet hätten sie schon viel früher eingeführt werden sollen.

Alternativen bieten eine bessere, umfassende Sicherheit.

Tuta Mail unterstützt die vollständige Nutzung benutzerdefinierter E-Mail-Domains, aber während des Konfigurationsprozesses der benutzerdefinierten Domain leiten wir alle Benutzer an, wie sie diese wichtigen DNS-Sicherheitseinträge hinzufügen können, um ihre benutzerdefinierte Domain besser vor Missbrauch durch Betrüger zu schützen. Andere Big-Tech-Anbieter haben diese Option fallen gelassen, wie z. B. Microsoft, das vor kurzem diese Unterstützung für benutzerdefinierte Domains aus Outlook entfernt hat.

Wenn Sie sich für eine private Alternative zu den Big-Tech-Anbietern entscheiden, können Sie nicht nur die Vorteile der einfach zu konfigurierenden Domainoptionen nutzen, sondern auch sicher sein, dass Ihre Daten vor den invasiven Werbepraktiken von Google geschützt sind . Wenn Sie Tuta für den Schutz Ihrer E-Mails wählen, sind Sie auch durch unsere weltweit erste Post-Quantum-Verschlüsselung geschützt. Diese neue Generation der Verschlüsselung schützt Sie und Ihre Daten vor Geheimdiensten und deren “Harvest now, decrypt later”-Praktiken.

Verlassen Sie Google und wählen Sie den Datenschutz!

Sie haben etwas Besseres verdient, als dass Ihre Daten ausgewertet werden, um KI-Modelle zu trainieren, die wiederum gezielte Werbung in Ihrem Postfach schalten. Sie sollten die Möglichkeit haben, sicher mit Freunden und Bekannten zu kommunizieren, ohne sich Sorgen machen zu müssen, dass Big Tech Ihnen über die Schulter schaut. Wenn Sie sich für eine private E-Mail-Alternative entscheiden, schützen Sie Ihre Freiheit, sich selbst auszudrücken.