今回のリリースでは、すべての新しいTuta Mailアカウントで量子安全暗号化をデフォルトで有効にすることを発表できることを嬉しく思います。古典的な非対称暗号(RSA-2048)をTutaCryptと呼ばれる量子安全ハイブリッド暗号化プロトコルに置き換えます:これは、ポスト量子鍵カプセル化メカニズム(CRYSTALS-Kyber)と楕円曲線-ディフィー・ヘルマン鍵交換(x25519)を組み合わせたものです。

電子メールに耐量子暗号をいち早く使いたい方は、今すぐTuta Mailにサインアップしてください!

Tuta MailのCEOであるArne Möhleのコメント:「TutaCryptによって、我々は電子メールのセキュリティに革命を起こします。TutaCryptによって、私たちは電子メールのセキュリティに革命を起こします。量子コンピューターでさえも暗号を解読できないほど強力に暗号化された電子メールを、人々は初めて送受信できるようになるのです。Tutaでは、自分たちを安全な通信のパイオニアだと考えている。2014年、私たちは初の自動暗号化メールサービス「Tutanota」を発表しました。それから10年が経ち、1,000万人のユーザーが増えた今日、私たちは量子安全電子メールの道を切り開くことができることを嬉しく思っています!私たちは、現在そして将来にわたって、できるだけ多くの人々が簡単かつ安全にコミュニケーションできるようにしたいと考えています。Tuta MailのTutaCryptのリリースにより、我々はオンライン・コミュニケーションの安全性を将来にわたって確保するための新たなマイルストーンに到達した。“

Tutanota(現Tuta Mail)が2014年3月にローンチした時、世界中の誰にでも簡単に電子メールを暗号化できる、初のエンドツーエンドの暗号化電子メール・プロバイダーでした。何年にもわたり、私たちはアルゴリズムをAES 128からAES 256にアップグレードすることで、Tuta Mailのセキュリティレベルを継続的に強化してきました。また、パスワードベースの鍵導出機能をbcryptからArgon2にアップグレードしました。Argon2は、パスワードを保護し、暗号化鍵を導出するための最も安全なハッシュ関数だからです。

ポスト量子暗号化は、私たちが現在持っているデータ暗号化の最も高度なバージョンですが、暗号化は、暗号の基礎のブログ記事で説明したのと同じ方法を使用していますが、ハイブリッド・プロトコルになっています。

電子メールの安全性への挑戦

AES256を使えば、静止時の耐量子暗号化は簡単に実現できるが、電子メールの課題は非対称暗号を使うことである。非対称暗号と公開鍵暗号のための新しいポスト量子アルゴリズムが必要であり、NISTはすでにCRYSTALS-KYBERをML-KEM(鍵の確立)として、CRYSTALS-DilithiumをML-DSA(デジタル署名)として標準化に選んでいる。

私たちはTuta暗号プロトコルを一から構築し直し、電子メールの非対称公開鍵暗号化だけでなく、カレンダーの共有、連絡先リストの共有、将来のファイル共有サービスのために、従来のアルゴリズム(ハイブリッド・プロトコルのAES256とECDH x25519を組み合わせたKyber)と共に量子耐性アルゴリズムを使用して暗号化をアップグレードしています。後者のサービス、ポスト量子セキュア・ドライブとファイル共有は、ドイツ政府の資金提供による研究プロジェクトで、ヴッパタール大学とすでに並行して取り組んでいる。

量子安全暗号化を可能にする方法

Tutaの新規ユーザーは何もする必要はないが、電子メール、カレンダー、連絡先を保護するために、ポスト量子アルゴリズム用のTutaアプリの最新バージョンにアップデートする必要がある。新しいプロトコルは、既存のすべてのTutaユーザーにも徐々に展開される。

この新世代の暗号化は、Tutaに保存されたすべてのデータを将来にわたって保護し、「今すぐ収穫、後で解読」というコンセプトからも保護する。Tutaメールの暗号化データを手に入れようとする攻撃者は、新しいポスト量子アルゴリズムと古典的なAES/ECC暗号の両方を破る必要がある。

これは電子メールのセキュリティにおける大きな飛躍であり、よりプライベートなデジタルの未来への道をリードしていることを誇りに思います。

プロトコル仕様の全文は、当社のウェブサイトでご覧いただけます:TutaCrypt

Tuta Mailはオープンソースプロジェクトですので、私たちのGitHubリポジトリでプロトコルの実装を見ることもできます。

セキュリティ特性

米国政府だけでなく、主要な暗号専門家は、すでに量子安全暗号化アルゴリズムに更新するサイバーセキュリティ戦略を推奨しています。

この最先端のアプローチに従い、Tutaでは現在、暗号化されたメッセージを収集し、大規模な万能量子コンピューターが利用可能になった時点で復号化する攻撃者からすべてのデータを保護している。この攻撃者モデルは “Harvest Now, Decrypt Later “と呼ばれています。プロトコルの実行中にメッセージを改ざんしたり破壊したりする能動的な量子敵対者は考慮しないため、ポスト量子シナリオでは認証と完全性は必要ありません。脅威が進化し、量子コンピューターが利用可能になれば、それに応じて現在のプロトコルを改良する予定です。

TutaCryptは以下のセキュリティ特性を提供する :

-

機密性(古典的およびポスト量子):機密性(古典的およびポスト量子):意図された受信者(および送信者)のみが、TutaCrypt暗号化メッセージの内容にアクセスできる。

-

完全性(古典的):TutaCrypt 暗号化メッセージは、送信者による暗号化後、受信者による復号時に検出されることなく変更することはできない。

-

Authenticity (古典的):受信者は、TutaCryptで暗号化されたメッセージが、正当な送信者によって送信されたことを暗号的に保証される。

暗号化ビルディング・ブロック

TutaCryptをリリースする前は、セキュアなメールクライアントは、登録時にRSAキーペアを生成していました。TutaCryptのリリースにより、私たちは現在2つのキー・ペアを生成しています:

- 一つは、楕円曲線Diffie-Hellman鍵交換(ECDH)に使用される曲線X25519の楕円曲線鍵ペアです。

- Kyber-1024鍵ペアは鍵のカプセル化に使われる。

秘密鍵は、ユーザーのどのデバイスでも使用できるように、(ユーザーのパスワードから派生した鍵で)ドイツに拠点を置くサーバーに暗号化されて保存されます。新しいTuta Mailアカウントは、今後TutaCryptキー・ペアのみを持ち、RSAキー・ペアは持ちません。これは暗号化ページで説明されており、最高のデータ保護のため、ユーザーのキーをドイツにあるサーバーでどのように暗号化し、セキュアにしているかの詳細が記載されています。

量子的に安全で認証された対称暗号化には、HMAC-SHA-256を使用したCBCモードのAES-256を使用しています。

サーバーに保存されるデータの暗号化には、Argon2を使用してユーザーのパスワードから生成される長期AES-256キーが使用されます。

対称暗号化キーは、HKDF-SHA-256を使用して導き出されます。

どのように機能するのか?

TutaCryptは、メール本文、件名、添付ファイルを含むメッセージの暗号化と復号化に使用される暗号鍵を交換するために、前述のアルゴリズムを組み合わせます。

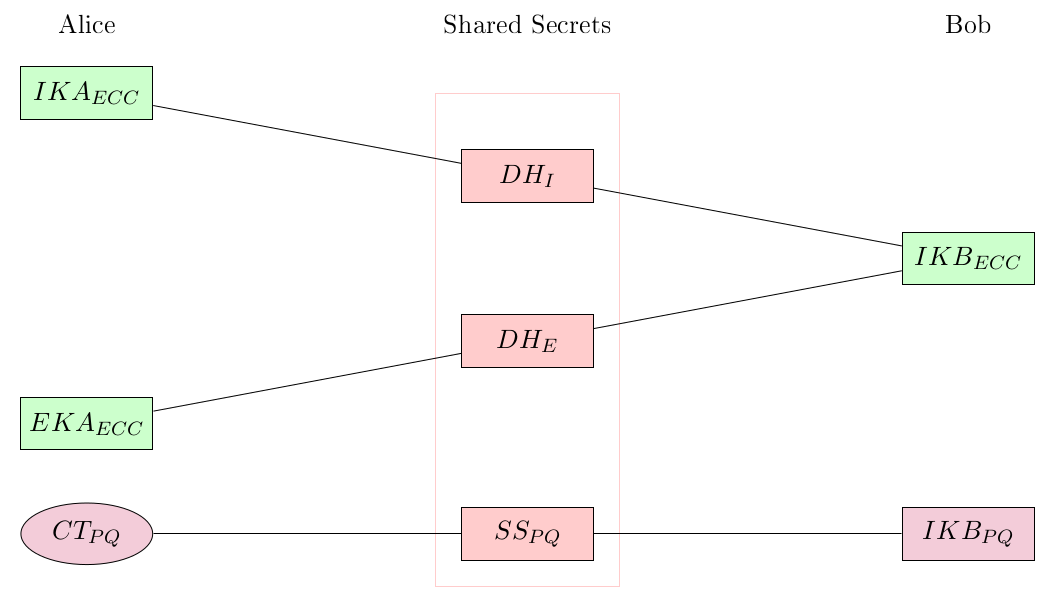

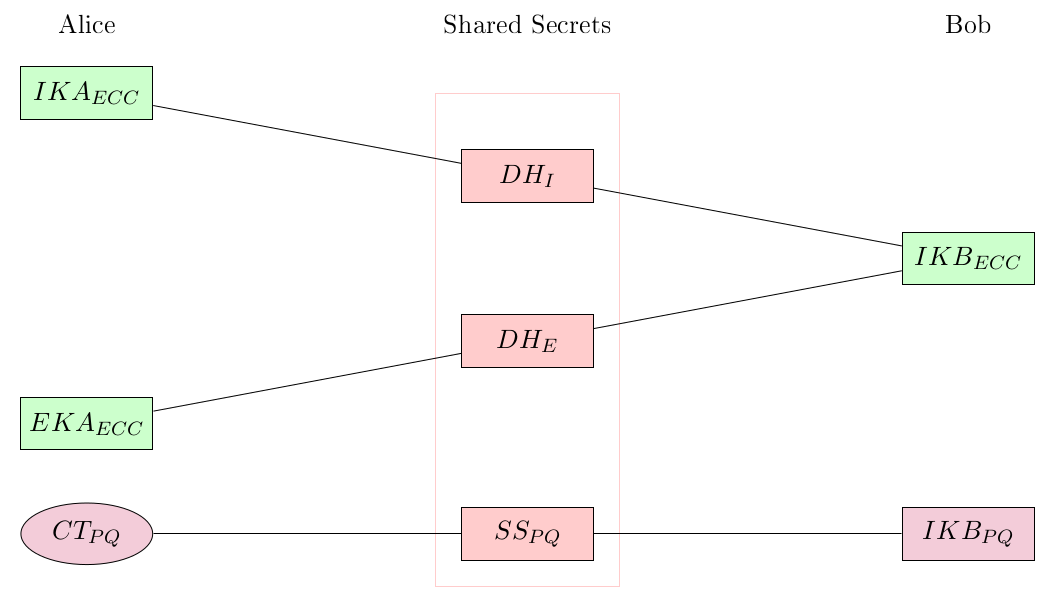

このプロトコルは、送信者のアイデンティティ鍵(IKA)、送信者が生成したエフェメラル鍵(EKA)、受信者のアイデンティティ鍵(IKB)の間で、ECDHを使用して2つの共有秘密を導出する。

これら2つの秘密(DHIとDHE)は、Kyber鍵カプセル化(SSPQ)から得られる第3の共有秘密とともに、鍵導出関数への入力として使用される。導出された鍵はメッセージ鍵を暗号化・復号化する。

すべてのTutaユーザーへの段階的な展開

TutaCryptのリリースにより、新しいTuta Mailアカウントの暗号化キーはすべて、量子安全アルゴリズムで生成される。

TutaCryptの第二段階として、我々は現在、アプリケーションで使用される異なる鍵をローテーションするメカニズムに取り組んでいます。この機能が一般公開できるようになれば、1000万人の既存ユーザー全員にもポスト量子セキュア暗号化を展開し始める予定です。

さらなる計画

TutaCryptは、Tutaの暗号技術を大きく改善するものです。私たちは、ユーザーのデータを量子安全暗号で暗号化する最初の電子メール・プロバイダーになれたことを嬉しく思っています。これは、複雑で強力な暗号が誰にでも利用できることを証明するものです。しかし、私たちはさらに前進するつもりです。

プロトコルが現在どのようなセキュリティ特性を持っているかは説明した。しかし、特に長期的なIDキーが漏洩した場合の認証に関しては、いくつかの制限があることを認識している。

ヴッパータール大学のPQDriveプロジェクトのパートナーは、TutaCryptプロトコルのセキュリティ上の問題を発見しておらず、私たちに正式な検証を行うよう提案してきました。近い将来、プロトコルの正式なレビューと検証を行う予定です。

私たちは、ヴッパータール大学とともにプロトコルの改良を進めており、長期的には、完全なPQMailプロトコルを実装し、さらなるセキュリティ特性として完全な前方秘匿と将来秘匿を実現することを目指しています。

これらはすべて、最高のセキュリティを提供するために必要なことです。私たちは、ポスト量子暗号によるセキュリティ・レベルの向上の恩恵を受けられるよう、すべてのお客様に対してTutaCryptをすでに有効にしています。

2025年8月更新 :すでに発表したように、TutaCryptが暗号的に保証された認証も提供できるよう、鍵の検証を追加しました。

ポスト量子暗号が今必要な理由

量子コンピュータからの攻撃に対するセキュリティ、データ・プライバシー、データ保護を向上させるためには、耐量子暗号またはポスト量子暗号が最善の策です。

量子コンピュータの台頭は、私たちのオンライン世界に大きなメリットをもたらしますが、同時に私たちのセキュリティとプライバシーに大きなリスクをもたらします。量子革命が近づくにつれ、強固なポスト量子暗号の導入が最重要課題となっている:量子コンピューターによる将来の攻撃からデータを守るためには、新しいアルゴリズムを今すぐ導入する必要がある。この記事では、ポスト量子暗号の目的、ポスト量子暗号の仕組み、そしてなぜ量子コンピュータの時代が始まってからではなく、今日すでに耐量子暗号が必要なのかを説明する。

秘密通信、安全な電子メール、金融取引、重要なインフラなど、暗号が破られればこれらすべてが危険にさらされる。今日、様々なプレーヤーが量子コンピューターの開発に多額の投資をしている。

これらのコンピューターは、特に人工知能(AI)と組み合わせることで、情報技術に大きな利点をもたらすことが期待されている。しかし、量子コンピューターは前例のない監視マシンと化し、サイバーセキュリティを脅かす可能性もある**!**

暗号化を脅かす量子コンピューター

量子コンピューターと量子に強い暗号は、情報技術をこれまでにない形で変えるだろう。

これまでの研究で、現在では困難と されている様々な問題を効率的に解くための様々な量子アルゴリズムが 生み出されてきた。その能力により、量子コンピューティングは情報技術の様々な分野に大きな進歩をもたらすだろう。

現在広く使われている非対称暗号システム(RSA、ECC、(EC)DSA、(EC)DH)は、2つの難解な数学的問題の変種に依存しており、残念ながら量子コンピュータは、整数因数分解問題と離散対数問題の 2つの難解な問題を大幅に高速に解くことができる。

Shorのアルゴリズム (1994)を普遍量子コンピュータ上で実行すれば、この2つの問題は多項式 時間で解けるようになる。

楕円曲線暗号は量子に強いのか?

これは、RSAとECCに依存するそれぞれの暗号システムが実際に破られる可能性があることを意味する。

楕円曲線暗号(ECC)のような一般的な暗号アルゴリズムは量子耐性がなく、量子計算によって簡単に解読されてしまう。ECCだけでなく、AESやRSAに基づくPGP暗号も、NISTのポスト量子暗号コンペティションが終了する数年後には時代遅れになることに注意する必要がある。これらの伝統的なアルゴリズムは、せいぜい量子セキュアアルゴリズムと組み合わせたハイブリッドプロトコルで使われる程度だろう。

攻撃者がRSA暗号やECC暗号を破るのに要する時間は、量子コンピューターの性能に依存する。ドイツ連邦情報セキュリティ局(BSI)の研究によると、2048ビットのRSAを100日間で破るには約100万物理量子ビットが必要であり、1時間以内に破るには約10億量子ビットが必要である。アルゴリズム設計の進歩により、この数字はさらに減少するだろう。

量子安全ソリューションの競争

「このことは、量子コンピューターが最終的に地球上の最も安全な通信を破る可能性があることを意味します」と暗号学者のラファエル・ミソツキは言う。大規模な汎用量子コンピュータがもたらす脅威に対抗するため、データや通信を保護する新しい方法を生み出す競争が始まっている。

例えば、FBIやNSAのような米連邦政府機関はすでにポスト量子セキュリティの導入を義務付けられており、民間企業もそれに従うよう勧告されている。この要求は、バイデン政権が2023年3月に発表した国家サイバーセキュリティ戦略の一部である。政策立案者たちが、オンライン上の機密・秘密通信に対する量子コンピュータのサイバーセキュリティ上の脅威をすでに理解していることは明らかだ。

量子コンピューターはいつ実現するのか?

現在までのところ、実用的な量子コンピューターは開発されていない。しかし、量子コンピューティングは非常に活発な研究分野であり、過去、特にここ数年で急速な進歩が見られた。

量子コンピューティングの進歩は、IBM、グーグル、インテルなどの大企業によって定期的に発表されている。しかし、これらのコンピュータは、約50〜70個の物理量子ビットでしか動作しない。前述のBSIの研究によれば、今日の暗号システムを破ることのできる量子コンピューターは短期的には実現しない。

しかし、エドワード・スノーデンの暴露によって、暗号化されたデータが 今日すでに さまざまな関係者によって保存されていることが明らかになった。数年後、大規模な万能量子コンピュータが構築されたときに、これらのアクターが解読できないようにすることが必要なのだ。

さらに、量子コンピューターはもはや遠い可能性ではなく、すでに現実のものとなっている。日本の理化学研究所は、国内初の国産量子コンピューターを複数の企業や学術機関がオンラインで利用できる ようにすると発表した。理研は、この量子コンピューターのプロトタイプを2025年までに世界で2番目に速いスーパーコンピューター「富嶽」に接続し、材料や医薬品に関する研究など、実世界での使用例を拡大する計画だ。

これは孤立した開発ではなく、量子コンピューティングの「軍拡競争 」のようなものの一部である**。** 日本の科学技術振興機構によると、過去30年間で、量子コンピューティングに関する特許を世界で最も多く登録したのは中国で約2,700件、次いで米国が約2,200件、日本が885件となっている。

前例のない処理能力と、古典的なコンピューターでは不可能な複雑な問題を解決する能力を約束する量子コンピューターの出現によって、世界が技術革命の危機に瀕していることは明らかだ。

これはエキサイティングなことではあるが、一方で現在の暗号化プロトコルに脅威をもたらすものでもある。量子コンピューターによって簡単に解読されてしまう可能性があり、機密情報が攻撃者にさらされることになる。このため、米国の国家サイバーセキュリティ戦略では、量子コンピューターからの攻撃に強いアルゴリズムを使用するポスト量子暗号への移行を呼びかけている。同戦略は、将来に備え、進化する脅威に直面しても暗号化プロトコルの安全性を確保する必要性を認識している。

量子コンピューターが現在のエンド・ツー・エンドの暗号化プロトコルを破ることに成功する可能性は、当面現実のものになるとは予想されていないが、効率的な解決策の開発には時間がかかるため、この種の脅威の防止にできるだけ早く取り組むことが重要である。

量子コンピューターの仕組み

通常のコンピュータは、データを1と0として 記憶する。一方、量子コンピュータは量子ビットを使って データを保存する。それぞれの量子ビットは1と0の重ね合わせの状態にあり、測定によってそのどちらかの状態がある可能性を持って映し出される。それぞれの量子ビットは一度に2つの状態を表すため、量子ビットを追加するごとに状態の総数は2倍になる。

従って、1量子ビットは2つの可能性を持つ数、2量子ビットは4つの可能性を持つ数、3量子ビットは8つの可能性を持つ数となる。コロナウイルスの大流行以来、私たちは指数関数的な数を 理解している。例えば、100量子ビットの量子コンピュータがどれほど強力な ものかを知ることができる**。300量子ビットの量子マシンは、観測可能な宇宙に存在する原子よりも多くの値を表すことができる。**

約20年前、日本の研究者たちは超伝導量子ビットを開発した:ある種の金属を極低温に冷却し、量子コンピューターの安定した動作環境を実現したのだ。

この方法は非常に有望で、グーグル、IBM、インテルでの研究プロジェクトの引き金となった。

実際の量子コンピュータは、普通のコンピュータのようにはまったく見えない。その代わり、金属と撚り線でできた大きな円筒で、大型冷蔵庫の中に投下される。研究者は普通のコンピューターと同じように、情報をマシンに送り、計算結果を受け取る。

IBMでは、外部の研究者にQシステム・ワンの計算能力を購入させている。これにより、世界中の研究者が、実際に量子コンピュータを見たり触ったりすることなく、量子コンピュータを使用することができる。

量子コンピュータが本来持っている、すべての状態に対して同時に計算を行う並列化により、この強力な計算機で、現在では解読不可能な暗号を解読することが可能になる。

暗号化が必要な理由

インターネットを使うとき、暗号化は私たちの身の回りにあふれている。通信、金融、商業、重要インフラ、医療など、私たちの日常生活の多くの分野が強力な暗号化によって保護されている。これらのプロセスで使用されている暗号アルゴリズムが、大規模な汎用量子コンピュータの開発によって解読可能になった場合、そのようなコンピュータにアクセスできる攻撃者は、私たちの日常生活の多くの側面を脅かす可能性がある。

私たちが知っているインターネットは、解読不可能な暗号があって初めて機能する。今こそポスト量子暗号を導入し、量子革命に備える時なのだ。

ポスト量子暗号とは何か?

ポスト量子暗号とは、従来のコンピューター上で動作する暗号アルゴリズムであるが、従来のコンピューターや量子コンピューターでは解読が困難であると考えられている数学的問題に依存している。これらの問題をより効率的に解く効率的な量子アルゴリズムが存在しない限り、量子コンピューターによって解読されることはないと考えることができる。

量子の脅威に対応するため、世界のサイバーセキュリティ・コミュニティは、ポスト量子暗号アルゴリズムの開発競争に積極的に取り組んでいる。これらのアルゴリズムは、古典コンピュータと量子コンピュータの両方からの攻撃に耐えるように設計されており、安全な通信の寿命を保証する。

2016年、米国国立標準技術研究所(NIST)は、このような量子安全アルゴリズムを標準化するプロセスを開始した。このNISTポスト量子暗号標準の最終結果は、暗号コミュニティによって待ち望まれている。 このプロセスは現在、ポスト量子セキュア暗号の標準アルゴリズムを評価する第4段階(ほぼ最終段階)にあり、最初の4つの量子耐性暗号アルゴリズム(暗号はCRYSTALS-Kyber、電子署名はCRYSTALS-Dilithium、FALCON、SPHINCS+)がすでに発表されている。

量子コンピューティング革命への準備

ポスト量子暗号の開発と普及は急務である。現在私たちが使用している暗号システムを破ることができる量子コンピュータが短期間で現実になることはないかもしれないが、これまでの経験から、新しい暗号標準の展開には多くの時間がかかることが分かっている。新しいアルゴリズムは慎重に評価され、その安全性は徹底的な暗号解析によって証明され、効率的な実装を見つけなければならない。例えば、楕円曲線暗号が最初に提案されたのは1980年代後半だが、大量に使用されるようになったのは数年前のことだ。

今収穫し、後で解読する

現在の暗号とポスト量子暗号の違いは、新しい量子耐性アルゴリズムが量子コンピューターからの攻撃をかわすことができるのに対し、現在使われているアルゴリズムで暗号化されたデータはそのような攻撃に対抗する力を持たないという点である。

ここでの脅威は、「今すぐ収穫し、後で解読する」戦略と 呼ばれている:インターネットを流れるデータは、例えばNSAのような諜報機関や五つの目の国によって、後で復号化するために今集められている。

この脅威は、量子コンピューターがリリースされるかどうか、あるいはいつリリースされるかを待つという選択肢がもはやないことを明白にしている。

その目的は?

ポスト量子暗号の目的は、暗号化されたデータが将来も安全であることを確認することである。米国政府とNISTが説明しているように、標準的なアルゴリズムで暗号化されたデータはすべて、この新しいレベルのセキュリティ要件を達成するには不十分であり、ポスト量子暗号アルゴリズムを今すぐ実装する必要がある。幸いなことに、AES256(対称暗号)はすでに量子耐性があると考えられている ため、一部のデータは比較的簡単にポスト量子暗号で保護することができる。

つまり、あなたのコンピューターや企業のシステムに保存されている文書やファイルなどのデータは、実績のあるアルゴリズムAES 256で簡単に保護できるのだ。

非対称暗号化の課題

しかし、例えば暗号化されたファイル共有や暗号化された電子メールの送受信のように、量子抵抗性のある方法でデータを非対称に暗号化したい場合は、より厄介になる**。これを読んでいる間にも、非対称暗号化と公開鍵暗号のための新しいポスト量子アルゴリズムが研究され、テストされている。**

これを読んでいる間にも、非対称暗号や公開鍵暗号の新しい量子アルゴリズムが研究され、テストされている。すでに多くの企業が、自社のアプリケーションで量子耐性を持つ非対称暗号の実験を始めている。Signalと Appleによる最近のポスト量子アップデートと同様に、私たちTuta Mailは、電子メールの非対称公開鍵暗号化だけでなく、カレンダーの共有、連絡先リストの共有、将来のファイル共有サービスに、従来のアルゴリズム(AES 256とRSA 2048を組み合わせたハイブリッド・プロトコルのKyberとDilithium)と量子耐性アルゴリズムを併用することに先駆的に取り組んでいます。

そうすることで、私たちはNISTや米国政府、そしてリュバシェフスキーのような著名な暗号専門家のアドバイスに従っています。

最大限のセキュリティを実現するハイブリッド・プロトコル

量子耐性アルゴリズムはかなり新しく、その安全性は十分に証明されていないため、現在の暗号アルゴリズムをそのまま置き換えることはできない。従来のコンピュータや量子コンピュータで実行される攻撃で、選択された量子安全アルゴリズムが破られる可能性があるからだ。新しいアルゴリズムはまだ実戦でテストされていないため、ハイブリッド・アプローチが核心的な要件となる。これらのアルゴリズムを量子安全にする数学的結論が正しくても、実装に誤りがあり、安全性が損なわれる可能性がある。

そのため、ポスト量子暗号アルゴリズムと従来のアルゴリズムは、ハイブリッド・アプローチで組み合わせる必要がある。これは、SignalやApple、Tutaが行っているように、すべての量子耐性を持つアップデートが採用しているアプローチである。

量子コンピュータが現実のものになろうとしている今、我々はポスト量子暗号で一歩先を行き、現在と未来のすべてのデータを安全に保たなければならない!

もしあなたが、あなたのEメールに耐量子暗号をいち早く使いたいのであれば、今すぐTuta Mailにサインアップしてください!