Che cos'è il testo cifrato?

Le differenze tra testo in chiaro, cifratura e testo cifrato, spiegate!

Come funziona la crittografia

La crittografia non è una novità assoluta, ma la tecnologia che consente di cifrare i messaggi è cambiata rapidamente negli ultimi decenni. Gli antichi greci crittografavano i messaggi da utilizzare nei combattimenti militari e da inviare ai comandanti per mezzo di una falce. Si tratta di uno strumento che avvolge un pezzo di pergamena attorno a un’asta di legno per scrivere o leggere messaggi in chiaro. Una volta srotolata la pergamena, il messaggio si perde in un mare di caratteri non correlati, noti come testo cifrato. Lo spostamento della posizione delle lettere è un esempio di cifrario a trasposizione.

Oggi abbiamo superato la crittografia classica, che si concentrava sull’ordine e sulla disposizione delle lettere o di altri modelli linguistici, e abbiamo rivolto la nostra attenzione alla crittografia matematica dei dati digitali. Indipendentemente dai progressi tecnologici, la crittografia e la decrittografia di un messaggio implicano sempre un testo in chiaro e un testo cifrato.

In crittografia, il testo cifrato è il formato confuso di un testo che risulta dalla sua cifratura. In questo modo, il testo diventa illeggibile per chiunque non conosca la chiave per decifrarlo nella sua forma originale.

La crittografia inizia con il testo in chiaro

Quando si scrive un messaggio, una nota o un pensiero su un foglio di carta o sullo smartphone, il testo che si legge senza sforzo è quello che i crittografi chiamano testo in chiaro. Si tratta dei dati creati prima dell’applicazione di qualsiasi misura di crittografia. I messaggi in chiaro non sono riservati, perché chiunque può leggerli con la stessa facilità con cui leggerebbe un giornale.

Il luogo più comune in cui si può sentire la parola “testo in chiaro” è il contesto in cui i giornalisti riportano le violazioni dei dati. Capita molto spesso che gli hacker si introducano in un sistema non protetto e scoprano e sottraggano una serie di dati utente in chiaro, come nomi, e-mail o password. Ciò significa che i dati, che possono essere stati archiviati in una rete relativamente sicura, non erano protetti dalla crittografia.

Ricordate che ogni volta che comunichiamo, indipendentemente dal mezzo, il testo iniziale che creiamo è un testo in chiaro.

Viene introdotto un cifrario…

Potreste chiedervi: ma cos’è che trasforma il testo in chiaro in un testo cifrato? La risposta è un po’ scontata: un cifrario è ciò che provoca questo cambiamento di stato. Un cifrario è definito come un algoritmo crittografico che converte lettere o bit di dati in testo cifrato.

Esistono molti esempi famosi di cifrari, alcuni dei quali potrebbero essere già noti!

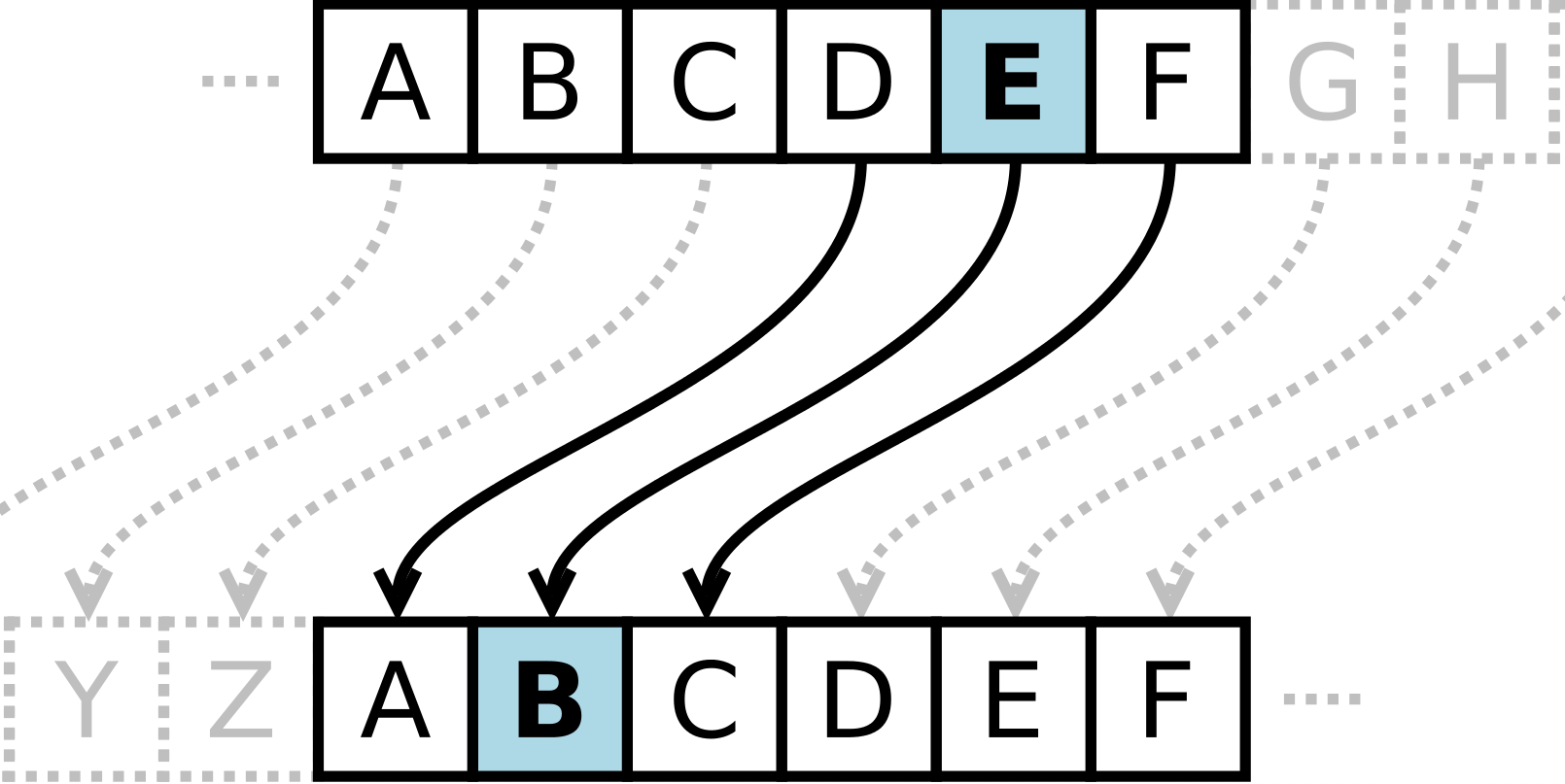

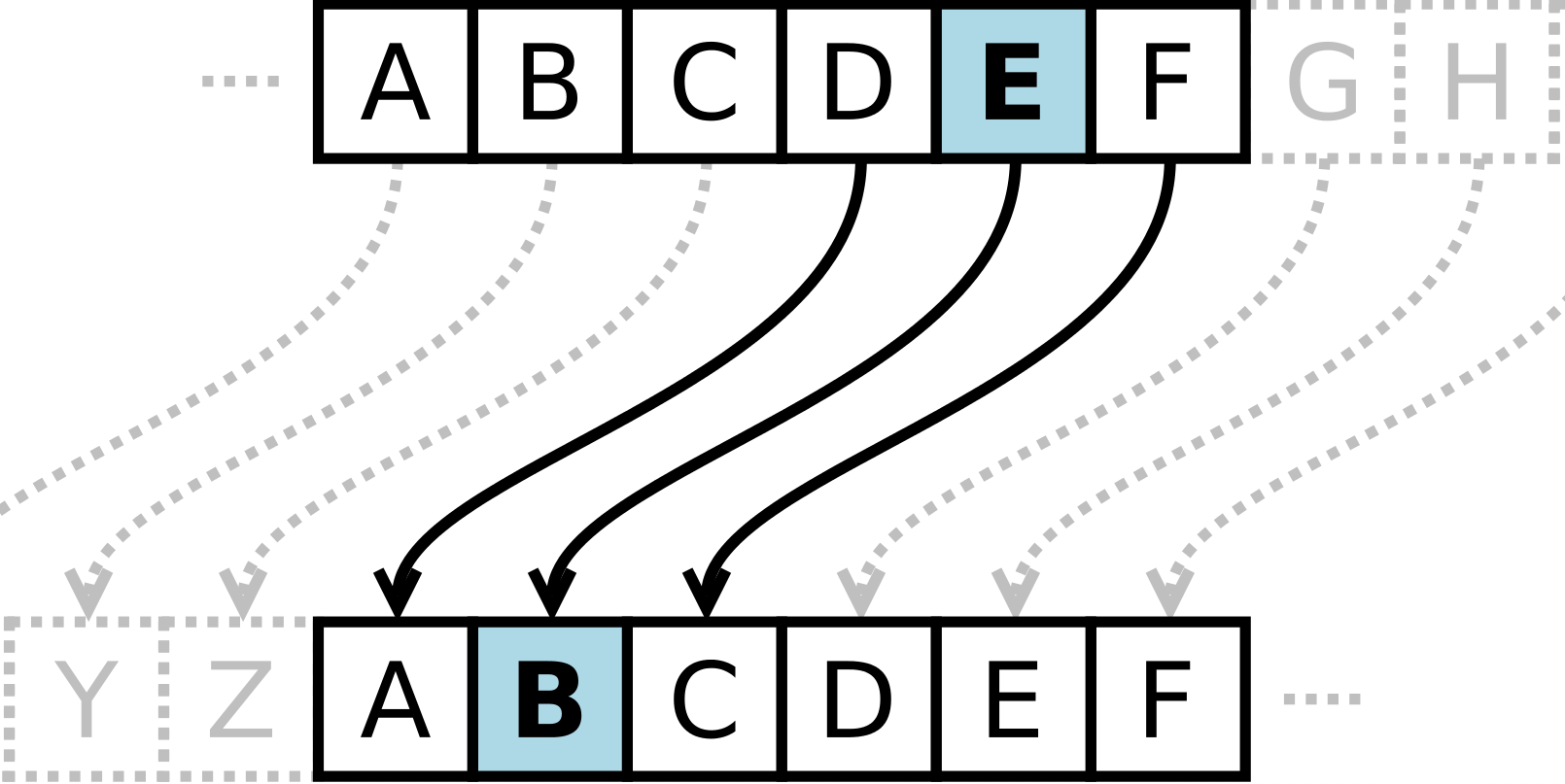

- Cifrario di Cesare: Questo famoso cifrario riordina l’ordine delle lettere sfalsandole. Il nostro testo in chiaro “Howdy” potrebbe diventare il testo cifrato “Jqyfa”. In questo caso il cifrario sostituisce ogni lettera con la seconda che la segue.

- AES: l’Advanced Encryption Standard è un cifrario a blocchi utilizzato nei bancomat, nelle e-mail e nei software di accesso remoto.

Il testo cifrato è pronto per essere trasferito e decifrato in futuro.

Una volta che a un messaggio o a un dato è stato applicato un algoritmo di cifratura, esso è considerato crittografato. A seconda della forza del cifrario utilizzato, i dati saranno più o meno vulnerabili all’intercettazione e alla decifrazione.

Attualmente, AES256 è considerato un algoritmo di crittografia (cifrario) sicuro dal punto di vista quantistico per i dati a riposo. Ciò significa che AES256 è in grado di tenere al sicuro i vostri segreti molto meglio di una semplice accozzaglia del contenuto di una lettera importante con un cifrario di Cesare.

La conoscenza del cifrario utilizzato per criptare un testo in chiaro e delle chiavi utilizzate nel processo è fondamentale per consentire al destinatario di decifrare e leggere il messaggio. Nel caso del nostro cifrario Cesare di cui sopra, il destinatario sarà in grado di “decifrare” rapidamente il nostro messaggio se saprà che stiamo usando un cifrario Cesare con una “chiave” di 2. Saprà che per decifrare il testo in chiaro si deve tornare indietro di due lettere. Saprà che deve tornare indietro di due lettere per scoprire e leggere il nostro messaggio in chiaro.

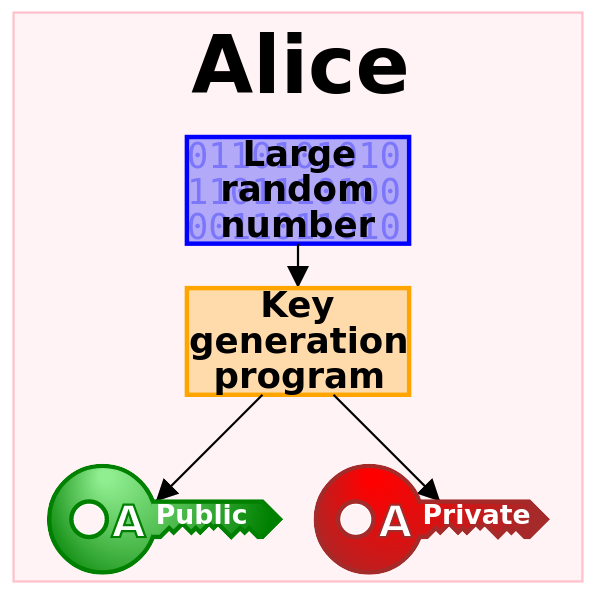

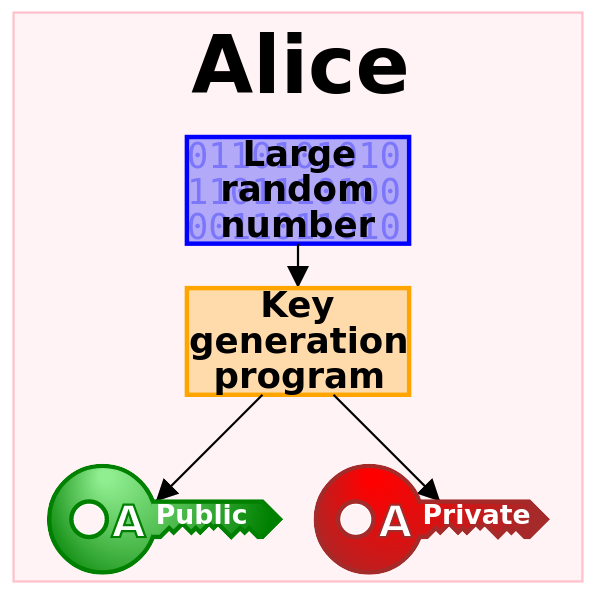

Gli algoritmi di crittografia più complessi funzionano in modo simile, ma i mezzi di scambio delle chiavi sono più complicati. Per decifrare un dato crittografato simmetricamente, dovremo conoscere la singola chiave di crittografia. Se invece il nostro mittente ha usato una crittografia asimmetrica, dovrà aver avuto accesso alla nostra chiave pubblica per crittografare il messaggio e noi useremo la nostra chiave privata per decifrarlo. Lo mostriamo in modo più dettagliato nella nostra spiegazione sulle basi della crittografia.

La crittografia asimmetrica a chiave pubblica è utilizzata nelle moderne e-mail per scambiare messaggi in modo sicuro.

Testo in chiaro + cifrario = testo cifrato

Ricapitolando, la maggior parte della crittografia segue un percorso simile: testo in chiaro + cifrario = testo cifrato. A sua volta, quando il messaggio cifrato viene letto dal destinatario, la formula è invertita: testo in chiaro - testo cifrato = testo in chiaro.

Ora conoscete la terminologia di base che sta alla base della comunicazione cifrata.

Tipi di cifrari

I cifrari moderni sono più complessi di quelli utilizzati dagli antichi greci e romani, ma il loro funzionamento è molto simile. I cifrari moderni si differenziano per il modo in cui gestiscono le chiavi:

Cifrari a chiave simmetrica

Nella crittografia simmetrica un’unica chiave cripta e decripta i dati. Questo cifrario è chiamato anche cifrario a chiave privata. Il più noto cifrario a chiave simmetrica è AES.

Cifrari a chiave asimmetrica

La crittografia asimmetrica utilizza una coppia di chiavi, una pubblica e una privata, per crittografare i messaggi da una persona all’altra, ad esempio quando si scambiano e-mail o messaggi di chat crittografati. Questi sono anche chiamati cifrari a chiave pubblica; il più importante è la crittografia asimmetrica con una combinazione di algoritmi AES e RSA.

Dove si usano i cifrari?

I cifrari sono ovunque intorno a noi. Sono utilizzati nei chip delle carte di credito, nelle chiamate dei telefoni cellulari, nelle connessioni a un punto di accesso WiFi o persino nell’invio di stupidi codici segreti agli amici.

I servizi criptati come Tuta sono un luogo in cui è possibile trovare la crittografia AES e a curva ellittica utilizzata per crittografare le e-mail, gli eventi del calendario e le informazioni di contatto!

Il vostro browser web sta utilizzando una crittografia per raggiungere questo sito web tramite TLS!

Crittografia delle e-mail

Le grandi aziende tecnologiche come Google, Outlook e Yahoo! utilizzano tutti cifrari di crittografia per proteggere i vostri dati da occhi indiscreti.

- Questi provider di posta elettronica si affidano a TLS per proteggere le e-mail in transito,

- e sulla crittografia a chiave simmetrica (per lo più con AES256) per crittografare i dati a riposo quando vengono archiviati sui loro server.

Sebbene entrambi i cifrari funzionino bene per proteggere i vostri dati, questi servizi detengono anche la chiave per decifrare i vostri dati, in modo che non siano protetti dall’accesso di terzi.

Tuta Mail, invece, offre una crittografia quantum-safe Ende-zu-Ende per i dati memorizzati nella casella di posta elettronica e in transito. Sebbene altri fornitori di posta elettronica criptata possano proteggere i vostri messaggi con la crittografia Ende-zu-Ende, anch’essi devono migliorare i loro cifrari perché al momento non sono in grado di proteggere dalla minaccia dei computer quantistici. Inoltre, Tuta Mail consente di inviare e-mail protette da password a chiunque nel mondo e utilizza un’architettura a conoscenza zero per garantire che nemmeno noi di Tuta possiamo accedere ai vostri dati crittografati.

Una sicurezza di cui fidarsi

La crittografia moderna non si basa su un ingegnoso rimescolamento di lettere, ma su una matematica complessa. Gli algoritmi di crittografia odierni ci offrono una garanzia matematica di complessità e sicurezza che soddisfa anche il modello di minaccia più estremo. Sebbene gli algoritmi di crittografia resistenti ai quanti siano piuttosto nuovi, sono anche pubblicati come open source in modo da essere rigorosamente esaminati per individuare eventuali punti deboli dai crittoanalisti di tutto il mondo che si impegnano a creare una crittografia forte e affidabile.

Noi di Tuta lavoriamo direttamente con i crittografi ricercatori, sia all’interno dell’azienda che con partner universitari. Stiamo costruendo una crittografia sicura dal punto di vista quantistico di cui potete fidarvi.

Riprendetevi la vostra privacy oggi stesso iscrivendovi alla posta elettronica crittografata!