Crittografia simmetrica e asimmetrica: Qual è la differenza?

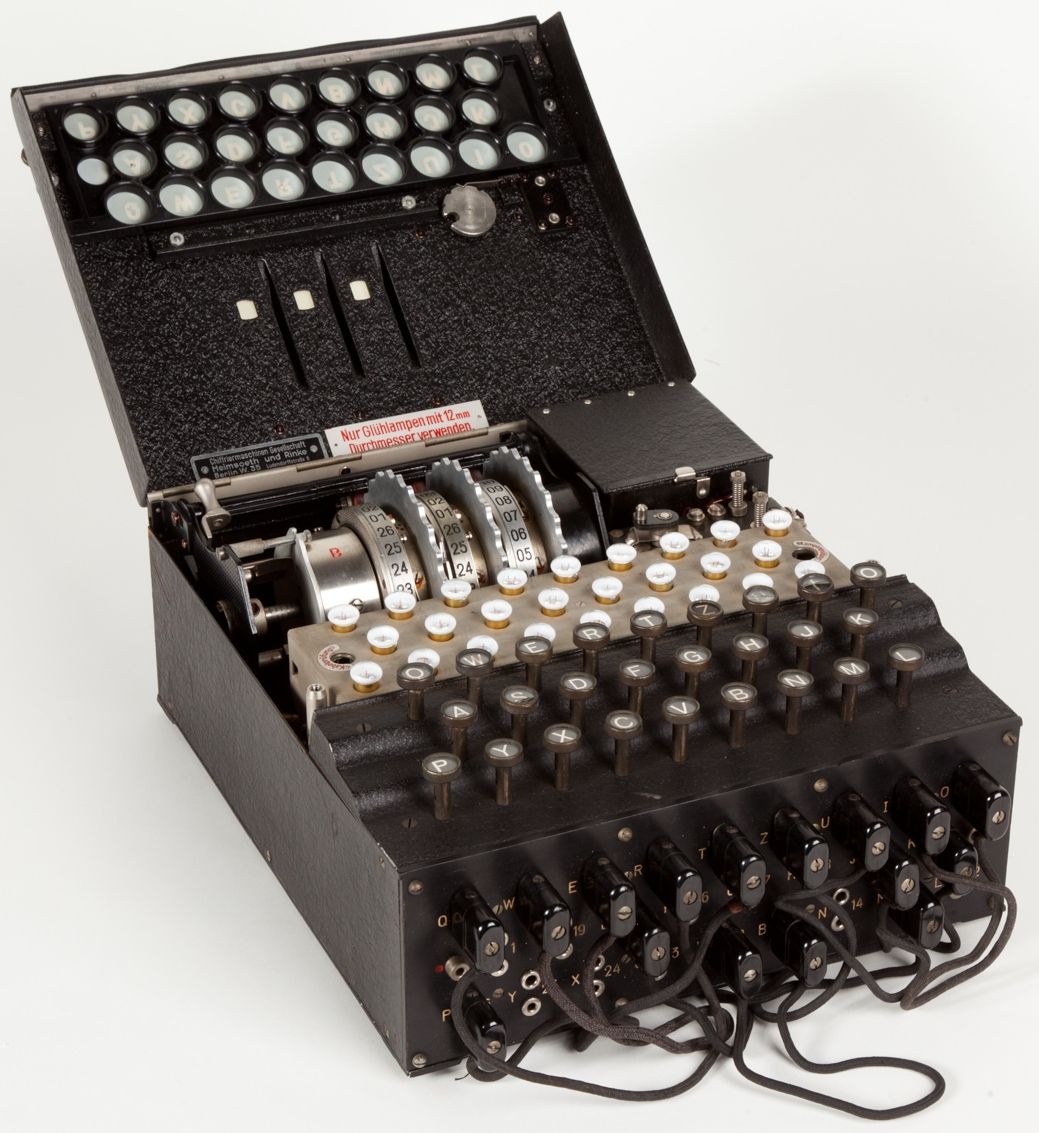

La crittografia è lo studio e la pratica per ottenere comunicazioni sicure che devono essere protette da un avversario. I sistemi crittografici possono utilizzare complicate matematiche o essere semplici come il gioco linguistico “Pig Latin” che compare regolarmente nei campi di gioco delle scuole. L’uso della crittografia è quello di tenere al sicuro ciò che si vuole dire dai ficcanaso. Naturalmente, i diversi tipi di crittografia che utilizziamo quotidianamente per le operazioni bancarie online, per l’utilizzo di carte bancomat e nei nostri smartphone si basano su una serie di algoritmi matematici progettati per mantenere al sicuro i dati digitali. Di questi algoritmi esistono due forme principali: la crittografia simmetrica e la crittografia asimmetrica. L’idea comune di ciò che si pensa quando si parla di spie e codici segreti è un esempio di crittografia simmetrica, ma in realtà la complessità è molto maggiore quando si tratta di proteggere le comunicazioni. Quali sono quindi le differenze tra crittografia simmetrica e asimmetrica? Scopriamole.

Crittografia a chiave simmetrica

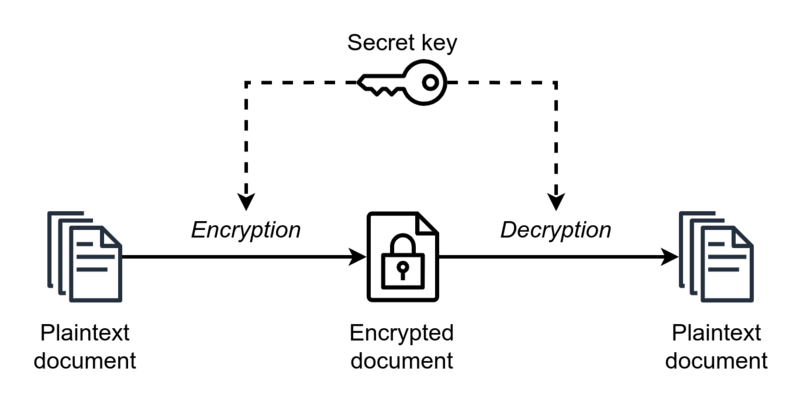

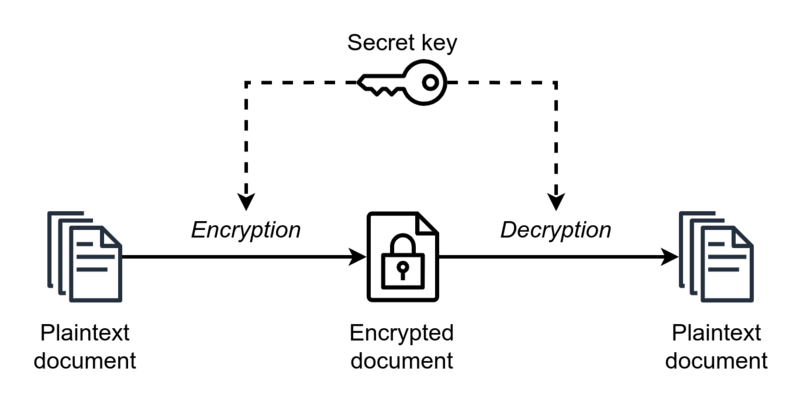

La crittografia a chiave simmetrica si guadagna questo nome perché utilizza lo stesso segreto o chiave per criptare e decriptare i dati. Esistono diverse forme di cifrari simmetrici, ma se la chiave di cifratura e quella di decifrazione sono identiche, rientrano in questo gruppo.

In questo esempio, Alice utilizza la stessa chiave per crittografare il documento e Bob per decifrarlo.

Non tutti gli algoritmi di crittografia funzionano allo stesso modo e la crittografia simmetrica si presenta in due varianti principali: il cifrario a flusso e il cifrario a blocchi. La differenza principale tra i due si riduce al modo in cui i bit di dati vengono crittografati. Un cifrario a flusso cripta tutti i byte di dati uno per uno, combinandoli con un numero pseudorandom generato da un flusso di chiavi (da cui il nome) fino a quando tutti i dati non sono stati crittografati. I cifrari a blocchi, invece, raggruppano un numero invariabile di byte e li criptano. Se il gruppo finale è di dimensioni inferiori rispetto agli altri blocchi, tale gruppo viene “imbottito” in modo da raggiungere la dimensione del blocco corrispondente. I cifrari a flusso tendono a essere più veloci di un cifrario a blocchi e possono essere eseguiti anche su hardware meno potente, ma sono più soggetti a rischi di sicurezza.

Esempi noti di crittografia a chiave simmetrica

Probabilmente l’algoritmo a chiave simmetrica più noto è Rijnael/AES. AES (Advanced Encryption Standard) è un cifrario a blocchi che è diventato il protocollo di crittografia simmetrica predefinito in sostituzione del DES. Dopo aver vinto il concorso del NIST per il successore del DES, AES è diventato rapidamente uno standard industriale. Oggi, AES256 (AES con chiave a 256 bit) è considerato da crittografi ed esperti di sicurezza resistente alla quantistica.

_Round_Function.CaY6mPFq_Z1XnRnN.png)

_Round_Function.CaY6mPFq_Z1XnRnN.png)

Un esempio della funzione round di AES.

Quando si usa la crittografia simmetrica?

La crittografia simmetrica è generalmente utilizzata per crittografare grandi quantità di dati grazie alla sua velocità. Ad esempio, in Tuta tutti i dati degli utenti sono crittografati sul lato client utilizzando la crittografia simmetrica con AES256. È probabile che in casa si utilizzi la crittografia simmetrica se si utilizza una connessione WiFi, poiché WPA si basa su crittosistemi simmetrici. La crittografia simmetrica incontra delle difficoltà quando si comunica con altre parti, perché deve esistere un modo sicuro per condividere la chiave di crittografia. È qui che entra in gioco la crittografia a chiave asimmetrica.

Crittografia asimmetrica o a chiave pubblica

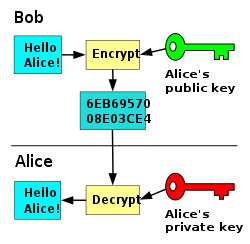

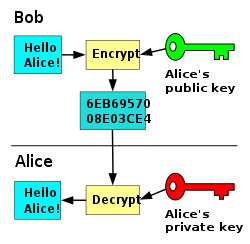

Lo scambio di chiavi asimmetriche è stato reso noto per la prima volta nel 1976, in seguito alla pubblicazione di un documento rivoluzionario di Whitfield Diffie e Martin Hellman. Chiamata anche crittografia a “chiave pubblica”, la crittografia asimmetrica utilizza due chiavi invece di una singola chiave condivisa. Nel modello di crittografia a chiave pubblica, una chiave pubblica può essere utilizzata per crittografare un messaggio e la chiave privata del destinatario sarà utilizzata per decifrarlo. La crittografia a chiave asimmetrica è particolarmente utile per comunicare su Internet, in quanto la chiave pubblica è progettata per essere pubblica e non deve essere protetta come una chiave di crittografia simmetrica.

Esempi popolari di crittografia a chiave asimmetrica

Molti degli algoritmi crittografici più noti rientrano in questa categoria. Il crittosistema RSA, i protocolli SSH e TLS/SSL e il programma PGP sono tutti esempi popolari di crittografia asimmetrica. L’RSA è stato uno standard industriale, ma di recente è caduto in disgrazia a causa della ricerca di una crittografia resistente alla quantistica.

Questo grafico mostra come Alice e Bob utilizzano coppie di chiavi private e pubbliche per crittografare e decrittografare i dati.

Quando si usa la crittografia asimmetrica?

La crittografia asimmetrica viene utilizzata principalmente per l’invio di chiavi di crittografia su Internet. Se il contenuto del messaggio è stato crittografato con la crittografia simmetrica, è necessario condividere in modo sicuro il segreto con il destinatario del messaggio. Questo avviene con la crittografia asimmetrica. La crittografia a chiave pubblica è più lenta della crittografia simmetrica e per questo motivo tende a richiedere più risorse per crittografare e decrittografare i dati. Il grado di sicurezza è maggiore grazie all’utilizzo di diversi tipi di chiavi (pubbliche e private) in combinazione tra loro per soddisfare un requisito di sicurezza più elevato e, poiché le dimensioni delle chiavi non sono in genere troppo grandi (rispetto a documenti, immagini o video di grandi dimensioni), possono essere utilizzate per trasmettere in modo sicuro la chiave simmetrica per decifrare il corpo di dati più grande.

Questo crittosistema ibrido è spesso utilizzato nelle applicazioni di messaggistica che utilizzano una chiave simmetrica per crittografare il corpo dei dati e una crittografia asimmetrica per condividere il segreto necessario per decifrare e accedere ai dati crittografati.

La crittografia è la chiave per la privacy e la sicurezza online

La crittografia è un campo enorme, ricco di profondità e complessità matematica. La corretta implementazione dei protocolli crittografici è la chiave di volta per la protezione dei dati e della privacy online. Non è necessario comprendere le complessità della crittografia per iniziare a riprendersi la propria privacy. Tuta rende l’uso della crittografia semplice e veloce.

Con pochi semplici clic potete iniziare a utilizzare la nostra crittografia post-quantistica per riprendervi il vostro diritto alla privacy.

Registratevi oggi stesso per un account Tuta sicuro!

Per saperne di più sugli algoritmi di crittografia utilizzati in Tuta, consultate la nostra pagina dettagliata sulla crittografia.