Luttons contre les portes dérobées en matière de chiffrement à l'occasion de la Journée mondiale du chiffrement !

61 % des courriels envoyés par Tuta sont cryptés, ce qui représente un énorme succès pour la protection de la vie privée. Mais les autorités veulent affaiblir le cryptage. Nous devons les en empêcher !

Le chiffrement est aujourd’hui beaucoup plus accessible qu’il ne l’était il y a dix ou même vingt ans. Enfin, nous sommes entrés dans l’âge d’or du chiffrement , où plus de données que jamais sont chiffrées de bout en bout. Le chiffrement nous donne des moyens d’action, nous permet de nous connecter et de communiquer en toute confidentialité, et nous permet de rester forts face à toutes sortes de cybermenaces en restant résistants et sûrs.

Il va sans dire que les criminels utilisent également le chiffrement pour opérer en toute confidentialité dans l’espoir de ne jamais se faire prendre. C’est pourquoi les organismes chargés de l’application de la loi et les hommes politiques du monde entier se trouvent manifestement en conflit avec la sécurité et font pression en faveur d’une porte dérobée pour le chiffrement . Ils espèrent qu’avec une porte dérobée, il leur sera plus facile d’attraper les criminels et de mettre fin à leurs méfaits.

Mais ils se trompent, et ce billet vous expliquera pourquoi.

Mais tout d’abord, commençons par une bonne nouvelle : Chez Tuta, nous offrons des courriels cryptés à tout le monde - automatiquement si le courriel est envoyé en interne, ou avec l’aide d’un mot de passe partagé si le destinataire utilise Gmail, Yahoo, Outlook ou tout autre service de messagerie.

Aujourd’hui, 61 % de tous les courriels envoyés par Tuta sont cryptés de bout en bout.

Il s’agit d’un énorme succès qui montre que si le chiffrement est intégré par défaut dans un produit, les gens l’utiliseront et sécuriseront leurs données !

Pourquoi une porte dérobée de chiffrement constitue-t-elle une menace ?

Aujourd’hui encore, les guerres cryptographiques se poursuivent : Les politiciens affirment qu’ils ont besoin de portes dérobées pour le chiffrement afin que les forces de l’ordre puissent faire leur travail , et les experts en sécurité affirment qu’il serait facile de créer une porte dérobée pour le chiffrement, mais qu’il serait impossible de la sécuriser .

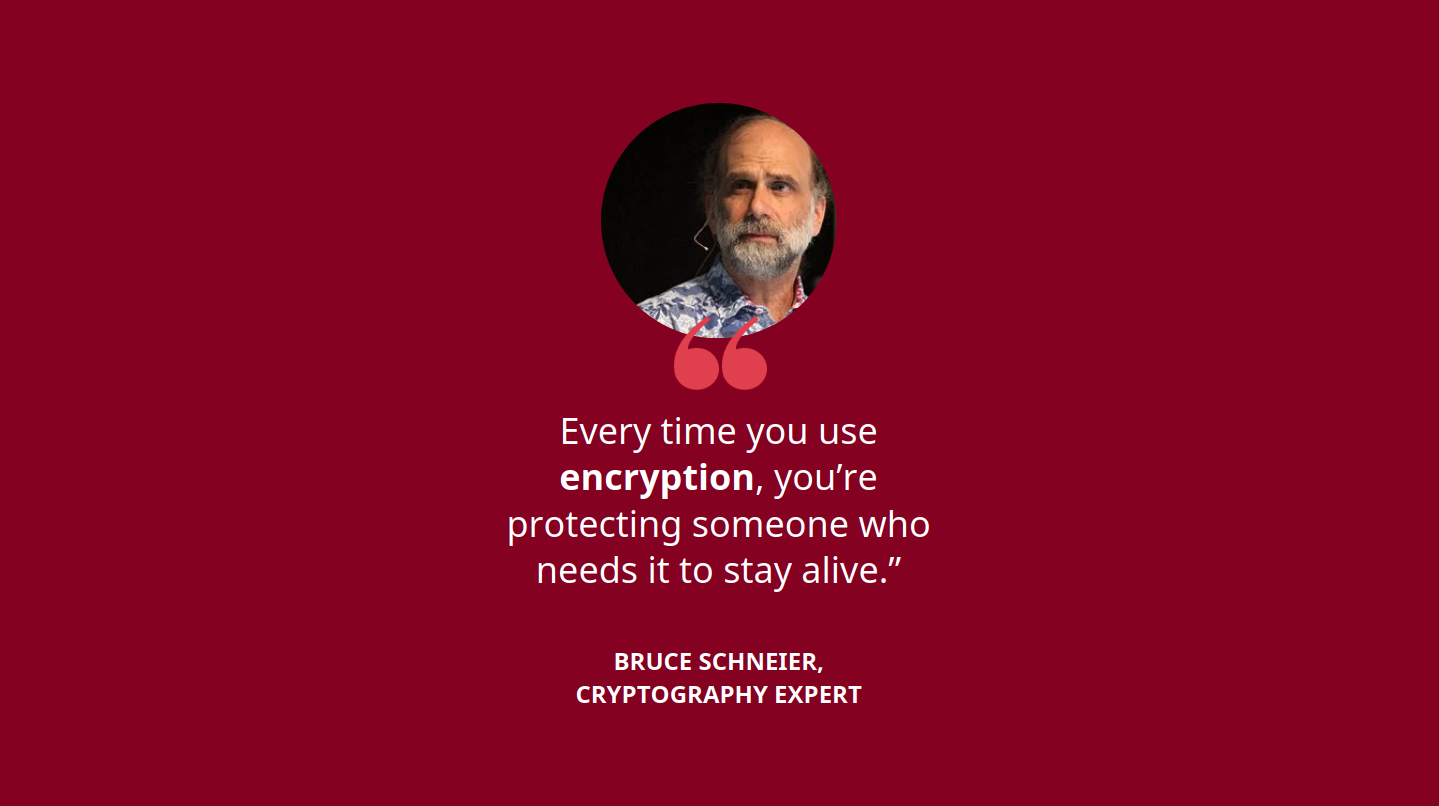

Ou, comme le dit Bruce Schneier: “On ne nous demande pas de choisir entre la sécurité et la vie privée. On nous demande de choisir entre moins de sécurité et plus de sécurité”.

En tant que service de courrier électronique crypté, nous sommes tout à fait d’accord avec cette affirmation.

L’analogie avec Apple

Vous vous souvenez sans doute de l’énorme tollé soulevé par les groupes de défense de la vie privée lorsqu’Apple a voulu introduire sur tous les iPhones un système de balayage côté client basé sur l’IA pour détecter les contenus pédopornographiques, ce qui aurait transformé les appareils des particuliers en machines de surveillance dans leur poche . Après avoir essuyé des vents contraires dans le monde entier, Apple a fait marche arrière.

La bande dessinée explique assez bien le fonctionnement d’une porte dérobée de cryptage : La bande dessinée montre Tim Cook, PDG d’Apple, déverrouillant l’iPhone par une porte dérobée, tandis que le FBI, les pirates informatiques, les régimes répressifs et d’autres encore font la queue pour avoir accès aux données décryptées.

Une fois que vous donnez accès aux données à un groupe spécialement défini, les données sont disponibles . Toute donnée qui n’est pas cryptée de bout en bout de manière sécurisée peut également devenir accessible à d’autres groupes de tiers qui, à l’origine, n’étaient pas censés s’emparer de ces données privées.

Porte dérobée de chiffrement gouvernemental

Une porte dérobée de chiffrement gouvernemental existe déjà depuis longtemps aux États-Unis. Et elle est passée inaperçue… En vertu de l’article 702 de la loi FISA, la NSA peut intercepter des communications étrangères en masse. Le directeur du FBI, M. Wray, a même admis que le FBI utilisait ces informations pour effectuer des recherches sur des citoyens américains sans obtenir de mandat. En 2024, cet accès dérobé pour l’institution gouvernementale américaine, le FBI, a fait l’objet d’un débat, mais, malheureusement, rien n’a changé.

Aux États-Unis, la NSA est connue pour son immense pouvoir de surveillance . Ce que l’on sait moins, c’est que le FBI peut facilement accéder aux données de la NSA , collectées dans le cadre de la loi sur la surveillance du renseignement étranger (FISA). Le FBI peut utiliser ces données pour enquêter sur des citoyens américains. La section 702 permet aux autorités fédérales d’espionner sans mandat des étrangers afin de prévenir des crimes et des attaques terroristes. Cependant, les messages de chat, les appels téléphoniques, les textes et les courriels des citoyens américains qui communiquent avec un étranger sont également surveillés et conservés dans une base de données que le FBI, la CIA et la NSA peuvent passer au crible sans mandat .

Au début de cette année, cette porte dérobée du gouvernement a fait l’objet d’un débat intense et, pendant un court moment, il a semblé que la section 702 pourrait expirer à la fin du mois de décembre 2024, mais les autorités américaines l’ont réautorisée pour deux années supplémentaires. La porte dérobée du gouvernement pour le chiffrement aux États-Unis existe donc toujours.

Le FBI a exercé de fortes pressions pour que cette porte dérobée reste active. Le directeur du FBI, Christopher Wray, a déclaré:

“L’exigence d’un mandat équivaudrait à une interdiction de facto, car les demandes de requêtes ne répondraient pas aux critères juridiques nécessaires pour obtenir l’approbation d’un tribunal ou, lorsque ces critères seraient remplis, ils ne le seraient qu’après la dépense de ressources limitées, la soumission et l’examen d’un long dossier juridique et l’écoulement d’un temps considérable - dont le gouvernement ne dispose souvent pas dans un monde où les menaces évoluent rapidement”.

En d’autres termes, la plupart des recherches effectuées par le FBI au titre de la section 702 pour enquêter sur des citoyens américains ne sont pas étayées par une cause probable . Cela devrait suffire à empêcher le FBI d’utiliser cette porte dérobée du gouvernement .

Les recherches sans mandat effectuées par le FBI dans les bases de données de la NSA sont une autre preuve que les portes dérobées sur le chiffrement compromettraient la sécurité et le droit à la vie privée de chacun .

Qu’est-ce qu’une porte dérobée de chiffrement ?

Une porte dérobée de chiffrement est une clé universelle . Cette clé est censée n’être accessible qu’aux “bons” , par exemple aux forces de l’ordre. Mais, premièrement, il n’y a aucune garantie que les “bons” soient les bons, et deuxièmement, il y a toujours le risque qu’un tiers accède à la clé universelle.

Nous protéger contre un large éventail de menaces

En exigeant un chiffrement par des portes dérobées, les hommes politiques (et le directeur du FBI, M. Wray, utilise les mêmes arguments) veulent nous défendre contre une menace - les criminels, y compris les terroristes - tout en ignorant toute une série de menaces contre lesquelles le chiffrement nous protège : le chiffrement de bout en bout protège nos données et nos communications contre les écoutes clandestines, comme les pirates informatiques, les gouvernements étrangers et les terroristes.

Sans lui, les dissidents chinois ne pourraient pas communiquer en ligne sans risquer d’être arrêtés. Les journalistes ne pourraient pas communiquer en toute sécurité avec les lanceurs d’alerte, les défenseurs des droits de l’homme et de nombreuses ONG ne pourraient pas faire leur travail dans des pays répressifs, les avocats et les médecins ne pourraient pas communiquer en toute confidentialité avec leurs clients.

Sans cryptage, vous ne pourriez pas avoir de conversation privée en ligne avec qui que ce soit.

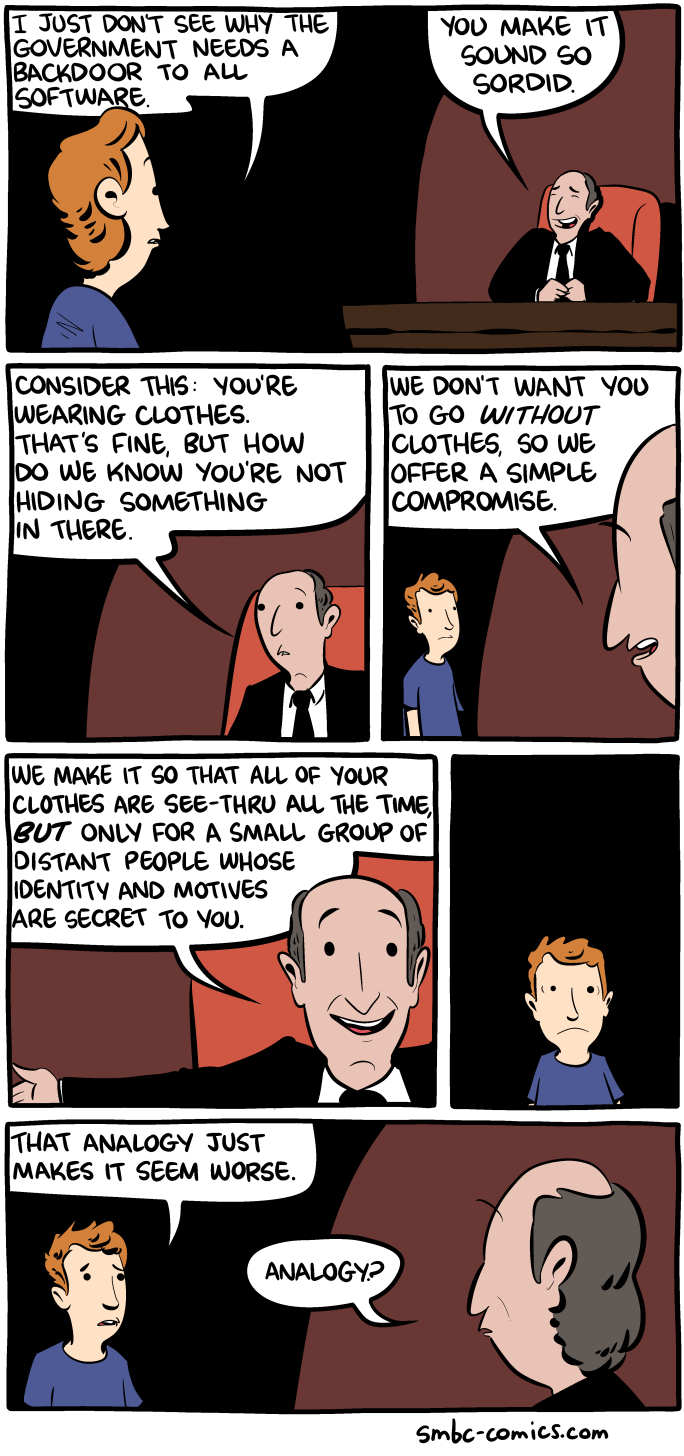

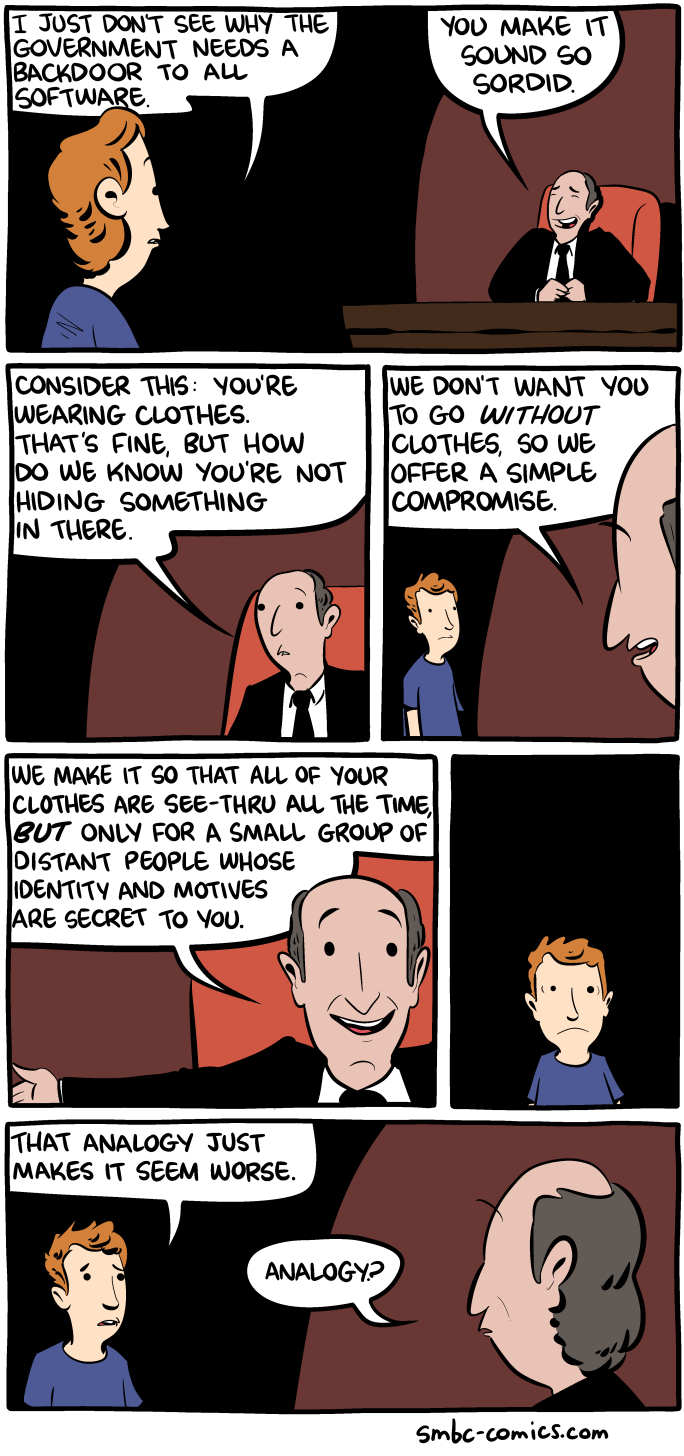

Zach Weinersmith a réalisé une bande dessinée impressionnante, qui montre ce que cela signifierait si le gouvernement disposait d’une clé universelle, telle qu’une porte dérobée de cryptage :

Vulnérabilité par définition

Toute porte dérobée de chiffrement est une vulnérabilité par définition.

Il est impossible de construire une porte dérobée à laquelle seuls les “bons” peuvent accéder. Si le FBI peut décrypter vos courriels ou accéder au disque dur de votre ordinateur, il en va de même pour les criminels, les terroristes et les autres gouvernements.

En 2009, par exemple, des pirates chinois ont pénétré dans une base de données de Google par une porte dérobée destinée à fournir un accès dérobé uniquement au gouvernement américain : “Afin de se conformer aux mandats de recherche gouvernementaux sur les données des utilisateurs, Google a créé un système d’accès dérobé aux comptes Gmail. C’est cette fonction que les pirates chinois ont exploitée pour obtenir l’accès”, a expliqué l’expert en sécurité Bruce Schneier.

Cette base de données sensible contenait des années d’informations sur les cibles de la surveillance américaine.

Les experts en cryptographie désapprouvent pour des raisons de sécurité

Selon des experts en cryptographie tels que Matthew Green et Bruce Schneier, si les gouvernements se voyaient accorder un accès aux données cryptées par le biais d’une porte dérobée, cela équivaudrait à imposer l’insécurité:

Un accès exceptionnel obligerait les développeurs de systèmes Internet à revenir sur les pratiques de conception du secret en amont qui visent à minimiser l’impact sur la vie privée des utilisateurs en cas de violation des systèmes. La complexité de l’environnement Internet actuel, avec des millions d’applications et de services connectés au niveau mondial, signifie que les nouvelles exigences en matière d’application de la loi sont susceptibles d’introduire des failles de sécurité imprévues et difficiles à détecter. Au-delà de ces vulnérabilités techniques et d’autres, la perspective de systèmes d’accès exceptionnels déployés à l’échelle mondiale soulève des problèmes difficiles quant à la manière dont un tel environnement serait gouverné et dont il faudrait s’assurer que ces systèmes respectent les droits de l’homme et l’État de droit.

Construire une porte dérobée de chiffrement est facile - la sécuriser est impossible

Pour mieux comprendre pourquoi une porte dérobée de cryptage aurait un effet aussi dévastateur sur l’internet, imaginons la situation suivante : si une entreprise technologique mettait en place une porte dérobée de cryptage, il serait impossible de la sécuriser :

Si une entreprise technologique mettait en place une porte dérobée, elle devrait avoir accès aux clés privées de ses utilisateurs pour pouvoir décrypter les données sur demande . Cela signifierait qu’elle devrait stocker toutes les clés privées de tous les utilisateurs dans un coffre-fort hautement sécurisé , accessible uniquement par des employés de confiance .

Lorsque les forces de l’ordre émettent un mandat pour obtenir l’une de ces clés, un employé de confiance doit ouvrir le coffre-fort, récupérer la clé requise et la transmettre - en toute sécurité ! - à l’organisme chargé de l’application de la loi .

Maintenant, pour rendre cette image un peu plus inquiétante : Pour une grande entreprise technologique, cela signifierait des milliers de demandes par jour de la part de milliers d’organismes d’application de la loi différents.

Pour toute entreprise technologique, il serait impossible de protéger ce coffre-fort contre l’incompétence et les erreurs . En outre, si une entreprise technologique créait une telle chambre forte où toutes les clés privées sont stockées, elle deviendrait une plateforme très attrayante pour tout attaquant malveillant sur l’internet, même pour de puissants acteurs étatiques.

Les violations de données dans le monde devenant de plus en plus sophistiquées, il est évident qu’il sera impossible de défendre ce coffre-fort contre des attaques délibérées, et c’est exactement la raison pour laquelle une clé privée doit rester localement avec l’utilisateur et ne doit jamais être stockée sur un serveur central.

Lois et fuites

Proposition de l’UE sur le contrôle du chat

Le règlement de l’UE sur le contrôle des conversations , officiellement connu sous le nom de règlement sur les abus sexuels concernant les enfants (CSAR) , a suscité des inquiétudes quant à l’affaiblissement du cryptage et à l’introduction potentielle de portes dérobées. L’un des principaux problèmes réside dans le concept d’analyse côté client (CSS) , selon lequel les messages sont analysés sur l’appareil de l’utilisateur avant d’être cryptés. Cela permettrait aux autorités ou aux fournisseurs de services de détecter les contenus illégaux, tels que les contenus pédopornographiques, avant même que le message ne soit envoyé. Bien que le message lui-même reste crypté en transit, le fait qu’il puisse être scanné avant le cryptage affaiblit fondamentalement la vie privée que le cryptage est censé protéger. Le cryptage n’est peut-être pas techniquement “cassé”, mais le processus d’analyse expose une vulnérabilité au niveau de l’appareil, ce qui rend le cryptage moins efficace pour garantir la confidentialité totale de l’utilisateur.

En outre, le contrôle des conversations pourrait ouvrir la voie à l’introduction de portes dérobées dans les protocoles de cryptage , ce qui obligerait les entreprises à donner accès aux communications cryptées. Cela compromettrait le chiffrement de bout en bout, puisqu’un tiers aurait accès à des communications qui ne sont censées être visibles que par l’expéditeur et le destinataire. Cela a relancé le débat sur les portes dérobées de cryptage au sein des communautés de la technologie et de la protection de la vie privée, car tout affaiblissement du cryptage met en péril l’intégrité de la sécurité des données pour tous les utilisateurs d’Internet.

À l’heure actuelle, le contrôle des bavardages a été suspendu par la Commission européenne, la Hongrie n’ayant pu obtenir une majorité en raison de l’opposition des Pays-Bas. Les services secrets néerlandais ont souligné que le cryptage était essentiel à la résilience numérique de l’Europe.

EARN IT - une nouvelle attaque contre le chiffrement

Les gouvernements des États-Unis, du Royaume-Uni, du Canada, de l’Australie et de la Nouvelle-Zélande (également connus sous le nom de Five Eyes) ont clairement indiqué depuis 2018 qu’ils prévoyaient d’obliger les fournisseurs de technologies basés dans leurs pays à permettre un accès légal aux communications chiffrées des utilisateurs par le biais d’une porte dérobée de chiffrement.

En 2020, le procureur général William Barr a tenté une nouvelle fois de détruire la sécurité en ligne en exigeant des portes dérobées pour le chiffrement : le projet de loi EARN IT. Bien que le projet EARN IT ne proscrive pas explicitement le chiffrement, il stipule que les entreprises technologiques doivent appliquer les “meilleures pratiques” pour analyser les données avant de les télécharger.

Comme ces “meilleures pratiques” sont ensuite décidées par une commission gouvernementale dirigée par le procureur général Barr, il devient évident que le chiffrement sera brisé par une porte dérobée.

Voici comment vous pouvez lutter contre le projet de loi EARN IT.

En outre, trois sénateurs américains ont également présenté la loi sur l’accès légal aux données cryptées, qui vise à mettre fin à l’utilisation de la technologie cryptée “à l’épreuve des mandats” par les terroristes et d’autres acteurs mal intentionnés pour dissimuler des comportements illicites.

BlueLeaks, l’exemple du pire

Les responsables politiques demandent régulièrement aux entreprises d’ajouter des portes dérobées à leurs services de messagerie électronique et de cloud cryptés de bout en bout afin de permettre aux forces de l’ordre de poursuivre plus facilement les criminels. Au contraire, le piratage BlueLeaks de 2020 démontre que nous avons besoin d’un meilleur et d’un plus grand cryptage, et non d’un moindre.

Le scandale BlueLeaks de 2020 a montré ce que cela signifie si les données sensibles ne sont pas sécurisées de manière adéquate. L’expert en sécurité Brian Krebs écrit sur son blog :

“L’analyse préliminaire des données contenues dans cette fuite suggère que Netsential, une société de services web utilisée par de nombreux centres de fusion, les forces de l’ordre et d’autres agences gouvernementales à travers les États-Unis, était la source de la compromission”, écrit la NFCA. “Netsential a confirmé que cette compromission était probablement le résultat d’un acteur de la menace qui a tiré parti d’un compte utilisateur client de Netsential compromis et de la fonction de téléchargement de la plateforme web pour introduire du contenu malveillant, permettant l’exfiltration d’autres données clients de Netsential.”

Cette fuite massive de documents de police hautement sensibles, qui contenaient également des numéros d’acheminement ACH, des numéros de comptes bancaires internationaux (IBAN) ainsi que des informations personnellement identifiables et des images de suspects, a été facilement possible parce que les attaquants ont pu télécharger des logiciels malveillants par l’intermédiaire d’un compte d’utilisateur abusé. C’était là le maillon faible : Les données de connexion d’un utilisateur étaient suffisantes pour récupérer des tonnes de données, car ces données n’étaient pas cryptées.

Il est incontestable que l’attaque BlueLeaks n’aurait pas réussi si les données avaient été chiffrées de bout en bout.

Cela montre pourquoi les portes dérobées de cryptage sont si dangereuses : si un compte d’employé abusé - ou un employé lui-même - peut devenir le maillon faible qui a accès à la clé de décryptage générale, toutes les données risquent de tomber entre de mauvaises mains.

Une conversation privée ne serait possible que hors ligne

Lorsque les responsables politiques demandent un accès dérobé aux communications en ligne, ils ignorent également que la surveillance totale n’a jamais été possible dans le monde hors ligne : Il n’est pas illégal de fermer sa porte à clé . Il n’est pas illégal de fermer sa porte à clé. Il n’est pas illégal de chuchoter. Il n’est pas illégal de s’éloigner d’une caméra de vidéosurveillance. Il n’est pas illégal de chuchoter .

Bien sûr, c’est un problème pour les forces de l’ordre que certains cryptages soient inviolables, tout comme c’est un problème pour les forces de l’ordre que nous n’ayons pas installé dans nos chambres à coucher les téléscreens du roman dystopique “1984”.

Les forces de l’ordre doivent s’accommoder de cette situation pour que nous puissions tous jouir de la liberté d’une démocratie , au lieu de vivre dans un État de surveillance.

Si la vie privée est interdite, seuls les hors-la-loi auront une vie privée.

Une fois pour toutes, nous devons comprendre que l’interdiction du cryptage des services en ligne et de la surveillance générale ne permettra pas de mieux poursuivre les criminels. Au contraire, les criminels construiront leurs propres outils cryptés, utiliseront des téléphones brûleurs et d’autres techniques, ce qui rendra encore plus difficile le suivi par les forces de l’ordre.

La célèbre citationde Phil Zimmermann est toujours d’actualité : “Si la vie privée est interdite, seuls les hors-la-loi auront une vie privée”.

Une porte dérobée de chiffrement représente un risque si grave pour notre sécurité à tous que nous ne devons jamais l’autoriser.

Lecourrier électronique en open source, sans portes dérobées

C’est pour cette raison que nous avons publié tous les clients Tuta en tant que source ouverte , ce qui permet aux personnes averties de vérifier que nous faisons ce que nous promettons : protéger chaque courriel privé avec un chiffrement intégré de bout en bout, garanti sans aucune porte dérobée de chiffrement.

Nous nous sommes donné pour mission de mettre fin à la surveillance de masse grâce au chiffrement . Et nous invitons tout le monde à nous rejoindre.