Modélisation des menaces en 2024 : Votre guide pour une meilleure sécurité

Les meilleures pratiques en matière de modèles de menaces pour évaluer les menaces qui pèsent sur la cybersécurité et la vie privée.

Table des matières :

- Qu’est-ce que la modélisation des menaces ?

- Normes industrielles

- Sécurité et protection de la vie privée

- Élaboration d’un modèle de menace pour la vie privée

- 3 étapes pour renforcer la sécurité et la protection de la vie privée

En matière de cybersécurité, deux choses semblent revenir dans toutes les discussions : la modélisation des menaces et les citations de L’art de la guerre de Sun Tzu. Mais qu’est-ce qu’un modèle de menace et que veulent dire les experts en sécurité, les équipes DevOps et d’autres figures de l’espace de la sécurité de l’information lorsqu’ils parlent de l’importance des modèles de menace, de son analyse et de ses différentes étapes ? Ce guide vous aidera à comprendre rapidement les modèles de menace, comment vous pouvez les appliquer à votre propre vie et comment ils vous aident à naviguer sur le web de manière plus sécurisée.

Qu’est-ce qu’un modèle de menace et quel est le processus de modélisation de la menace ?

Il existe une multitude d’approches méthodologiques, de processus et de méthodes différents en matière de modélisation des menaces, mais ils s’accordent tous sur quelques points essentiels

La modélisation des menaces est un processus structuré dont l’objectif est d’identifier les besoins en matière de sécurité, de déterminer les menaces et les vulnérabilités en matière de sécurité, de quantifier la criticité des menaces et des vulnérabilités afin de pouvoir hiérarchiser les mesures de prévention.

La modélisation des menaces vise à dresser une liste des domaines ou des services dans lesquels vous (ou vos systèmes) êtes le plus vulnérable, le risque de subir une attaque dans ces domaines, ce que vous pouvez faire pour atténuer ce risque, et à établir un ordre de priorité pour l’atténuation des risques. Le résultat de ce processus, quelle que soit la méthode employée, est le modèle de menace.

Cette explication plus détaillée répond à la question de savoir ce qu’est un modèle de menace dans le secteur de la cybersécurité. La modélisation des menaces est devenue une nécessité dans les environnements informatiques des entreprises.

Mais la modélisation des menaces est également une excellente pratique pour ceux d’entre nous qui cherchent à améliorer leur vie privée et leur sécurité en ligne. Nous examinerons les tenants et les aboutissants de la modélisation des menaces, certaines des principales méthodes et la manière dont les particuliers peuvent s’inspirer de ces pratiques et améliorer leur position en matière de sécurité numérique.

Normes industrielles

Dans le domaine de la cybersécurité, on parle beaucoup de la CIA, non pas celle avec les costumes et les hélicoptères, mais la triade de la CIA. La triade de la CIA est un acronyme composé des concepts suivants : Confidentialité, Intégrité et Disponibilité.

Pour nous, la confidentialité signifie que nos données ne doivent être accessibles qu’aux personnes autorisées. Pour les adeptes de la protection de la vie privée, il peut s’agir de vous-même et de vos amis ou de votre famille.

L’intégrité signifie que vos données doivent rester complètes et exactes. Il ne sert à rien que vos données soient sécurisées, mais que lorsque vous en avez besoin, il ne reste plus qu’un fichier corrompu.

La disponibilité signifie que le système de sécurité que nous construisons ou utilisons doit pouvoir nous permettre d’accéder aux données lorsque nous en avons besoin.

Je peux stocker une copie cryptée de ma musique préférée sur un disque externe, l’enfermer dans un coffre-fort et l’enterrer dans le jardin ; certes, elle est confidentielle et, avec un peu de chance, il n’y a pas de perte de données, mais cela manque certainement de disponibilité. Il est essentiel de trouver un équilibre entre ces trois concepts lors de l’élaboration de votre propre modèle de menace. Votre modèle final penchera probablement plus vers certains de ces concepts que vers d’autres, et ce n’est pas grave. Ce qui est important, c’est que vous travailliez à l’élaboration d’un modèle de sécurité personnalisé au lieu d’adopter une approche unique.

Lorsque nous choisissons le type de services que nous souhaitons utiliser pour résoudre certains problèmes, ces trois propriétés doivent rester des principes directeurs.

Quelques-uns des grands acronymes de l’InfoSec

- STRIDE : Le modèle de menace STRIDE est un acronyme introduit par Microsoft pour identifier les menaces de sécurité. Il signifie Spoofing, Tampering, Repudiation, Information Disclosure (pensez aux violations de données), Denial of Service et Elevation Privilege (élévation de privilèges). Ces menaces ne concernent pas seulement les équipes de sécurité des entreprises, mais aussi les utilisateurs quotidiens de l’internet.

La vague incessante de spam à laquelle sont confrontés les utilisateurs de courrier électronique, les messages SMS prétendant être un enfant avec un nouveau numéro de téléphone et la fraude bancaire sont autant de cas d’usurpation d’identité auxquels des millions de personnes sont confrontées chaque jour.

- OWASP : L’Open Worldwide Application Security Project est une communauté d’experts et de chercheurs en sécurité qui publient régulièrement des articles, des outils et des listes classant les dix principales menaces pour la sécurité. La dernière version de la liste des dix principales menaces de l’OWASP inclut le danger souvent négligé des logiciels et du matériel obsolètes. Cette menace concerne toute personne utilisant un appareil numérique et beaucoup trop d’individus choisissent d’ignorer les notifications de mise à jour. La liste des 10 premiers vaut la peine d’être examinée, car l’OWASP est très reconnu dans le domaine de la modélisation des cybermenaces.

- MITRE ATT&CK : ATT&CK est une base de connaissances ouverte et accessible aux professionnels de la sécurité et aux particuliers. Même si de nombreuses menaces ne s’appliquent pas à la technologie que vous utilisez dans votre vie quotidienne, MITRE fournit une excellente ressource pour développer votre savoir-faire en matière de sécurité. Les groupes de menaces Reconnaissance et Collecte sont particulièrement importants pour ceux d’entre nous qui cherchent à améliorer leur vie privée en ligne.

Sécurité et vie privée : Les deux faces d’une même pièce

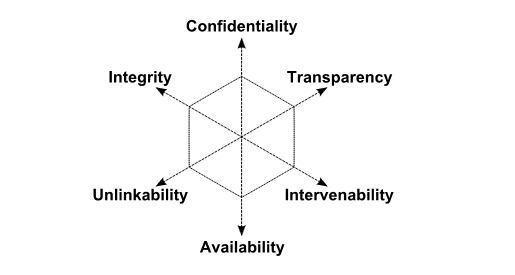

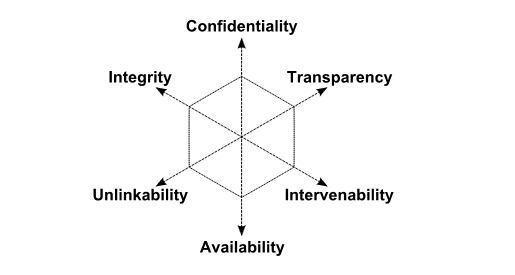

D’accord, laissez-moi vous expliquer quelques termes supplémentaires. Les chercheurs en sécurité Marit Hansen, Meiko Jensen et Marin Rost ont publié un article élargissant la triade de la CIA pour se concentrer sur l’introduction de meilleures protections de la vie privée dans votre modèle de menace. Ils introduisent les concepts d’impossibilité de liaison, de transparence et d’intervention.

La dissociabilité est définie comme “la propriété selon laquelle les données relatives à la vie privée ne peuvent pas être reliées entre des domaines qui sont constitués par un objectif et un contexte communs”. Cela signifie qu’il ne devrait pas être possible de vous relier en tant que personne à vos données en ligne.

Chez Tuta, nous avons facilité la création d’un compte de courrier électronique dans l’anonymat le plus complet. Cela vous permet de construire l’épicentre de votre vie numérique sans fournir de données personnelles qui pourraient être liées à vous.

La transparence est “la propriété selon laquelle tout traitement de données relatives à la vie privée… peut être compris et reconstruit à tout moment”. Elle est axée sur le droit de l’utilisateur final à savoir ce qui est fait de ses données. En publiant son code entièrement en open source, Tuta met un point d’honneur à protéger vos données et à offrir une transparence totale.

L’Intervenabilité est un service qui rend “possible l’intervention concernant tous les traitements de données en cours ou prévus qui ont une incidence sur la vie privée”. Il s’agit de donner aux utilisateurs le contrôle de ce qui se passe avec leurs données. Cela s’oppose aux pratiques invasives des grandes entreprises technologiques qui abusent de leur accès à vos données, comme Google avec son monopole sur les recherches, à la recherche de profits et de contrôle du marché.

Construire votre modèle de menace pour la protection de la vie privée

Avec tous ces longs mots et acronymes en main, nous pouvons commencer à évaluer notre propre modèle de protection de la vie privée. Tout d’abord, réfléchissons au type de technologies que vous utilisez. Si vous n’investissez pas dans les crypto-monnaies, vous n’aurez pas à vous préoccuper de la protection d’un portefeuille de crypto-monnaies. Prenez le temps de passer en revue les appareils les plus importants de votre vie pour mieux décider de votre modèle de menace.

Vos résultats varieront et vous n’avez pas besoin de terminer avec quelque chose de comparable à un modèle de menace OWASP complet, mais certains éléments de ces normes industrielles peuvent être utiles à prendre en compte.

Maintenant que vous avez fait le point sur vos appareils, vous pouvez réfléchir aux services auxquels vous êtes abonné et à l’endroit où ils se connectent - et à ceux que vous ne devez jamais perdre pour une raison ou pour une autre. Avez-vous de nombreux comptes en ligne différents, tous liés à un seul compte Gmail ? Avez-vous recyclé des mots de passe sans utiliser l’authentification à deux facteurs (2FA) ? Ce sont là des signaux d’alerte.

Au cours de ce processus, vous pourriez trouver certains services qui agissent comme des goulots d’étranglement, souvent appelés “points de défaillance uniques”. S’ils tombent en panne, s’ils sont piratés ou si nous n’y avons plus accès, notre vie numérique est perdue. N’oubliez pas d’éviter la création de points de défaillance uniques lorsque vous examinez votre surface d’attaque.

Un point de défaillance unique courant est le compte de messagerie électronique. Beaucoup de gens n’ont qu’un seul compte de messagerie qui sert de racine à tous leurs comptes en ligne. C’est un excellent exemple, car si je crée un mot de passe faible et que je n’utilise pas le 2FA, je m’expose à un risque élevé. C’est là que nous pouvons commencer à chercher des solutions pour atténuer ce risque. En choisissant de mettre en œuvre des gestionnaires de mots de passe pour créer des mots de passe uniques et en utilisant une forme forte de 2FA comme Yubikey, vous renforcerez votre position de sécurité contre les attaques visant votre compte de messagerie.

Il s’agit là d’un tout petit exemple de ce à quoi pourrait ressembler la modélisation des menaces. Bien entendu, il est possible d’aller beaucoup plus loin et d’examiner de nombreux domaines autres que la messagerie électronique. Cela dépend également de votre mode de vie et de vos besoins personnels en matière de sécurité. L’individu moyen n’aura pas le même modèle de menace de sécurité qu’Edward Snowden. Éléments à prendre en compte Lorsque vous réfléchissez à l’origine de vos menaces, il est important de garder à l’esprit des éléments tels que votre profession, vos données démographiques et votre lieu de résidence. Les modèles de menace sont aussi uniques que vous ! Ne vous attendez pas à ce que vos exigences en matière de protection de la vie privée et de sécurité soient identiques à celles de quelqu’un d’autre.

Si vous êtes un employé d’une agence à trois lettres comme la NSA, la CIA ou le FBI, vous pourriez devenir une personne d’intérêt pour les membres d’agences concurrentes d’autres pays, de sorte que votre modèle de menace serait naturellement très différent de celui de Monsieur Tout-le-monde. Cela devrait avoir un impact sur votre réflexion quant au type de menaces réalistes.

Lors de la modélisation des menaces, le citoyen moyen se concentre probablement sur la prévention des courtiers en données et des pirates informatiques qui exposent ses données par le biais de violations de données. Certains pourraient faire valoir que cette menace s’applique à tout le monde.

Si vous êtes membre d’un groupe persécuté ou si vous vivez dans un pays oppressif, vos préoccupations en matière de sécurité devront aller au-delà de l’utilisation de mots de passe sécurisés, car votre sécurité physique est également menacée. Si vous êtes concerné par des restrictions légales en matière de soins de santé génésique, vous devez en tenir compte lors de l’élaboration de votre modèle de menace.

Étapes à suivre pour renforcer votre sécurité

Une fois que vous avez déterminé les principales menaces qui pèsent sur votre vie privée, vous pouvez commencer à choisir les solutions qui vous permettront de vous protéger et de protéger vos données.

Étape 1 : Choisir un fournisseur de messagerie sécurisé

La première étape de la protection de votre vie privée en ligne consiste à choisir un fournisseur de courrier électronique sécurisé. Presque tous les comptes en ligne demandent une adresse électronique, il est donc indispensable de commencer par une défense solide. Tuta offre un cryptage complet de bout en bout pour protéger vos données à la fois sur le fil et au repos, vous laissant avec un point de départ sûr pour la communication, la création de calendriers, et l’organisation de vos contacts.

Étape 2 : Protégez vos identifiants

Pour protéger ces comptes, il faut des mots de passe forts et un système 2FA. Vous pouvez y parvenir en choisissant le meilleur gestionnaire de mots de passe pour répondre à vos besoins et à vos préférences. Nous avons dressé une liste de nos gestionnaires de mots de passe préférés pour vous aider à faire votre choix.

En suivant ces étapes, vous aurez commencé à répondre à votre modèle de menace personnelle. La protection de la vie privée est un marathon et non un sprint, mais vous pouvez vous féliciter car si vous avez créé un compte de messagerie sécurisé et adopté un gestionnaire de mots de passe pour créer des mots de passe forts et uniques pour chaque compte, vous aurez considérablement réduit le risque que des données soient exposées lors d’une violation. Un changement rapide de mot de passe pour ce service spécifique et une vigilance accrue à l’égard des courriels d’hameçonnage vous aideront grandement.

Étape 3 : Ne pas cesser d’apprendre

C’est l’étape la plus importante en matière de protection de la vie privée, de cybersécurité et de modélisation des menaces. Une fois les premières étapes franchies, vous pouvez commencer à élargir votre champ d’action : utilisez-vous un appareil mobile pour envoyer des messages à vos amis ? C’est l’occasion d’examiner les menaces qui pèsent sur votre vie privée. WhatsApp peut fournir un chiffrement de bout en bout, mais si vous êtes préoccupé par l’exploitation des données des grandes entreprises technologiques, vous pouvez envisager d’autres solutions. Qu’en est-il de votre connexion internet à domicile ? Utilisez-vous un VPN ? Devriez-vous envisager d’utiliser une boîte postale pour recevoir des colis au lieu de les faire livrer à votre domicile ? La liste des sujets nouveaux et passionnants dans le domaine de la protection de la vie privée ne cesse de s’allonger.

S’impliquer dans la communauté de la protection de la vie privée au sens large par le biais d’articles, de forums, de podcasts et de livres est un excellent moyen de continuer à enrichir ses connaissances en matière de protection de la vie privée. En travaillant ensemble et en partageant nos expériences, nous pouvons tous améliorer la protection de la vie privée et la sécurité en ligne.

Restez en sécurité et bon chiffrement !