Die Fälschung eines E-Mail-Absenders lässt eine betrügerische E-Mail legitim erscheinen. Seit der Corona-Pandemie fälschen Betrüger zunehmend E-Mails der WHO.

Scam-E-Mails sind ein ernstes Sicherheitsrisiko: Phishing-Angriffe und Malware-Anhänge gehören zu den größten Bedrohungen. Das Beispiel der WHO zeigt, warum es so schwierig ist, dies zu verhindern.

Corona-Krise führt zu mehr Betrugs-E-Mails

Seit der Coronavirus-Pandemie sind Betrugs-E-Mails auf dem Vormarsch, darunter auch E-Mails mit gefälschten E-Mail-Adressen.

Betrüger geben sich als WHO aus

In zunehmendem Maße versenden Betrüger E-Mails, die scheinbar von der WHO stammen. Dies ist möglich, weil die WHO ihre DMARC/DKIM-Richtlinie nicht streng genug festgelegt hat.

Fairerweise muss gesagt werden, dass es für große, föderierte Organisationen sehr schwierig ist, DKIM und DMARC streng genug zu implementieren, um jeglichen Missbrauch zu verhindern. Strenge DKIM/DMARC-Richtlinien in föderierten Organisationen können auch dazu führen, dass legitime E-Mails die DKIM/DMARC-Prüfungen nicht bestehen und in Spam-Ordnern landen. Mit den föderierten E-Mail-Servern Schritt zu halten, kann für die Administratoren eine Herausforderung darstellen, und deshalb ziehen sie es vor, die DKIM/DMARC-Richtlinien nicht allzu streng festzulegen.

Die WHO warnt alle, dass sie

- niemals nach Benutzernamen oder Passwörtern fragen

- niemals ungefragt E-Mail-Anhänge senden

- Sie niemals darum bitten, einen Link außerhalb von www.who.int zu besuchen.

- nie Geld für die Bewerbung um eine Stelle, die Registrierung für eine Konferenz oder die Hotelreservierung verlangen

- niemals Lotterien durchführen oder Preise, Zuschüsse, Zertifikate oder Finanzierungen per E-Mail anbieten.

Zur Verteidigung der WHO hat keine große, föderale Organisation, die getestet wurde - z.B. Greenpeace, Human Rights Watch, Amnesty International - eine strenge DKIM/DMARC-Richtlinie aufgestellt.

Die Einrichtung von DKIM/DMARC ist kompliziert

Während einige Leitfäden behaupten, dass die Einrichtung von DKIM und DMARC einfach wäre, ist es in Wirklichkeit sehr kompliziert, dies richtig hinzubekommen. Dennoch ist es sehr wichtig, gefälschte E-Mails zu bekämpfen, wie das australische Cyber Security Center betont.

Strenge DKIM/DMARC-Richtlinie in Tutanota

Tutanota hat eine strenge DKIM- und DMARC-Richtlinie umgesetzt, um sicherzustellen, dass Angreifer keine Mails von unseren Domains an andere Mail-Provider fälschen können, wie z.B:

- Signieren jeder ausgehenden E-Mail mit DKIM

- möglichst vieler Header in der Signatur einzufügen

- die Längenmarkierung nicht miteinzubeziehen, da diese es Angreifern erlauben würde, am Ende von E-Mails Text hinzuzufügen

Wir haben auch eine DMARC-Richtlinie zur Quarantäne, die anderen Providern mitteilt, dass E-Mails von Tutanota-Domains, die keine gültige DKIM-Signatur haben und die nicht direkt von unseren Servern kommen, als Spam behandelt werden sollen.

Es ist eine Menge Arbeit, aber sich um solche - und andere - Dinge zu kümmern zahlt sich mit großartigen Ergebnissen bei E-Mail-Sicherheitsüberprüfungen aus.

Verwenden Sie Ihre eigene Domain mit DKIM/DMARC

Tutanota unterstützt auch SPF, DKIM und DMARC für eigene Domains. Mit Hilfe unserer Anleitung ist es für jeden Tutanota-Benutzer sehr einfach, SPF, DKIM und DMARC für seine eigenen Domains zu aktivieren.

Während der Konfiguration stellen wir auch einige hilfreiche Symbole zur Verfügung, die Ihnen zeigen, ob Sie die SPF-, DKIM- und DMARC-Einträge korrekt konfiguriert haben.

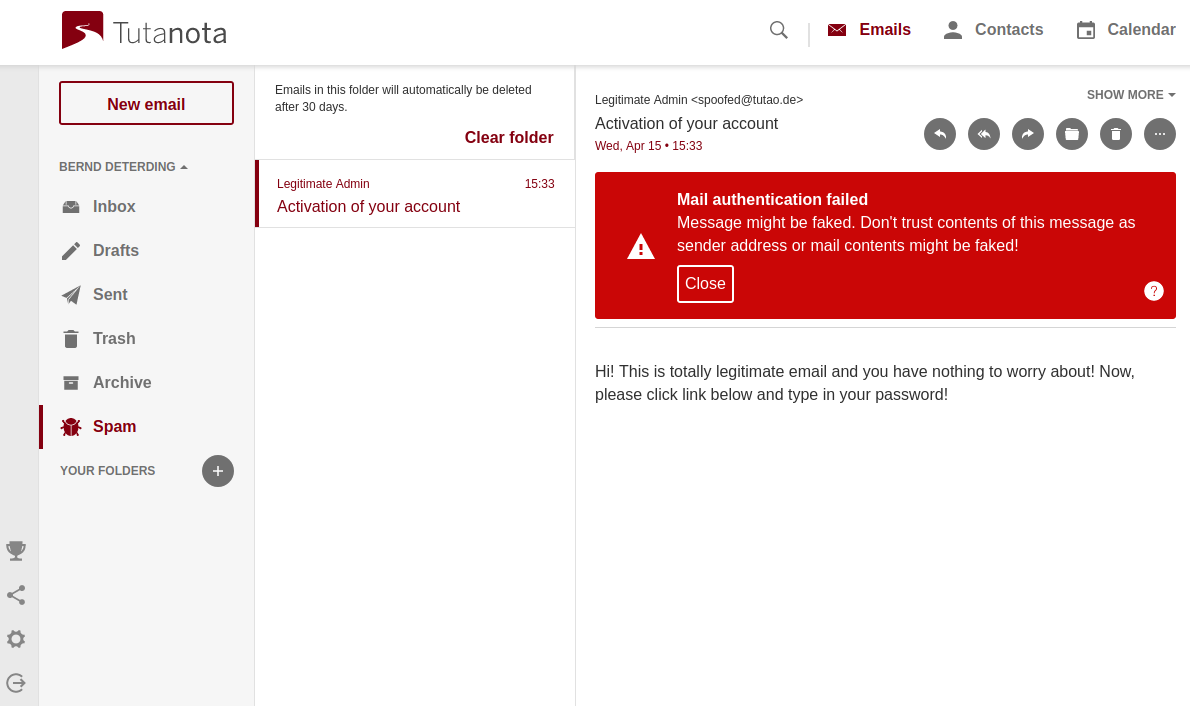

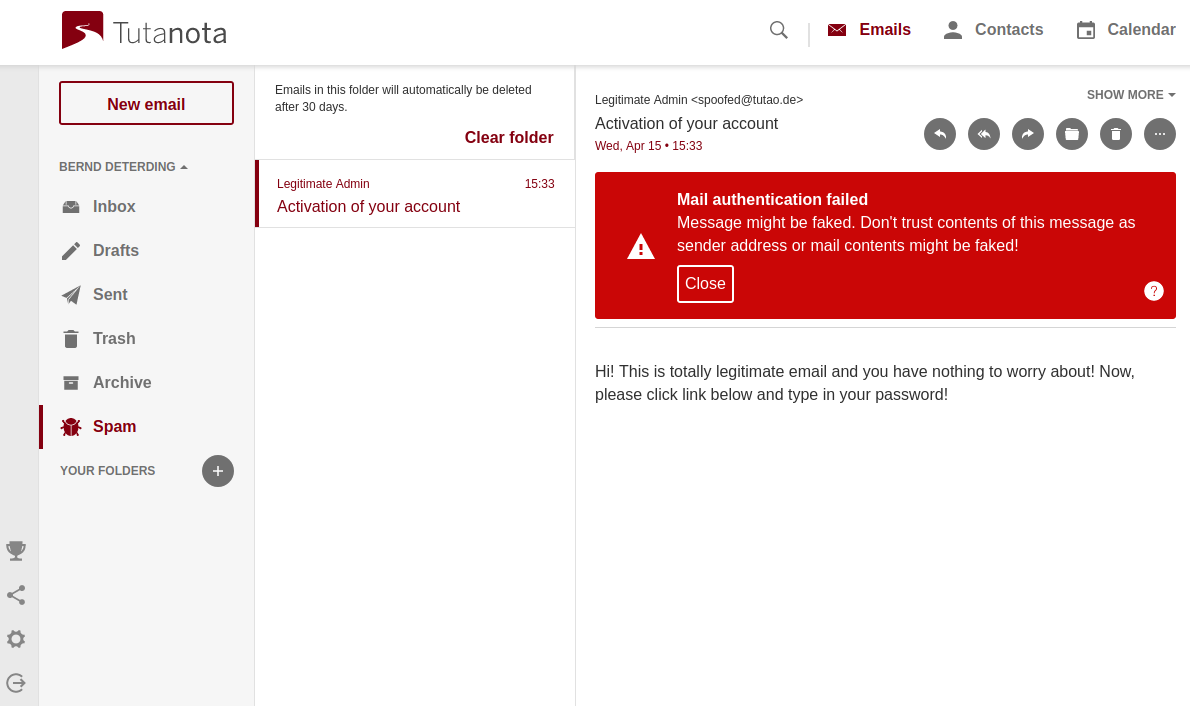

Wie wir gefälschte E-Mails darstellen

Zum Schutz unserer Benutzer vor gefälschten E-Mails, die von außen kommen, haben wir einige Maßnahmen umgesetzt:

- Wir haben gerade unsere DMARC- und DKIM-Kontrollen überarbeitet, um sie fälschungssicherer zu machen.

- Wir haben DMARC so implementiert, dass wir, wenn der Domainbesitzer keine DMARC-Richtlinie festgelegt hat, eine Standardrichtlinie verwenden, die gefälschte E-Mails als Spam behandelt.

- Wir zeigen diese Ergebnisse an, damit Sie wissen, ob eine E-Mail eine DMARC-Prüfung nicht bestanden hat.

Leider können wir nicht alle E-Mails blockieren, die eine DMARC-Prüfung nicht bestehen, denn wie das oben beschriebene WHO-Beispiel zeigt, würde dies dazu führen, dass auch viele legitime E-Mails blockiert werden.

Wir hoffen, dass die Einführung von DMARC und DKIM für die Sicherheit jedes E-Mail-Benutzers kontinuierlich zunehmen wird. Wir bei Tutanota arbeiten hart daran, allen Benutzern zu ermöglichen, nur E-Mails mit gültigen DKIM-Signaturen zu versenden, auch wenn Sie Ihre eigene Domain verwenden.

Auch interessant: Wie man E-Mail-Phishing verhindert.