Tuta MailとTuta Calendarで量子安全暗号化1周年を祝う

2024年3月11日、私たちは初の耐量子暗号プロトコルを発表し、あなたのEメールが今日、明日、そして将来にわたって保護されることを保証します。

今日、私たちはTutaで**量子安全暗号化を始めて1年を**迎えました。最初の立ち上げと、ポスト量子暗号がなぜ今必要なのかについては、こちらをお読みください。

ポスト量子セキュリティのマイルストーン

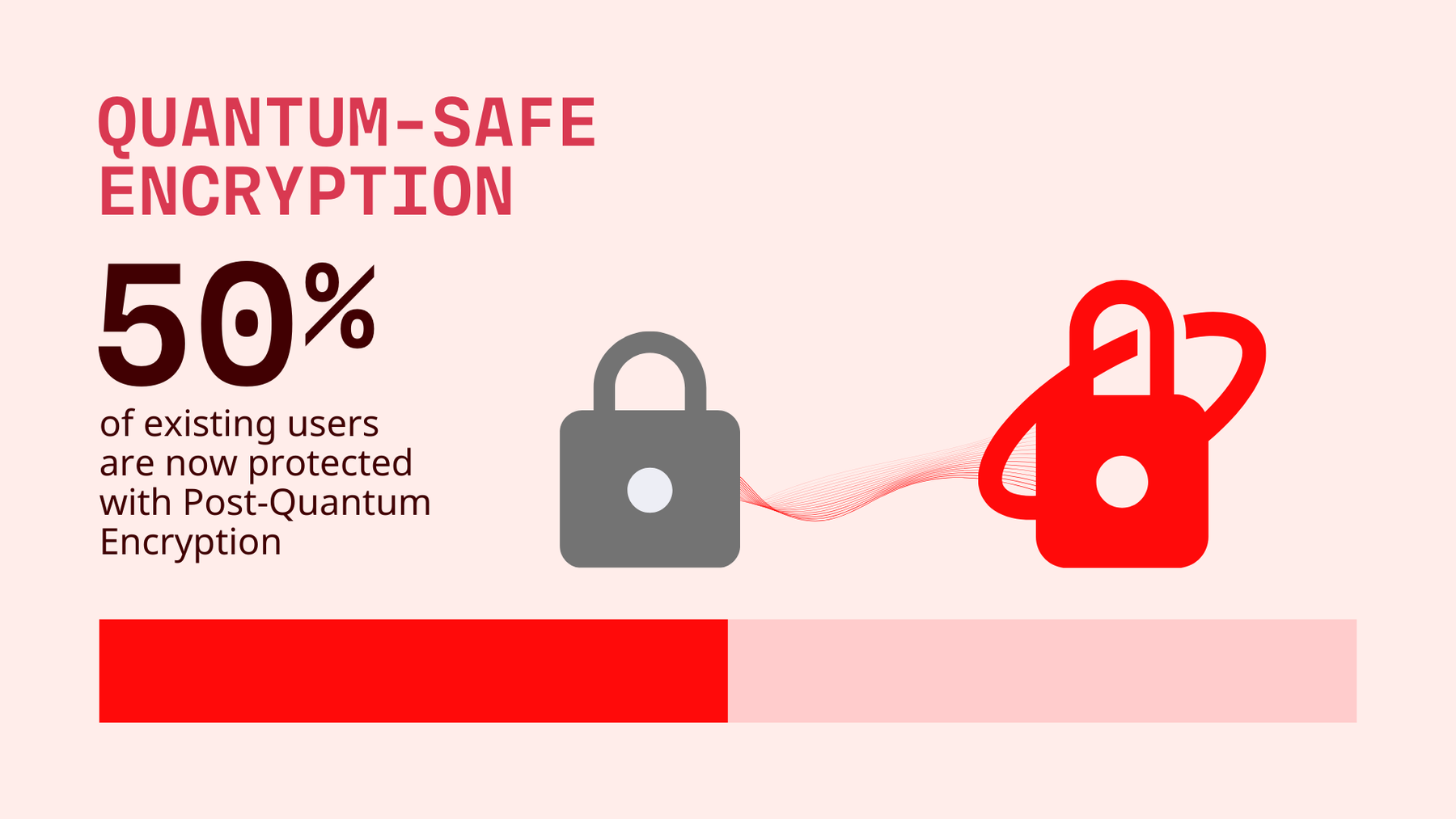

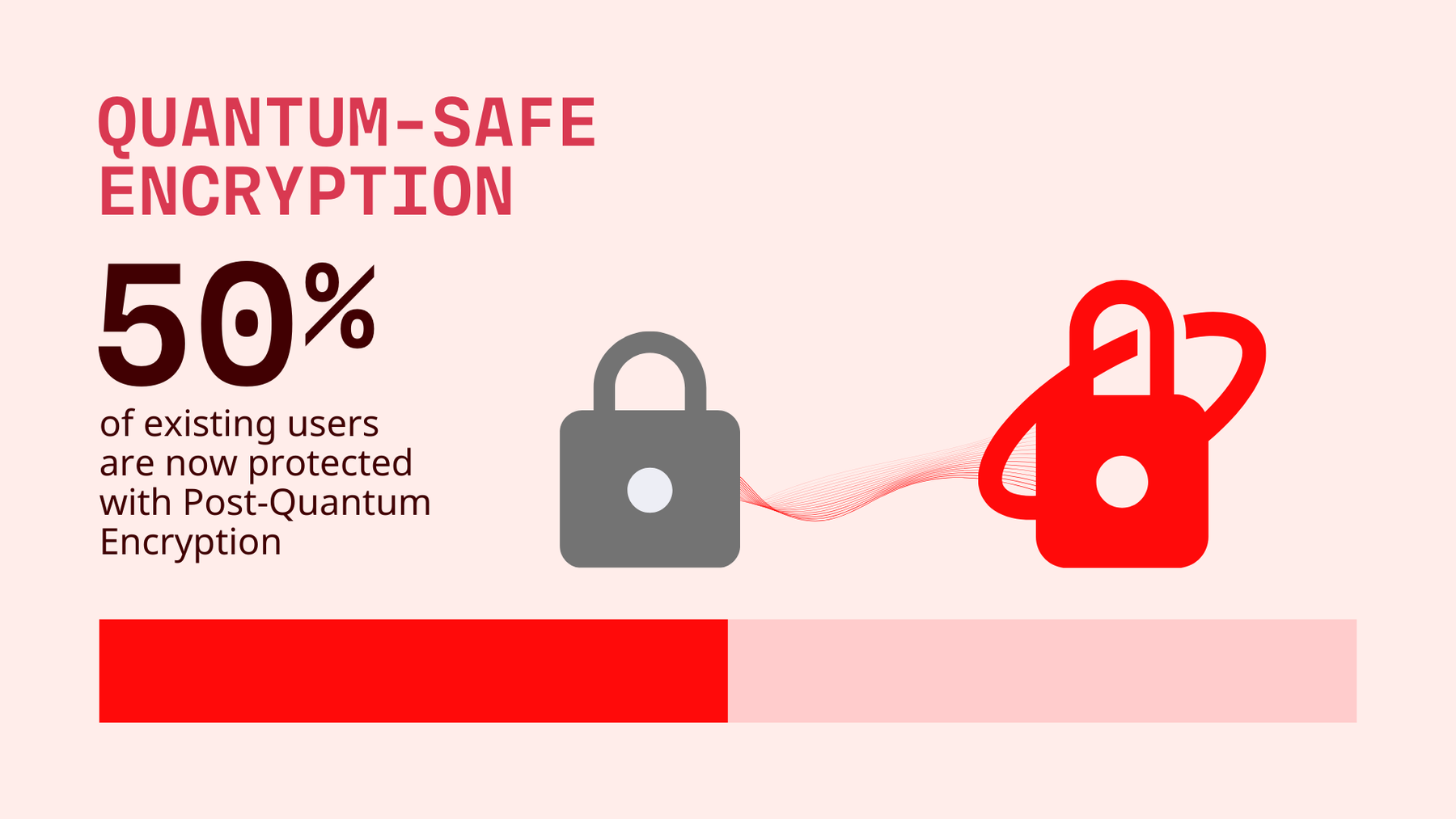

2024年3月11日にTutaCryptを導入した瞬間から、** すべての新規Tutaユーザーはデフォルトで我々の量子耐性暗号で保護されています。ちょうど今週、私たちはさらに大きな一歩を踏み出しました: すべての古いシングル・ユーザー・アカウントに対してTutaCryptを有効にした**のです。これらのユーザーがログインすると、すぐに新しい暗号化プロトコルに更新されます。このブログ記事を書いている時点で、Tutaユーザーの50%が新しいTutaCryptプロトコルを使用しています。

Tutaユーザーの50%はすでにTutaCryptにアップグレードされている。

すでに量子安全暗号を使用していますか?そうでない場合は、Tutaアカウントにサインインするか、初めて登録すれば、すぐにTutaCryptにアップグレードされます!

スムーズなロールアウト

量子安全暗号化を導入し、数百万人のTutaユーザー向けに拡張するには、慎重に対処する必要がありました。暗号化キーを更新する際、Tutaクライアントは新しいアルゴリズムで使用するための新しいランダムキーを生成します。これは、ハイブリッドTutaCryptプロトコルを後で使用するために、新しい鍵を再暗号化するためにユーザーのパスワードが必要となるため、ログイン直後に行われる。ハイブリッドと呼んでいるのは、古典的アルゴリズム(x25519)と量子抵抗性アルゴリズム(Kyber、最近ML-KEMとして標準化された)を、少なくとも一方が無傷である限りセキュリティを保証する方法で組み合わせているからだ。同時に、対称暗号のセキュリティ・パラメータも更新し、AES-128を量子耐性を持つAES-256に置き換えた。

このプロセスでは、新しい暗号化プロトコルが、電子メールの送受信や他のTutaユーザーとの暗号化で完璧に機能することを確認する必要がありました(量子安全性)。

このような複雑さにもかかわらず、私たちのロールアウトは驚くほどスムーズでバグもありませんでした。シングルユーザーアカウントのロールアウトは大成功 でした。Tutaプロトコルのコア部分に多くの変更を加えたにもかかわらず、大きな問題もなくスムーズに展開できました。これは、私たちのチームの綿密な品質保証(QA)努力の証です。

シングルユーザーアカウントの移行が成功したため、マルチユーザーアカウントを移行 するための実装をすでにリリースしました。現在は、シングルユーザーアカウントの時と同じように、すべてのクライアントが互換性のあるバージョンにアップデートするのを待ってから、段階的なロールアウトを開始しています。新しい暗号化プロトコルを展開する際に時間をかけることで、潜在的な問題を監視し、事前に対処することができます。

複数の管理者ユーザーを持つアカウントの移行には、さらなる課題があるため、これまで移行を控えていました。私たちは、管理者や一般ユーザーがデータへのアクセスを失うことがないよう、ロールアウトの仕組みを設計しました。同時に、量子安全な管理者やユーザーの鍵が、他の管理者やユーザーと量子安全でないチャネルで共有されることもありません。そのため、ローテーションが完了した時点で、ローテーションを記録した量子的な敵対者であっても、それ以上アクセスすることはできません。

ダウングレード攻撃からの保護

世界初の電子メールプロバイダーとして耐量子暗号を導入した私たちは、後方互換性の 必要性も理解しています。Tutaは、RSAで暗号化され、まだ復号化されていない古い既存データにユーザーがアクセスする必要がある場合に備えて、更新されたアカウントに対してRSAを引き続きサポートしています。さらに、潜在的なダウングレード攻撃から保護するために、より弱い暗号の使用を防ぐか、少なくともこのような事態が発生した場合にユーザーに警告する緩和策を展開しました。

暗号研究の推進

TutaCryptが最高のセキュリティ標準を満たすことを確実にするため、当社はBergische Universität WuppertalのITセキュリティおよび暗号学部と 緊密に協力してきました。共に、我々はTutaCryptをワンパス鍵交換として モデル化し、選択された暗号文攻撃(IND-CCA2)の下でランダムと区別できないことの正式な証明を目指している。この証明はまだ進行中ですが、今後数ヶ月でこのマイルストーンに到達することを楽観視しています。

さらに、TutaCryptのリリース以降、KyberはML-KEMとして標準化された ため、更新された暗号ライブラリとの互換性を確保するために我々側での調整が必要になりました。このような変更を行う一方で、暗号化ライブラリを更新することで、特定のKyber実装で見つかったサイドチャネル攻撃の脆弱性にも 対処しました。このようなサイドチャネル攻撃がTutaユーザーに対して展開されたケースを私たちは知りません。また、このような悪用は、例えばネットワーク上でこれを悪用しようとする場合、TutaCryptを何度も実行する必要があるなど、非常にノイズが多くなるため、気付かれなかった可能性があると私たちは考えています。加えて、我々のハイブリッド・ プロトコル・アプローチ(伝統的なアルゴリズムとポスト量子アルゴリズムを組み合わせる)のおかげで、Tutaは、伝統的で実績のあるアルゴリズムがTuta内のすべてのユーザー・データも保護するため、終始安全であり続けました。

次の課題は?

我々は現在、特にHarvest Now, Decrypt Later (HNDL)脅威モデルの 下での認証セキュリティを強化するため、手動キー検証に 焦点を当てています。これにより、マシン・イン・ザ・ミドル(MITM)攻撃からユーザーをさらに保護することができます。MITM攻撃とは、攻撃者がサーバーを侵害し、会話を盗聴しようとしたり、他のユーザーになりすましたりして、ユーザーに偽の暗号化キーを提供する攻撃です。TutaCryptは、非量子敵対者によって実行された場合、このような攻撃を防御することができるが、暗号鍵が検証された場合にのみ、確実に防御することができる。

この1年を振り返り、我々はここまで来られたことを誇りに思います。しかし、これは始まりに過ぎません。私たちの使命は変わりません。それは、お客様のデータをすべてプライベートに保つ、世界で最も安全なコミュニケーション・プラットフォームを提供する ことです!私たちは、悪意のある攻撃者も政府も、誰もあなたのデータにアクセスできないようにしています。

あなたの個人データをTutaにお任せいただき、ありがとうございます。

今年もクラス最高の暗号を実装していきます!🚀

Tutaチームとヴッパタール大学の暗号専門家。