Combattiamo le backdoor della crittografia nella Giornata mondiale della crittografia!

Il 61% di tutte le e-mail Tuta vengono inviate con crittografia e2e: un enorme successo per la privacy. Ma le autorità vogliono indebolire la crittografia. Dobbiamo fermarle!

La crittografia è oggi molto più accessibile rispetto a dieci o addirittura venti anni fa. Finalmente è iniziata l’età dell’oro della crittografia, in cui più dati che mai sono crittografati Ende-zu-Ende. La crittografia ci dà potere, ci offre l’opportunità di connetterci e di comunicare in tutta riservatezza e ci permette di resistere a tutti i tipi di minacce informatiche, rimanendo resilienti e sicuri.

Inutile dire che anche i criminali utilizzano la crittografia per operare in modo riservato nella speranza di non essere scoperti. Questo porta all’ovvio conflitto di sicurezza che vede le forze dell’ordine e i politici di tutto il mondo spingere per una backdoor della crittografia. I politici sperano che con la backdoor della crittografia sarà più facile per le forze dell’ordine catturare i criminali. Uno degli esempi più evidenti è la spinta dell’UE per il Chat Control, uno dei progetti di legge più criticati di tutti i tempi.

Che cos’è una backdoor di crittografia?

Una backdoor di crittografia è un punto di ingresso attraverso il quale terzi possono accedere a dati crittografati Ende-zu-Ende. Si tratta di un punto debole intenzionale, una vulnerabilità, in un sistema di crittografia che consente alle autorità di decifrare i messaggi per poter catturare i criminali.

Tuttavia, i politici che chiedono backdoor alla crittografia si sbagliano e questo post spiegherà perché.

Ma prima, iniziamo con una buona notizia: In Tuta offriamo email criptate a tutti, automaticamente se l’email è inviata internamente, o con l’aiuto di una password condivisa se il destinatario utilizza Gmail, Yahoo, Outlook o qualsiasi altro servizio di posta elettronica.

Oggi, il 61% di tutte le e-mail inviate da Tuta sono crittografate Ende-zu-Ende.

Questo è un grande successo e dimostra che, se la crittografia è integrata di default in un prodotto, le persone la utilizzeranno e metteranno al sicuro i loro dati!

Perché una backdoor di crittografia è una minaccia

Ancora oggi, la guerra della crittografia è in corso: I politici affermano di aver bisogno di backdoor per la crittografia affinché le forze dell’ordine possano svolgere il loro lavoro, mentre gli esperti di sicurezza sostengono che costruire una backdoor per la crittografia sarebbe facile, ma metterla in sicurezza sarebbe impossibile.

O, come dice Bruce Schneier: “Non ci viene chiesto di scegliere tra sicurezza e privacy. Ci viene chiesto di scegliere tra meno sicurezza e più sicurezza”.

Come servizio di posta elettronica crittografata siamo pienamente d’accordo con questa affermazione.

L’analogia con Apple

Probabilmente ricorderete l’enorme protesta dei gruppi per la tutela della privacy quando Apple voleva introdurre in tutti gli iPhone la scansione lato client basata sull’intelligenza artificiale alla ricerca di materiale pedopornografico, che avrebbe trasformato i dispositivi delle persone in macchine di sorveglianza nelle loro tasche. Dopo un forte vento contrario da tutto il mondo, Apple ha fatto marcia indietro sui suoi piani.

Il fumetto spiega bene come funziona una backdoor di crittografia: Il fumetto mostra il CEO di Apple Tim Cook che sblocca l’iPhone tramite una backdoor mentre l’FBI, gli hacker, i regimi repressivi e altri ancora fanno la fila per avere accesso ai dati decriptati.

Una volta concesso l’accesso ai dati a un gruppo appositamente definito, i dati sono disponibili. Tutti i dati che non sono crittografati in modo sicuro Ende-zu-Ende possono diventare accessibili anche ad altri gruppi di terze parti, che inizialmente non erano destinati a entrare in possesso dei dati privati.

La violazione del governo

Anche se non si tratta di una backdoor governativa per la crittografia, negli Stati Uniti esistono già da molto tempo delle prevaricazioni da parte delle autorità che equivalgono a una sorveglianza illegale. Ed è passato abbastanza inosservato… In base alla sezione 702 del FISA, la NSA può acquisire comunicazioni straniere in massa. Il direttore dell’FBI Wray ha persino ammesso che l’FBI utilizza queste informazioni per eseguire le cosiddette ricerche backdoor per le indagini sui cittadini statunitensi, senza ottenere un mandato per queste ricerche. Nel 2024, questo accesso “backdoor” per l’istituzione governativa statunitense, l’FBI, è stato oggetto di discussione, ma, purtroppo, non è cambiato nulla.

Negli Stati Uniti, la NSA è nota per il suo immenso potere di sorveglianza. Ciò che è meno noto è che l’FBI può facilmente accedere ai dati dell’NSA, raccolti in base alla legge FISA ( Foreign Intelligence Surveillance Act ). L’FBI può utilizzare questi dati per indagare su cittadini statunitensi. La sezione 702 consente ai federali di spiare senza mandato gli stranieri per prevenire crimini e attacchi terroristici. Tuttavia, anche i messaggi di chat, le telefonate, gli sms e le e-mail dei cittadini statunitensi che comunicano con uno straniero vengono monitorati e conservati in un database che l’FBI, la CIA e l’NSA possono spulciare senza un mandato.

All’inizio del 2024, questa violazione dei dati dei cittadini da parte del governo è stata molto discussa e per un breve periodo sembrava che la Sezione 702 potesse scadere alla fine di dicembre 2024, ma i funzionari statunitensi l’hanno riautorizzata per altri due anni.

L’FBI ha esercitato forti pressioni per mantenere attivo l’accesso illimitato. Il direttore dell’FBI Christopher Wray ha dichiarato che:

“L’obbligo di un mandato equivarrebbe a un divieto di fatto, perché le richieste di interrogazione o non soddisferebbero lo standard legale per ottenere l’approvazione del tribunale; o perché, quando lo standard potrebbe essere soddisfatto, lo sarebbe solo dopo il dispendio di risorse scarse, la presentazione e la revisione di una lunga documentazione legale e il trascorrere di un tempo significativo - che, nel mondo delle minacce in rapida evoluzione, il governo spesso non ha”.

In altre parole: la maggior parte delle ricerche effettuate dall’FBI tramite la Sezione 702 per indagare su cittadini statunitensi non sono supportate da una causa probabile. Questo fatto da solo dovrebbe essere sufficiente a impedire all’FBI di utilizzare questo database di dati dei cittadini.

Le ricerche senza mandato delle collezioni dell’NSA da parte dell’FBI sono un’altra prova di come l’accesso - una volta ottenuto - verrà utilizzato e del perché le backdoor alla crittografia minerebbero la sicurezza e il diritto alla privacy di tutti.

Che cos’è una backdoor di crittografia?

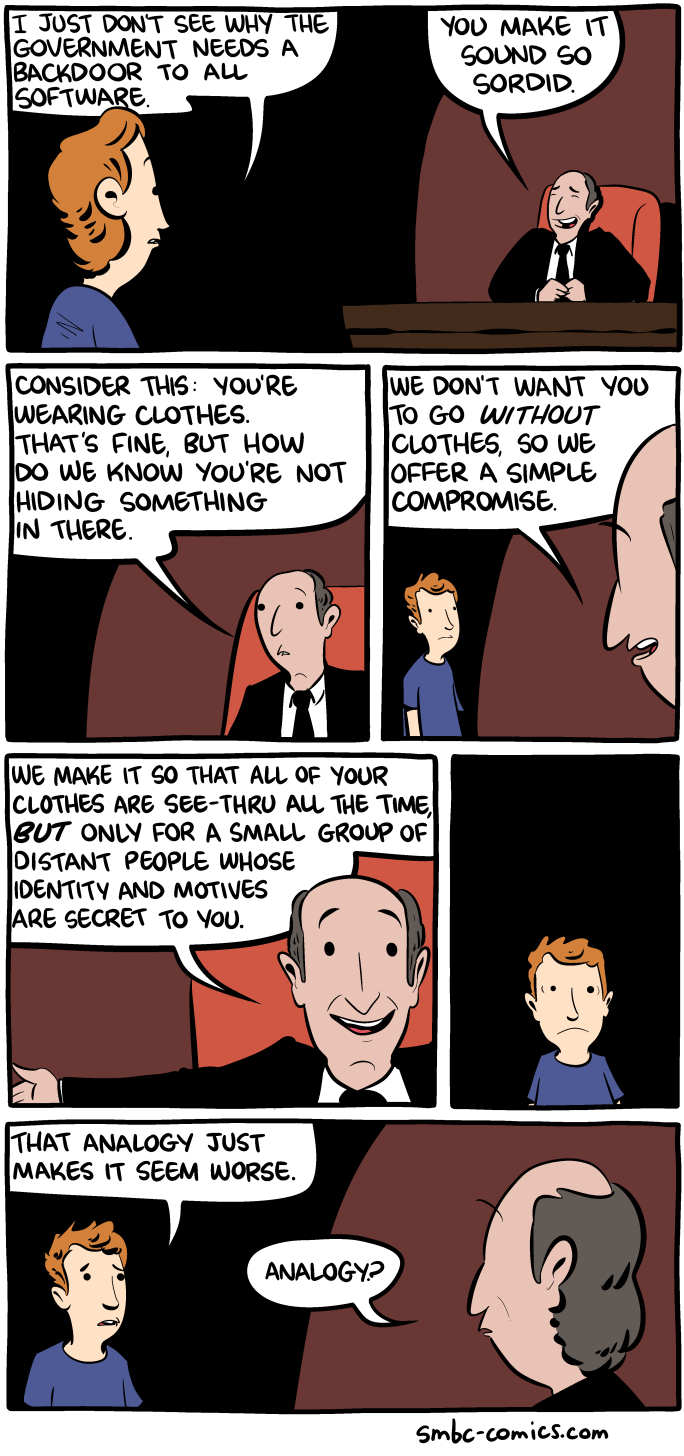

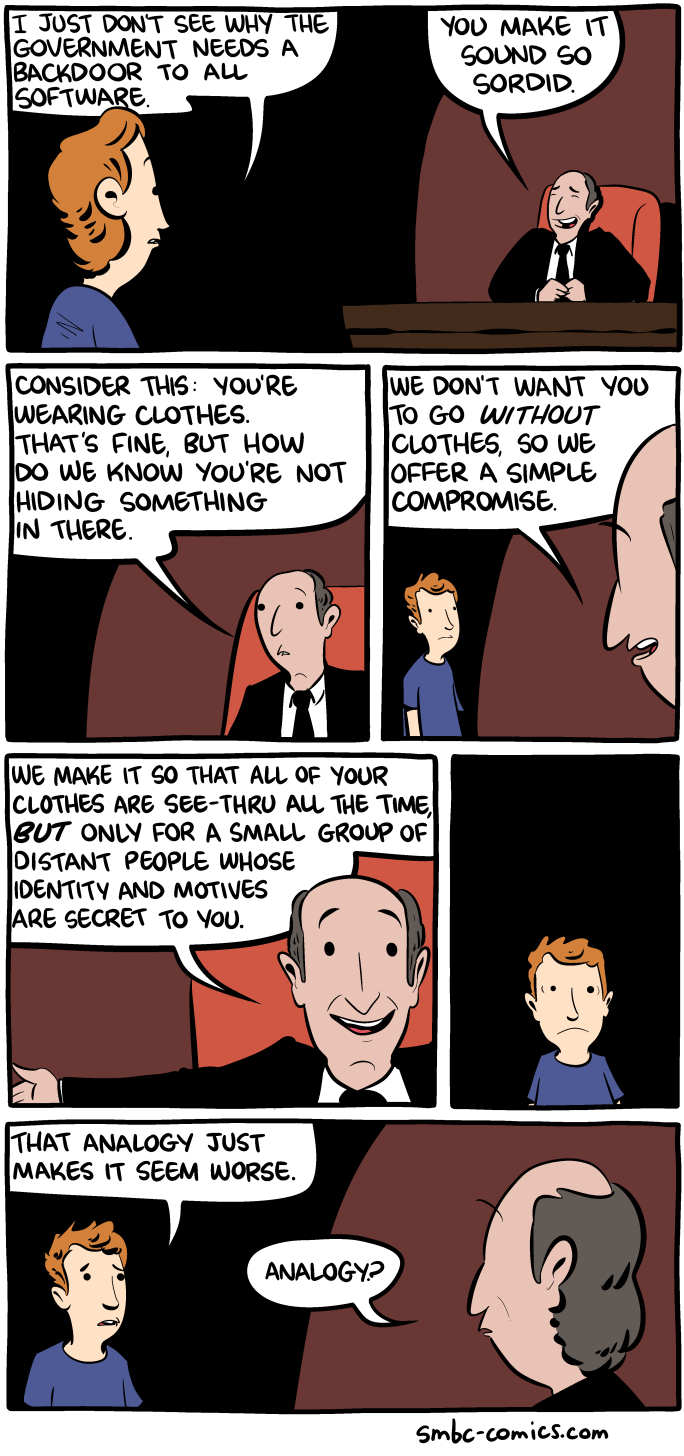

Una backdoor di crittografia è una chiave universale. Questa chiave è destinata ad essere accessibile solo ai “buoni” , ad esempio alle forze dell’ordine. Ma, in primo luogo, non c’è alcuna garanzia che i “buoni” siano i buoni e, in secondo luogo, c’è sempre il rischio che una terza parte abbia accesso alla chiave universale.

Mantenere la sicurezza da un’ampia gamma di minacce

Con la loro richiesta di crittografia backdoor, i politici (e il direttore dell’FBI Wray sta usando le stesse argomentazioni) vogliono difenderci da una sola minaccia - i criminali, compresi i terroristi - ignorando un’intera gamma di minacce da cui la crittografia ci protegge: la crittografia Ende-zu-Ende protegge i nostri dati e le nostre comunicazioni da intercettazioni come quelle di hacker, governi stranieri e terroristi.

Senza di essa, i dissidenti in Cina non sarebbero in grado di comunicare online senza rischiare l’arresto. I giornalisti non potrebbero comunicare in modo sicuro con gli informatori, gli attivisti per i diritti umani e molte ONG non potrebbero svolgere il loro lavoro in paesi repressivi, gli avvocati e i medici non potrebbero comunicare in modo riservato con i loro clienti.

Senza la crittografia, non sarebbe possibile avere una conversazione privata online con nessuno.

Zach Weinersmith ha realizzato un fantastico fumetto che mostra cosa significherebbe se il governo avesse una chiave universale, come una backdoor per la crittografia:

Vulnerabilità per definizione

Qualsiasi backdoor di crittografia è una vulnerabilità per definizione.

È impossibile costruire una backdoor a cui possano accedere solo i “buoni”. Se l’FBI può decriptare le vostre e-mail o accedere al disco rigido del vostro computer, possono farlo anche criminali, terroristi e altri governi.

Nel 2009, ad esempio, gli hacker cinesi hanno violato un database di Google attraverso una backdoor destinata a fornire l’accesso solo al governo degli Stati Uniti: “Per rispettare i mandati di ricerca governativi sui dati degli utenti, Google ha creato un sistema di accesso backdoor agli account Gmail. Questa funzione è stata sfruttata dagli hacker cinesi per ottenere l’accesso”, ha spiegato l’esperto di sicurezza Bruce Schneier.

Questo database sensibile conteneva anni di informazioni sugli obiettivi di sorveglianza degli Stati Uniti.

Gli esperti di crittografia disapprovano per motivi di sicurezza

Secondo esperti di crittografia come Matthew Green e Bruce Schneier, l’accesso dei governi ai dati crittografati tramite una backdoor equivarrebbe a imporre l’insicurezza:

L’accesso eccezionale costringerebbe gli sviluppatori di sistemi Internet a invertire le pratiche di progettazione della segretezza che cercano di minimizzare l’impatto sulla privacy degli utenti quando i sistemi vengono violati. La complessità dell’ambiente Internet odierno, con milioni di applicazioni e servizi connessi a livello globale, significa che i nuovi requisiti di applicazione della legge potrebbero introdurre falle di sicurezza impreviste e difficili da individuare. Al di là di queste e altre vulnerabilità tecniche, la prospettiva di sistemi di accesso eccezionale distribuiti a livello globale solleva problemi difficili su come tale ambiente verrebbe governato e su come garantire che tali sistemi rispettino i diritti umani e lo stato di diritto.

Costruire una backdoor di crittografia è facile - metterla in sicurezza è impossibile

Per capire perché una backdoor di crittografia avrebbe un effetto così devastante su Internet, immaginate quanto segue:

Se un’azienda tecnologica implementasse una backdoor, avrebbe bisogno di accedere alle chiavi private dei propri utenti per poter decifrare i dati su richiesta. Ciò significherebbe che dovrebbe conservare le chiavi private di tutti gli utenti in un caveau altamente protetto, accessibile solo a dipendenti altamente fidati.

Ogni volta che le forze dell’ordine emettono un mandato per una di queste chiavi, un dipendente altamente fidato deve aprire il caveau, recuperare la chiave richiesta e trasmetterla - in modo sicuro! - alle forze dell’ordine.

Ora, per rendere questo quadro un po’ più inquietante: Per una grande azienda tecnologica, questo significherebbe migliaia di richieste al giorno da parte di migliaia di diverse forze dell’ordine.

Per qualsiasi azienda tecnologica, sarebbe impossibile proteggere questo caveau da incompetenze ed errori. Inoltre, se un’azienda tecnologica creasse un tale caveau in cui sono conservate tutte le chiavi private, diventerebbe una piattaforma molto attraente per qualsiasi malintenzionato su Internet, persino per potenti attori statali.

Con le violazioni di dati sempre più sofisticate in tutto il mondo, è ovvio che sarà impossibile difendere questo caveau da attacchi deliberati, ed è proprio per questo che una chiave privata deve rimanere localmente all’utente e non deve mai essere memorizzata su un server centrale.

Leggi e fughe di notizie

Proposta dell’UE sul controllo delle chat

Il regolamento dell’UE sul controllo delle chat, ufficialmente noto come Child Sexual Abuse Regulation (CSAR), ha sollevato preoccupazioni per l’indebolimento della crittografia e la potenziale introduzione di backdoor. Un problema importante deriva dal concetto di scansione lato client (CSS), in cui i messaggi vengono analizzati sul dispositivo dell’utente prima di essere crittografati. Ciò consentirebbe alle autorità o ai fornitori di servizi di rilevare contenuti illegali, come il materiale pedopornografico (CSAM), prima ancora che il messaggio venga inviato. Sebbene il messaggio stesso rimanga crittografato durante il transito, il fatto che possa essere scansionato prima che avvenga la crittografia indebolisce fondamentalmente la privacy che la crittografia intende proteggere. La crittografia potrebbe non essere tecnicamente “rotta”, ma il processo di scansione espone una vulnerabilità a livello di dispositivo, rendendo la crittografia meno efficace nel garantire la completa privacy dell’utente.

Inoltre, il Chat Control potrebbe aprire la strada all’** introduzione di backdoor nei protocolli di crittografia**, in cui le aziende potrebbero essere obbligate a fornire l’accesso alle comunicazioni crittografate. Ciò comprometterebbe la crittografia Ende-zu-Ende, in quanto una terza parte potrebbe accedere a comunicazioni che dovrebbero essere visibili solo al mittente e al destinatario. Questo ha nuovamente scatenato il dibattito sulla backdoor della crittografia all’interno delle comunità tecnologiche e della privacy, poiché qualsiasi indebolimento della crittografia mette a rischio l’integrità della sicurezza dei dati per ogni utente di Internet.

Al momento, il Chat Control è stato messo in attesa dalla Commissione UE poiché l’Ungheria non è riuscita a ottenere la maggioranza a causa dell’opposizione dei Paesi Bassi. I servizi segreti olandesi hanno sottolineato che la crittografia è fondamentale per la resilienza digitale in Europa.

EARN IT - un altro attacco alla crittografia

I governi di Stati Uniti, Regno Unito, Canada, Australia e Nuova Zelanda (noti anche come Five Eyes) hanno chiarito dal 2018 che intendono costringere i fornitori di tecnologia con sede nei loro Paesi a consentire l’accesso lecito alle comunicazioni criptate degli utenti tramite una backdoor di crittografia.

Nel 2020, il procuratore generale William Barr ha fatto un altro tentativo di distruggere la sicurezza online con le sue richieste di backdoor di crittografia: la legge EARN IT. Sebbene la legge EARN IT non metta esplicitamente fuori legge la crittografia, essa prevede che le aziende tecnologiche debbano applicare le “migliori pratiche” per la scansione dei dati prima del loro caricamento.

Poiché queste “migliori pratiche” saranno decise da una commissione governativa guidata dal procuratore generale Barr, è ovvio che la crittografia sarà violata attraverso una porta di servizio.

Ecco come potete combattere la legge EARN IT.

Inoltre, tre senatori statunitensi hanno presentato il Lawful Access to Encrypted Data Act (Legge sull’accesso ai dati criptati ), che mira a porre fine all’uso di “tecnologie criptate a prova di mandato da parte di terroristi e altri malintenzionati per nascondere comportamenti illeciti”.

BlueLeaks, l’esempio peggiore

I politici chiedono regolarmente alle aziende di aggiungere backdoor alle loro e-mail crittografate Ende-zu-Ende e ai servizi cloud per consentire alle forze dell’ordine di perseguire più facilmente i criminali. Al contrario, l’hack di BlueLeaks del 2020 dimostra che abbiamo bisogno di una crittografia migliore e maggiore, non minore.

Lo scandalo BlueLeaks del 2020 ha dimostrato cosa significa se i dati sensibili non sono protetti adeguatamente. L’esperto di sicurezza Brian Krebs scrive sul suo blog:

“L’analisi preliminare dei dati contenuti in questa fuga di notizie suggerisce che Netsential, una società di servizi web utilizzata da diversi centri di fusione, forze dell’ordine e altre agenzie governative in tutti gli Stati Uniti, è stata la fonte della compromissione”, ha scritto l’NFCA. “Netsential ha confermato che questa compromissione è stata probabilmente il risultato di un attore di minacce che ha sfruttato un account utente compromesso di un cliente Netsential e la funzione di upload della piattaforma web per introdurre contenuti dannosi, consentendo l’esfiltrazione di altri dati di clienti Netsential”.

Questa massiccia fuga di documenti di polizia altamente sensibili, che contenevano anche numeri di routing ACH, numeri di conti bancari internazionali (IBAN), nonché informazioni di identificazione personale e immagini di sospetti, è stata facilmente possibile perché gli aggressori sono stati in grado di caricare malware attraverso un account utente abusato. Questo era l’anello debole: I dati di login di un utente erano sufficienti per recuperare migliaia di dati, perché non erano criptati.

È indubbio che l’attacco BlueLeaks non avrebbe avuto successo se i dati fossero stati crittografati Ende-zu-Ende.

Questo dimostra perché le backdoor di crittografia sono così pericolose: se un account abusato di un dipendente - o un dipendente stesso - può diventare l’anello debole che ha accesso alla chiave di decrittazione generale, tutti i dati rischiano di finire nelle mani sbagliate.

Una conversazione privata sarebbe possibile solo offline

Quando i politici chiedono l’accesso alle comunicazioni online, ignorano anche che la sorveglianza totale non è mai stata possibile nel mondo offline: Non è illegale chiudere la porta di casa. Non è illegale sussurrare. Non è illegale uscire dalla vista di una telecamera a circuito chiuso. Non è illegale sussurrare.

Naturalmente, per le forze dell’ordine è una seccatura che alcune crittografie non possano essere violate, così come è una seccatura per le forze dell’ordine che non abbiamo i teleschermi del romanzo distopico “1984” installati nelle nostre camere da letto.

Questo è qualcosa che le forze dell’ordine devono sopportare affinché tutti noi possiamo godere della libertà di una democrazia, invece di vivere in uno stato di sorveglianza.

Se la privacy viene messa fuori legge, solo i fuorilegge avranno la privacy.

Una volta per tutte, dobbiamo capire che mettere fuori legge la crittografia nei servizi online e la sorveglianza generale non aiuterà a perseguire meglio i criminali. Al contrario, i criminali costruiranno i propri strumenti criptati, utilizzeranno telefoni usa e getta e altre tecniche, rendendo ancora più difficile per le forze dell’ordine tenere le tracce.

L’importante citazionedi Phil Zimmermann è ancora valida: “Se la privacy è fuori legge, solo i fuorilegge avranno la privacy”.

Una backdoor per la crittografia è un rischio così grave per la sicurezza di tutti noi che non dobbiamo mai permetterlo.

Email open source, senza backdoor

Per questo motivo, abbiamo pubblicato tutti i client Tuta come open source, consentendo alle persone esperte di tecnologia di verificare che stiamo facendo ciò che promettiamo: proteggere ogni email privata con una crittografia Ende-zu-Ende integrata, garantita senza alcuna backdoor di crittografia.

La nostra missione è fermare la sorveglianza di massa con la crittografia. E diamo il benvenuto a tutti.