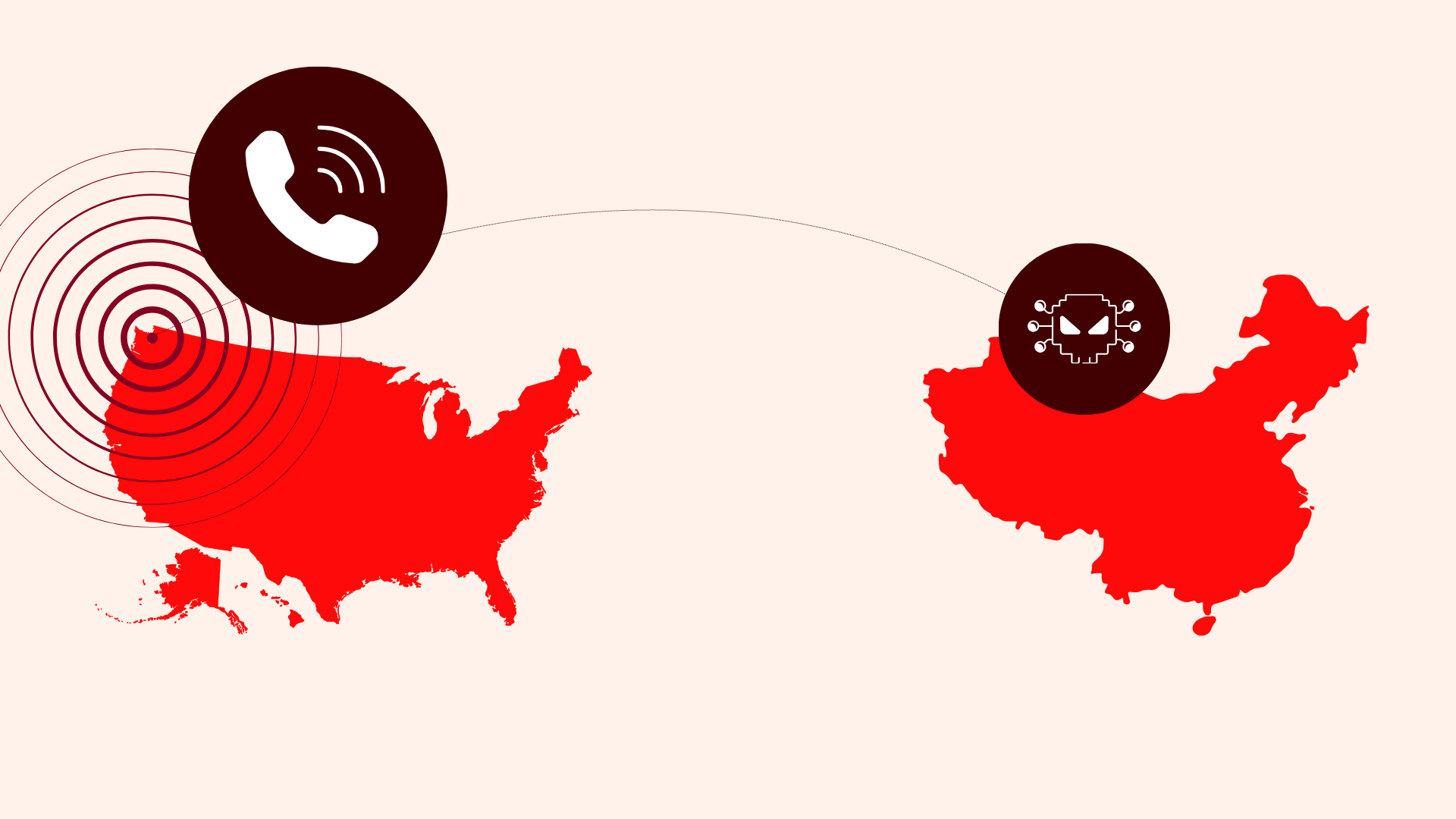

Il peggior hackeraggio statunitense della storia: I cinesi possono monitorare tutte le vostre chiamate e le vostre e-mail.

Salt Typhoon si è infiltrato nelle principali reti di telecomunicazioni, dimostrando che le backdoor sono un rischio catastrofico.

Gli Stati Uniti sono alle prese con quello che viene descritto come il peggior hacking delle telecomunicazioni nella storia degli Stati Uniti, attribuito agli aggressori cinesi sponsorizzati dallo Stato Salt Typhoon.

Questo attacco informatico in corso si è infiltrato profondamente nelle reti dei principali fornitori di telecomunicazioni statunitensi, tra cui AT&T, Verizon e T-Mobile. La profondità della violazione ha reso eccezionalmente difficile sradicare gli aggressori dai sistemi compromessi.

”Una violazione catastrofica

Mark Warner, presidente democratico della Commissione Intelligence del Senato, ha descritto l’attacco come “la più grande violazione delle telecomunicazioni nella storia degli Stati Uniti - di gran lunga”.

Parlando con il Washington Post, Warner ha sottolineato che questa intrusione supera i precedenti attacchi informatici come quelli a Colonial Pipeline o SolarWinds. Ha fatto notare che per eliminare gli aggressori sarebbe stato necessario sostituire migliaia, se non decine di migliaia, di dispositivi obsoleti come switch e router, una sfida logistica e finanziaria enorme. Per questo motivo, gli aggressori cinesi sono ancora in grado di monitorare le comunicazioni.

L’attacco, attribuito ai gruppi noti come “Salt Typhoon”, “GhostEmperor” o “FamousSparrow”, è stato rilevato inizialmente più di un mese fa, ma si ritiene che sia iniziato più di un anno prima. Il suo obiettivo principale sembra essere la raccolta di informazioni.

Obiettivi ad alto rischio

Gli aggressori sono riusciti a intercettare conversazioni telefoniche in tempo reale, comprese quelle di persone di alto profilo come Donald Trump, J.D. Vance e membri dello staff dell’attuale vicepresidente Kamala Harris. Sebbene non vi siano prove dirette che colleghino la violazione alle elezioni presidenziali statunitensi del 2024, le implicazioni sono gravi. Warner ha rivelato che l’FBI ha finora identificato meno di 150 persone come vittime, ma queste persone sono state in contatto con “milioni”, il che suggerisce che la portata della violazione potrebbe crescere in modo drammatico.

Inoltre, gli aggressori hanno avuto accesso ai sistemi utilizzati dalle forze dell’ordine statunitensi per la sorveglianza. Ciò significa che potrebbero potenzialmente venire a conoscenza di chi è sotto indagine, anche se non è ancora emersa alcuna prova che abbiano avuto accesso ai dati di sorveglianza registrati.

Crittografia: prima linea di difesa

Secondo gli esperti di sicurezza informatica, gli aggressori hanno utilizzato strumenti sofisticati, tra cui un rootkit del kernel di Windows chiamato Demodex, per ottenere e mantenere l’accesso a queste reti. L’infiltrazione ha permesso loro non solo di origliare le conversazioni, ma anche di estrarre il traffico internet generale e altri dati sensibili. “Dato lo stato di rilevamento, è impossibile per noi prevedere quando riusciremo ad allontanare completamente gli aggressori da queste reti”, ha dichiarato Jeff Greene, vicedirettore esecutivo per la sicurezza informatica del CISA, durante un briefing con la stampa.

In un avvertimento pubblicato questa settimana, i funzionari statunitensi hanno ammesso di non essere stati in grado di espellere completamente gli hacker sponsorizzati dallo Stato cinese dalle reti dei principali fornitori di servizi di telecomunicazioni e Internet. Poiché la falla continua a compromettere le comunicazioni sensibili, i funzionari hanno esortato gli utenti interessati a passare a servizi di messaggistica e di chiamate vocali criptati.

”Assicuratevi che il traffico sia criptato Ende-zu-Ende nella massima misura possibile”.

L’incapacità di proteggere le infrastrutture critiche di telecomunicazione rende individui e aziende vulnerabili alla sorveglianza. Le comunicazioni non criptate possono essere intercettate e analizzate in tempo reale, mettendo a rischio la privacy, la sicurezza e persino la sicurezza nazionale.

I servizi criptati, come Signal o Tuta Mail, offrono un livello critico di protezione, garantendo che i messaggi e le chiamate siano protetti con una crittografia Ende-zu-Ende quantum-safe e accessibili solo ai destinatari. A differenza dei sistemi di telecomunicazione tradizionali, questi servizi utilizzano la crittografia Ende-zu-Ende, rendendo impossibile per gli aggressori - o anche per gli stessi fornitori di servizi - accedere al contenuto delle conversazioni.

La violazione non ha una chiara tempistica di risoluzione e, mentre proseguono gli sforzi per mettere in sicurezza le reti interessate, i singoli cittadini devono agire immediatamente per proteggersi.

Passare a piattaforme di comunicazione criptate è uno dei modi più efficaci per salvaguardare la propria privacy.

La prova che le backdoor non devono mai essere

Il continuo hackeraggio cinese dei principali fornitori di telecomunicazioni statunitensi ha messo in luce una realtà sconfortante: gli aggressori hanno ottenuto l’accesso ai sistemi utilizzati dalle forze dell’ordine statunitensi per la sorveglianza. Questa violazione sottolinea il motivo per cui le backdoor nella crittografia non devono mai essere consentite, in quanto creerebbero inevitabilmente vulnerabilità che potrebbero essere sfruttate da attori malintenzionati, compresi gli aggressori di Stati esteri.

Una “backdoor” nella crittografia è una vulnerabilità intenzionale creata per consentire alle agenzie governative o ad altre entità di aggirare la crittografia e accedere ai dati. I sostenitori sostengono che le backdoor sono necessarie per la sicurezza nazionale e le forze dell’ordine per rintracciare criminali e terroristi. Tuttavia, l’hack cinese dimostra che le backdoor creano più problemi di quanti ne risolvano.

Quando esistono, le backdoor non sono esclusive di coloro a cui sono destinate. Una backdoor è essenzialmente una master key e se esiste, qualcuno - sia esso un attaccante sponsorizzato dallo Stato, un insider disonesto o un criminale informatico - troverà il modo di sfruttarla.

La crittografia Ende-zu-Ende, senza backdoor, garantisce che solo il mittente e il destinatario possano accedere ai dati. Questo è l’unico modo per garantire la privacy e la sicurezza nell’era digitale. Protegge gli individui dagli aggressori, le aziende dallo spionaggio industriale e persino i governi dalle nazioni avversarie.

Lezioni dall’hacking cinese ai funzionari statunitensi

L’hack cinese evidenzia una dolorosa verità. Gli aggressori sono implacabili, sofisticati e in grado di sfruttare qualsiasi punto debole. Introdurre backdoor alla crittografia significherebbe consegnare loro le chiavi di tutti i nostri dati. Invece di aumentare la sicurezza, distruggerebbe le stesse protezioni su cui facciamo affidamento.

In un mondo in cui gli attacchi informatici aumentano di portata e complessità, una crittografia forte e ininterrotta è una necessità assoluta, da cui dipende la sicurezza di tutti.

L’unico modo per proteggere le nostre comunicazioni, i nostri dati e le nostre libere democrazie è resistere alle richieste di backdoor e sostenere la crittografia Ende-zu-Ende per tutti.