Comment savoir si vos comptes ont été piratés : Votre guide ultime pour 2025

Avec la vague incessante de violations de données qui laissent échapper les informations de connexion des utilisateurs, il est temps d'apprendre tous les moyens de savoir si vos comptes ont été piratés.

Signes d’un compte piraté

Avec les masses d’informations sur les utilisateurs disponibles grâce au flux inarrêtable de données de violation et les techniques de piratage de plus en plus avancées, tout le monde est susceptible d’être victime d’un piratage - et pas seulement ceux qui utilisent des mots de passe de longueur minimale pour sécuriser leurs comptes en ligne. En fait, pas plus tard que l’année dernière, les États-Unis ont subi le pire piratage de leur histoire: des attaquants chinois ont piraté des réseaux de télécommunications, ce qui leur a permis de surveiller les appels et les courriels.

Une prise de contrôle malveillante d’un compte peut survenir rapidement, mais en repérant les signes d’une attaque potentielle, vous pouvez empêcher des acteurs malveillants de prendre le contrôle de vos comptes et de vous en exclure. Non seulement vous protégez ainsi les données de votre compte et vos informations personnelles, mais en gardant un œil vigilant sur vos comptes, vous contribuez à réduire le nombre de spams. En outre, vous ralentirez la propagation des attaques par saturation des données d’identification et d’autres types d’attaques par hameçonnage qui pourraient tenter de prendre le contrôle des comptes des personnes figurant dans vos listes de contacts ou d’amis.

Il existe des signes révélateurs de la compromission de votre compte, qui peuvent varier en fonction des plateformes que vous utilisez. Tout d’abord, vous pouvez avoir un premier indice que votre compte est devenu une cible si vous commencez à recevoir des courriels de réinitialisation de mot de passe ou des notifications push liées à de nouvelles connexions de la part de vos applications de médias sociaux ou de votre fournisseur de messagerie électronique préférés. Il peut s’agir de tentatives de robots qui ont découvert vos comptes publics et qui essaient de réinitialiser votre mot de passe. Avant de cliquer sur les liens contenus dans l’e-mail, il est essentiel de vérifier qu’il ne s’agit pas d’une tentative d’hameçonnage. Les demandes de saisie de vos informations de connexion pour vérifier la propriété d’un compte peuvent être des moyens astucieux pour les attaquants de vous inciter à fournir vos informations de connexion.

Si vous craignez que vos données aient été incluses dans une violation, ce qui est malheureusement le cas pour la plupart des gens, vous pouvez utiliser des ressources telles que Have I Been Pwned pour déterminer où vos informations ont été exposées.

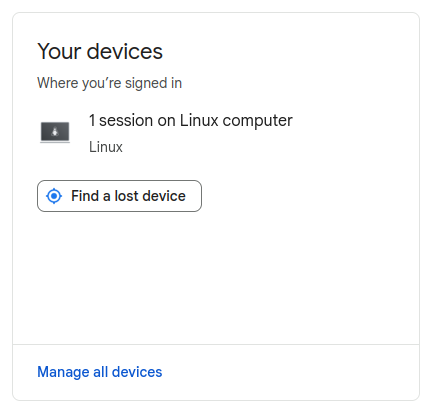

Vous essayez peut-être d’ouvrir vos applications de médias sociaux et vous êtes mystérieusement déconnecté. La saisie de votre mot de passe peut vous permettre de vous reconnecter, mais cela peut être le signe que quelqu’un a réussi à pénétrer dans votre compte et a mis fin à votre session sans réinitialiser votre mot de passe. Si vous avez des doutes, vous pouvez toujours vérifier les sessions ouvertes et les appareils connectés dans les menus des paramètres de votre compte.

Il se peut qu’aucun appareil ne soit activement connecté, mais il est également important de vérifier régulièrement si une redirection automatique inconnue ou des connexions IMAP/POP sont activées. Cette vérification est particulièrement importante car elle peut indiquer que quelqu’un fouille dans vos courriels. Cela peut être le cas si un pirate informatique cherche à voler des informations de compte, comme les informations de connexion à vos comptes bancaires en ligne.

Voyons comment examiner les appareils connectés à nos comptes de messagerie et de médias sociaux afin de détecter les signes de compromission de vos comptes avant qu’il ne soit trop tard.

Comment savoir si votre Gmail a été piraté ?

Votre compte de messagerie est au cœur de votre vie numérique. Il est devenu l’une des informations de contact obligatoires pour s’inscrire à des services ou applications en ligne, ouvrir un compte bancaire ou consulter un médecin. En raison de ce rôle central, votre compte de messagerie est une cible attrayante pour les pirates informatiques ou d’autres acteurs malveillants qui cherchent à voler vos informations personnelles ou à détourner votre compte pour l’utiliser dans des campagnes de spamming. Gmail de Google (même s’il existe de meilleures alternatives comme Tuta Mail) étant l’un des plus grands services de messagerie gratuits au monde, les comptes Gmail sont une cible de choix pour les attaques. En outre, l ‘IA Gemini de Google, qui peut être utilisée dans Gmail, est maintenant même utilisée par des pirates qui exploitent l’outil d’IA de différentes manières, par exemple pour créer des campagnes d’hameçonnage.

Il existe des signes révélateurs que votre compte est devenu intéressant pour des personnes ayant des intentions malveillantes et auxquels vous pouvez faire attention. La première chose à faire, comme indiqué ci-dessus, est de vérifier votre compte pour détecter toute activité irrégulière, comme la présence d’e-mails étranges dans votre dossier “Envoyés” ou de dispositifs inconnus connectés à votre compte que vous trouvez dans le Gestionnaire de session.

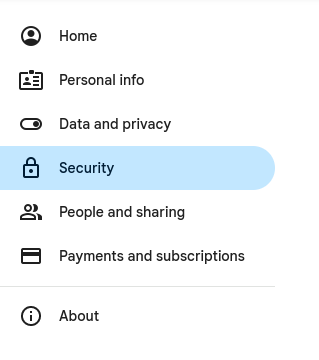

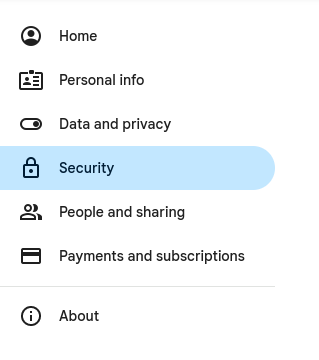

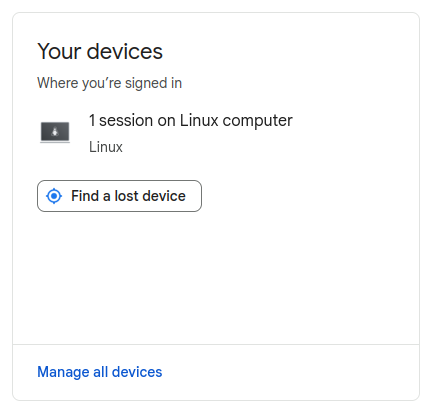

Comment vérifier les appareils connectés dans Gmail

Pour vérifier quels appareils ont actuellement accès à votre compte Gmail, vous pouvez procéder comme suit :

- Cliquez sur Paramètres > Sécurité

- Sous Vos appareils, vous pouvez voir tous les appareils actuellement connectés à votre compte.

- Pour afficher et supprimer des appareils inconnus de votre compte Gmail, vous pouvez cliquer sur Gérer tous les appareils, ce qui vous permettra de supprimer tous les appareils auxquels vous ne souhaitez pas donner accès à votre compte et à vos données.

Il convient de noter que si vous changez d’appareil, par exemple lorsque vous achetez un nouveau téléphone, et que vous oubliez de mettre fin à la session, l’appareil en question sera toujours répertorié. Par conséquent, si un ancien modèle d’appareil que vous possédiez auparavant figure dans la liste, il n’y a pas lieu de s’inquiéter. Pour des raisons de sécurité, il est conseillé de supprimer les appareils qui ne sont plus utilisés.

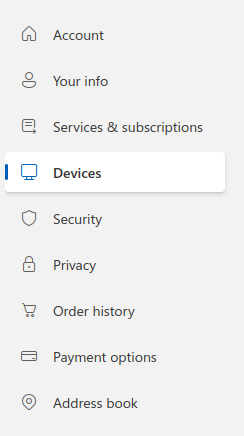

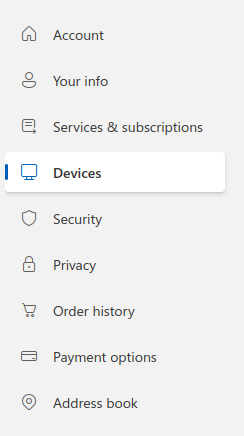

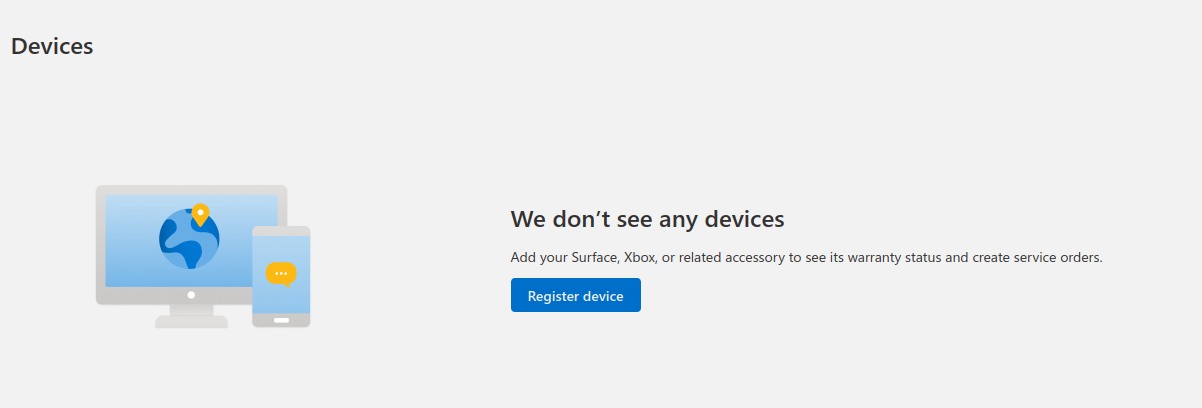

Comment gérer les appareils dans votre compte Outlook

Outlook (pour lequel il existe de meilleurs remplaçants), comme Gmail, est un autre grand fournisseur de messagerie électronique qui compte plus de 500 millions d’utilisateurs actifs. Outlook est également une présence dominante dans le monde de l’informatique d’entreprise. À l’instar de Gmail de Google, Outlook de Microsoft offre un certain nombre de fonctions de sécurité pour protéger votre compte, comme l’authentification multifactorielle et la prise en charge des clés de chiffrement. Vous pouvez également voir quels comptes sont connectés et supprimer ceux qui ne vous appartiennent pas.

-

Cliquez sur l’icône de votre compte, puis sélectionnez Mon compte Microsoft. Vous serez alors redirigé vers la page de présentation du compte.

-

Cliquez sur Appareils.

- Vous pouvez maintenant voir quels appareils sont liés à votre compte et supprimer ceux auxquels vous ne faites pas confiance ou que vous ne souhaitez pas voir liés.

Si vous êtes un utilisateur de longue date d’Outlook (ou même de Hotmail), garder un œil sur ce menu peut vous alerter de la présence d’un acteur malveillant. Ceci est particulièrement important si vous utilisez le service de messagerie web d’Outlook pour votre entreprise. Les erreurs en matière de sécurité des comptes entraînent un risque de violation des données, de perte de revenus et de ternissement de la réputation.

Assurez la sécurité de vos messages

Comment vérifier si votre WhatsApp est piraté

Les tentatives de prise de contrôle de comptes WhatsApp en vue de collecter des listes de contacts et d’envoyer des spams sont également en augmentation. Pour éviter que votre compte WhatsApp ne soit piraté, il est bien sûr fortement recommandé d’activer l’authentification multifactorielle. Celle-ci se présente sous la forme d’un code PIN qui peut être demandé manuellement dans l’application ou envoyé par courrier électronique. En activant cette fonction, vous protégez vos conversations WhatsApp contre toute personne cherchant à accéder à votre compte.

Vous pouvez également contrôler les appareils qui ont pu être liés à votre compte. Pour ce faire, procédez comme suit :

-

Ouvrez WhatsApp sur votre appareil.

-

Si vous utilisez un iPhone, cliquez sur Paramètres. Si vous utilisez un appareil Android, cliquez sur les trois points verticaux.

-

Sur l’un ou l’autre système, choisissez Appareils liés.

-

Dans cette fenêtre, vous verrez une liste de tous les appareils liés à votre compte WhatsApp. En appuyant sur les appareils, vous pouvez les déconnecter du compte.

Si vous découvrez des appareils inconnus, vous devez immédiatement les supprimer et vous assurer que vous avez activé les notifications push et l’authentification multifactorielle. Vous recevrez ainsi un message de notification si quelqu’un tente de se reconnecter au compte, ce que vous pourrez alors refuser. Pour rester en sécurité sur WhatsApp, il est également recommandé de ne pas se connecter au compte via des versions non officielles de l’application.

Meta AI est dans votre WhatsApp: Maintenant que Meta a introduit son IA dans votre messagerie WhatsApp, vous avez peut-être envie de changer - et nous ne vous en voulons pas ! Heureusement, il existe de nombreuses alternatives privées à WhatsApp qui n’ont pas de fonctions d’intelligence artificielle et qui offrent une meilleure sécurité, comme Signal !

Peut-on être piraté par Signal ?

Le cryptage post-quantique de bout en bout de Signal ne peut protéger vos données que si vous empêchez les intrus d’accéder à votre compte. Tout comme pour WhatsApp, vous devez vous assurer d’avoir créé un code PIN pour protéger votre compte contre le piratage. Ces codes PIN peuvent être activés dans le menu des paramètres de votre application Signal.

Pour vérifier si des appareils de bureau ou des tablettes non approuvés sont liés à votre compte, procédez comme suit :

-

Ouvrez Signal et cliquez sur Paramètres de Signal sous votre image de profil d’utilisateur.

-

Choisissez Appareils liés.

-

Vous pouvez alors ajouter et supprimer des appareils.

À l’heure actuelle, Signal ne prend pas en charge les connexions à plusieurs appareils mobiles, ce qui signifie que si vous migrez vers un nouvel appareil, vous ne pouvez pas vous connecter simultanément aux deux.

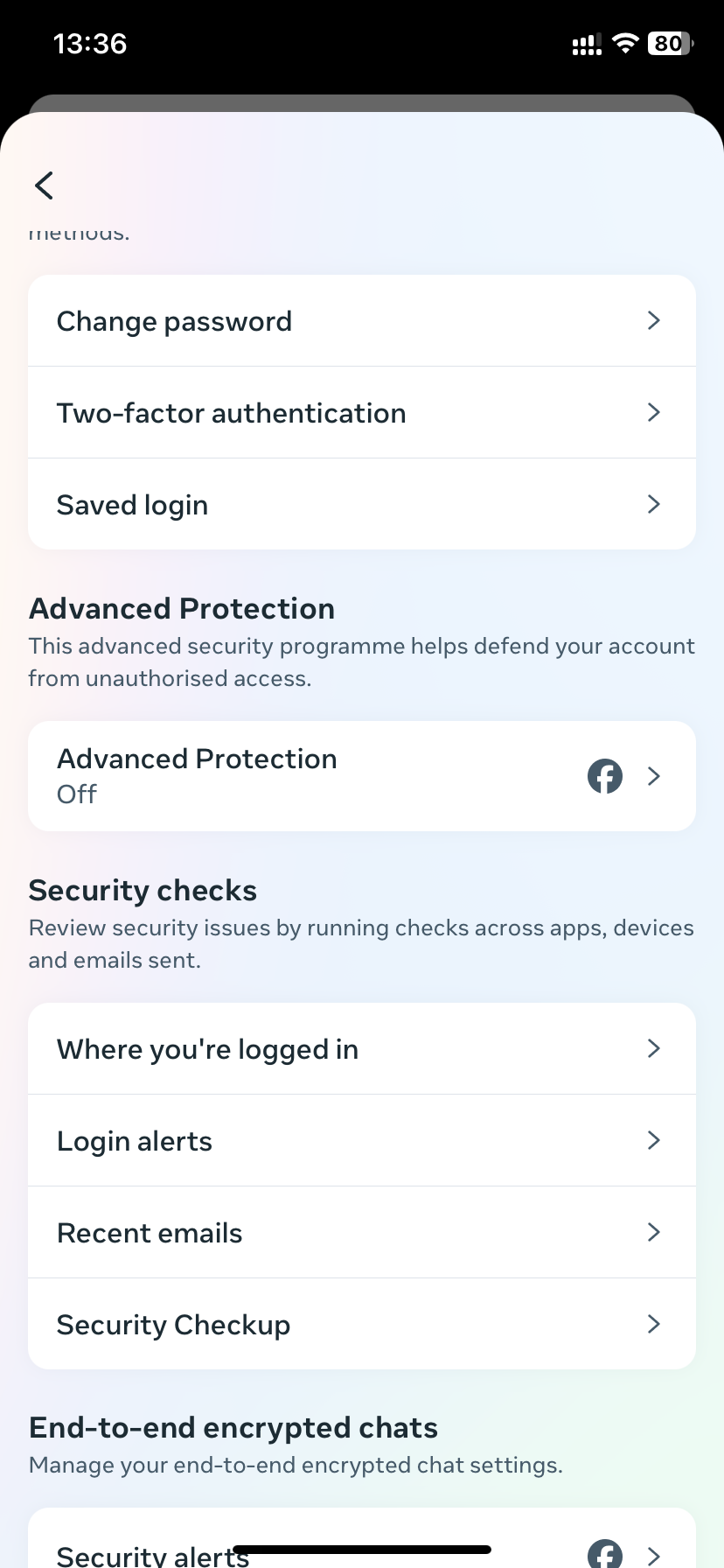

Mon Facebook a-t-il été piraté ?

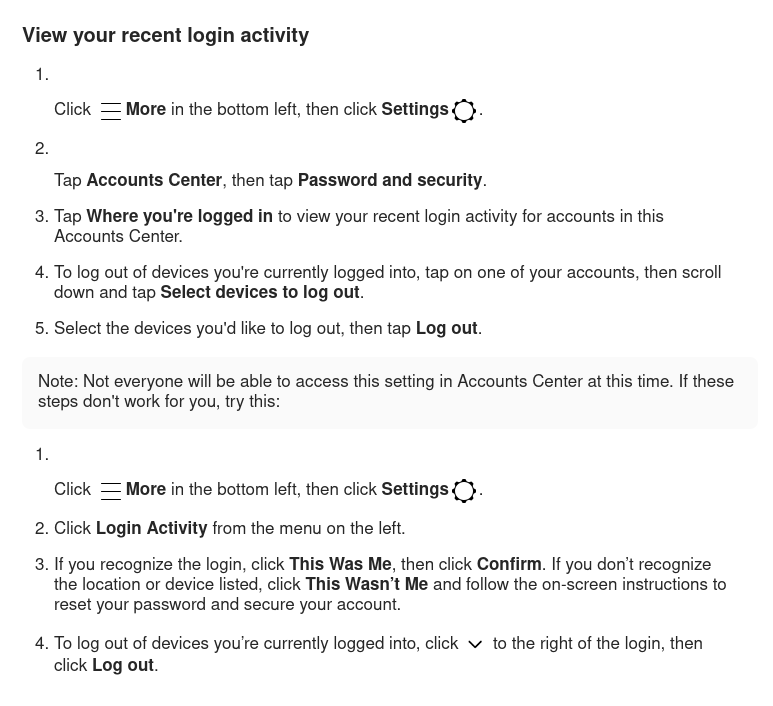

Facebook est devenu un pilier non seulement pour les interactions avec les médias sociaux, mais aussi pour l’utilisation de services tels que Messenger et Facebook Marketplace. Facebook Marketplace, en particulier, constitue une cible unique pour les pirates qui cherchent à créer des comptes d’apparence légitime pour les utiliser dans des campagnes d’escroquerie. Pour savoir quels appareils ont accès à votre compte et vérifier si votre Facebook a été piraté, vous pouvez suivre les étapes suivantes :

-

Ouvrez vos paramètres et cliquez sur Centre de comptes.

-

Cliquez sur Mot de passe et sécurité.

-

En choisissant Où vous êtes connecté, vous pouvez voir toutes les sessions où vous êtes actuellement connecté à Facebook. Si des appareils inconnus figurent dans cette liste, vous pouvez les supprimer. Vous devez alors immédiatement modifier votre mot de passe et activer l’authentification à deux facteurs.

Pendant que vous êtes dans ce menu des paramètres, vous pouvez également prendre le temps de vérifier les paramètres de confidentialité généraux de votre compte et prendre toute mesure supplémentaire susceptible d’améliorer votre confidentialité sur Facebook.

En savoir plus : Vous êtes-vous déjà demandé ce que Facebook sait de vous ? La réponse est simple : beaucoup !

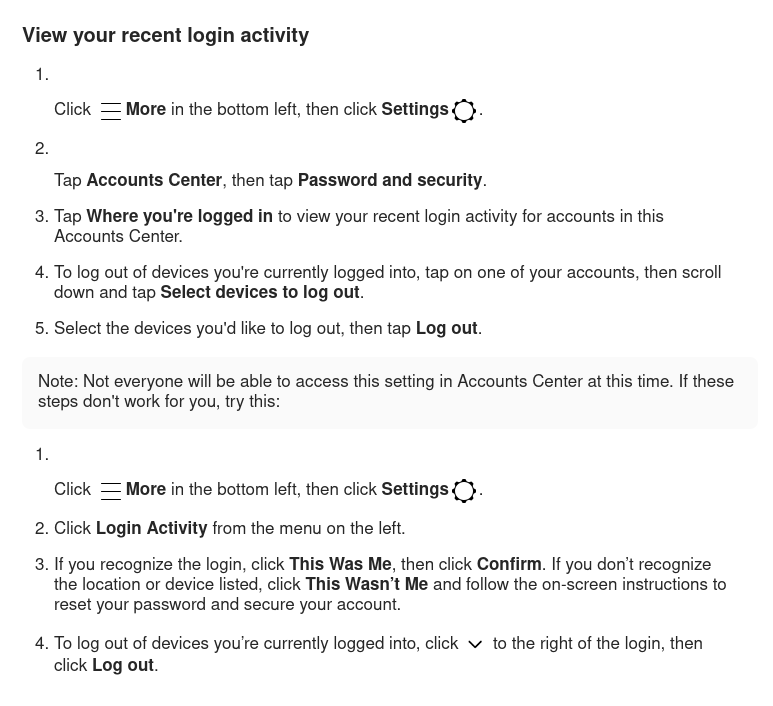

Comment savoir si mon compte Instagram a été piraté ?

Autre produit phare de Meta, Instagram comprend des étapes similaires pour gérer l’accès au compte. Vérifiez de temps en temps que personne ne s’est glissé dans votre compte, ce qui pourrait leur permettre d’accéder à vos images privées, aux informations de vos amis et à tous les messages DM qui pourraient se trouver dans le compte. Les étapes de sécurité de Meta pour examiner ces informations comprennent également une option de suivi qui vous aidera à réinitialiser votre mot de passe si une activité non autorisée est détectée.

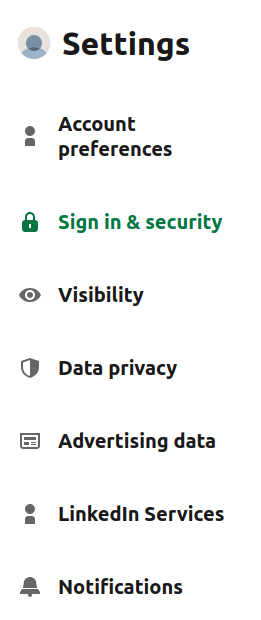

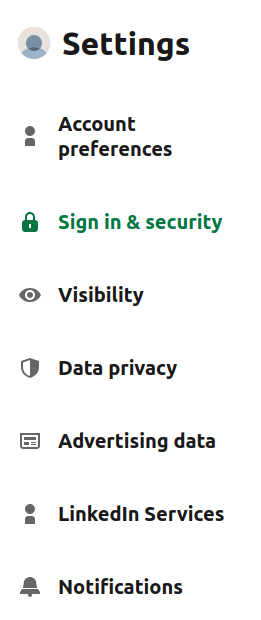

Sécuriser votre LinkedIn

Si la recherche du dernier emploi est devenue une activité essentiellement en ligne, les internautes ont également pris l’habitude de fournir aux sites de réseautage tels que LinkedIn ou Indeed les données personnelles contenues dans leur CV. Compte tenu du nombre croissant de fraudes et de tentatives d’usurpation d’identité via LinkedIn, il est essentiel que vous vérifiiez régulièrement que votre compte est toujours sécurisé.

- Ouvrez le menu Paramètres et choisissez Connexion et sécurité.

- Cliquez sur Où vous êtes connecté et vérifiez/supprimez tous les appareils inconnus. Cette opération concerne tous les appareils qui sont activement connectés au compte. Par la suite, vérifiez également la rubrique Appareils qui se souviennent de votre mot de passe.

Étant donné que LinkedIn met l’accent sur l’embauche, qui nécessite des documents officiels, les utilisateurs sont plus susceptibles de divulguer trop d’informations. Lorsque vous remplissez votre profil, gardez toujours à l’esprit de n’inclure que les données minimales requises. Les données telles que votre adresse électronique ou votre date de naissance ne sont pas nécessaires pour les premières étapes de l’embauche. Si un champ nécessite une entrée, vous pouvez toujours inclure la mention “Disponible sur demande”.

Si votre principale préoccupation est votre sécurité personnelle et votre vie privée, vous devriez également envisager de quitter LinkedIn, car l’entreprise appartenant à Microsoft utilise vos données à des fins d’entraînement à l’IA.

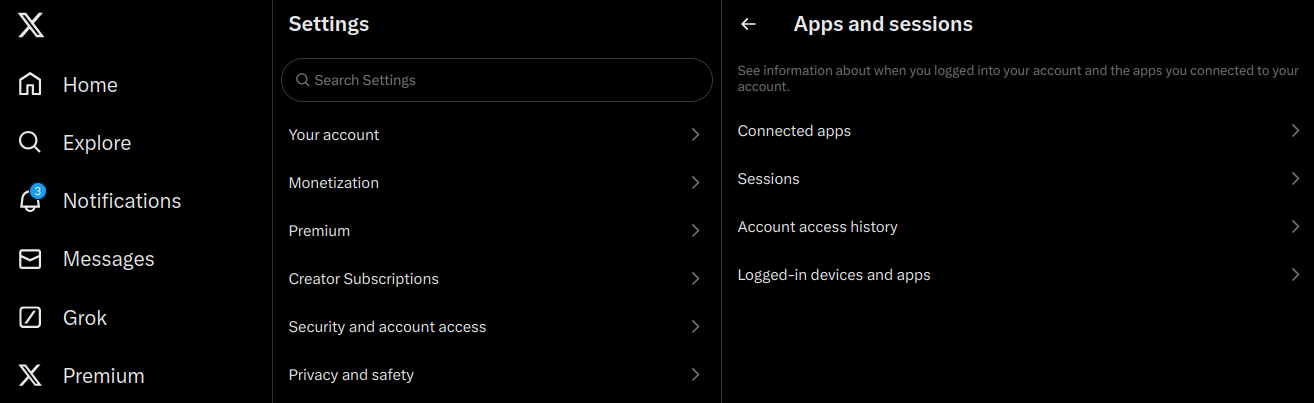

Assurer la sécurité de votre compte Twitter/X en gérant les connexions

Twitter/X est connu pour la prévalence des comptes de robots, avec des rapports de CNET en 2017 affirmant que près de 48 millions de comptes étaient exploités par des robots. Une façon de protéger votre compte contre le piratage et la vague de robots spammeurs est de surveiller régulièrement les appareils qui ont accès à votre compte.

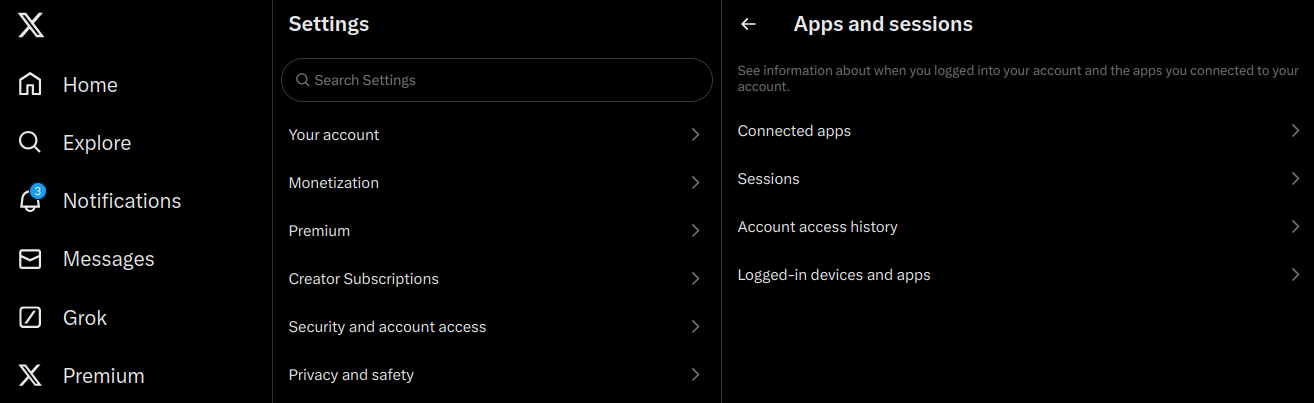

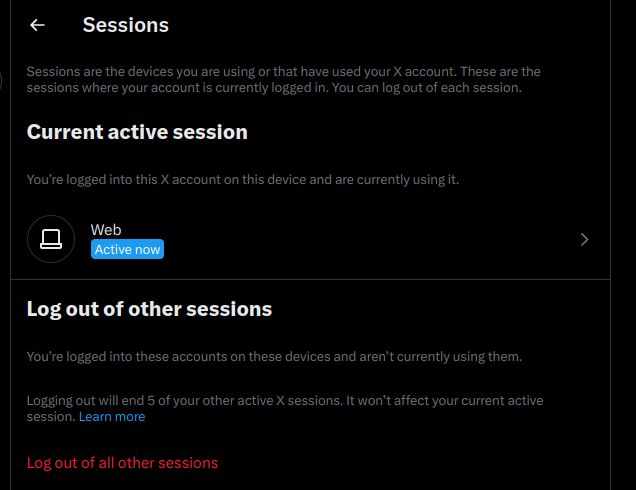

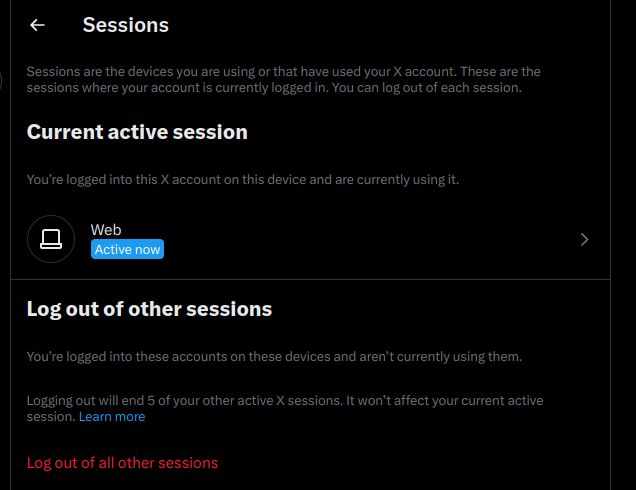

- Pour ce faire, cliquez sur le menu Paramètres.

- Choisissez ensuite Sécurité et accès au compte.

- Dans ce menu, vous pouvez voir les applications tierces susceptibles d’être liées au compte, les sessions actuellement ouvertes, les appareils et l’historique des informations d’accès.

Comme pour toutes les autres plateformes que nous avons évoquées, si des inconnues apparaissent au cours de votre examen, changez immédiatement votre mot de passe pour un mot de passe sécurisé aléatoire et activez l’authentification à deuxième facteur. Les utilisateurs de Twitter/X ont la possibilité d’ajouter une clé matérielle à leur compte, comme une Nitrokey.

Verrouillez votre compte TikTok

Bien que talonné par Facebook et Instagram en termes de nombre total d’utilisateurs, TikTok est l’application de médias sociaux la plus populaire auprès de la nouvelle génération d’internautes. S’avérant être une force sociale et économique massive, les comptes TikTok sont également utiles aux escrocs qui cherchent à créer de faux comptes pour envoyer des spams ou promouvoir du contenu.

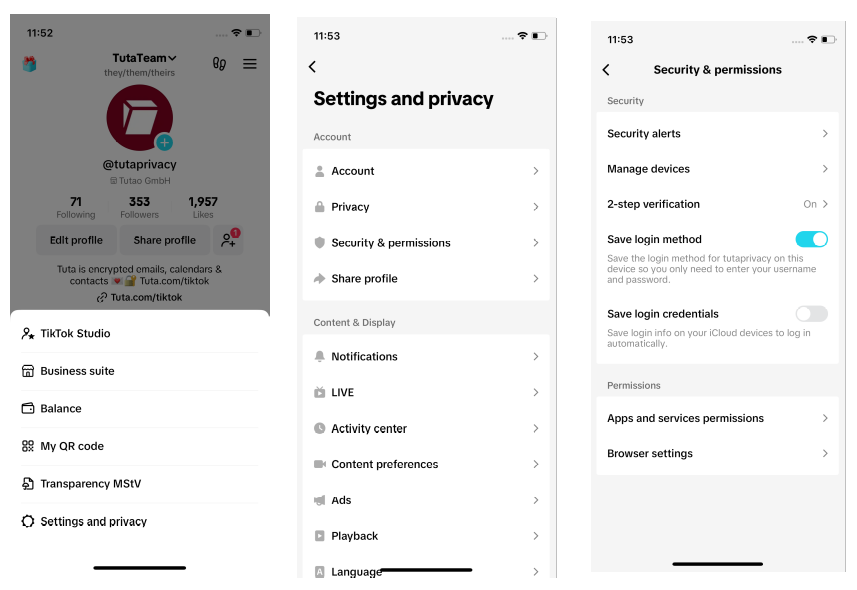

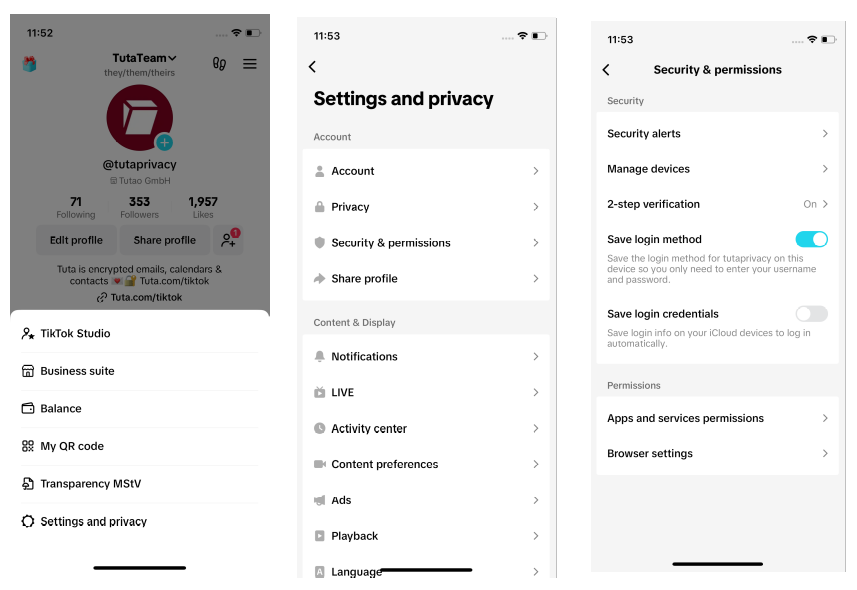

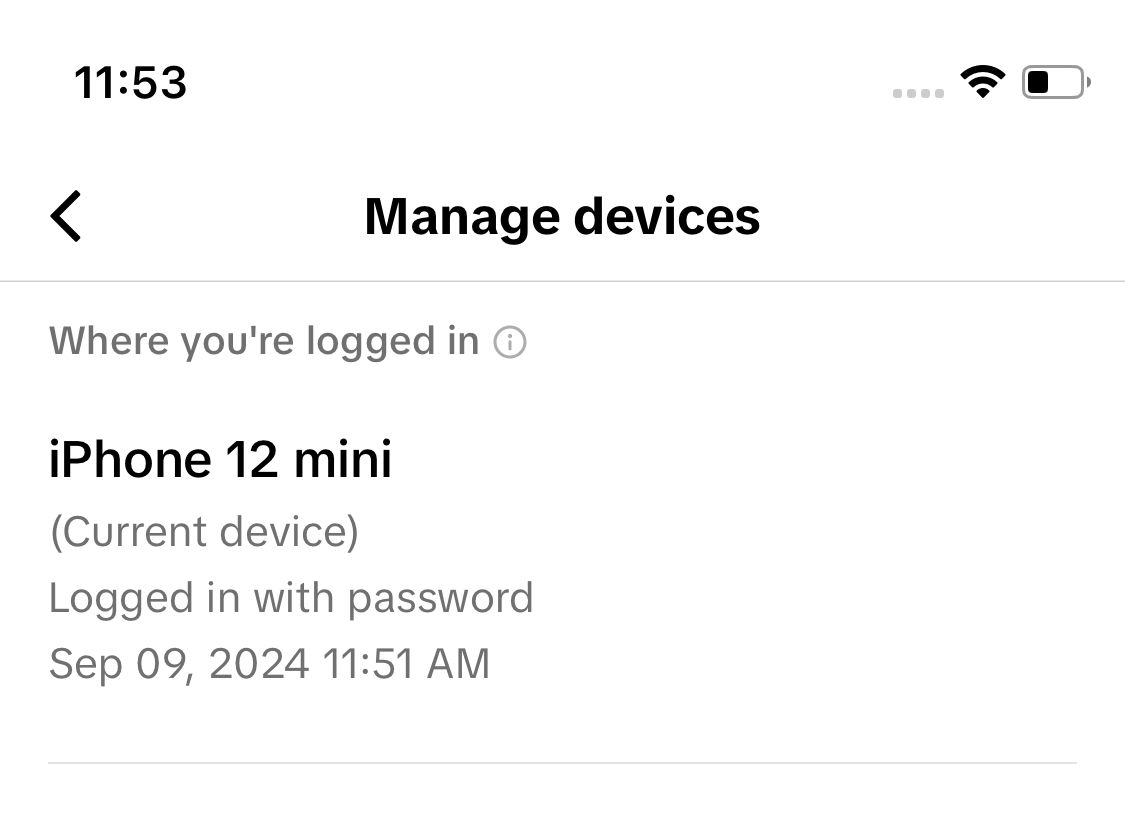

Pour vérifier si un escroc a accédé à votre compte TikTok et l’a piraté, vous pouvez ouvrir votre application et cliquer sur les trois lignes horizontales dans le coin supérieur droit pour ouvrir le menu des paramètres initiaux.

- Choisissez Paramètres et confidentialité.

-

Cliquez sur Sécurité et autorisation.

-

Ici, vous pouvez examiner les connexions en choisissant Gérer les appareils.

Comme pour les autres applications, si vous découvrez un squatteur de votre compte, vous pouvez l’expulser, modifier votre mot de passe et activer la vérification en deux étapes sous la forme d’un code de vérification. À l’heure actuelle, les seules options disponibles sont les SMS (non recommandés), un code de sécurité par courriel ou un code d’authentification TOTP. Parmi ces options, nous recommandons en priorité l’application Authenticator. Malheureusement, l ‘U2F n’est pas disponible, mais peut-être que la prise en charge des clés matérielles physiques sera introduite à l’avenir (croisons les doigts).

Tuta : Email et calendrier sécurisés avec une gestion facile des appareils.

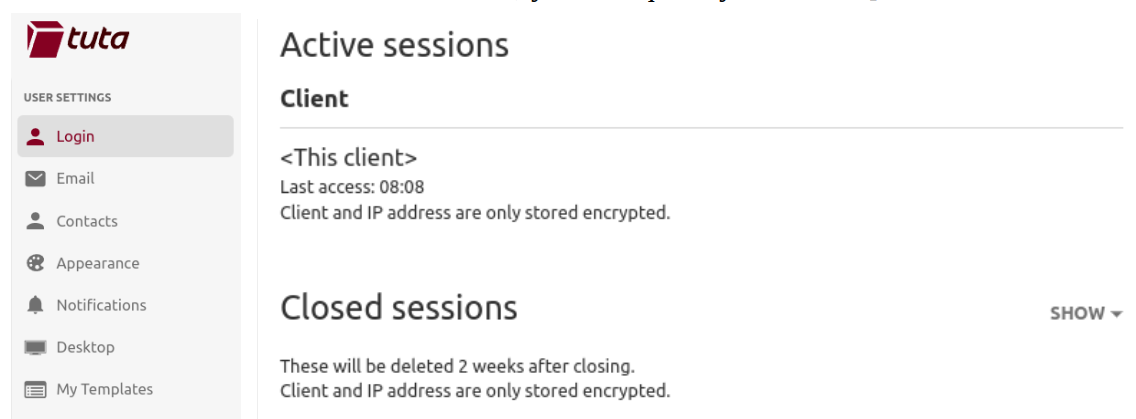

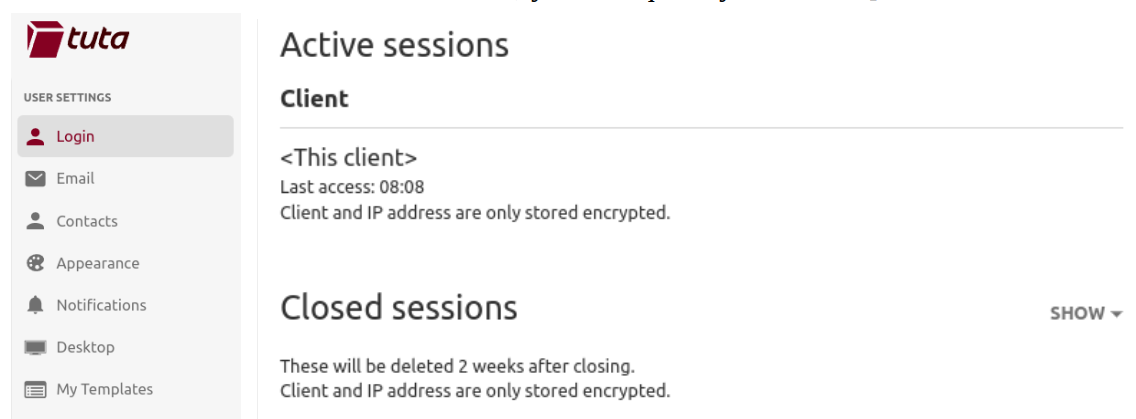

Tout comme les autres plateformes de messagerie et de médias sociaux, Tuta Mail vous permet de vérifier facilement où vous êtes actuellement connecté, et fournit également un historique de connexion qui vous montrera toutes les sessions précédemment fermées. Cela vous permet de garder un œil sur ce qui se passe dans votre compte. Si un appareil inconnu figure dans cette liste, vous pouvez rapidement le supprimer.

En choisissant un fournisseur de messagerie qui crypte vos données, vous êtes protégé contre les violations de données et avec nos outils de gestion de session faciles à utiliser, vous pouvez garder un œil sur qui a accès à votre compte en deux simples clics. Pour une sécurité maximale, nous conseillons à tous les utilisateurs d’activer l’authentification à deux facteurs et de noter le code de récupération dans un endroit sûr.

Tuta rend la vie privée et la sécurité faciles et intuitives ! Si vous n’avez pas encore ouvert de compte gratuit, vous pouvez le faire dès aujourd’hui.