Der Hack der Microsoft-Datenbank zeigt, dass in der Cloud gespeicherte Daten immer Ende-zu-Ende verschlüsselt werden müssen.

Während Politiker immer noch einen "legalen Zugang" zur Bekämpfung von CSAM fordern, zeigt der jüngste Microsoft-Hack, dass alle unverschlüsselt gespeicherten Daten stets bedroht sind.

Microsoft Azure-Hack - was ist passiert?

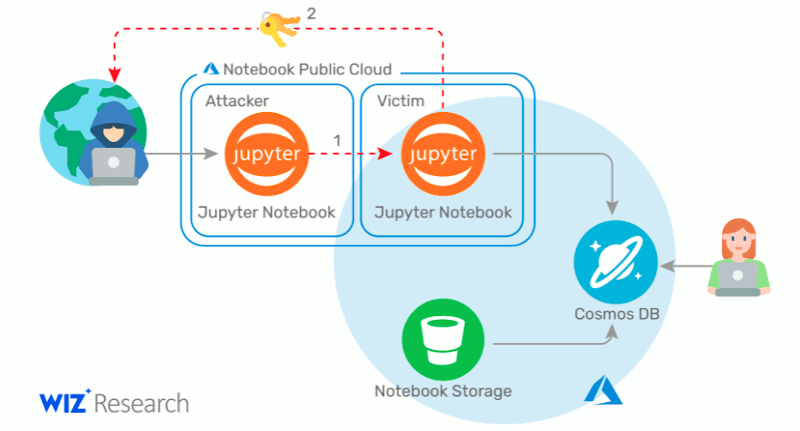

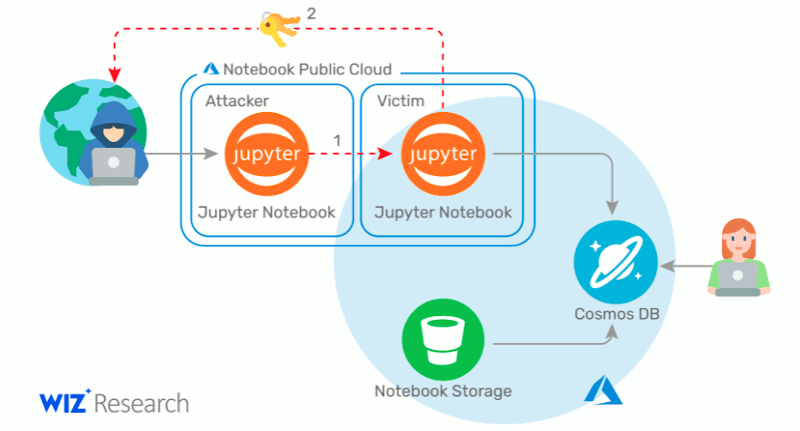

Der IT-Sicherheitsspezialist Ami Luttwak von Wiz entdeckte die Schwachstelle in der Azure Cosmos DB Jupyter Notebook-Funktion am 9. August und meldete sie drei Tage später an Microsoft. Microsoft hat diese Erklärung veröffentlicht und das Problem umgehend behoben. Microsoft dankte den Sicherheitsspezialisten für ihre Arbeit im Rahmen der koordinierten Offenlegung der Sicherheitslücke. Microsoft teilte Wiz außerdem per E-Mail mit, dass es 40.000 Dollar für die Meldung der Schwachstelle zahlen wird.

Erläuterung des Cosmos-DB-Hacks über die Jupyter-Funktion, Quelle.

Am 26. August hat Microsoft mehrere tausend seiner Cloud-Kunden, die von dem Problem betroffen sind, per E-Mail informiert. In der Nachricht warnt das Unternehmen seine Kunden, dass die Angreifer die Möglichkeit hatten, alle wichtigen Datenbanken zu lesen, zu verändern und sogar zu löschen. Luttwak gelang es, sich Zugang zu primären Schreib-Lese-Schlüsseln zu verschaffen, mit denen er vollen Zugriff auf die Kundendatenbanken erhielt. Da Microsoft diese Schlüssel nicht selbst ändern konnte, forderte das Unternehmen seine Kunden auf, Maßnahmen zu ergreifen und diesen Primärschlüssel von CosmosDB vorsorglich auszutauschen. Obwohl die Sicherheitslücke bereits geschlossen wurde, sollten Kunden diesen Schritt unternehmen, um eine mögliche Kompromittierung der Datenbanken endgültig zu verhindern. Microsoft schreibt in der Nachricht weiter, dass sie keine Hinweise darauf gefunden haben, dass Dritte (mit Ausnahme von Wiz) auf die Schlüssel zugegriffen haben.

Microsoft versäumt es, alle Kunden zu informieren

Luttwak kritisierte gegenüber Reuters die Warnungen von Microsoft an seine Kunden: Das Unternehmen habe nur die angeschrieben, deren verwundbare Schlüssel im selben Monat, in dem Wiz das Problem entdeckte und untersuchte, sichtbar waren. Angreifer hätten aber die Schlüssel von viel mehr Kunden einsehen können, weil die Schwachstelle bereits 2019 bei der Veröffentlichung des Jupyter-Features eingeführt wurde. Jedes Cosmos DB-Konto, das diese Funktion nutzt, ist potenziell gefährdet. Ab Februar dieses Jahres war die Jupyter-Funktion bei jedem neu erstellten Cosmos DB-Konto standardmäßig für mindestens drei Tage aktiviert, und der Primärschlüssel hätte offengelegt werden können, selbst wenn der Kunde sich dessen nicht bewusst war und die Funktion nie genutzt hat.

Da der Primärschlüssel ein dauerhaftes Geheimnis ist, das nicht automatisch aktualisiert wird, könnte ein potenzieller Angreifer einen einmal erlangten Schlüssel immer noch missbrauchen, selbst wenn das betroffene Unternehmen die Jupyter-Funktion in Cosmos DB deaktiviert.

Ungeachtet dessen und trotz der Kritik von Wiz hatte Microsoft nicht alle Kunden informiert, die die Jupyter Notebook genannte Funktion in Cosmos DB aktiviert hatten. Auf Nachfrage teilte Microsoft der Nachrichtenagentur Reuters lediglich mit, dass es potenziell betroffene Kunden informiert habe, ohne diese Aussage weiter zu erläutern.

Die Agentur für Cybersicherheit und Infrastruktursicherheit des US-Heimatschutzministeriums hat sich in einem Bulletin deutlicher ausgedrückt und klargestellt, dass sie sich nicht nur an die Kunden wendet, die informiert wurden, sondern an alle, die Azure Cosmos DB nutzen:

“Die CISA empfiehlt den Kunden von Azure Cosmos DB dringend, ihren Zertifikatsschlüssel zu erneuern”.

Informationen darüber, wie man den Schlüssel erneuert, finden Sie hier.

Schlimmste vorstellbare Cloud-Schwachstelle

Luttwak sagte: “Dies ist die schlimmste Cloud-Schwachstelle, die man sich vorstellen kann. Das ist die zentrale Datenbank von Azure, und wir konnten uns Zugang zu jeder beliebigen Kundendatenbank verschaffen.”

Für europäische Azure-Cloud-Kunden, die personenbezogene Daten in einer Cosmos DB-Instanz gespeichert haben, stellt sich zudem die Frage, ob aufgrund eines möglichen Sicherheitsvorfalls innerhalb von 72 Stunden eine vorsorgliche DSGVO-Meldung an die zuständigen Datenschutzbehörden gesandt werden muss.

Diese Microsoft-Sicherheitslücke ist ein Alptraum für jedes Unternehmen, das Cosmos DB einsetzt. Aufgrund seiner Beliebtheit nutzen jedoch Tausende von Unternehmen, darunter viele Global Player, auch Fortune-500-Unternehmen, Microsofts Azure Cosmos DB, um riesige Datenmengen aus der ganzen Welt nahezu in Echtzeit zu verwalten.

Und diese Daten könnten nun dem Risiko ausgesetzt sein, gehackt, gestohlen oder sogar gelöscht zu werden.

Verschlüsseln Sie alles

Um die Wahrscheinlichkeit solcher Bedrohungen zu verringern, haben Unternehmen, die ihre Daten in die Cloud verlagern wollen, nur eine Möglichkeit: Verschlüsselung. Und mit Verschlüsselung meinen wir nicht die serverseitige Verschlüsselung. Wir meinen eine echte Ende-zu-Ende-Verschlüsselung, bei der niemand - nicht einmal der Dienstanbieter - an den geheimen Schlüssel herankommt.

Der Hack der Azure-Datenbank von Miscrosoft zeigt einmal mehr, dass Verschlüsselung das beste Werkzeug ist, das wir haben, um böswillige Angreifer abzuwehren und unsere Daten zu schützen.

Wenn Daten in der Cloud gespeichert werden, ist die einzige Möglichkeit, diese Daten richtig zu schützen, eine Ende-zu-Ende-Verschlüsselung - frei von jeglicher Hintertür.