Wir feiern ein Jahr quantensichere Verschlüsselung in Tuta Mail & Tuta Calendar

Am 11. März 2024 haben wir das erste quantenresistente Verschlüsselungsprotokoll auf den Markt gebracht, das dafür sorgt, dass Ihre E-Mails heute, morgen und in Zukunft geschützt sind.

Heute feiern wir ein Jahr quantensichere Verschlüsselung in Tuta, und wir könnten nicht stolzer sein auf das, was wir erreicht haben. Lesen Sie mehr über unseren Start und warum wir schon jetzt Post-Quantum-Kryptographie brauchen.

Meilenstein in der Post-Quantum-Sicherheit

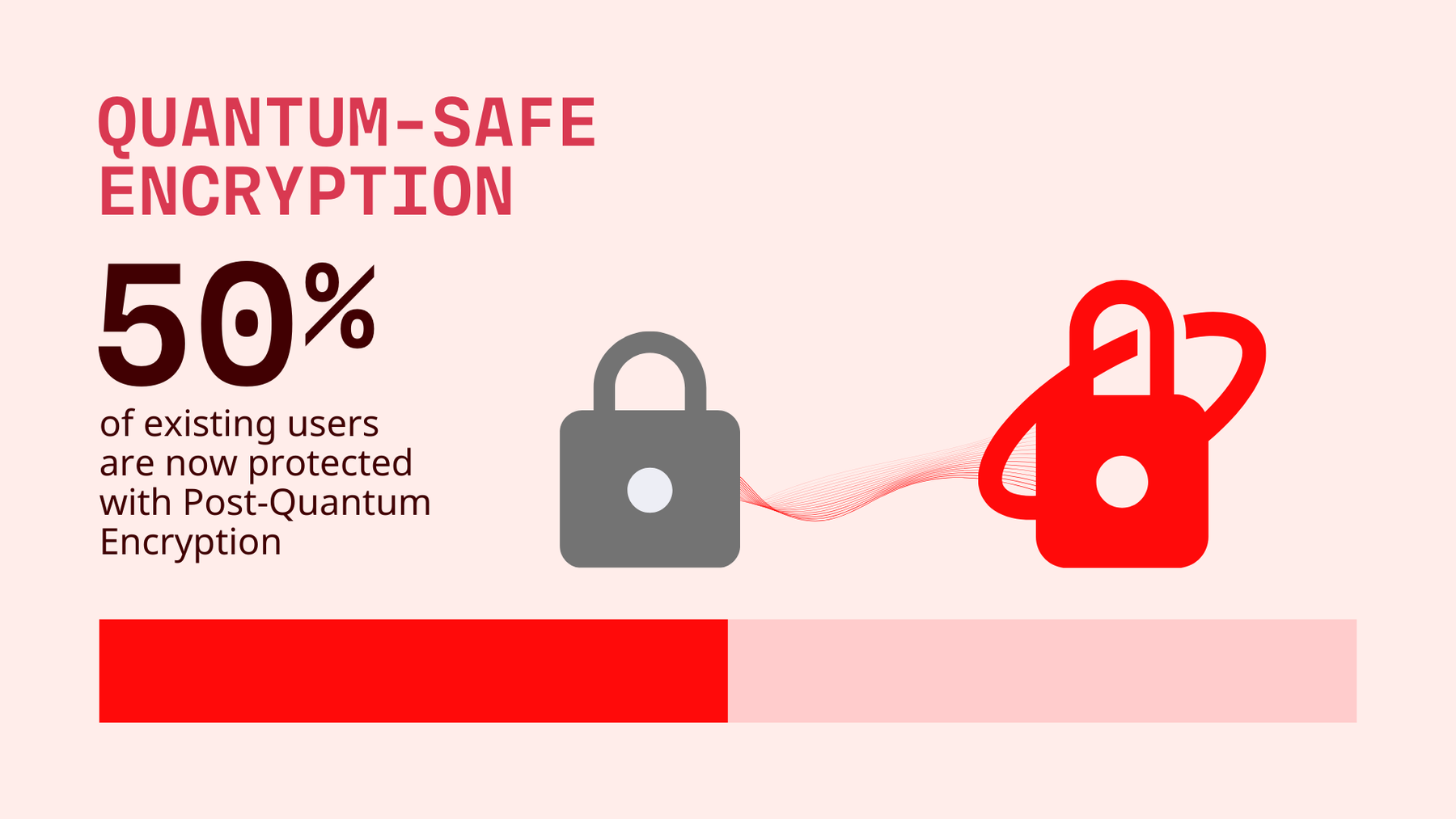

Seit wir TutaCrypt am 11. März 2024 eingeführt haben, ist jeder neue Tuta-Nutzer standardmäßig mit unserer quantenresistenten Verschlüsselung geschützt. Erst diese Woche haben wir einen weiteren großen Schritt getan: Wir haben TutaCrypt für alle älteren Einzelbenutzerkonten aktiviert. Wenn sich diese Benutzer anmelden, werden sie sofort auf das neue Verschlüsselungsprotokoll aktualisiert. Zum Zeitpunkt des Schreibens dieses Blogbeitrags verwenden 50% der Tuta-Nutzer das neue TutaCrypt-Protokoll.

50% der Tuta-Benutzer haben bereits ein Upgrade auf TutaCrypt erhalten.

Nutzen Sie bereits eine quantensichere Verschlüsselung? Wenn nicht, melden Sie sich bei Ihrem Tuta-Konto an oder registrieren Sie sich zum ersten Mal, und Sie werden sofort auf TutaCrypt umgestellt!

Reibungsloser Rollout

Die Einführung der quantensicheren Verschlüsselung und ihre Skalierung für Millionen von Tuta-Benutzern musste sorgfältig durchgeführt werden. Bei der Aktualisierung der Verschlüsselungsschlüssel generiert der Tuta-Client neue Zufallsschlüssel für die Verwendung mit den neuen Algorithmen. Dies geschieht direkt nach der Anmeldung, da das Benutzerpasswort benötigt wird, um die neuen Schlüssel für die spätere Verwendung des hybriden TutaCrypt-Protokolls erneut zu verschlüsseln. Wir nennen das Protokoll hybrid, weil es klassische Algorithmen (x25519) mit quantenresistenten Algorithmen (Kyber, das vor kurzem als ML-KEM standardisiert wurde) auf eine Weise kombiniert, die Sicherheit gewährleistet, solange mindestens einer der Algorithmen unversehrt bleibt. Gleichzeitig haben wir auch unsere Sicherheitsparameter für die symmetrische Verschlüsselung aktualisiert und AES-128 durch die quantenresistente Variante AES-256 ersetzt.

Dabei mussten wir sicherstellen, dass das neue Verschlüsselungsprotokoll für das Senden und Empfangen von E-Mails und deren Verschlüsselung mit anderen Tuta-Benutzern, die ebenfalls das neue (quantensichere) Protokoll verwenden, einwandfrei funktioniert, und gleichzeitig rückwärtskompatibel sein, d. h. die Verschlüsselung muss auch mit Tuta-Benutzern funktionieren, die noch das alte, herkömmliche Verschlüsselungsprotokoll auf der Grundlage von RSA-2048 verwenden.

Trotz der Komplexität ist die Einführung bemerkenswert reibungslos und fehlerfrei verlaufen. Die Einführung für Einzelbenutzerkonten war ein großer Erfolg. Wenn man bedenkt, wie viele Änderungen wir am Kern des Tuta-Protokolls vorgenommen haben, verlief die Einführung reibungslos und ohne größere Probleme. Dies ist ein Beweis für die akribische Qualitätssicherung (QA) unseres Teams.

Angesichts des Erfolgs bei der Umstellung von Einzelbenutzerkonten haben wir bereits die Implementierung für die Umstellung von Mehrbenutzerkonten freigegeben. Wir warten nun darauf, dass alle Kunden auf eine kompatible Version aktualisieren, bevor wir mit der schrittweisen Einführung beginnen - genau wie bei den Einzelbenutzerkonten. Da wir uns mit der Einführung des neuen Verschlüsselungsprotokolls Zeit lassen, können wir mögliche Probleme proaktiv überwachen und beheben.

Wir haben die Migration von Konten mit mehreren Administratoren bis jetzt noch nicht durchgeführt, da sie mit einigen zusätzlichen Herausforderungen verbunden war. Wir haben einen Rollout-Mechanismus entwickelt, der sicherstellt, dass weder Administratoren noch normale Nutzer jemals den Zugriff auf ihre Daten verlieren. Gleichzeitig werden keine neuen quantensicheren Admin- oder Benutzerschlüssel über einen nicht quantensicheren Kanal mit anderen Admins oder Benutzern geteilt. Sobald die Rotation abgeschlossen ist, kann daher selbst ein Quantengegner, der die Rotation aufgezeichnet hat, keinen Zugriff mehr erlangen.

Schutz vor Downgrade-Angriffen

Da wir als weltweit erster E-Mail-Anbieter eine quantenresistente Kryptographie eingeführt haben, verstehen wir auch die Notwendigkeit einer Abwärtskompatibilität. Tuta unterstützt immer noch RSA für aktualisierte Konten und wird dies auch weiterhin tun, für den Fall, dass Benutzer auf alte, bestehende Daten zugreifen müssen, die noch mit RSA verschlüsselt sind und noch nicht entschlüsselt wurden. Darüber hinaus haben wir einige Maßnahmen zum Schutz vor potenziellen Downgrade-Angriffen eingeführt, die die Verwendung schwächerer Chiffren verhindern oder die Nutzer zumindest warnen, wenn dies der Fall sein sollte.

Fortschrittliche kryptografische Forschung

Um sicherzustellen, dass TutaCrypt den höchsten Sicherheitsstandards entspricht, haben wir eng mit der Bergischen Universität Wuppertal, Abteilung IT-Sicherheit und Kryptographie, zusammengearbeitet. Gemeinsam haben wir TutaCrypt als One-Pass Key Exchange modelliert, mit dem Ziel, einen formalen Beweis für die Ununterscheidbarkeit von zufälligen Angriffen auf ausgewählte Chiffretexte (IND-CCA2) zu erbringen. Dieser Beweis ist noch in Arbeit, aber wir sind optimistisch, diesen Meilenstein in den kommenden Monaten zu erreichen.

Außerdem wurde Kyber seit der Veröffentlichung von TutaCrypt als ML-KEM standardisiert, was Anpassungen auf unserer Seite erfordert, um die Kompatibilität mit aktualisierten kryptografischen Bibliotheken zu gewährleisten. Bei der Durchführung dieser Änderungen haben wir auch Schwachstellen für Seitenkanalattacken behoben, die in bestimmten Kyber-Implementierungen gefunden wurden, indem wir unsere Verschlüsselungsbibliotheken aktualisiert haben. Uns ist kein Fall bekannt, in dem eine solche Seitenkanalattacke gegen einen Tuta-Benutzer eingesetzt wurde, und wir glauben auch nicht, dass ein solcher Angriff unbemerkt geblieben wäre, da es extrem störend gewesen wäre und beispielsweise viele TutaCrypt-Durchläufe erfordert hätte, wenn man versucht hätte, einen solchen Angriff über das Netz durchzuführen. Darüber hinaus blieb Tuta dank unseres hybriden Protokollansatzes (Kombination von traditionellen und Post-Quantum-Algorithmen) durchgehend sicher, da die traditionellen, bewährten Algorithmen ebenfalls alle Nutzerdaten in Tuta schützen.

Wie geht es weiter?

Wir konzentrieren uns jetzt auf die manuelle Schlüsselüberprüfung, um die Authentifizierungssicherheit zu erhöhen, insbesondere im Rahmen des Bedrohungsmodells “Harvest Now, Decrypt Later” (HNDL). Dies wird die Nutzer noch besser vor Machine-in-the-Middle (MITM)-Angriffen schützen, bei denen ein Angreifer den Server kompromittiert und dem Nutzer gefälschte Verschlüsselungsschlüssel zur Verfügung stellt, um ein Gespräch mitzuhören oder sich als ein anderer Nutzer auszugeben. TutaCrypt ermöglicht es, solche Angriffe abzuwehren, wenn sie von einem Nicht-Quantum-Angreifer durchgeführt werden, aber es kann dies nur dann zuverlässig tun, wenn die Verschlüsselungsschlüssel verifiziert werden.

Wenn wir auf das vergangene Jahr zurückblicken, sind wir stolz darauf, wie weit wir gekommen sind. Aber das ist erst der Anfang. Unsere Mission bleibt dieselbe: die sicherste Kommunikationsplattform der Welt anzubieten, die alle Ihre Daten geheim hält! Wir sorgen dafür, dass niemand - weder böswillige Angreifer noch Regierungen - auf Ihre Daten zugreifen kann.

Danke, dass Sie Tuta Ihre privaten Daten anvertraut haben.

Auf ein weiteres Jahr der Implementierung der besten Kryptographie! 🚀

Das Tuta-Team trifft sich mit Kryptographie-Experten der Universität Wuppertal.