Давайте бороться с "черными ходами" в шифровании в Глобальный день шифрования!

61 % всех писем тута отправляются в зашифрованном виде - огромный успех для конфиденциальности. Но власти хотят ослабить шифрование. Мы должны остановить их!

Сегодня шифрование стало гораздо доступнее, чем десять или даже двадцать лет назад. Наконец-то наступил золотой век шифрования , когда больше данных, чем когда-либо, шифруется из конца в конец. Шифрование расширяет наши возможности, дает нам возможность подключаться и общаться в приватной обстановке, а также позволяет нам противостоять всевозможным киберугрозам, оставаясь устойчивыми и защищенными.

Разумеется, преступники тоже используют шифрование, чтобы действовать конфиденциально в надежде никогда не быть пойманными. Это приводит к тому, что правоохранительные органы и политики по всему миру настаивают на создании бэкдора для шифрования . Политики надеются, что с помощью бэкдора для шифрования правоохранительным органам будет легче поймать преступников. Один из самых ярких примеров этого - принятие ЕС законопроекта о контроле за чатом, который стал одним из самых критикуемых законопроектов всех времен.

Что такое шифровальный бэкдор?

Бэкдор шифрования - это точка входа, через которую третьи лица могут получить доступ к сквозным зашифрованным данным. Это заведомо слабое место, уязвимость в системе шифрования, которая позволяет властям расшифровывать сообщения для поимки преступников.

Однако политики, требующие “черных ходов” в шифровании, ошибаются, и в этой статье мы объясним, почему.

Но сначала давайте начнем с хороших новостей: В Tuta мы предлагаем зашифрованную электронную почту всем - автоматически, если письмо отправляется внутри компании, или с помощью общего пароля, если получатель использует Gmail, Yahoo, Outlook или любой другой почтовый сервис.

Сегодня 61 % всех отправленных Tuta писем зашифрованы от конца до конца.

Это огромный успех, который показывает, что если шифрование встроено в продукт по умолчанию, люди будут использовать его и защищать свои данные!

Почему бэкдор для шифрования представляет угрозу

Крипто-войны продолжаются и по сей день: Политики говорят, что бэкдоры к шифрованию нужны правоохранительным органам для выполнения их работы , а эксперты по безопасности утверждают, что создать бэкдор к шифрованию будет легко, а вот защитить его будет невозможно .

Или, как выразился Брюс Шнайер: “Нас не просят выбирать между безопасностью и конфиденциальностью. Нас просят выбрать между меньшей безопасностью и большей безопасностью”.

Как сервис шифрованной электронной почты мы можем полностью согласиться с этим утверждением.

Аналогия с Apple

Вы, вероятно, помните, как сильно возмущались группы защитников частной жизни, когда Apple хотела внедрить во все iPhone сканирование на основе искусственного интеллекта на предмет материалов о насилии над детьми, что превратило бы устройства людей в машины слежения в их карманах . После мощного напора со всего мира Apple отказалась от своих планов.

Комикс хорошо объясняет, как работает бэкдор для шифрования: В комиксе показано, как генеральный директор Apple Тим Кук разблокирует iPhone с помощью бэкдора, в то время как ФБР, хакеры, репрессивные режимы и многие другие стоят в очереди, чтобы получить доступ к расшифрованным данным.

Как только вы предоставляете доступ к данным специально определенной группе, они становятся доступными . Любые данные, не защищенные сквозным шифрованием , могут стать доступными и для других сторонних групп, которые изначально не собирались получать доступ к частным данным.

Превышение полномочий правительства

Хотя это и не правительственный бэкдор для шифрования , но в США уже давно существует чрезмерное вмешательство властей, которое равносильно незаконной слежке. И это оставалось совершенно незамеченным… Согласно разделу 702 FISA, АНБ может массово собирать информацию об иностранных коммуникациях. Директор ФБР Урэй даже признал, что ФБР использует эту информацию для проведения так называемых “черных ходов” в расследованиях в отношении граждан США - без получения ордера на эти поиски. В 2024 году этот “черный ход” для американского правительственного учреждения, ФБР, был предметом обсуждения, но, к сожалению, ничего не изменилось.

В США АНБ известно своими огромными возможностями по слежке . Менее известно, что ФБР может легко получить доступ к данным АНБ , собранным в соответствии с Законом о надзоре за иностранной разведкой (FISA). ФБР может использовать эти данные для расследования в отношении граждан США. Раздел 702 позволяет федералам без предупреждения шпионить за иностранцами, чтобы предотвратить преступления и атаки террористов. Однако сообщения в чатах, телефонные звонки, тексты и электронные письма граждан США, общающихся с иностранцами, также отслеживаются и хранятся в базе данных, которую ФБР, ЦРУ и АНБ могут просматривать без ордера .

С начала 2024 года этот чрезмерный доступ правительства к данным граждан активно обсуждался, и в течение некоторого времени казалось, что действие раздела 702 может закончиться в конце декабря 2024 года, но американские чиновники повторно утвердили его еще на два года.

ФБР активно лоббировало сохранение неограниченного доступа. Директор ФБР Кристофер Врей сказал:

“Требование ордера было бы равносильно фактическому запрету, поскольку заявки на запрос либо не будут соответствовать правовому стандарту, чтобы получить одобрение суда; либо, если стандарт будет соблюден, это произойдет только после расходования ограниченных ресурсов, подачи и рассмотрения длительных юридических документов и истечения значительного времени - которого в мире быстро меняющихся угроз у правительства часто нет”.

Другими словами, большинство обысков, проводимых ФБР в соответствии с разделом 702 в отношении граждан США, не подкреплены достаточными основаниями . Одного этого должно быть достаточно, чтобы остановить ФБР от использования этой базы данных о гражданах .

Беспричинные обыски ФБР в коллекциях АНБ - еще одно доказательство того, как будет использован доступ - как только он появится - и почему бэкдоры в шифровании подорвут безопасность и право каждого на частную жизнь .

Что такое черный ход в шифровании?

Бэкдор для шифрования - это универсальный ключ . Предполагается, что этот ключ будет доступен только “хорошим” парням , например, правоохранительным органам. Но, во-первых, нет никакой гарантии, что “хорошие” парни - это хорошие парни, а во-вторых, всегда есть риск , что третья сторона получит доступ к универсальному ключу.

Защита от широкого спектра угроз

Своим требованием открыть “черный ход” в шифровании политики (и директор ФБР Рэй использует те же аргументы) хотят защитить нас от одной угрозы - преступников, включая террористов, - игнорируя при этом целый ряд угроз, от которых нас защищает шифрование : сквозное шифрование защищает наши данные и коммуникации от подслушивающих лиц, таких как хакеры, иностранные правительства и террористы.

Без него диссиденты в Китае не смогли бы общаться в Интернете, не подвергаясь аресту. Журналисты не могли бы безопасно общаться с разоблачителями, правозащитники и многие НПО не могли бы выполнять свою работу в репрессивных странах, адвокаты и врачи не могли бы конфиденциально общаться со своими клиентами.

Без шифрования вы не смогли бы вести приватные разговоры в Интернете с кем бы то ни было.

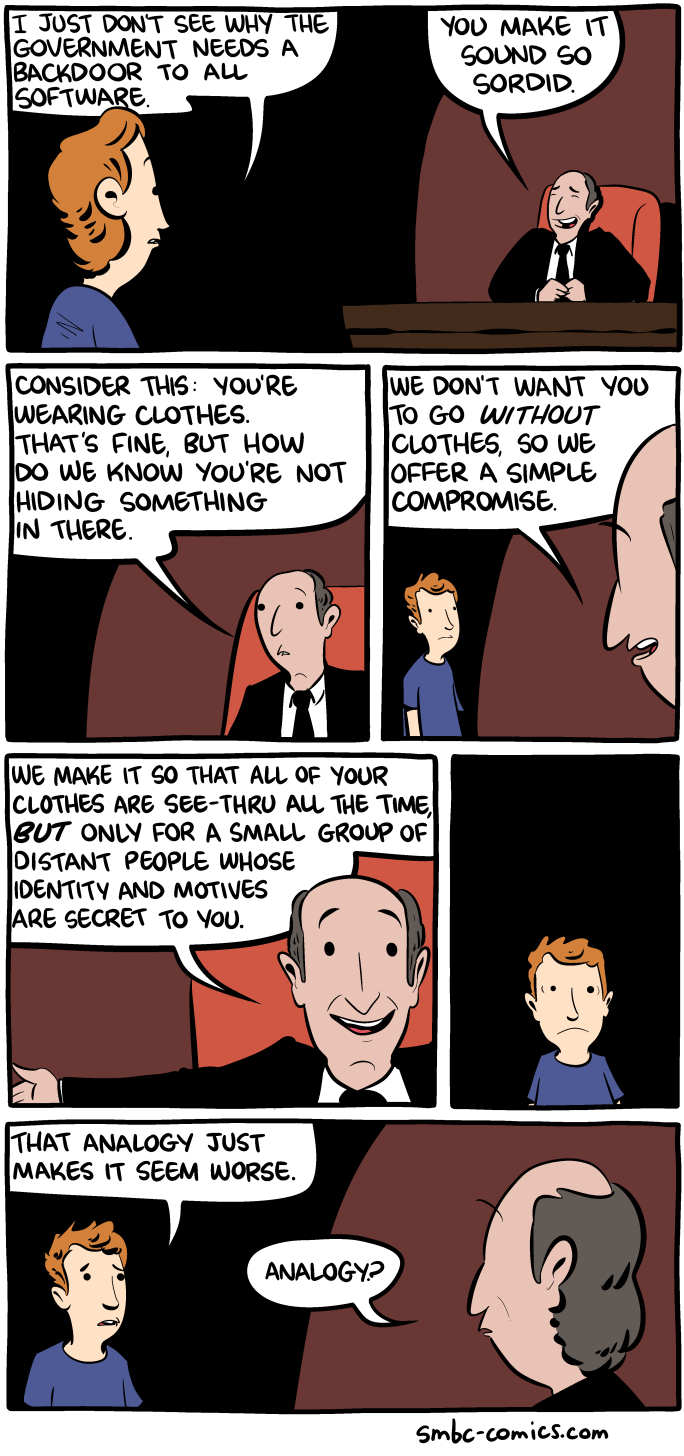

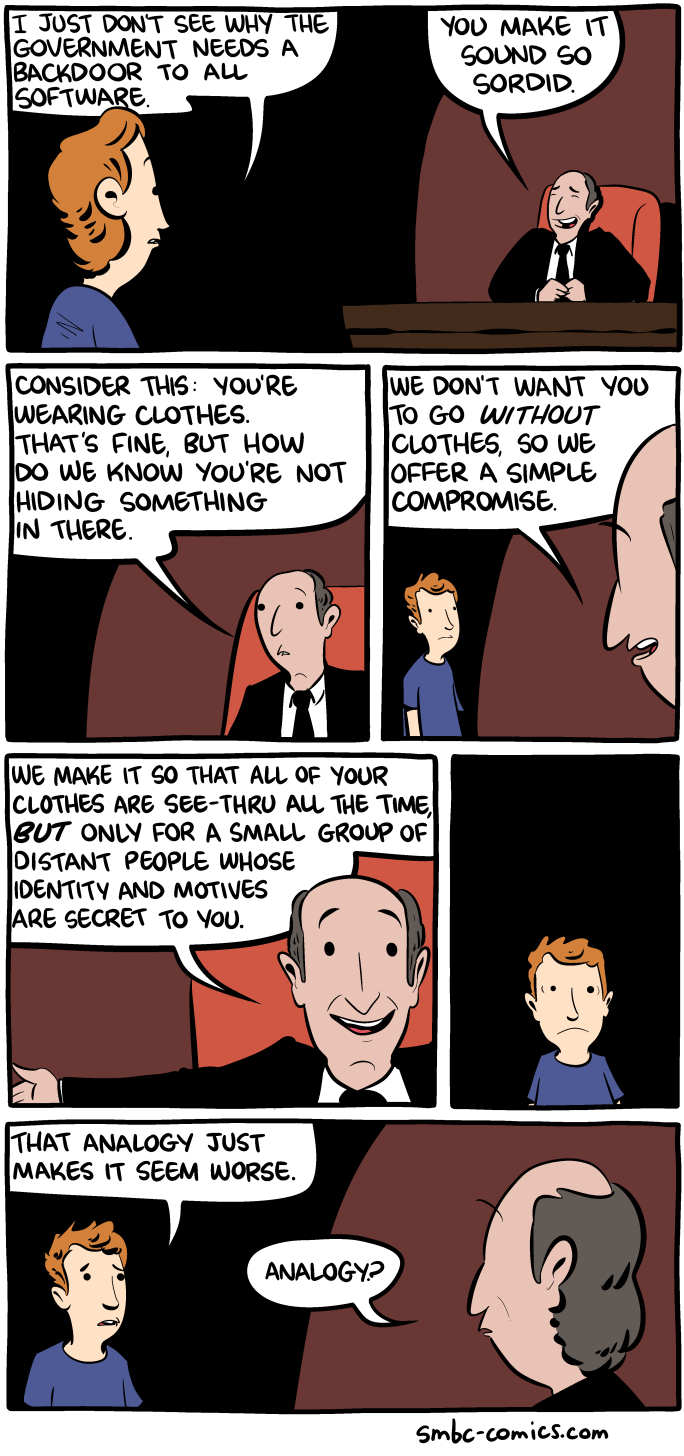

Зак Вайнерсмит создал потрясающий комикс, показывающий, что будет, если у правительства появится универсальный ключ, например, бэкдор для шифрования :

Уязвимость по определению

Любой шифровальный бэкдор - это уязвимость по определению.

Невозможно создать бэкдор, доступ к которому смогут получить только “хорошие парни”. Если ФБР может расшифровать вашу электронную почту или получить доступ к жесткому диску вашего компьютера, то это могут сделать и преступники, и террористы, и правительства других стран.

Например, в 2009 году китайские хакеры взломали базу данных Google через бэкдор, предназначенный только для правительства США: “Чтобы выполнить правительственные ордера на поиск пользовательских данных, Google создала систему бэкдор-доступа к учетным записям Gmail. Именно этой функцией и воспользовались китайские хакеры, чтобы получить доступ”, - пояснил эксперт по безопасности Брюс Шнайер.

В этой секретной базе данных содержалась многолетняя информация об объектах слежки в США”.

Эксперты по криптографии не одобряют эту идею по соображениям безопасности

Если правительствам будет предоставлен доступ к зашифрованным данным через “черный ход”, то, по мнению экспертов по криптографии Мэтью Грина и Брюса Шнайера, это будет равносильно введению запрета на безопасность :

Исключительный доступ заставил бы разработчиков интернет-систем отказаться от практики создания секретных систем, направленной на минимизацию воздействия на частную жизнь пользователей при взломе систем. Сложность современной интернет-среды с миллионами приложений и глобально подключенных сервисов означает, что новые требования правоохранительных органов, скорее всего, приведут к появлению непредвиденных, трудно обнаруживаемых недостатков в системе безопасности. Помимо этих и других технических уязвимостей, перспектива глобального развертывания систем исключительного доступа ставит сложные вопросы о том, как будет осуществляться управление такой средой и как обеспечить соблюдение прав человека и верховенства закона.

Создать шифровальный бэкдор легко - защитить его невозможно

Чтобы пролить свет на то, почему бэкдор для шифрования окажет столь разрушительное воздействие на Интернет, представьте себе следующую картину:

Если технологическая компания внедрит бэкдор, ей потребуется доступ к закрытым ключам своих пользователей, чтобы иметь возможность расшифровывать данные по запросу . Это означает, что все приватные ключи всех пользователей должны храниться в особо защищенном хранилище , доступ к которому имеют только особо доверенные сотрудники.

Если правоохранительные органы выдадут ордер на получение одного из таких ключей, один из сотрудников, пользующийся высоким доверием, должен будет открыть хранилище, достать нужный ключ и передать его - в безопасном режиме! - в правоохранительные органы .

Теперь, чтобы сделать эту картину немного более тревожной: Для крупной технологической компании это означает тысячи запросов в день от тысяч различных правоохранительных органов.

Для любой технологической компании было бы невозможно защитить это хранилище от некомпетентности и ошибок . Кроме того, если бы технологическая компания создала такое хранилище, где хранятся все приватные ключи, оно стало бы весьма привлекательной платформой для любого злоумышленника в Интернете, даже для могущественных государственных акторов.

Учитывая, что утечки данных по всему миру становятся все более изощренными, очевидно, что защитить такое хранилище от преднамеренных атак будет невозможно, и именно поэтому приватный ключ должен оставаться локально у пользователя и никогда не должен храниться на центральном сервере.

Законы и утечки

Предложение ЕС по контролю за чатами

Положение ЕС о контроле за чатами, официально известное как Положение о сексуальном насилии над детьми (CSAR), вызвало обеспокоенность по поводу ослабления шифрования и потенциального внедрения бэкдоров. Основная проблема связана с концепцией сканирования на стороне клиента (CSS), когда сообщения сканируются на устройстве пользователя перед шифрованием. Это позволит властям или поставщикам услуг обнаружить незаконный контент, например материалы о сексуальном насилии над детьми (CSAM), еще до того, как сообщение будет отправлено. Хотя само сообщение остается зашифрованным при передаче, тот факт, что его можно просканировать до того, как оно будет зашифровано, в корне ослабляет конфиденциальность, которую призвано защищать шифрование. Возможно, технически шифрование и не будет “сломано”, но процесс сканирования открывает уязвимость на уровне устройства, делая шифрование менее эффективным для обеспечения полной конфиденциальности пользователя.

Кроме того, Chat Control может проложить путь к внедрению “черных ходов” в протоколы шифрования , когда от компаний может потребоваться предоставить доступ к зашифрованным сообщениям. Это подорвет сквозное шифрование, поскольку третья сторона получит доступ к сообщениям, которые должны быть видны только отправителю и получателю. Это вновь вызвало дискуссию о “черном ходе” в шифровании в сообществах технологов и защитников частной жизни, поскольку любое ослабление шифрования ставит под угрозу безопасность данных каждого пользователя Интернета.

В настоящее время проект Chat Control приостановлен в Комиссии ЕС, поскольку Венгрия не смогла получить большинство голосов из-за противодействия Нидерландов. Голландская секретная служба подчеркнула, что шифрование имеет первостепенное значение для цифровой устойчивости в Европе.

EARN IT - еще одна атака на шифрование

С 2018 года правительства США, Великобритании, Канады, Австралии и Новой Зеландии (также известные как “Пять глаз”) дали понять, что планируют заставить поставщиков технологий, базирующихся в их странах, предоставить законный доступ к зашифрованным сообщениям пользователей с помощью шифровального бэкдора.

В 2020 году генеральный прокурор Уильям Барр предпринял еще одну попытку разрушить онлайн-безопасность своими требованиями о создании “черных ходов” для шифрования: законопроект EARN IT. Хотя EARN IT не запрещает шифрование, в нем говорится, что технологические компании должны применять “лучшие практики” для сканирования данных перед их загрузкой.

Поскольку решение об этих “лучших методах” будет принимать правительственная комиссия во главе с генеральным прокурором Барром, становится очевидным, что шифрование будет взламываться через черный ход.

Вот как вы можете бороться с законопроектом EARN IT.

Кроме того, три сенатора США представили закон о законном доступе к зашифрованным данным, который призван положить конец использованию “защищенной от ордеров” зашифрованной технологии террористами и другими злоумышленниками для сокрытия противоправных действий”.

BlueLeaks - пример наихудшего случая.

Политики регулярно требуют, чтобы компании добавляли “черные ходы” в свои почтовые и облачные сервисы со сквозным шифрованием, чтобы правоохранительным органам было легче преследовать преступников. Напротив, взлом BlueLeaks в 2020 году демонстрирует, что нам нужно больше и лучше шифровать, а не меньше.

Скандал с BlueLeaks в 2020 году показал, что означает отсутствие надлежащей защиты конфиденциальных данных. Эксперт по безопасности Брайан Кребс пишет в своем блоге:

“Предварительный анализ данных, содержащихся в этой утечке, позволяет предположить, что источником компрометации стала компания Netsential, предоставляющая веб-услуги, которыми пользуются многочисленные центры синтеза, правоохранительные органы и другие правительственные учреждения по всей территории США”, - пишет NFCA. “Netsential подтвердила, что эта компрометация, скорее всего, стала результатом действий угрожающего субъекта, который использовал взломанную учетную запись пользователя Netsential и функцию загрузки веб-платформы для внедрения вредоносного контента, что позволило вывести данные других клиентов Netsential”.

Масштабная утечка очень чувствительных полицейских документов, содержащих также номера маршрутов ACH, номера международных банковских счетов (IBAN), а также персональную информацию и изображения подозреваемых, стала возможной благодаря тому, что злоумышленники смогли загрузить вредоносное ПО через взломанную учетную запись пользователя. Это и было слабым звеном: Достаточно было ввести логин пользователя, чтобы затем получить кучу данных, поскольку эти данные не были зашифрованы.

Не вызывает сомнений, что атака BlueLeaks не была бы успешной, если бы данные были зашифрованы из конца в конец.

Это показывает, почему бэкдоры в шифровании так опасны: если злоупотребляющая учетная запись сотрудника - или сам сотрудник - может стать слабым звеном, имеющим доступ к общему ключу дешифрования, все данные рискуют попасть в чужие руки.

Частный разговор возможен только в оффлайне

Когда политики просят открыть доступ к онлайн-коммуникациям, они также игнорируют тот факт, что тотальная слежка никогда не была возможной в офлайновом мире: Не запрещено запирать дверь . Не запрещено шептаться. Не запрещено выходить из поля зрения камеры видеонаблюдения. Не запрещено шептаться .

Конечно, правоохранительные органы беспокоит то, что некоторые виды шифрования невозможно взломать, так же как и то, что в наших спальнях не установлены телеэкраны из антиутопического романа “1984”.

С этим приходится мириться правоохранительным органам, чтобы все мы могли наслаждаться свободой демократии , а не жить в государстве слежки.

Если частная жизнь будет объявлена вне закона, она останется только у преступников.

Мы должны раз и навсегда понять, что запрет на шифрование в онлайн-сервисах и общее наблюдение не помогут лучше преследовать преступников. Наоборот, преступники будут создавать свои собственные зашифрованные инструменты, использовать “горячие” телефоны и другие методы, что еще больше усложнит задачу правоохранительных органов.

Известная цитатаФила Циммермана по-прежнему актуальна: “Если частная жизнь будет объявлена вне закона, она останется только у преступников”.

Бэкдор в шифровании - это настолько серьезный риск для безопасности всех нас, что мы никогда не должны его допускать”.

Электронная почта с открытым исходным кодом, свободная от “черных ходов

По этой причине мы опубликовали все клиенты Tuta с открытым исходным кодом , чтобы технологически подкованные люди могли убедиться, что мы делаем то, что обещаем: защищаем каждую частную электронную почту с помощью встроенного сквозного шифрования, гарантированно свободного от любых шифровальных бэкдоров.

Мы поставили перед собой задачу остановить массовую слежку с помощью шифрования . И мы приглашаем всех присоединиться к нам.