NISTが量子耐性暗号化アルゴリズムを公開!ツタノタはすでにプロトタイプで使用中

CRYSTALS-KyberとCRYSTALS-Dilithiumは、電子メールのプロトタイプにおける量子抵抗暗号に最適であることが証明されています。

ツタノタはすでに、NISTが定義したCRYSTALS-KyberとCRYSTALS-Dilithiumというアルゴリズムでメールを安全に暗号化するプロトタイプを実用化しています。PQMail研究プロジェクトのメンバーであるヴィトール・サカグチ氏は、「NISTが選んだアルゴリズムが、私たちの電子メールプロトタイプの量子耐性暗号化に最適であることが証明されました」と説明します。

PQMail研究プロジェクト

ツタノタは、ライプニッツ大学ハノーバー校のL3S研究機関と共同で行った研究プロジェクトで、研究者は、CRYSTALS-KyberとCRYSTALS-Dilithiumに決定する前に、セキュリティ、低いリソース影響と高速性能に関して、ラウンド2のすべてのNISTアルゴリズムを評価しました。

NISTの候補CRYSTALS-KYBERとCRYSTALS-Dilithiumの2つ。

さて、NISTは声明の中で、「ほとんどのユースケースで実装すべき主要なアルゴリズムは2つであることを推奨する」と述べています。 CRYSTALS-KYBER(鍵の確立)とCRYSTALS-Dilithium(電子署名)である」。

「これらのアルゴリズムがNISTによって最終候補に選ばれたことは、我々にとって最良のシナリオです」とVitor氏は言います。 「同時に、NISTが最も高速に動作するこれらのアルゴリズムに決定したことは、私たちにとって驚きではありません。我々のプロトコルは、NISTコンペティションのどの候補でも動作するように設計されていますが、性能テストの結果、CRYSTALSファミリーが我々のユーザーに最高の体験を提供することがわかりました。"

"CRYSTALS-KyberとCRYSTALS-Dilithiumは最もリソースへの影響(鍵と署名のサイズ)が少なく、我々が目標とするセキュリティレベル、つまり古典的なコンピュータで現在のアルゴリズムを用いた128ビットセキュリティと少なくとも同等のセキュリティを提供しながらも最速であった”

次のステップセキュリティの強化

NISTの次のステップであるラウンド4は、サイバーセキュリティコミュニティ、特に私たちツタノタが注視しているものです。「このアルゴリズムを破るために多くの努力がなされるでしょう。これは良いことです。 研究者が可能性のある弱点を見つけて、それを修正できるようにしたいのです。このアルゴリズムが成熟すればするほど、我々のプロトコルのセキュリティに自信を持てるようになります」とヴィトール氏は付け加えた。

NISTの選定プロセスは、暗号のレジリエンスを実現するために必要なものであると言えます。例えば、NISTのプロセスですでに除外された候補の1つが、完全に壊れていることが証明された。IBMの研究者によると、このアルゴリズムRainbowは量子コンピュータではなく、普通のノートパソコンで2日以内に解読できるそうです。

ツタノタのセキュアデータを自動で

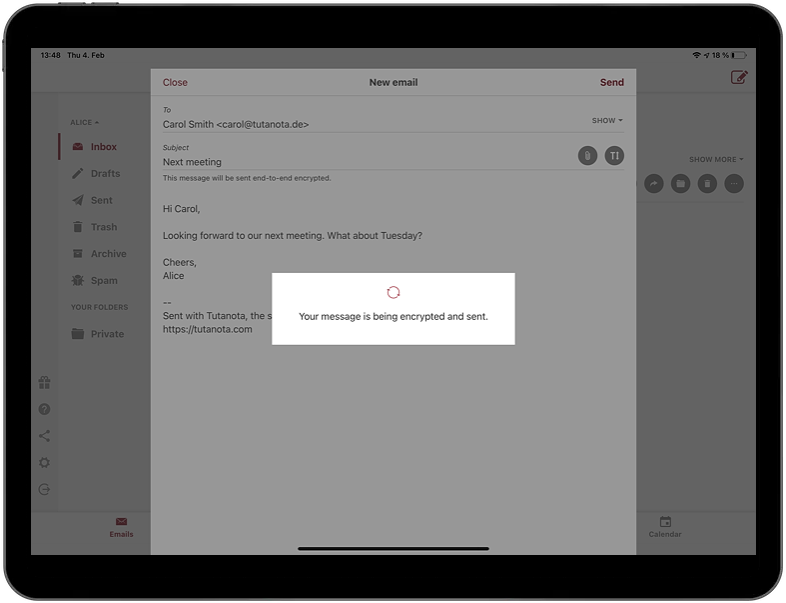

ポスト量子セキュア暗号に早くから投資することで、Tutanotaはユーザーとの約束である、最も安全なメールサービスを構築することを実現します。

次のステップは、新しいポスト量子暗号化プロトコルをTutanota自体に実装することです。 それが完了すると、数百万人のTutanotaユーザーが即座にポストクォンタムセキュア暗号化の恩恵を受けることができます。

新しいアルゴリズムへの移行はTutanotaの中で自動的に行われるので、ユーザーは何もする必要がありません。新しいプロトコルが実装されると、Tutanotaに保存されているすべてのデータ、つまりメール、連絡先、カレンダーが自動的に新しいアルゴリズムで暗号化されます。

これにより、量子コンピュータからの攻撃から何百万人ものユーザーのすべてのデータを守ることができるようになります。