Microsoft社のデータベースがハッキングされた事件は、クラウドに保存されるデータは常にエンドツーエンドで暗号化されていなければならないことを示しています。

政治家がいまだにCSAMに対抗するために「合法的なアクセス」を求めている一方で、マイクロソフトの最新のハッキングは、暗号化せずに保存されたデータが常に危険にさらされていることを示しています。

Microsoft Azureのハッキング - 何が起こったのか

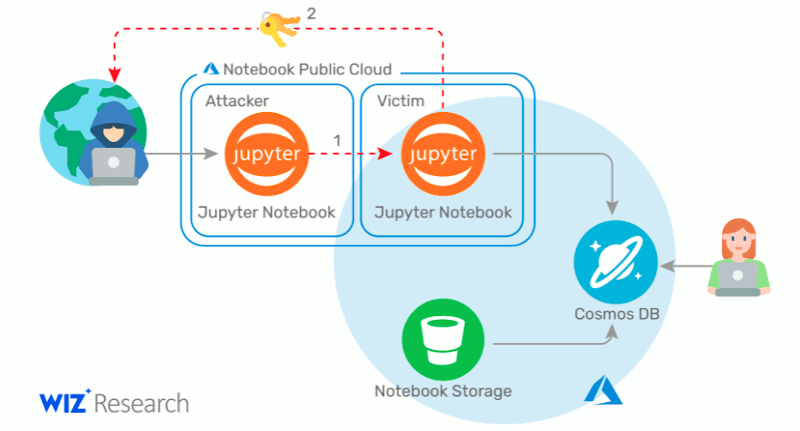

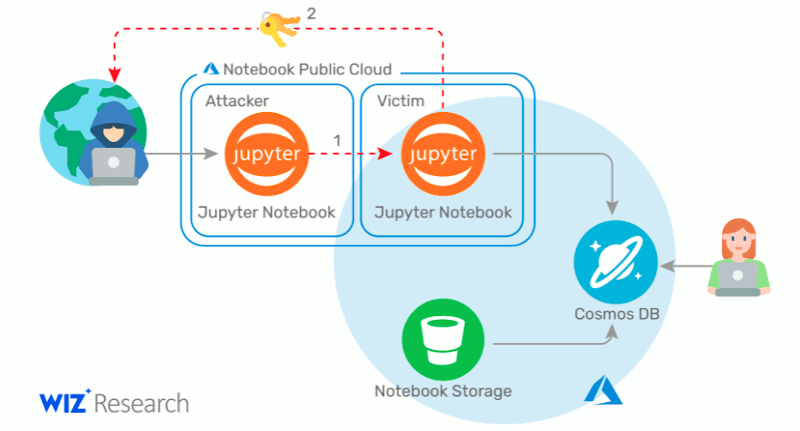

ITセキュリティスペシャリストであるWizのAmi Luttwak氏は、8月9日にAzure Cosmos DB Jupyter Notebook Featureの脆弱性を発見し、その3日後にマイクロソフトに報告しました。マイクロソフトは、直ちにこの問題を修正したとするこの声明を発表しました。マイクロソフトは、脆弱性の協調的な公開の一環として、セキュリティ研究者たちの活動に感謝しています。また、マイクロソフト社は、脆弱性の報告に対して4万ドルを支払う予定であることをメールでWizに伝えました。

Jupyter機能によるCosmos DBハッキングの説明、ソース。

この主キーで設定されたMicrosoft AzureのすべてのCosmosDBデータベースにアクセスできる。これにより、データベースへのフルアクセス(読み取り、書き込み、削除)が可能な管理者となる。

8月26日、マイクロソフト社は、この問題の影響を受けた数千社のクラウド顧客に電子メールで通知しました。このメッセージの中で、同社は顧客に対して、攻撃者が主要なデータベースのすべてを読み取り、変更し、さらには削除する能力を持っていたことを警告しています。Luttwakは、主要な読み書きキーへのアクセスに成功し、そのキーを使って顧客データベースへの完全なアクセス権を獲得しました。マイクロソフト社はこれらの鍵を自ら変更することができなかったため、念のために顧客にこのCosmosDBのプライマリキーを交換するよう対応を求めた。このセキュリティホールはすでに閉鎖されていますが、顧客はこの措置をとることで、最終的にデータベースの漏洩の可能性を防ぐことができます。さらにマイクロソフト社は、このメッセージの中で、第三者(Wizを除く)がこの鍵にアクセスした証拠は見つかっていないと書いています。

マイクロソフト社はすべての顧客に通知していない

Luttwak氏はロイターに対し、Microsoft社の顧客への警告を批判した。同社は、Wizが問題を発見して調査した同じ月に、脆弱な鍵が見えていた顧客にしか書面を出していませんでした。しかし、攻撃者は、Jupyter機能が最初にリリースされた2019年にはすでに脆弱性が登場していたため、より多くの顧客のキーを閲覧できたはずです。その機能を使用しているすべてのCosmos DBアカウントが潜在的に危険にさらされています。今年の2月から、新しく作成されたすべてのCosmos DBアカウントは、少なくとも3日間はデフォルトでノートブック機能が有効になっており、お客様がそのことに気づかず、その機能を使用していなかったとしても、そのPrimary Keyが公開されていた可能性があります。

プライマリ・キーは自動更新されない長期間の秘密であるため、企業がCosmos DBのJupyter機能をオフにしても、潜在的な攻撃者は一度入手したキーを悪用することができるかもしれません。

にもかかわらず、またWizからの批判にもかかわらず、MicrosoftはJupyter Notebookと呼ばれる機能をCosmos DBにオンにしたすべての顧客に知らせていなかった。このことについて質問されたマイクロソフトは、影響を受ける可能性のある顧客には通知したとロイターに答えただけで、それ以上の説明はしませんでした。

米国国土安全保障省のCybersecurity and Infrastructure Security Agencyは、通知を受けた顧客だけではなく、Azure Cosmos DBを使用しているすべての人に向けて、より強い言葉を使って速報を出しました。

「CISAは、Azure Cosmos DBをご利用のお客様に、証明書キーをロールオーバーして再生成することを強くお勧めします」と述べています。

鍵の再生成方法については、こちらを参照してください。

想像を絶するクラウドの脆弱性

Luttalk氏は、「これは想像しうる最悪のクラウドの脆弱性です。これはAzureの中心的なデータベースであり、我々が望むあらゆる顧客データベースにアクセスすることができました。“

Cosmos DBインスタンスに個人データを保存している欧州のAzureクラウド顧客にとっては、セキュリティインシデントの可能性があるため、72時間以内にGDPRの予防的通知を担当データ保護当局に送付しなければならないかどうかという問題もあります。

このマイクロソフトの脆弱性は、Cosmos DBを使用しているすべての企業にとって悪夢です。しかし、その人気の高さから、Fortune 500企業を含む多くのグローバル企業を含む何千もの企業が、MiscrosoftのAzure Cosmos DBを使用して、世界中の膨大な量のデータをほぼリアルタイムで管理しています。

そして、そのデータが、ハッキングされたり、盗まれたり、削除されたりする危険性があるのです。

すべてを暗号化する

このような脅威の可能性を減らすために、データをクラウドに移行しようとする企業には、1つの選択肢しかありません。それは「暗号化」です。暗号化」とは、サーバー側の暗号化ではありません。ここでいう暗号化とは、サーバーサイドの暗号化ではなく、サービスプロバイダーでさえも誰も秘密鍵を入手できない、真のエンド・ツー・エンドの暗号化を意味します。

Miscrosoft社のAzureデータベースがハッキングされた事件は、悪意のある攻撃者を撃退し、データを安全に保つためには、暗号化が最良の手段であることを改めて示しています。

データがクラウドに保存されている場合、そのデータを適切に保護する唯一の方法は、エンドツーエンドの暗号化です。