ロシアのハッカー集団「Sandworm」が復活:新たなKapekaマルウェアが2022年から密かにシステムに感染

最近エストニアで発見された新種のマルウェアは、ヨーロッパにおけるサイバー攻撃とサンドワーム・ハッカー・グループを結びつけるものであり、ロシア・ウクライナ戦争からの波及である可能性がある。

Kapekaとは

Kapekaは、サイバー攻撃の初期段階で使用されるバックドア型マルウェアです。このマルウェアを使用することで、攻撃者は被害者のインフラストラクチャへの長期的なアクセスを巧妙に隠し、再度訪問して新たなデータを吸い上げたり、組織に対して他の攻撃を仕掛けたりすることが可能になります。Kapekaが他のタイプのマルウェアと比較して興味深いのは、このマルウェアがやや控えめに、通常は特定の標的型アプリケーションに展開されている点だ。また、その脅威は、感染したインフラに非常にうまく隠されていることから生じており、防御が非常に困難になっている。

脅威の研究者であるMohammad Kazem Hassan Nejad氏は、Kapekaの内部と外部を詳細に説明したホワイトペーパーの中で、次のように説明している:

「Kapekaにはドロッパーが含まれており、被害者のマシンにバックドアをドロップして起動し、その後自身を削除します。バックドアはまず情報を収集し、マシンとユーザーのフィンガープリントを作成してから、その詳細を脅威行為者に送信します。これにより、タスクがマシンに戻されたり、バックドアの設定が更新されたりします。WithSecureは、KapekaバックドアがSandwormによってどのように伝播されるのかについては把握していない。“

Kapekaはフィンランドのセキュリティ会社WithSecureによって最初に発見された。このマルウェアは2022年の中頃から野生で活動しており、その被害者の多くは東ヨーロッパに位置するグループであることが判明しています。WithSecure社はその分析を通じて、Kapekaマルウェアを他の種類のランサムウェア攻撃とリンクさせることで、この新しいマルウェアがよく知られたAPTハッカーグループSandwormと関連していると考えていると主張している。

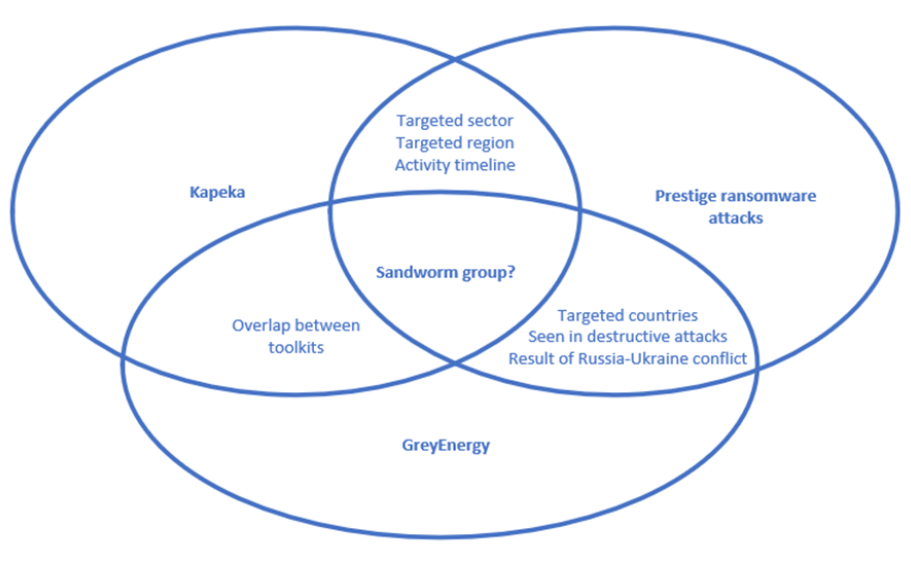

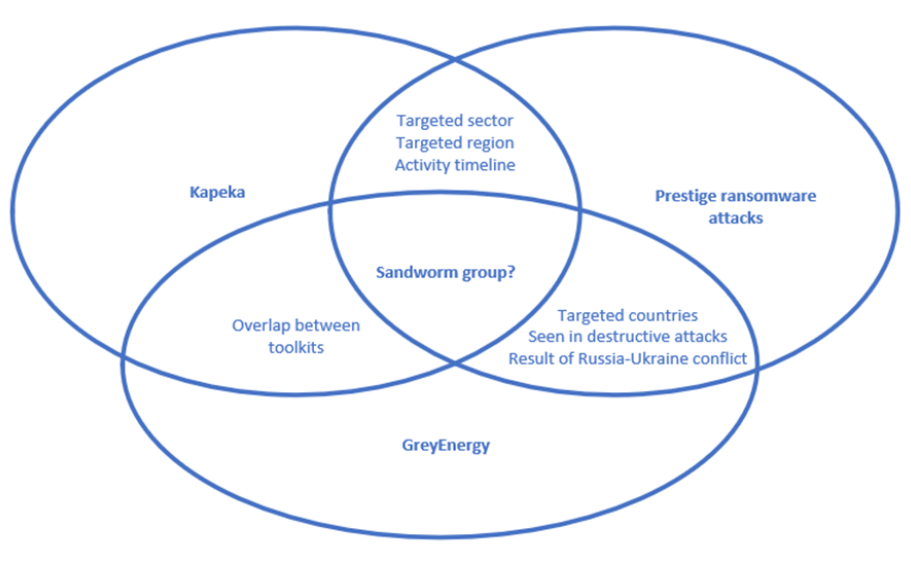

Sandworm攻撃のアトリビューションは重複している。(画像はWithSecureの許可を得て使用しています)

Sandwormとは何者か

Sandwormはロシア政府がスポンサーとなっているハッカー集団で、ウクライナに対する継続的な攻撃に関与しており、マルウェア感染を世界各国に拡散させている。Sandwormが最初に注目を集めたのは、iSIGHT Partnersの脅威インテリジェンス・アナリストが、現在CVE-2014-4114として知られているゼロデイ脆弱性を利用した大規模なスピアフィッシング・キャンペーンを発見した時でした。

この最初の攻撃は、iSIGHTとマイクロソフトによる検証の結果、ロシアのサイバースパイキャンペーンの一環であると判断された。iSIGHTとマイクロソフトは、この攻撃の詳細を説明したブログ記事の中で、以下のグループがロシア国家によるハッキングの目に見える標的であったと主張している:

- NATO

- ウクライナ政府

- 西ヨーロッパ諸国政府

- ポーランドのエネルギー企業

- ヨーロッパの通信会社

- 米国の学術団体

iSIGHTは、このような攻撃の背後にある国家を特定することは困難である可能性があり、このようなスポンサーグループを通じて活動することのポイントは、国家とハッカー自身との間の層を取り除くことである。“観察されたルアーの多くは、ロシアとのウクライナ紛争やロシアに関連する広範な地政学的問題に特有のものであった “ため、iSIGHTは、ロシア政府が最終的にこのグループの背後にあると結論づけている。

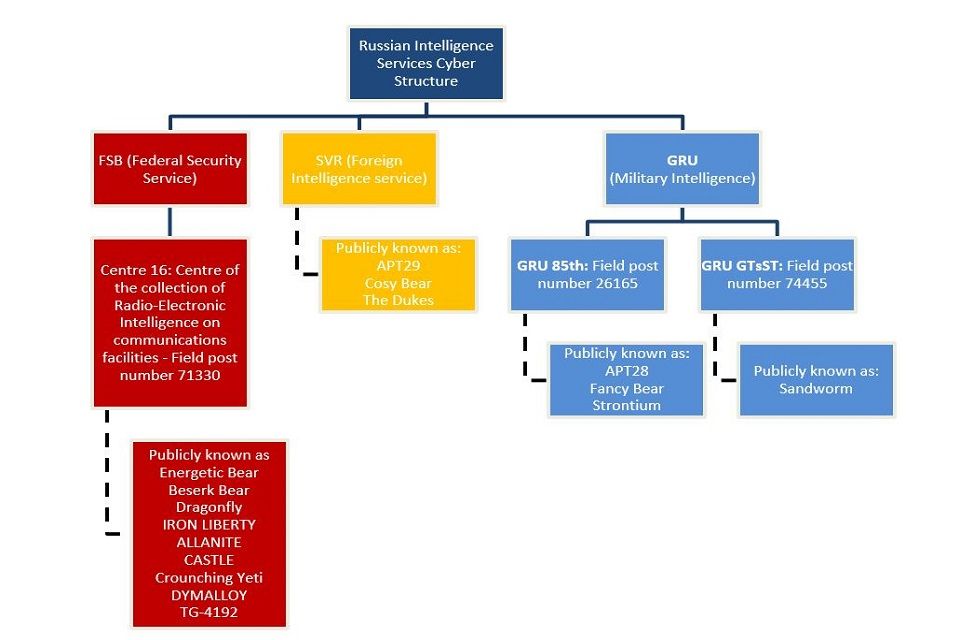

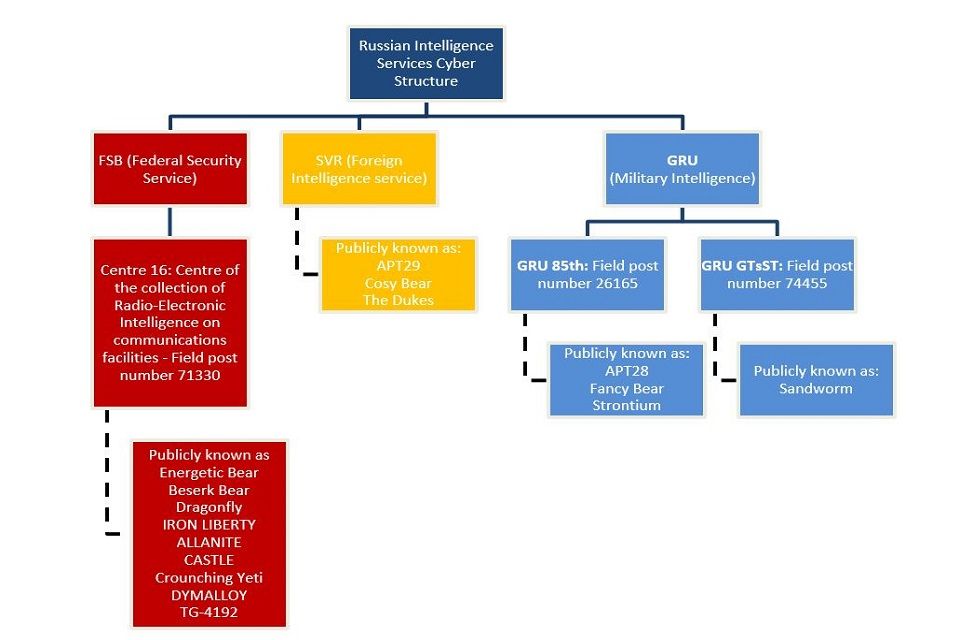

サンドワームは74455部隊の中で活動しており、ロシア連邦軍参謀本部の技術メインセンターとしても知られている。サンドワームはすでに他の多くの攻撃で知られており、BlackEnergy、Voodoo Bear、Seashell Blizzardの名前でも知られている。

サンドワームもファンシーベアも、ロシアGRUの下で活動する高度な持続的脅威として知られている。

ウクライナへの攻撃

サンドワームはウクライナに対する攻撃で最もよく知られている。2015年の冬、サンドワームはウクライナ西部の電力網を攻撃し、12月の極寒の中、約23万人の顧客が大規模な停電に見舞われた。2016年12月にも同様の攻撃がキエフを襲い、大規模停電を引き起こしたが、その後の報告によると、その意図は重要な電気インフラに物理的なダメージを与えることだったようだ。

2017年には、EternalBlueエクスプロイトとNotPetyaランサムウェアを組み合わせたサイバー攻撃で、ウクライナのインフラ、銀行、ガソリンスタンドを最初に襲った。インターネットに接続されているコンピューターで安全なものはなかった。このランサムウェアは最終的に世界的な海運会社マースクを襲い、世界中に拡散した。

他のヨーロッパ諸国への脅威

Sandwormはウクライナだけを攻撃しているわけではなく、より直接的なランサムウェア攻撃は他の国々にも付随的な影響を及ぼすだろう。2017年のNotPetyaランサムウェア攻撃はその典型例だ。これらの攻撃以来、Sandwormは2022年以降、東ヨーロッパの国々にもKapekaマルウェアを展開している。これらの国々は、外国の敵対者からデジタル領域で攻撃を受けているEU加盟国です。WithSecureの調査によると、“Kapekaの開発と配備は、現在進行中のロシアとウクライナの紛争に従ったものである可能性が高く、Kapekaは中欧および東欧全域の標的型攻撃で使用されている可能性が高い… “とのことです。

GoogleのMandiantもSandwormの追跡を開始し、APT44と名付けた。彼らの調査によると、SandwormはTelegramを通じて活動する多くの「ハクティビスト」グループの背後にいる。XakNetチーム、CyberArmyofRussia_Reborn1、Solntsepekのチャンネルはすべて、APT44がサイバー攻撃の責任を取るために使用しています。

Mandiantは報告書の中で次のように結論づけています:

「APT44は、政治的・軍事的な文脈でネットワーク攻撃能力を積極的に使用してきた経緯があるため、ロシアの国益が交差する世界中の政府や重要インフラ事業者にとって、持続的で深刻度の高い脅威となっている。

ロシアとウクライナの戦争が始まる前のSandwormの活動のタイムライン。(画像はMandiantの許可を得て使用)

EUをはじめとする世界各国が、紛争が続くウクライナを支援する立場である以上、サンドワームによるサイバー攻撃の脅威は深刻に受け止めなければならない。APTの心理を読むことができなくても、企業、政府、インフラシステムを守るために私たちができる最善の立場は、事前に適切なセキュリティ対策を講じることです。ロシアとウクライナの戦争に関連する政策に直接影響を与える選挙を各国が控えている今、このことはさらに重要である。

ビジネスを守り、警戒を怠らない

WithSecureのレポートには、ネットワーク内のKapeka感染を検出するために使用できるスクリプトやマルウェアのアーティファクトの詳細が多数含まれています。推奨される最善のセキュリティ・プラクティスを維持し、新しい脅威インテリジェンス・リサーチを活用することで、サイバー攻撃からネットワークとデータをより安全に保つことができます。適切な脅威モデリングは、データを保護し、ネットワークの安全性を確保する上で極めて重要です。

SandWorm のような悪意のあるハッカーによる攻撃は、インターネットを可能な限り安全に保つために私たち全員が協力しなければならない理由を明確に示しています。これには、脆弱性を迅速に修正すること、そして自国の政府によるバックドア・アクセスのために脆弱性をオープンにしないこと、さらに企業や市民が同様に強力で解読不可能な暗号化を維持することが含まれる。

EUのチャット・コントロール案や 米国のFISA改革案のように、暗号化を弱体化させようとする政治家の声は定期的に聞かれるが、それは正反対の方向だ:このような法案は、すべての市民の通信のセキュリティと機密性を破壊する。

暗号化は、私たちの機密データを悪意ある攻撃から守るための最良の手段です。政治家たちは、みんなの安全のために強力な暗号化を支持することを学ばなければならない!

安全な場所に滞在し、暗号化を楽しんでください。