Célébration d'un an de chiffrement à sécurité quantique dans Tuta Mail et Tuta Calendar

Le 11 mars 2024, nous avons lancé le premier protocole de cryptographie résistant aux quanta, garantissant ainsi la protection de vos courriels aujourd'hui, demain et dans le futur.

Aujourd’hui, nous célébrons un an de chiffrement à sécurité quantique dans Tuta, et nous ne pourrions pas être plus fiers de ce que nous avons accompli. En savoir plus sur notre lancement initial et sur les raisons pour lesquelles nous avons déjà besoin de la cryptographie post-quantique.

Une étape importante dans la sécurité post-quantique

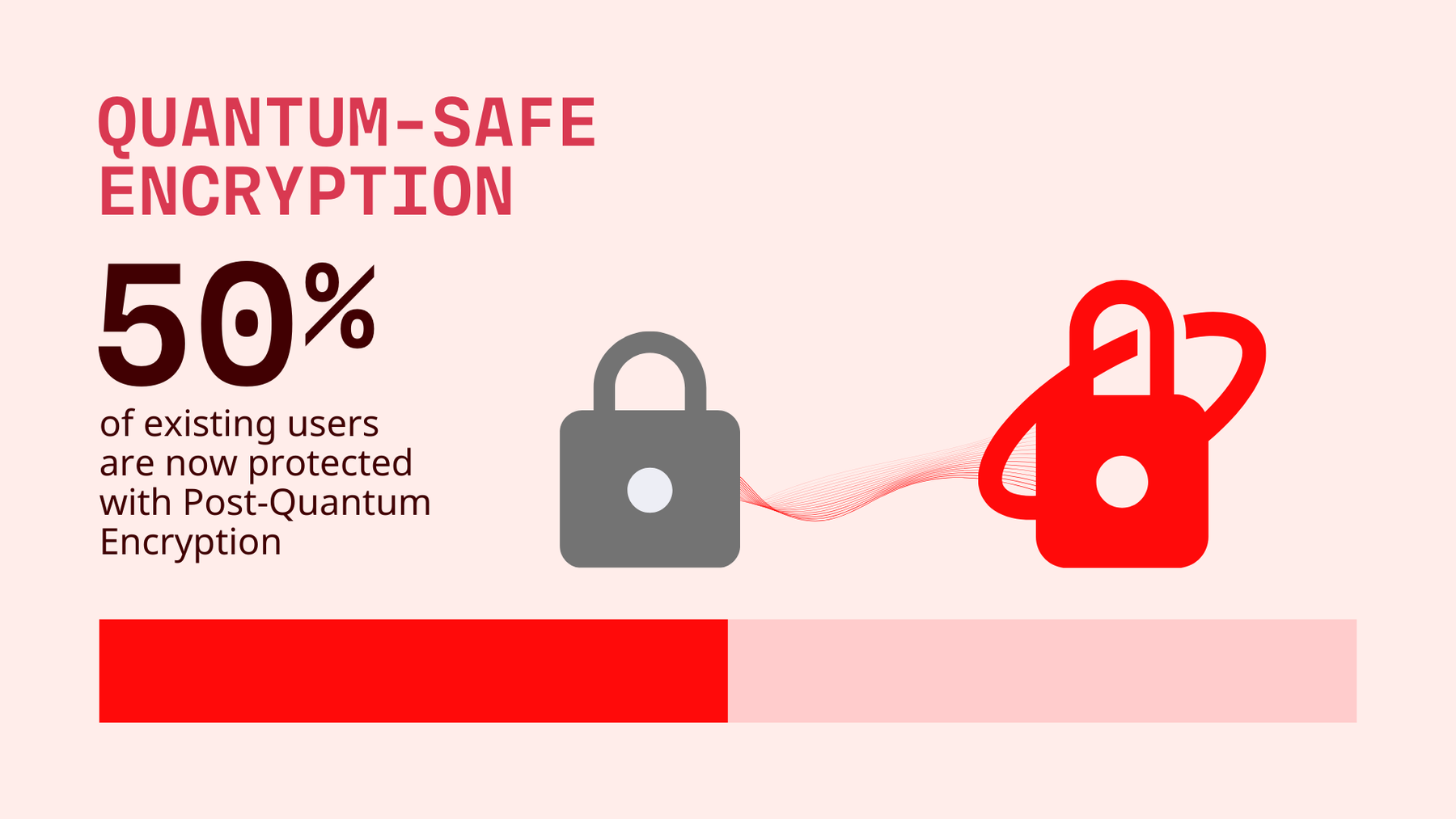

Depuis le moment où nous avons introduit TutaCrypt le 11 mars 2024, chaque nouvel utilisateur de Tuta a été protégé par défaut avec notre cryptage résistant au quantum. Cette semaine, nous avons franchi une nouvelle étape importante : activer TutaCrypt pour tous les anciens comptes à utilisateur unique. Lorsque ces utilisateurs se connectent, ils sont immédiatement mis à jour avec le nouveau protocole de chiffrement. Au moment où nous écrivons ce billet de blog, 50% des utilisateurs de Tuta utilisent le nouveau protocole TutaCrypt.

50 % des utilisateurs de Tuta ont déjà été mis à niveau vers TutaCrypt.

Utilisez-vous déjà un chiffrement à sécurité quantique ? Si ce n’est pas le cas, connectez-vous à votre compte Tuta ou inscrivez-vous pour la première fois, et vous serez immédiatement mis à niveau vers TutaCrypt !

Déploiement en douceur

Le déploiement d’un chiffrement à sécurité quantique et sa mise à l’échelle pour des millions d’utilisateurs de Tuta ont dû être gérés avec soin. Lors de la mise à jour des clés de chiffrement, le client Tuta génère de nouvelles clés aléatoires à utiliser avec les nouveaux algorithmes. Cela se produit juste après la connexion, car le mot de passe de l’utilisateur est nécessaire pour recrypter les nouvelles clés en vue d’une utilisation ultérieure du protocole hybride TutaCrypt. Nous l’appelons hybride parce qu’il combine des algorithmes classiques (x25519) avec des algorithmes résistants aux quanta (Kyber, qui a récemment été normalisé comme ML-KEM) d’une manière qui garantit la sécurité tant qu’au moins l’un d’entre eux reste indemne. Dans le même temps, nous avons également mis à jour nos paramètres de sécurité pour le chiffrement symétrique en remplaçant AES-128 par la variante AES-256 résistante au quantum.

Au cours de ce processus, nous avons dû nous assurer que le nouveau protocole de cryptage fonctionnait parfaitement pour l’envoi et la réception d’e-mails et leur cryptage avec d’autres utilisateurs de Tuta utilisant également le nouveau protocole (à sécurité quantique), tout en étant rétrocompatible, de sorte que le cryptage doit également fonctionner avec les utilisateurs de Tuta qui utilisent encore l’ancien protocole de cryptage traditionnel basé sur RSA-2048.

Malgré cette complexité, notre déploiement s’est déroulé de manière remarquablement fluide et sans bogues. Le déploiement pour les comptes monopostes a été un grand succès. Compte tenu du nombre de changements que nous avons apportés au cœur du protocole Tuta, le déploiement s’est déroulé sans heurts et sans problèmes majeurs. Cela témoigne des efforts méticuleux de notre équipe en matière d’assurance qualité (QA).

Avec le succès des transitions de comptes mono-utilisateur, nous avons déjà publié la mise en œuvre de la migration des comptes multi-utilisateurs. Nous attendons maintenant que tous les clients mettent à jour vers une version compatible avant d’entamer un déploiement progressif, comme nous l’avons fait pour les comptes mono-utilisateur. En prenant le temps de déployer le nouveau protocole de cryptage, nous sommes en mesure de surveiller et de résoudre tout problème potentiel de manière proactive.

Nous avons retardé la migration des comptes avec plusieurs utilisateurs administrateurs jusqu’à présent, car cela posait des problèmes supplémentaires. Nous avons conçu un mécanisme de déploiement qui garantit qu’aucun administrateur ou utilisateur régulier ne perde jamais l’accès à ses données. En même temps, aucune nouvelle clé d’administrateur ou d’utilisateur à sécurité quantique n’est jamais partagée sur un canal non quantique avec d’autres administrateurs ou utilisateurs. Par conséquent, dès que la rotation est effectuée, même un adversaire quantique qui a enregistré la rotation ne peut plus y accéder.

Protection contre les attaques par déclassement

Ayant introduit la cryptographie quantique en tant que premier fournisseur de messagerie électronique au monde, nous comprenons également la nécessité d’une compatibilité ascendante. Tuta prend toujours en charge RSA pour les comptes mis à jour et continuera à le faire au cas où les utilisateurs auraient besoin d’accéder à d’anciennes données existantes, qui sont toujours cryptées avec RSA et n’ont pas encore été décryptées. En outre, nous avons mis en place des mesures d’atténuation pour se protéger contre les attaques de déclassement potentielles qui empêcheront l’utilisation de chiffres plus faibles ou, au moins, alerteront les utilisateurs si cela se produit.

Faire avancer la recherche cryptographique

Pour garantir que TutaCrypt réponde aux normes de sécurité les plus élevées, nous avons travaillé en étroite collaboration avec le département de sécurité informatique et de cryptographie de la Bergische Universität Wuppertal. Ensemble, nous avons modélisé TutaCrypt comme un échange de clés en un seul passage, en vue d’obtenir une preuve formelle de l’indiscernabilité des attaques aléatoires par texte chiffré choisi(IND-CCA2). Cette preuve est encore en cours, mais nous sommes optimistes quant à l’atteinte de cette étape dans les mois à venir.

De plus, depuis la sortie de TutaCrypt, Kyber a été standardisé en tant que ML-KEM, ce qui a nécessité des ajustements de notre part pour assurer la compatibilité avec les bibliothèques cryptographiques mises à jour. En procédant à ces changements, nous avons également corrigé les vulnérabilités des attaques par canal latéral trouvées dans certaines implémentations de Kyber en mettant à jour nos bibliothèques de chiffrement. Nous ne connaissons aucun cas où une telle attaque par canal latéral a été déployée contre un utilisateur de Tuta et nous ne pensons pas qu’un tel exploit aurait pu passer inaperçu car il aurait été extrêmement bruyant, par exemple en nécessitant de nombreuses exécutions de TutaCrypt lors d’une tentative d’exploitation sur le réseau. En outre, grâce à notre approche de protocole hybride (combinant des algorithmes traditionnels et post-quantiques), Tuta est resté sûr pendant toute la durée de l’incident, car les algorithmes traditionnels éprouvés protègent également toutes les données de l’utilisateur dans Tuta.

Quelles sont les prochaines étapes ?

Nous nous concentrons à présent sur la vérification manuelle des clés afin de renforcer la sécurité de l’authentification, en particulier dans le cadre du modèle de menace “Harvest Now, Decrypt Later” (HNDL). Cela permettra de mieux protéger les utilisateurs contre les attaques de type MITM (machine-in-the-middle), où un attaquant compromet le serveur et fournit à l’utilisateur des clés de chiffrement falsifiées en essayant d’écouter une conversation ou de se faire passer pour un autre utilisateur. TutaCrypt permet de se défendre contre de telles attaques lorsqu’elles sont menées par un adversaire non quantique, mais il ne peut le faire de manière fiable que si les clés de chiffrement sont vérifiées.

Nous sommes fiers du chemin parcouru au cours de l’année écoulée. Mais ce n’est qu’un début. Notre mission reste la même : fournir la plateforme de communication la plus sécurisée au monde, qui préserve la confidentialité de toutes vos données! Nous veillons à ce que personne - ni les attaquants malveillants, ni les gouvernements - ne puisse accéder à vos données.

Nous vous remercions de confier vos données privées à Tuta.

Voici une nouvelle année de mise en œuvre de la meilleure cryptographie de sa catégorie ! 🚀

L’équipe de Tuta rencontre des experts en cryptographie de l’université de Wuppertal.