¡Luchemos contra las puertas traseras de cifrado en el Día Mundial del Cifrado!

El 61% de los correos electrónicos de Tuta se envían encriptados: un gran éxito para la privacidad. Pero las autoridades quieren debilitar la encriptación. ¡Debemos detenerlas!

El cifrado es hoy mucho más accesible que hace diez o incluso veinte años. Por fin hemos establecido la edad de oro del cifrado, en la que más datos que nunca se cifran de extremo a extremo. El cifrado nos empodera, nos da la oportunidad de conectarnos y comunicarnos en privado, y nos permite mantenernos fuertes frente a todo tipo de ciberamenazas, siendo resistentes y seguros.

Ni que decir tiene que los delincuentes también utilizan el cifrado para operar confidencialmente con la esperanza de no ser descubiertos nunca. Esto lleva al evidente conflicto de seguridad de las fuerzas del orden y los políticos de todo el mundo para impulsar una puerta trasera de cifrado. Esperan que con el cifrado de puerta trasera les resulte más fácil atrapar a los delincuentes para poner fin a sus fechorías.

Sin embargo, se equivocan, y este post explicará por qué.

Pero antes, empecemos con una buena noticia: En Tuta estamos ofreciendo correos electrónicos cifrados a todo el mundo - automáticamente si el correo electrónico se envía internamente, o con la ayuda de una contraseña compartida si el destinatario utiliza Gmail, Yahoo, Outlook o cualquier otro servicio de correo electrónico.

En la actualidad, el 61% de todos los correos electrónicos de Tuta se envían cifrados de extremo a extremo.

Se trata de un gran éxito y demuestra que, si un producto incorpora el cifrado por defecto, la gente lo utilizará y protegerá sus datos.

Por qué una puerta trasera de cifrado es una amenaza

La guerra de las criptomonedas continúa: Los políticos dicen que necesitan puertas traseras al cifrado para que las fuerzas de seguridad puedan hacer su trabajo, y los expertos en seguridad argumentan que construir una puerta trasera de cifrado sería fácil, pero asegurarla sería imposible.

O, como dice Bruce Schneier: “No se nos pide que elijamos entre seguridad y privacidad. Nos piden que elijamos entre menos seguridad y más seguridad”.

Como servicio de correo electrónico cifrado, estamos totalmente de acuerdo con esa afirmación.

La analogía de Apple

Probablemente recordarás la enorme protesta de los grupos de defensa de la privacidad cuando Apple quiso introducir en todos los iPhones el escaneo del lado del cliente basado en IA en busca de material de abuso infantil, lo que habría convertido los dispositivos de las personas en máquinas de vigilancia en sus bolsillos. Tras la fuerte oposición de todo el mundo, Apple dio marcha atrás en sus planes.

El cómic explica muy bien cómo funciona una puerta trasera de cifrado: El cómic muestra al CEO de Apple, Tim Cook, desbloqueando el iPhone a través de una puerta trasera mientras el FBI, los hackers, los regímenes represivos y otros hacen cola para acceder a los datos descifrados.

Una vez que se da acceso a los datos a un grupo especialmente definido, los datos están disponibles. Cualquier dato que no esté cifrado de extremo a extremo de forma segura también puede ser accesible a otros grupos de terceros, que en un principio no estaban destinados a hacerse con los datos privados.

Puerta trasera de cifrado gubernamental

En Estados Unidos ya existe desde hace tiempo una puerta trasera de cifrado gubernamental. Y pasó bastante desapercibida… En virtud de la Sección 702 de la FISA, la NSA puede captar comunicaciones extranjeras de forma masiva. El director del FBI, Wray, incluso admitió que el FBI utiliza esta información para realizar las llamadas búsquedas de puerta trasera para investigaciones sobre ciudadanos estadounidenses - sin obtener una orden judicial para estas búsquedas. En 2024, este acceso de puerta trasera para la institución gubernamental estadounidense, el FBI, fue objeto de debate, pero, por desgracia, nada cambió.

En Estados Unidos, la NSA es conocida por su inmenso poder de vigilancia. Lo que es menos conocido es que el FBI puede acceder fácilmente a las primicias de datos de la NSA, recopilados en virtud de la Ley de Vigilancia de Inteligencia Extranjera (FISA). El FBI puede utilizar estos datos para investigar a ciudadanos estadounidenses. La Sección 702 permite a los federales espiar sin orden judicial a extranjeros para prevenir delitos y atentados terroristas. Sin embargo, los mensajes de chat, las llamadas telefónicas, los mensajes de texto y los correos electrónicos de los ciudadanos estadounidenses que se comunican con un extranjero también se vigilan y se guardan en una base de datos que el FBI, la CIA y la NSA pueden examinar sin orden judicial.

A principios de este año, esta puerta trasera del gobierno fue objeto de un intenso debate y durante un breve periodo de tiempo parecía que la Sección 702 podría expirar a finales de diciembre de 2024, pero las autoridades estadounidenses la volvieron a autorizar por dos años más. Así que la puerta trasera del gobierno a la encriptación en EE.UU. sigue existiendo.

El FBI ejerció una fuerte presión para mantener activa esta puerta trasera. El director del FBI, Christopher Wray, dijo:

“Un requisito de orden judicial equivaldría a una prohibición de facto, porque las solicitudes de consulta o bien no cumplirían el estándar legal para obtener la aprobación del tribunal; o bien porque, cuando se pudiera cumplir el estándar, sólo se haría tras el gasto de escasos recursos, la presentación y revisión de una larga presentación legal, y el paso de un tiempo significativo - que, en el mundo de las amenazas en rápida evolución, el gobierno a menudo no tiene.”

En otras palabras: la mayoría de las búsquedas del FBI a través de la Sección 702 para investigar a ciudadanos estadounidenses no están respaldadas por una causa probable. Esto por sí solo debería ser suficiente para impedir que el FBI utilice esta puerta trasera del gobierno.

Las búsquedas “por la puerta trasera” sin orden judicial de las colecciones de la NSA por parte del FBI son otra prueba de por qué las puertas traseras a la encriptación socavarían la seguridad y el derecho a la privacidad de todo el mundo.

¿Qué es una puerta trasera de cifrado?

Una puerta trasera de cifrado es una clave universal. Esta clave está pensada para que sólo puedan acceder a ella los “buenos”, por ejemplo, las fuerzas de seguridad. Pero, en primer lugar, no hay garantía de que los “buenos” sean los buenos y, en segundo lugar, siempre existe el riesgo de que un tercero acceda a la clave universal.

Mantenernos a salvo de una amplia gama de amenazas

Con su exigencia de encriptación de puerta trasera, los políticos (y el director del FBI, Wray, utiliza los mismos argumentos) quieren defendernos de una amenaza -los delincuentes, incluidos los terroristas- sin tener en cuenta toda una serie de amenazas de las que nos protege la encriptación: la encriptación de extremo a extremo protege nuestros datos y comunicaciones contra fisgones como hackers, gobiernos extranjeros y terroristas.

Sin ella, los disidentes chinos no podrían comunicarse en línea sin ser detenidos. Los periodistas no podrían comunicarse de forma segura con los denunciantes, los activistas de derechos humanos y muchas ONG no podrían hacer su trabajo en países represivos, los abogados y médicos no podrían comunicarse confidencialmente con sus clientes.

Sin cifrado, no se podría mantener una conversación privada en línea con nadie.

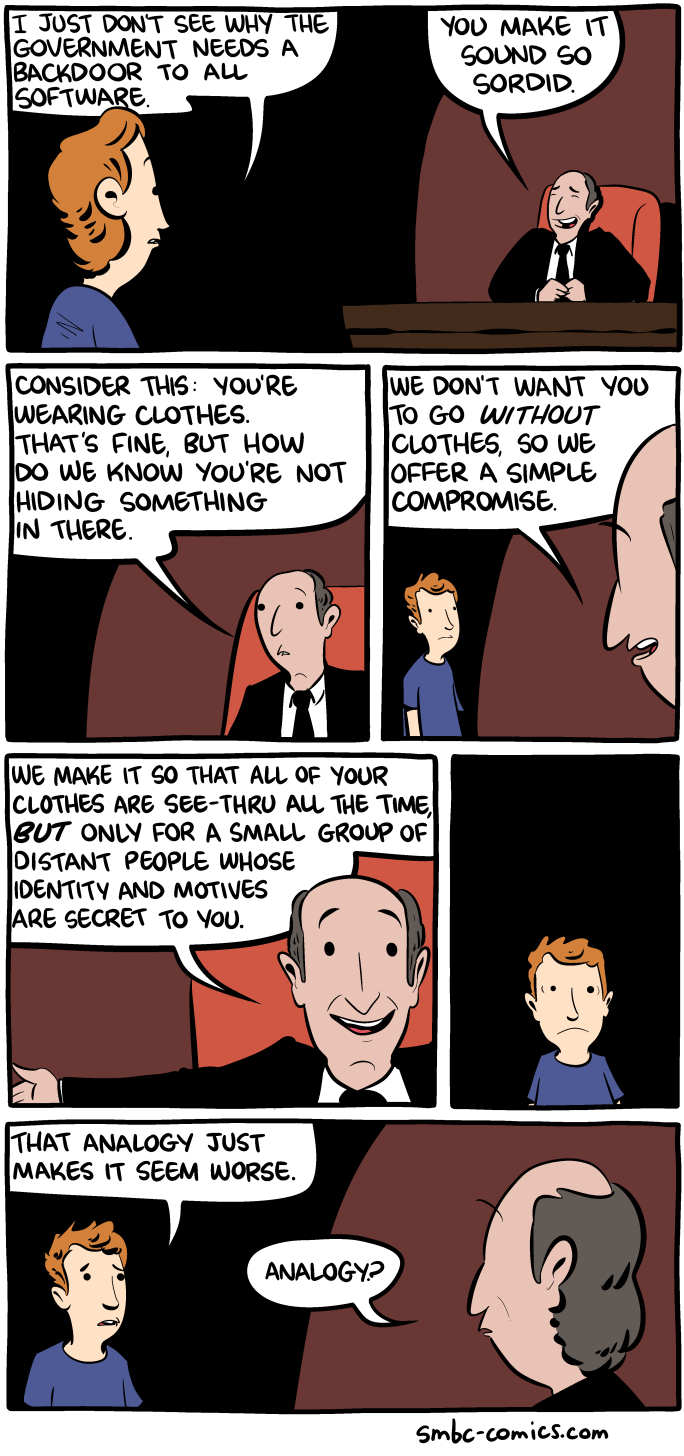

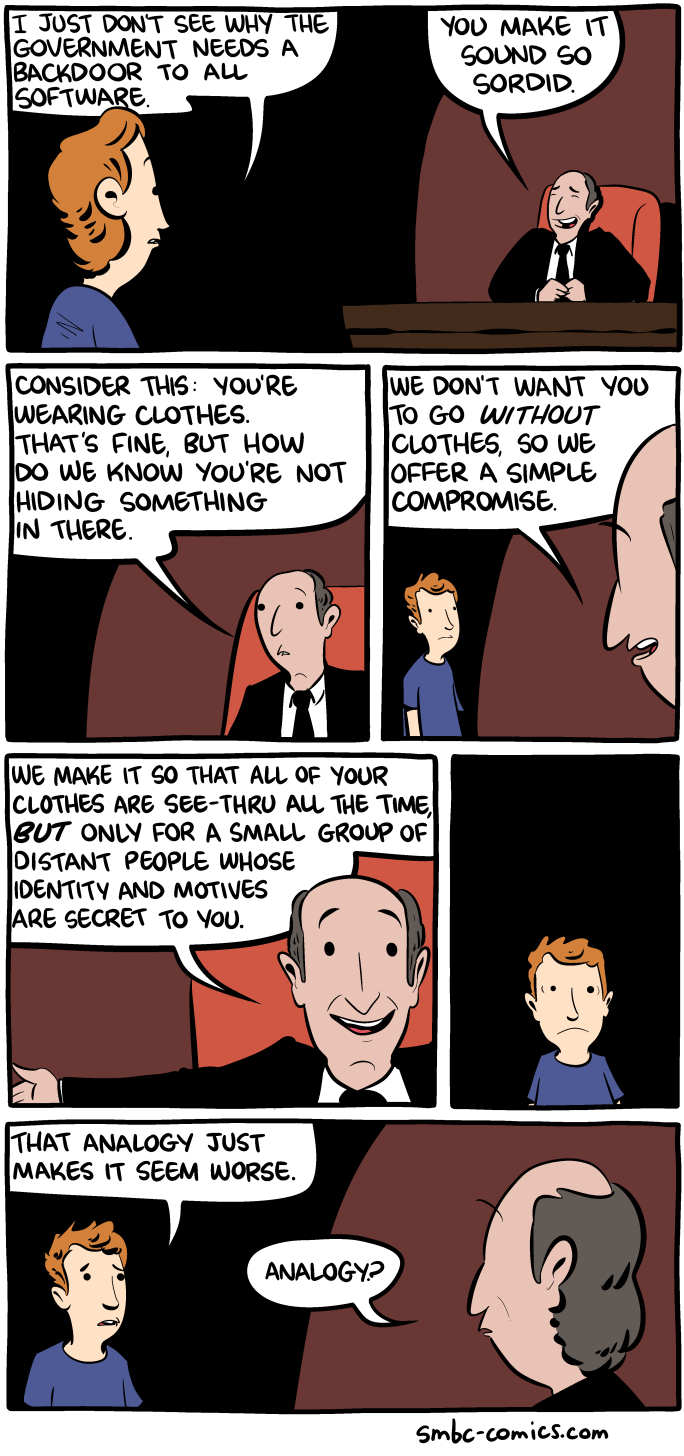

Zach Weinersmith ha hecho un cómic impresionante, mostrando lo que significaría si el gobierno tuviera una clave universal, como una puerta trasera de cifrado:

Vulnerabilidad por definición

Cualquier puerta trasera de cifrado es una vulnerabilidad por definición.

Es imposible construir una puerta trasera a la que sólo puedan acceder los “buenos”. Si el FBI puede descifrar tus correos electrónicos o acceder al disco duro de tu ordenador, también pueden hacerlo delincuentes, terroristas y otros gobiernos.

En 2009, por ejemplo, piratas informáticos chinos accedieron a una base de datos de Google a través de una puerta trasera destinada a proporcionar acceso sólo al gobierno de EE.UU. “Con el fin de cumplir con las órdenes de registro de datos de los usuarios por parte del gobierno, Google creó un sistema de acceso por puerta trasera a las cuentas de Gmail. Esta característica es la que explotaron los hackers chinos para obtener acceso”, explicó el experto en seguridad Bruce Schneier.

Esta base de datos sensible contenía información de años sobre objetivos de vigilancia de Estados Unidos.

Los expertos en criptografía lo desaprueban por motivos de seguridad

Según expertos en criptografía como Matthew Green y Bruce Schneier, conceder a los gobiernos acceso a datos cifrados a través de una puerta trasera equivaldría a imponer la inseguridad:

Un acceso excepcional obligaría a los desarrolladores de sistemas de Internet a invertir las prácticas de diseño del secreto hacia adelante que tratan de minimizar el impacto en la privacidad del usuario cuando se vulneran los sistemas. La complejidad del entorno actual de Internet, con millones de aplicaciones y servicios conectados globalmente, significa que es probable que los nuevos requisitos de aplicación de la ley introduzcan fallos de seguridad imprevistos y difíciles de detectar. Más allá de estas y otras vulnerabilidades técnicas, la perspectiva de sistemas de acceso excepcional desplegados globalmente plantea problemas difíciles sobre cómo se gobernaría un entorno de este tipo y cómo garantizar que dichos sistemas respetaran los derechos humanos y el Estado de Derecho.

Construir una puerta trasera de cifrado es fácil, protegerla es imposible

Para entender por qué una puerta trasera de cifrado tendría un efecto tan devastador en Internet, imaginemos lo siguiente:

Si una empresa tecnológica implantara una puerta trasera, necesitaría acceder a las claves privadas de sus usuarios para poder descifrar los datos a petición de éstos. Esto significaría que tendrían que almacenar todas las claves privadas de todos los usuarios en una cámara acorazada de alta seguridad, a la que sólo podrían acceder empleados de gran confianza.

Cada vez que las fuerzas de seguridad solicitasen una de esas claves, un empleado de confianza tendría que abrir la cámara, recuperar la clave necesaria y transmitirla de forma segura a las fuerzas de seguridad. - a las fuerzas de seguridad.

Ahora, para hacer esta imagen un poco más inquietante: Para una gran empresa de tecnología, esto significaría miles de solicitudes al día de miles de agencias policiales diferentes.

Para cualquier empresa tecnológica, sería imposible proteger esta bóveda contra la incompetencia y los errores. Además, si una empresa tecnológica creara una cámara en la que se almacenaran todas las claves privadas, se convertiría en una plataforma muy atractiva para cualquier atacante malicioso en Internet, incluso para poderosos agentes estatales.

Con filtraciones de datos cada vez más sofisticadas en todo el mundo, es obvio que será imposible defender esta bóveda contra ataques deliberados, y esta es exactamente la razón por la que una clave privada debe permanecer localmente con el usuario y nunca debe almacenarse en un servidor central.

Leyes y filtraciones

Propuesta de control del chat de la UE

El reglamento de la UE sobre control de chats, conocido oficialmente como Reglamento sobre abuso sexual infantil (CSAR), ha suscitado preocupación por el debilitamiento del cifrado y la posible introducción de puertas traseras. Uno de los principales problemas se deriva del concepto de escaneado del lado del cliente (CSS), por el que los mensajes se escanean en el dispositivo del usuario antes de ser cifrados. Esto permitiría a las autoridades o a los proveedores de servicios detectar contenidos ilegales, como material de abuso sexual infantil (CSAM), antes incluso de que se envíe el mensaje. Aunque el mensaje en sí permanece cifrado en tránsito, el hecho de que pueda ser escaneado antes de que se produzca el cifrado debilita fundamentalmente la privacidad que el cifrado pretende proteger. Puede que el cifrado no se “rompa” técnicamente, pero el proceso de escaneado expone una vulnerabilidad a nivel del dispositivo, lo que hace que el cifrado sea menos eficaz a la hora de garantizar la total privacidad del usuario.

Además, Chat Control podría allanar el camino para la introducción de puertas traseras en los protocolos de cifrado, en las que se podría exigir a las empresas que proporcionen acceso a las comunicaciones cifradas. Esto socavaría el cifrado de extremo a extremo, ya que un tercero tendría acceso a comunicaciones que se supone que sólo son visibles para el remitente y el destinatario. Esto ha vuelto a suscitar el debate sobre las puertas traseras de cifrado en las comunidades de la tecnología y la privacidad, ya que cualquier debilitamiento del cifrado pone en peligro la integridad de la seguridad de los datos de todos los usuarios de Internet.

De momento, el control de los chats ha quedado en suspenso en la Comisión de la UE, ya que Hungría no pudo obtener la mayoría debido a la oposición de los Países Bajos. Los servicios secretos holandeses subrayaron que la encriptación es primordial para la resiliencia digital en Europa.

EARN IT: otro ataque al cifrado

Los gobiernos de Estados Unidos, Reino Unido, Canadá, Australia y Nueva Zelanda (también conocidos como Five Eyes) han dejado claro desde 2018 que planean obligar a los proveedores de tecnología con sede en sus países a permitir el acceso legal a las comunicaciones cifradas de los usuarios a través de una puerta trasera de cifrado.

En 2020, el fiscal general William Barr ha hecho otro intento de destruir la seguridad en línea con sus demandas de puertas traseras de cifrado: el proyecto de ley EARN IT. Aunque EARN IT no prohíbe explícitamente el cifrado, dice que las empresas tecnológicas deben aplicar las “mejores prácticas” para escanear los datos antes de cargarlos.

Como estas “mejores prácticas” serán decididas por una comisión gubernamental dirigida por el Fiscal General Barr, es obvio que la encriptación se va a romper por la puerta de atrás.

Aquí te explicamos cómo puedes luchar contra el proyecto de ley EARN IT.

Además, tres senadores estadounidenses han presentado también la Ley de Acceso Legítimo a Datos Cifrados (Lawful Access to Encrypted Data Act ), cuyo objetivo es acabar con el uso de “tecnología cifrada a prueba de órdenes judiciales por parte de terroristas y otros malos actores para ocultar comportamientos ilícitos”.

BlueLeaks, el peor ejemplo

Los políticos exigen regularmente a las empresas que añadan puertas traseras a sus servicios de correo electrónico cifrado de extremo a extremo y en la nube para que las fuerzas del orden puedan perseguir más fácilmente a los delincuentes. Por el contrario, el hackeo de BlueLeaks de 2020 demuestra que necesitamos mejor y más cifrado, no menos.

El escándalo BlueLeaks de 2020 ha demostrado lo que significa que los datos sensibles no estén protegidos adecuadamente. El experto en seguridad Brian Krebs escribe en su blog:

“El análisis preliminar de los datos contenidos en esta filtración sugiere que Netsential, una empresa de servicios web utilizada por múltiples centros de fusión, fuerzas de seguridad y otras agencias gubernamentales en todo Estados Unidos, fue la fuente del compromiso”, escribió la NFCA. “Netsential confirmó que este compromiso fue probablemente el resultado de un actor de amenaza que aprovechó una cuenta de usuario de cliente de Netsential comprometida y la función de carga de la plataforma web para introducir contenido malicioso, lo que permitió la exfiltración de otros datos de clientes de Netsential.”

Esta filtración masiva de documentos policiales altamente sensibles que también contenían números de ruta ACH, números de cuentas bancarias internacionales (IBAN), así como información de identificación personal e imágenes de sospechosos, fue fácilmente posible porque los atacantes pudieron cargar malware a través de una cuenta de usuario utilizada de forma abusiva. Este era el eslabón débil: Los datos de inicio de sesión de un usuario bastaban para recuperar a continuación tropecientos datos, ya que éstos no estaban cifrados.

Es incuestionable que el ataque a BlueLeaks no habría tenido éxito si los datos se hubieran cifrado de extremo a extremo.

Esto demuestra por qué las puertas traseras de cifrado son tan peligrosas: si una cuenta de empleado abusada -o un empleado mismo- puede convertirse en el eslabón débil que tiene acceso a la clave general de descifrado, todos los datos corren el riesgo de caer en manos equivocadas.

Una conversación privada sólo sería posible offline

Cuando los políticos piden una puerta trasera de acceso a la comunicación online, también ignoran que la vigilancia total nunca fue una opción en el mundo offline: No es ilegal cerrar la puerta con llave. No es ilegal susurrar. No es ilegal alejarse de la vista de una cámara de vídeovigilancia. No es ilegal susurrar.

Por supuesto, es una molestia para las fuerzas del orden que no se puedan romper algunos cifrados, igual que es una molestia para las fuerzas del orden que no tengamos instaladas en nuestros dormitorios las telepantallas de la novela distópica “1984”.

Esto es algo que las fuerzas del orden tienen que aguantar para que todos disfrutemos de la libertad de una democracia, en lugar de vivir en un estado de vigilancia.

Si se ilegaliza la privacidad, sólo los ilegales tendrán privacidad

De una vez por todas, tenemos que entender que ilegalizar el cifrado en los servicios en línea y la vigilancia general no ayudará a perseguir mejor a los delincuentes. Por el contrario, los delincuentes crearán sus propias herramientas cifradas, utilizarán teléfonos desechables y otras técnicas, lo que dificultará aún más el seguimiento por parte de las fuerzas del orden.

La destacada citade Phil Zimmermann sigue en pie: “Si se ilegaliza la privacidad, sólo los delincuentes tendrán privacidad”.

Una puerta trasera de cifrado es un riesgo de seguridad tan grave para todos nosotros que nunca debemos permitirlo.

Correo electrónico de código abierto, sin puertas traseras

Por eso hemos publicado todos los clientes de Tuta como código abierto, para que los expertos en tecnología puedan comprobar que hacemos lo que prometemos: proteger todos los correos electrónicos privados con cifrado de extremo a extremo integrado, garantizado y sin puertas traseras de cifrado.

Nuestra misión es acabar con la vigilancia masiva mediante el cifrado. Y invitamos a todo el mundo a unirse a nosotros.