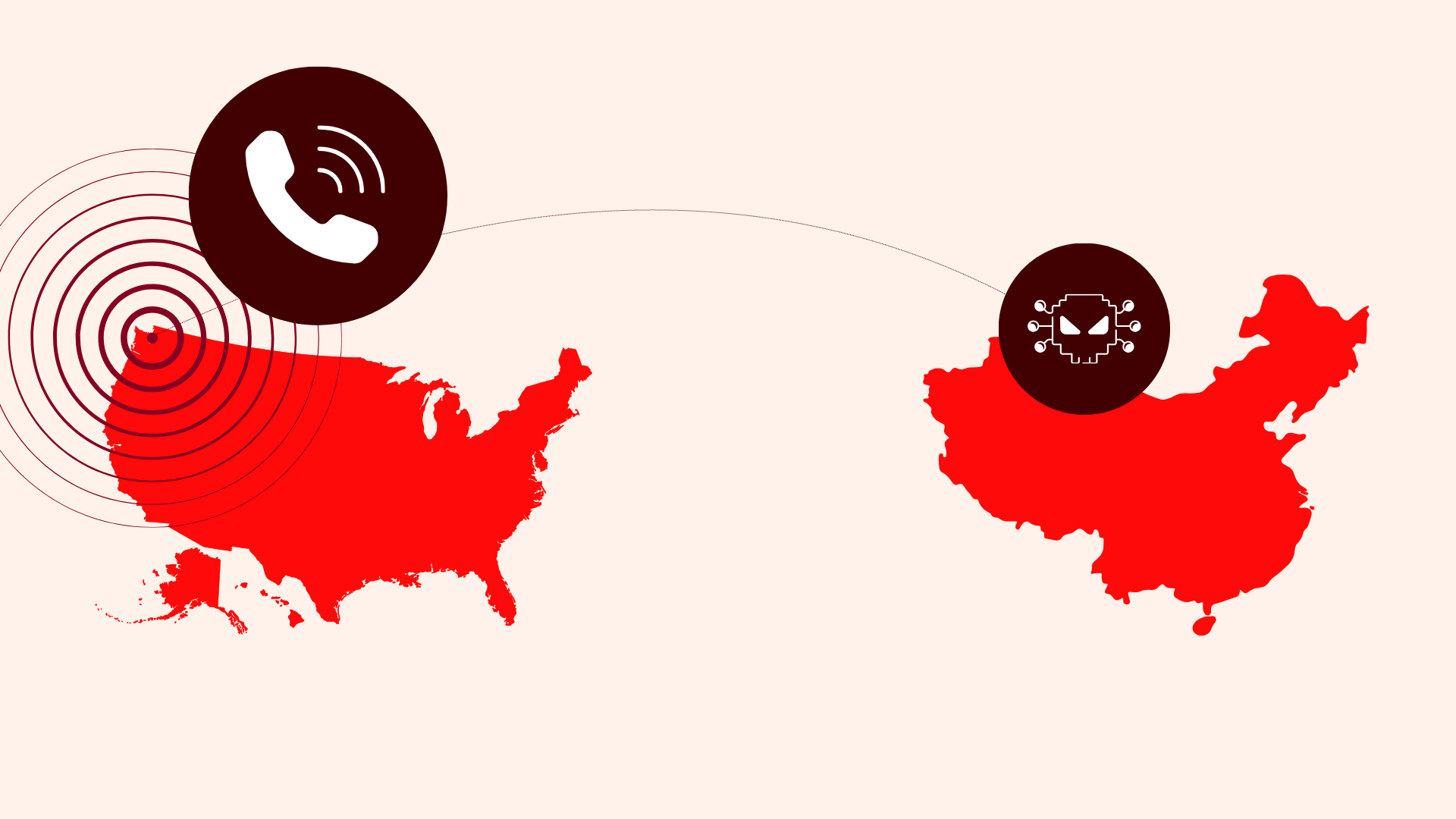

El peor hackeo de la historia de EE.UU: Los chinos pueden monitorizar todas tus llamadas y correos electrónicos.

Salt Typhoon se ha infiltrado en las principales redes de telecomunicaciones, demostrando que las puertas traseras son un riesgo catastrófico.

Estados Unidos está lidiando con lo que se describe como el peor pirateo de telecomunicaciones de la historia del país, atribuido a atacantes chinos patrocinados por el Estado, Salt Typhoon.

Este ciberataque en curso se ha infiltrado profundamente en las redes de los principales proveedores de telecomunicaciones estadounidenses, como AT&T, Verizon y T-Mobile. La profundidad de la brecha ha hecho excepcionalmente difícil erradicar a los atacantes de los sistemas comprometidos.

”Una brecha catastrófica

Mark Warner, presidente demócrata del Comité de Inteligencia del Senado, describió el ataque como “el mayor hackeo de telecomunicaciones de la historia de Estados Unidos, con diferencia”.

En declaraciones a The Washington Post, Warner destacó que esta intrusión empequeñece ciberataques anteriores como los de Colonial Pipeline o SolarWinds. Señaló que para eliminar a los atacantes sería necesario sustituir miles, si no decenas de miles, de dispositivos obsoletos como conmutadores y enrutadores, un enorme desafío logístico y financiero. Por ello, los atacantes chinos siguen ale para vigilar las comunicaciones.

El ataque, atribuido a los grupos conocidos como “Salt Typhoon”, “GhostEmperor” o “FamousSparrow”, se detectó inicialmente hace más de un mes, pero se cree que comenzó más de un año antes. Su principal objetivo parece ser la recopilación de información.

Objetivos de alto riesgo

Los atacantes consiguieron interceptar conversaciones telefónicas en tiempo real, incluidas las de personas de alto perfil como Donald Trump, J.D. Vance y miembros del personal de la actual vicepresidenta Kamala Harris. Aunque no hay pruebas directas que vinculen la brecha con las elecciones presidenciales estadounidenses de 2024, las implicaciones son graves. Warner reveló que el FBI ha identificado hasta ahora a menos de 150 personas como víctimas, pero esas personas han estado en contacto con “millones”, lo que sugiere que la escala de la brecha podría crecer dramáticamente.

Además, los atacantes accedieron a sistemas utilizados por las fuerzas de seguridad estadounidenses para la vigilancia. Esto significa que podrían saber quién está siendo investigado, aunque todavía no ha aparecido ninguna prueba de que accedieran a los datos de vigilancia grabados.

Cifrado: primera línea de defensa

Según los expertos en ciberseguridad, los atacantes desplegaron sofisticadas herramientas, incluido un rootkit del núcleo de Windows denominado Demodex, para obtener y mantener el acceso a estas redes. Su infiltración les permitió no sólo espiar las conversaciones, sino también extraer el tráfico general de Internet y otros datos sensibles. “Dado el estado de la detección, nos resulta imposible predecir cuándo expulsaremos por completo a los atacantes de estas redes”, declaró Jeff Greene, Subdirector Ejecutivo de Ciberseguridad de CISA, en una rueda de prensa.

En una advertencia emitida esta semana, las autoridades estadounidenses admitieron que han sido incapaces de expulsar por completo a los hackers chinos patrocinados por el Estado de las redes de los principales proveedores de servicios de telecomunicaciones e Internet. Dado que la brecha sigue comprometiendo las comunicaciones sensibles, las autoridades instaron a los usuarios afectados a cambiar a servicios de mensajería y llamadas de voz cifradas.

”Asegúrese de que el tráfico está cifrado de extremo a extremo en la mayor medida posible”.

La incapacidad de proteger las infraestructuras críticas de telecomunicaciones deja a particulares y empresas vulnerables a la vigilancia. Las comunicaciones no cifradas pueden ser interceptadas y analizadas en tiempo real, lo que plantea riesgos para la privacidad, la seguridad e incluso la seguridad nacional.

Los servicios cifrados, como Signal o Tuta Mail, ofrecen una capa de protección fundamental al garantizar que los mensajes y las llamadas están protegidos con un cifrado de extremo a extremo de seguridad cuántica y sólo son accesibles para los destinatarios previstos. A diferencia de los sistemas de telecomunicaciones tradicionales, estos servicios utilizan el cifrado de extremo a extremo, lo que hace imposible que los atacantes -o incluso los propios proveedores de servicios- accedan al contenido de las conversaciones.

La brecha no tiene un calendario claro de resolución, y mientras continúan los esfuerzos para asegurar las redes afectadas, los particulares deben tomar medidas inmediatas para protegerse.

Cambiar a plataformas de comunicación cifradas es una de las formas más eficaces de salvaguardar la privacidad.

Prueba de que las puertas traseras nunca deben ser

El actual pirateo chino de los principales proveedores de telecomunicaciones de Estados Unidos ha puesto de manifiesto una realidad aleccionadora: los atacantes han conseguido acceder a sistemas utilizados por las fuerzas de seguridad estadounidenses para la vigilancia. Esta brecha subraya por qué nunca deben permitirse puertas traseras en el cifrado, ya que inevitablemente crearían vulnerabilidades que podrían ser explotadas por agentes maliciosos, incluidos los atacantes de estados extranjeros.

Una “puerta trasera” en el cifrado es una vulnerabilidad deliberada creada para permitir a las agencias gubernamentales u otras entidades eludir el cifrado y acceder a los datos. Sus defensores sostienen que las puertas traseras son necesarias para la seguridad nacional y el cumplimiento de la ley para seguir la pista a delincuentes y terroristas. Sin embargo, el hackeo chino demuestra que las puertas traseras crean más problemas de los que resuelven.

Cuando existen puertas traseras, no son exclusivas de aquellos a quienes deben servir. Una puerta trasera es esencialmente una llave maestra, y si existe, alguien -ya sea un atacante patrocinado por el Estado, un infiltrado deshonesto o un ciberdelincuente- encontrará la forma de explotarla.

El cifrado de extremo a extremo -sin puertas traseras- garantiza que sólo el emisor y el receptor puedan acceder a los datos. Es la única forma de garantizar la privacidad y la seguridad en la era digital. Protege a los individuos de los atacantes, a las empresas del espionaje industrial e incluso a los gobiernos de las naciones adversarias.

Lecciones del hackeo chino a funcionarios estadounidenses

El hackeo chino pone de relieve una dolorosa verdad. Los atacantes son implacables, sofisticados y capaces de explotar cualquier punto débil. Introducir puertas traseras en el cifrado les daría las claves de todos nuestros datos. En lugar de aumentar la seguridad, destruiría las protecciones en las que confiamos.

En un mundo en el que los ciberataques crecen en alcance y complejidad, un cifrado fuerte e ininterrumpido es una necesidad absoluta, de la que depende la seguridad de todos.

La única manera de proteger nuestras comunicaciones, nuestros datos y nuestras democracias libres es resistirse a las peticiones de puertas traseras y defender el cifrado de extremo a extremo para todos.