Tuta lanza la criptografía post cuántica para el correo electrónico

Tuta Mail habilita TutaCrypt, un protocolo para intercambiar mensajes mediante cifrado de seguridad cuántica.

Estamos muy contentos de anunciar que con esta versión estamos habilitando el cifrado seguro cuántico por defecto para todas las nuevas cuentas de Tuta Mail. Ahora estamos reemplazando la criptografía asimétrica clásica (RSA-2048) con nuestro protocolo de cifrado híbrido de seguridad cuántica llamado TutaCrypt: Combina un Mecanismo de Encapsulación de Claves post-cuántico (CRYSTALS-Kyber) y un intercambio de claves Elliptic-Curve-Diffie-Hellmann (x25519).

Si quiere ser de los primeros en utilizar el cifrado resistente a la cuántica para sus correos electrónicos, ¡inscríbase ya en Tuta Mail!

Arne Möhle, director general de Tuta Mail, comenta: “Con TutaCrypt estamos revolucionando la seguridad del correo electrónico. Por primera vez, la gente puede enviar y recibir correos electrónicos con una encriptación tan fuerte que ni siquiera los ordenadores cuánticos serán capaces de romper la encriptación y descifrar los mensajes. En Tuta nos consideramos pioneros en comunicación segura. Ya en 2014 publicamos Tutanota, el primer servicio de correo electrónico cifrado automáticamente. Hoy, diez años después y diez millones de usuarios más, ¡estamos encantados de estar allanando el camino para los correos electrónicos cuánticamente seguros! Queremos ayudar al mayor número posible de personas a comunicarse de forma fácil y segura, ahora y en el futuro. Con el lanzamiento de TutaCrypt en Tuta Mail, hemos alcanzado otro hito para garantizar la seguridad de la comunicación en línea”.

Cuando Tutanota (ahora Tuta Mail) se lanzó en marzo de 2014, fue el primer proveedor de correo electrónico cifrado de extremo a extremo que permitía a las personas cifrar fácilmente los correos electrónicos a cualquier persona en el mundo. A lo largo de los años, hemos reforzado continuamente el nivel de seguridad en Tuta Mail actualizando nuestros algoritmos de AES 128 a AES 256, lo que ya hace que todo el cifrado en reposo sea cuánticamente seguro. También hemos actualizado nuestra función de derivación de claves basada en contraseñas de bcrypt a Argon2, ya que Argon2 es la función hash más segura para proteger contraseñas y derivar claves de cifrado.

El cifrado post-cuántico es la versión más avanzada de cifrado de datos que tenemos actualmente, pero el cifrado sigue utilizando los mismos métodos que se explican en nuestra entrada de blog sobre fundamentos de criptografía, aunque en un protocolo híbrido.

El reto de proteger el correo electrónico

Mientras que el cifrado resistente a la cuántica en reposo se puede conseguir fácilmente con AES 256, el reto para el correo electrónico es su uso del cifrado asimétrico. Nuevos algoritmos post-cuánticos para el cifrado asimétrico y la criptografía de clave pública son necesarios, y el NIST ya ha elegido CRYSTALS-KYBER para la normalización como ML-KEM (establecimiento de claves) y CRYSTALS-Dilithium como ML-DSA (firmas digitales).

Hemos reconstruido el protocolo criptográfico Tuta desde cero y ahora estamos mejorando nuestro cifrado utilizando algoritmos resistentes a la cuántica junto con algoritmos convencionales (Kyber en combinación con AES 256 y ECDH x25519 en un protocolo híbrido) para nuestro cifrado de clave pública asimétrica de correos electrónicos, pero también para compartir calendarios, compartir listas de contactos y futuros servicios de intercambio de archivos. En este último servicio, la compartición de archivos y unidades seguras postcuánticas, ya se está trabajando en paralelo con la Universidad de Wuppertal en un proyecto de investigación financiado por el Gobierno alemán.

Cómo activar el cifrado seguro cuántico

Los nuevos usuarios de Tuta no tienen que hacer nada más que actualizarse a la última versión de las aplicaciones de Tuta para que los algoritmos poscuánticos protejan sus correos electrónicos, calendarios y contactos. El nuevo protocolo se irá extendiendo poco a poco a todos los usuarios de Tuta.

Esta nueva generación de cifrado asegura el futuro de todos los datos almacenados en Tuta y también protege del concepto de “Cosecha ahora, descifra después”. Los atacantes que quieran acceder a los datos cifrados de los correos electrónicos de Tuta tendrán que romper tanto los nuevos algoritmos post-cuánticos como la criptografía clásica AES/ECC.

Se trata de un gran paso adelante en la seguridad del correo electrónico y estamos orgullosos de liderar el camino hacia un futuro digital más privado”.

La especificación completa del protocolo está disponible en nuestro sitio web: TutaCrypt

Como Tuta Mail es un proyecto de código abierto, también puede echar un vistazo a la implementación del protocolo en nuestro repositorio de GitHub.

Propiedades de seguridad

Los principales expertos en criptografía, así como el gobierno de EE.UU., recomiendan una estrategia de ciberseguridad que se actualice ya a algoritmos de cifrado seguros desde el punto de vista cuántico.

Siguiendo este enfoque de vanguardia, en Tuta protegemos ahora todos los datos contra atacantes que recogen mensajes cifrados ahora para descifrarlos una vez que se disponga de un ordenador cuántico universal a gran escala. Este modelo de atacante se denomina “Recoger ahora, descifrar después”. Como no consideramos un adversario cuántico activo capaz de manipular y romper mensajes durante la ejecución de un protocolo, no necesitamos autenticación e integridad para el escenario post-cuántico. Como las amenazas evolucionan y los ordenadores cuánticos podrían estar disponibles, planeamos mejorar nuestro protocolo actual en consecuencia.

TutaCrypt proporciona las siguientes propiedades de seguridad:

-

Confidencialidad (clásica y post-cuántica): Sólo los destinatarios previstos (y el remitente) pueden acceder al contenido de un mensaje cifrado con TutaCrypt.

-

Integridad (clásica): Un mensaje cifrado con TutaCrypt no puede ser modificado después de su cifrado por el remitente sin que el destinatario lo detecte al descifrarlo.

-

Autenticidad (clásica): Los destinatarios obtienen una garantía criptográfica de que cualquier mensaje cifrado con TutaCrypt ha sido enviado por su aclamado remitente.

Bloques de construcción criptográficos

Antes del lanzamiento de TutaCrypt, su cliente de correo seguro generaba un par de claves RSA en el momento del registro. Con el lanzamiento de TutaCrypt, ahora generamos dos pares de claves:

- Un par de claves de Curva Elíptica con curva X25519 utilizado para un Intercambio de Claves de Curva Elíptica Diffie-Hellman (ECDH).

- Y un par de claves Kyber-1024 utilizado para la encapsulación de claves.

Las claves privadas se almacenan cifradas en nuestros servidores con sede en Alemania (con una clave derivada de la contraseña del usuario) para que puedan utilizarse en cualquier dispositivo del usuario. A partir de ahora, las nuevas cuentas de Tuta Mail sólo tendrán pares de claves TutaCrypt y ningún par de claves RSA, lo que se explica en nuestra página de encriptación con detalles sobre cómo encriptamos y aseguramos las claves de los usuarios en nuestros servidores con sede en Alemania para una mejor protección de los datos.

Para el cifrado simétrico autenticado y seguro cuánticamente TutaCrypt utiliza AES-256 en modo CBC con HMAC-SHA-256.

Las claves AES-256 a largo plazo se utilizan para cifrar los datos almacenados en el servidor que se derivan de la contraseña del usuario utilizando Argon2.

Las claves de cifrado simétrico se obtienen mediante HKDF-SHA-256.

¿Cómo funciona?

TutaCrypt combina los algoritmos mencionados para intercambiar una clave criptográfica que se utiliza para cifrar y descifrar el mensaje, incluidos el cuerpo del correo, el asunto y los archivos adjuntos.

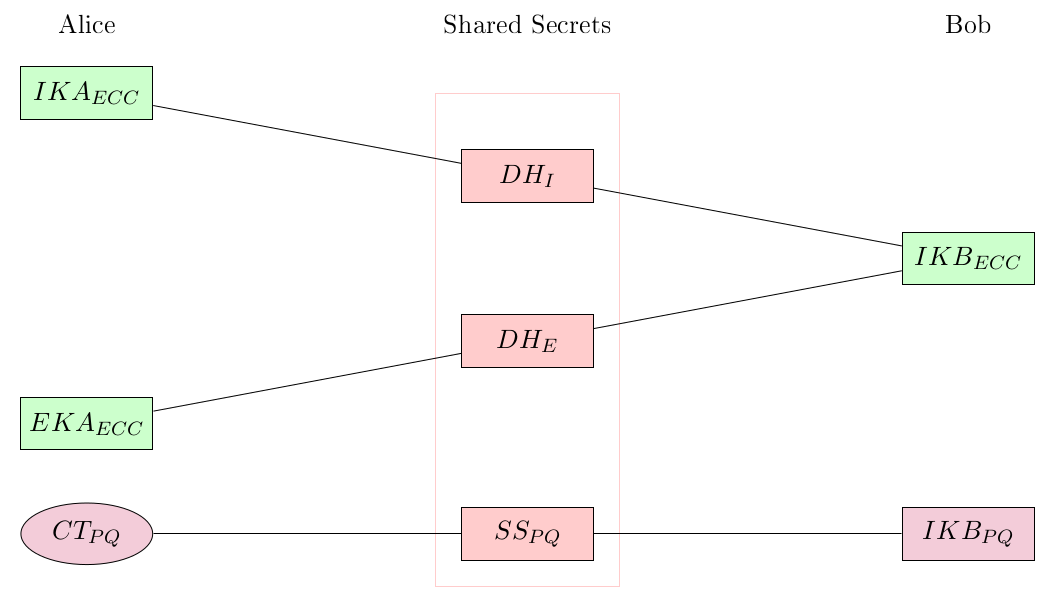

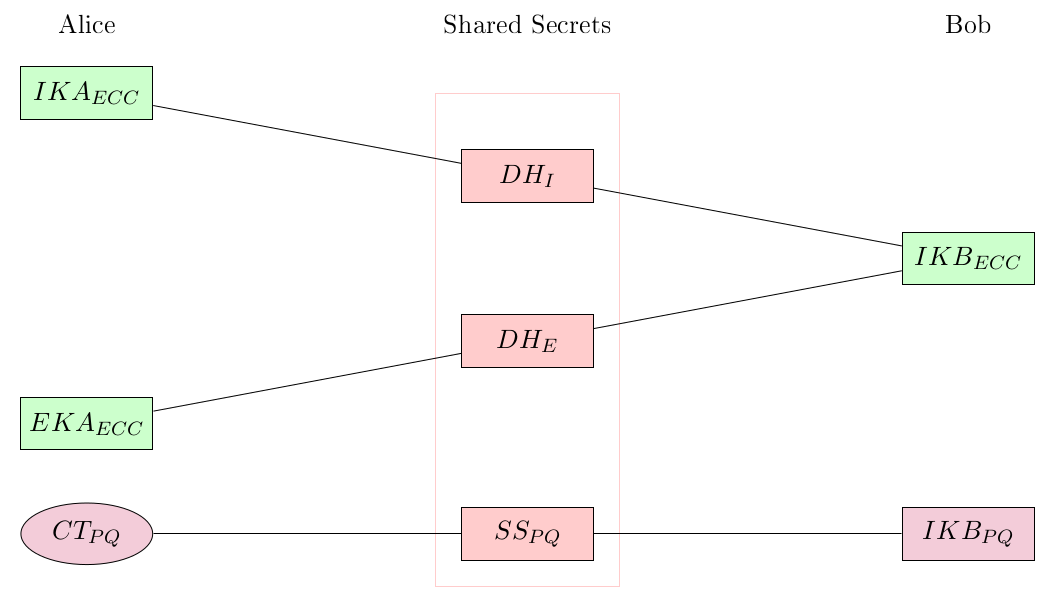

El protocolo obtiene dos secretos compartidos mediante ECDH entre la clave de identidad del remitente (IKA), una clave efímera (EKA) generada por el remitente y la clave de identidad del destinatario (IKB).

Estos dos secretos (DHI y DHE) se utilizan como entrada a la función de derivación de claves junto con un tercer secreto compartido que se obtiene de una encapsulación de claves Kyber (SSPQ). La clave derivada cifra y descifra la clave del mensaje.

Despliegue gradual a todos los usuarios de Tuta

Con el lanzamiento de TutaCrypt, todas las claves de cifrado de las nuevas cuentas de Tuta Mail se generarán con algoritmos seguros desde el punto de vista cuántico.

En un segundo paso de TutaCrypt, ahora estamos trabajando en un mecanismo para rotar las diferentes claves utilizadas en nuestra aplicación. Una vez que esta característica esté disponible para su lanzamiento público, comenzaremos a desplegar el cifrado seguro post-cuántico también a los diez millones de usuarios existentes.

Otros planes

TutaCrypt es una importante mejora de la criptografía de Tuta. Estamos encantados de ser el primer proveedor de correo electrónico que cifra los datos de sus usuarios con un cifrado seguro cuántico. Esto demuestra que la criptografía compleja y robusta puede estar al alcance de todos. Pero pensamos ir aún más lejos.

Hemos explicado qué propiedades de seguridad tiene actualmente el protocolo. Sin embargo, somos conscientes de que existen algunas limitaciones en cuanto a la autenticación, sobre todo en el caso de que las claves de identidad a largo plazo se vean comprometidas.

Nuestros socios del proyecto PQDrive de la Universidad de Wuppertal no han encontrado ningún problema de seguridad en el protocolo TutaCrypt y nos han sugerido que hagamos una verificación formal. Tenemos previsto revisar y verificar formalmente el protocolo en un futuro próximo.

Estamos mejorando el protocolo junto con la Universidad de Wuppertal y, a largo plazo, pretendemos implementar el protocolo PQMail completo para conseguir Perfect Forward Secrecy y Future Secrecy como propiedades de seguridad adicionales.

Todo esto es necesario para ofrecer la mejor seguridad. Estamos habilitando TutaCrypt ya para todos nuestros clientes para que puedan beneficiarse del mayor nivel de seguridad con criptografía post-cuántica.

Actualización Agosto 2025 : Como ya anunciamos, ahora hemos añadido la verificación de claves para que TutaCrypt también proporcione autenticación garantizada criptográficamente.

Por qué necesitamos criptografía post-cuántica AHORA

La criptografía resistente a la cuántica o post-cuántica es nuestra mejor apuesta contra los ataques de los futuros ordenadores cuánticos para aumentar la seguridad, la privacidad y la protección de los datos.

El auge de los ordenadores cuánticos aporta grandes ventajas a nuestro mundo en línea, pero también grandes riesgos para nuestra seguridad y privacidad. A medida que se acerca la revolución cuántica, la introducción de una criptografía poscuántica robusta se convierte en algo primordial: Los nuevos algoritmos deben implementarse ahora para salvaguardar nuestros datos de futuros ataques de los ordenadores cuánticos. En este post explicamos el propósito de la criptografía poscuántica, cómo funciona el cifrado poscuántico y por qué necesitamos criptografía resistente a la cuántica ya hoy, y no una vez que haya comenzado la era de los ordenadores cuánticos.

Internet, tal y como la conocemos, depende de la encriptación: comunicaciones confidenciales, correos electrónicos seguros, transacciones financieras, infraestructuras críticas… todo ello está en peligro si se puede romper la encriptación. Hoy en día, todo tipo de actores invierten fuertemente en el desarrollo de ordenadores cuánticos, por múltiples razones.

Estos ordenadores prometen aportar grandes ventajas a la tecnología de la información, sobre todo en combinación con la inteligencia artificial (IA). Pero los ordenadores cuánticos también pueden convertirse en máquinas de vigilancia sin precedentes y amenazar nuestra ciberseguridad**:¡La carrera está en marcha entre los ordenadores cuánticos y la criptografía post-cuántica!**

Los ordenadores cuánticos amenazan el cifrado

La informática cuántica y la criptografía resistente a la cuántica cambiarán la tecnología de la información como nunca antes se había visto.

Investigaciones anteriores han dado como resultado varios algoritmos cuánticos para resolver eficazmente distintos problemas que hoy se consideran demasiado difíciles. Gracias a esa capacidad, la informática cuántica aportará grandes mejoras en distintos ámbitos de la tecnología de la información.

Sin embargo, también suponen una seria amenaza para el cifrado, ya que los criptosistemas asimétricos que se utilizan hoy en día (RSA, ECC, (EC)DSA y (EC)DH), se basan en variantes de sólo dos problemas matemáticos difíciles que, por desgracia, la computación cuántica es capaz de resolver mucho más rápido**: el problema de la factorización de enteros y el problema del logaritmo discreto**.

Con el algoritmo de Shor (1994) ejecutado en un ordenador cuántico universal, ambos problemas pueden resolverse en tiempo polinómico.

¿Es la criptografía de curvas elípticas resistente al quantum?

Esto significa que los respectivos criptosistemas basados en RSA y ECC pueden romperse.

Algoritmos criptográficos populares como la Criptografía de Curva Elíptica (ECC) no son resistentes al quantum y pueden romperse fácilmente mediante la computación cuántica. Es importante señalar que ECC, así como el cifrado PGP basado en AES y RSA, quedarán obsoletos en los próximos años, cuando finalice el concurso de criptografía post-cuántica del NIST. En el mejor de los casos, estos algoritmos tradicionales se utilizarán en protocolos híbridos, combinados con algoritmos de seguridad cuántica.

El tiempo que necesitará un atacante para romper el cifrado RSA y ECC depende de la capacidad del ordenador cuántico. Según un estudio de la Oficina Federal Alemana de Seguridad de la Información (BSI), se necesitan alrededor de 1 millón de qubits físicos para romper el RSA de 2048 bits en 100 días y unos 1.000 millones de qubits para romperlo en una hora. Los avances en el diseño de algoritmos reducirán aún más estas cifras.

La carrera por las soluciones cuánticas seguras

”Esto significa que los ordenadores cuánticos tienen el potencial de acabar rompiendo la mayoría de las comunicaciones seguras del planeta”, afirma el criptógrafo Rafael Misoczki. La carrera por crear nuevas formas de proteger los datos y las comunicaciones para combatir la amenaza que suponen los ordenadores cuánticos universales a gran escala está en marcha.

Por ejemplo, agencias federales estadounidenses como el FBI y la NSA ya están obligadas a adoptar la seguridad post-cuántica, y se está aconsejando al sector privado que siga sus pasos. Este requisito forma parte de la Estrategia Nacional de Ciberseguridad publicada por la administración Biden en marzo de 2023. Es obvio que los responsables políticos ya han comprendido la amenaza para la ciberseguridad que suponen los ordenadores cuánticos para las comunicaciones confidenciales y secretas en línea.

¿Cuándo se hará realidad la informática cuántica?

Hasta la fecha no se ha desarrollado ningún ordenador cuántico práctico. Sin embargo, la computación cuántica es un campo de investigación muy activo y se ha avanzado rápidamente en el pasado, sobre todo en los últimos años.

Grandes empresas como IBM, Google e Intel anuncian periódicamente avances en computación cuántica. Sin embargo, estos ordenadores sólo funcionan con unos 50-70 qubits físicos. Según el mencionado estudio de BSI, un ordenador cuántico capaz de romper los criptosistemas actuales no será una realidad a corto plazo.

Sin embargo, las revelaciones de Edward Snowden pusieron de manifiesto que los datos cifrados son almacenados por diferentes actores ya hoy en día. Ya es hora de garantizar que estos actores no puedan descifrarlos dentro de años, cuando se hayan construido ordenadores cuánticos universales a gran escala.

Además, la informática cuántica ya no es una posibilidad lejana, sino una realidad. El instituto de investigación Riken de Japón ha anunciado que pondrá a disposición de varias empresas e instituciones académicas el primer ordenador cuántico construido en el país. Riken planea conectar este prototipo de ordenador cuántico al segundo superordenador más rápido del mundo, Fugaku, para 2025, con el fin de ampliar sus casos de uso en el mundo real, incluida la investigación relacionada con materiales y productos farmacéuticos.

No se trata de un hecho aislado, sino que forma parte de lo que parece una “carrera armamentística” de la informática cuántica. Según la Agencia de Ciencia y Tecnología de Japón, en las últimas tres décadas China ha registrado el mayor número de patentes de computación cuántica de todo el mundo, aproximadamente 2.700, seguida de Estados Unidos, con unas 2.200, y Japón, con 885.

Está claro que el mundo está al borde de una revolución tecnológica con la aparición de los ordenadores cuánticos, que prometen una potencia de procesamiento sin precedentes y la capacidad de resolver problemas complejos que los ordenadores clásicos no pueden.

Aunque esto es apasionante, también supondrá una amenaza para los actuales protocolos de cifrado, que podrían ser fácilmente descifrados por los ordenadores cuánticos, dejando información sensible expuesta a los atacantes. Por eso, la Estrategia Nacional de Ciberseguridad de Estados Unidos aboga por la transición a la criptografía post-cuántica, que utiliza algoritmos resistentes a los ataques de los ordenadores cuánticos. La estrategia reconoce la necesidad de prepararse para el futuro y garantizar que los protocolos de cifrado sigan siendo seguros ante la evolución de las amenazas.

Aunque no se prevé que la posibilidad de que un ordenador cuántico logre romper los actuales protocolos de cifrado de extremo a extremo se haga realidad en un futuro inmediato, es importante trabajar para prevenir este tipo de amenazas lo antes posible, ya que lleva tiempo desarrollar soluciones eficaces.

Cómo funcionan los ordenadores cuánticos

Los ordenadores ordinarios almacenan los datos en forma de 1 y 0 . Mientras que los ordenadores cuánticos utilizan qubits para almacenar datos. Cada qubit está en una superposición de 1 y 0. Las mediciones proyectan uno de estos estados con cierta posibilidad.Como cada qubit representa dos estados a la vez, el número total de estados se duplica con cada qubit añadido.

Así, un quibit son dos números posibles, dos qubits son cuatro números posibles, tres qubits son ocho números posibles. Desde la pandemia de coronavirus, todos entendemos los números exponenciales. Podemos hacernos una idea de lo potente que podría ser un ordenador cuántico con, digamos, 100 qubits**.Una máquina cuántica con 300 qubits, por ejemplo, podría representar más valores que átomos hay en el universo observable.**

Hace unos 20 años, unos investigadores japoneses fueron pioneros en el desarrollo de qubits superconductores: Enfriaron ciertos metales a temperaturas extremadamente bajas para conseguir un entorno de trabajo estable para los ordenadores cuánticos.

Este método era tan prometedor que desencadenó proyectos de investigación en Google, IBM e Intel.

Los ordenadores cuánticos reales no se parecen en nada a los ordenadores ordinarios. En su lugar, son grandes cilindros de metal y cables trenzados que se introducen en grandes frigoríficos. Los investigadores envían información a la máquina y reciben cálculos a cambio, igual que con los ordenadores ordinarios.

IBM incluso permite a investigadores externos comprar potencia de cálculo en su Q System One. Esto permite a investigadores de todo el mundo utilizar un ordenador cuántico sin ver ni tocar uno de verdad.

Su paralelización inherente de la computación en todos los estados simultáneamente permitirá a estas potentes máquinas de computación romper encriptaciones actualmente indescifrables.

Por qué necesitamos el cifrado

El cifrado nos rodea cuando utilizamos Internet. Es una parte integral de cualquier proceso digital que necesite confidencialidad: la comunicación, las finanzas, el comercio, las infraestructuras críticas, la sanidad y muchos más ámbitos de nuestra vida cotidiana están protegidos con un cifrado fuerte. Cuando los algoritmos criptográficos utilizados en estos procesos se vuelvan quebrantables debido al desarrollo de ordenadores cuánticos universales a gran escala, los atacantes con acceso a dichos ordenadores podrán amenazar muchos aspectos de nuestra vida cotidiana.

Internet, tal y como la conocemos, sólo funciona con un cifrado indescifrable. Ahora es el momento de prepararse para la revolución cuántica con la introducción de la criptografía poscuántica.

¿Qué es la criptografía postcuántica?

La criptografía poscuántica describe algoritmos criptográficos que funcionan en ordenadores convencionales pero que se basan en problemas matemáticos que se cree que son demasiado difíciles de descifrar para los ordenadores convencionales y cuánticos. Mientras no exista un algoritmo cuántico eficiente que resuelva exactamente estos problemas de forma más eficiente, podemos asumir que no pueden ser descifrados por los ordenadores cuánticos.

En respuesta a la amenaza cuántica, la comunidad mundial de ciberseguridad participa activamente en una carrera por desarrollar algoritmos criptográficos post-cuánticos. Estos algoritmos están diseñados para resistir ataques tanto de ordenadores clásicos como cuánticos, garantizando la longevidad de la comunicación segura.

En 2016, el Instituto Nacional de Estándares y Tecnología (NIST) de Estados Unidos inició un proceso para estandarizar dichos algoritmos seguros para la cuántica. El resultado final de esta norma de criptografía postcuántica del NIST está siendo esperado con impaciencia por la comunidad criptográfica. El proceso se encuentra actualmente en la cuarta -y casi final- fase de evaluación de algoritmos estándar para la encriptación segura post-cuántica, con los cuatro primeros algoritmos criptográficos resistentes a la cuántica - CRYSTALS-Kyber para encriptación y CRYSTALS-Dilithium, FALCON y SPHINCS+ para firmas digitales- ya anunciados.

Prepararse para la revolución de la informática cuántica

El desarrollo y despliegue de la criptografía post-cuántica es bastante urgente. Aunque los ordenadores cuánticos capaces de romper los criptosistemas que utilizamos hoy no sean una realidad a corto plazo, la experiencia ha demostrado que implantar nuevas normas criptográficas lleva mucho tiempo. Hay que evaluar cuidadosamente los nuevos algoritmos, demostrar su seguridad mediante criptoanálisis intensivos y encontrar implementaciones eficientes. Por ejemplo, aunque la criptografía de curva elíptica se propuso por primera vez a finales de los 80, no se ha adaptado al uso masivo hasta hace unos años.

Recoger ahora, descifrar después

El despliegue de la criptografíapost-cuántica debería producirse lo antes posible, no sólo para estar preparados cuando los ordenadores cuánticos universales a gran escala sean una realidad, sino también para proteger los datos actualmente cifrados con algoritmos estándar de ser descifrados en el futuro**. La diferencia entre la criptografía actual y la criptografía post-cuántica es que los nuevos algoritmos resistentes a la cuántica serán capaces de defenderse de los ataques de los ordenadores cuánticos, mientras que los datos cifrados con los algoritmos utilizados actualmente no tendrán el poder de resistir tales ataques.**

La amenaza en este caso se denomina la estrategia “cosechar ahora, descifrar después”: Los datos que viajan por Internet son recogidos ahora, por ejemplo por servicios secretos como la NSA u otros países de cinco ojos, para ser descifrados más tarde.

Esta amenaza hace evidente que esperar a saber si los ordenadores cuánticos saldrán al mercado -o cuándo lo harán- ya no es una opción.

¿Cuál es el propósito de todo esto?

El objetivo de la criptografía post cuántica es garantizar que los datos cifrados permanezcan seguros en el futuro. Como han explicado el gobierno estadounidense y el NIST: todos los datos encriptados con algoritmos estándar no alcanzan este nuevo nivel de exigencia de seguridad y los algoritmos de criptografía postcuántica deben implementarse ya. Afortunadamente, algunos datos pueden asegurarse con criptografía postcuántica con relativa facilidad, ya que AES 256 (criptografía simétrica) ya se considera resistente a la cuántica.

Esto significa que cualquier dato almacenado en su ordenador o en el sistema de una empresa, como documentos y archivos, puede protegerse fácilmente con el algoritmo AES 256, de eficacia probada.

El reto del cifrado asimétrico

Sin embargo, la cosa se complica cuando se quieren cifrar datos de forma asimétrica y resistente a la cuántica, por ejemplo para compartir archivos cifrados o para enviar y recibir correos electrónicos cifrados**.**

Muchas empresas ya han empezado a experimentar con la criptografía asimétrica resistente a la cuántica en sus aplicaciones. De forma similar a las recientes actualizaciones post-cuánticas de Signal y Apple, en Tuta Mail somos pioneros en el uso de algoritmos resistentes a la cuántica junto con algoritmos convencionales (Kyber y Dilithium en combinación con AES 256 y RSA 2048 en un protocolo híbrido) para nuestro cifrado asimétrico de clave pública de correos electrónicos, pero también para compartir calendarios, listas de contactos y futuros servicios de intercambio de archivos.

Con ello seguimos el consejo del NIST, el gobierno de EE.UU., así como de renombrados expertos en criptografía como Lyubashevsky: “Si realmente tienes datos sensibles, hazlo ahora, migra tú mismo”.

Protocolo híbrido para lograr la máxima seguridad

Como los algoritmos de resistencia cuántica son bastante nuevos y su seguridad no está suficientemente probada, no podemos sustituir los algoritmos criptográficos actuales por ellos sin más. Todavía podría ocurrir que alguien ideara un ataque ejecutado en un ordenador convencional o cuántico que rompiera el algoritmo de seguridad cuántica que se ha elegido. Un enfoque híbrido es un requisito fundamental, ya que los nuevos algoritmos aún no se han probado en batalla. Incluso si la conclusión matemática que hace que estos algoritmos sean seguros desde el punto de vista cuántico es correcta, podría haber errores en la implementación que pueden socavar la seguridad.

Por lo tanto, los algoritmos de criptografía post cuántica y los algoritmos convencionales tienen que combinarse en un enfoque híbrido. Este es el enfoque utilizado por todas las actualizaciones resistentes a la cuántica, siendo realizado por Signal, Apple o Tuta.

Como los ordenadores cuánticos están a punto de convertirse en una realidad, debemos ir un paso por delante con la criptografía postcuántica para mantener todos los datos seguros, ¡ahora y en el futuro!

Si quieres ser de los primeros en utilizar el cifrado resistente a la cuántica para tus correos electrónicos, ¡regístrate ahora en Tuta Mail!