Un año de cifrado cuántico seguro en Tuta Mail y Tuta Calendar

El 11 de marzo de 2024, lanzamos el primer protocolo de criptografía resistente a la cuántica, garantizando que sus correos electrónicos estén protegidos hoy, mañana y en el futuro.

Hoy celebramos un año de cifrado seguro cuántico en Tuta, y no podríamos estar más orgullosos de lo que hemos logrado. Más información sobre nuestro lanzamiento inicial y por qué necesitamos ya la criptografía poscuántica.

Hito en la seguridad poscuántica

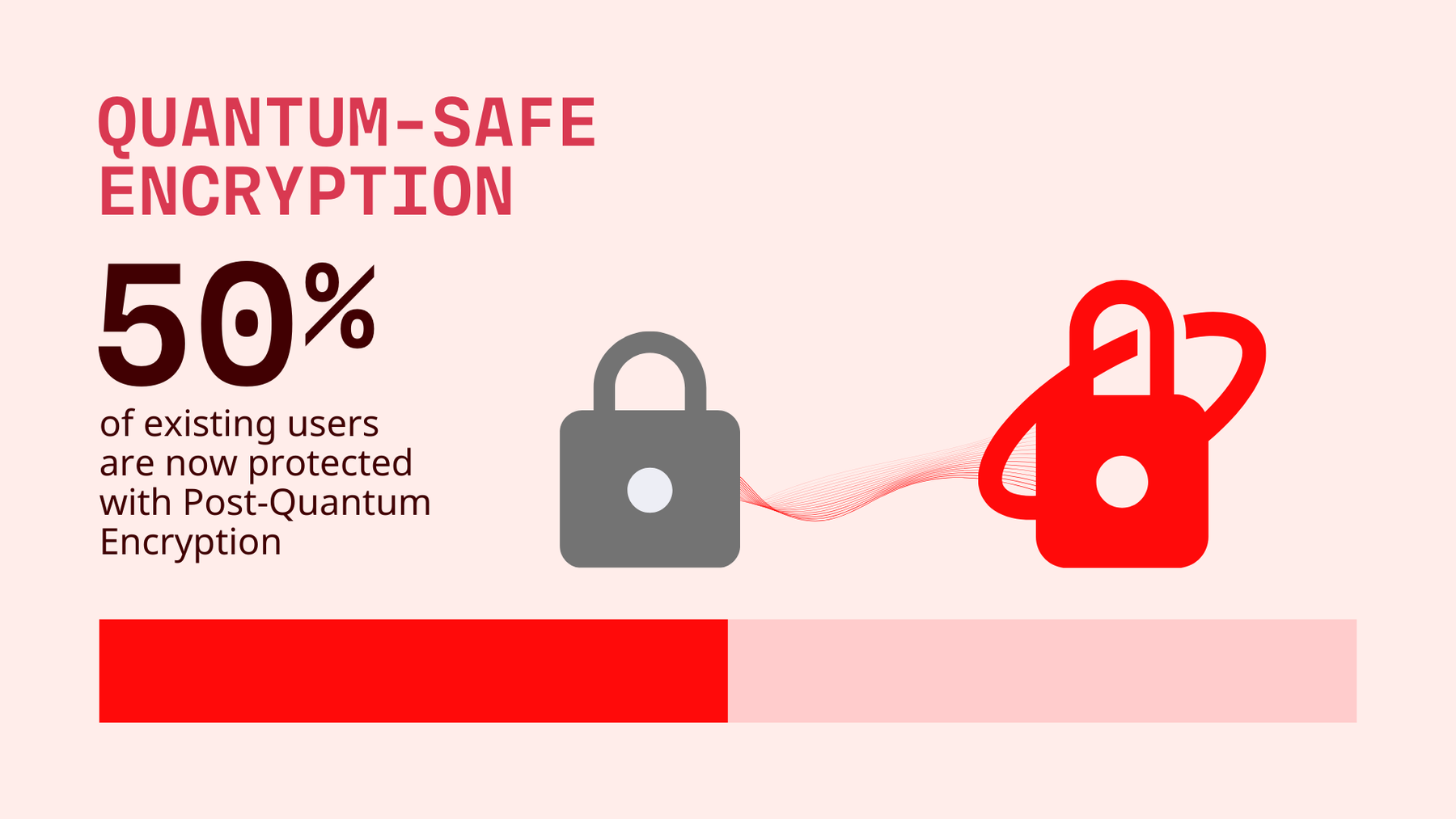

Desde el momento en que presentamos TutaCrypt el 11 de marzo de 2024, cada nuevo usuario de Tuta ha estado protegido por defecto con nuestro cifrado resistente a la cuántica. Esta misma semana, hemos dado otro gran paso: habilitar TutaCrypt para todas las cuentas antiguas de usuario único. Cuando estos usuarios se conectan, se actualizan inmediatamente al nuevo protocolo de cifrado. En el momento de escribir esta entrada de blog, el 50% de los usuarios de Tuta utilizan el nuevo protocolo TutaCrypt.

El 50% de los usuarios de Tuta ya han sido actualizados a TutaCrypt.

¿Utiliza ya el cifrado de seguridad cuántica? Si no es así, acceda a su cuenta de Tuta o regístrese por primera vez, ¡y se le actualizará a TutaCrypt de inmediato!

Despliegue sin problemas

El despliegue del cifrado de seguridad cuántica y su ampliación a millones de usuarios de Tuta ha tenido que realizarse con sumo cuidado. Al actualizar las claves de cifrado, el cliente Tuta genera claves aleatorias nuevas para utilizarlas con los nuevos algoritmos. Esto sucede justo después del inicio de sesión, ya que la contraseña del usuario es necesaria para volver a cifrar las nuevas claves para su uso posterior del protocolo híbrido TutaCrypt. Lo llamamos híbrido porque combina algoritmos clásicos (x25519) con algoritmos resistentes a la cuántica (Kyber, que recientemente se ha estandarizado como ML-KEM) de forma que garantiza la seguridad mientras al menos uno de ellos permanezca intacto. Al mismo tiempo, también actualizamos nuestros parámetros de seguridad para el cifrado simétrico, sustituyendo AES-128 por la variante AES-256 resistente a la cuántica.

Durante este proceso, tuvimos que asegurarnos de que el nuevo protocolo de cifrado funcionara a la perfección para enviar y recibir correos electrónicos y cifrarlos con otros usuarios de Tuta que también utilizaran el nuevo protocolo (seguro desde el punto de vista cuántico) y, al mismo tiempo, fuera compatible con versiones anteriores, de modo que el cifrado también tuviera que funcionar con los usuarios de Tuta que aún utilizaran el antiguo protocolo de cifrado tradicional basado en RSA-2048.

A pesar de la complejidad, la implantación ha sido extraordinariamente fluida y sin fallos. El despliegue para cuentas de usuario único ha sido un gran éxito. Teniendo en cuenta la cantidad de cambios que hemos introducido en el núcleo del protocolo Tuta, la implantación ha sido fluida y sin problemas importantes. Este es un testimonio de los meticulosos esfuerzos de control de calidad de nuestro equipo.

Con el éxito de las transiciones de cuentas de un solo usuario, ya hemos lanzado la implementación para migrar cuentas multiusuario. Ahora estamos esperando a que todos los clientes se actualicen a una versión compatible antes de iniciar un despliegue gradual, al igual que hicimos con las cuentas monopuesto. Al tomarnos nuestro tiempo para desplegar el nuevo protocolo de cifrado, podemos supervisar y abordar cualquier posible problema de forma proactiva.

Hemos retrasado la migración de cuentas con varios usuarios administradores hasta ahora, ya que suponía algunos retos adicionales. Hemos diseñado un mecanismo de despliegue que garantiza que ningún administrador o usuario normal pierda nunca el acceso a sus datos. Al mismo tiempo, nunca se compartirán claves de usuario o administrador nuevas y seguras desde el punto de vista cuántico a través de un canal no seguro desde el punto de vista cuántico con otros usuarios o administradores. Por lo tanto, tan pronto como se realiza la rotación, incluso un adversario cuántico que haya registrado la rotación ya no puede obtener acceso.

Protección contra ataques de degradación

Tras haber introducido la criptografía resistente a la cuántica como el primer proveedor de correo electrónico del mundo, también entendemos la necesidad de compatibilidad con versiones anteriores. Tuta sigue siendo compatible con RSA para las cuentas actualizadas y lo seguirá siendo en caso de que los usuarios necesiten acceder a datos antiguos existentes, que todavía estén cifrados con RSA y aún no se hayan descifrado. Además, hemos desplegado algunas mitigaciones para proteger contra posibles ataques de downgrade que impedirán el uso de cifrados más débiles o, al menos, alertarán a los usuarios en caso de que esto ocurra.

Avanzando en la investigación criptográfica

Para garantizar que TutaCrypt cumple las normas de seguridad más estrictas, hemos trabajado en estrecha colaboración con el departamento de Seguridad Informática y Criptografía de la Bergische Universität Wuppertal. Juntos, hemos modelado TutaCrypt como un intercambio de claves de un solo paso, con el objetivo de obtener una prueba formal de indistinguibilidad del azar bajo ataques de texto cifrado elegido(IND-CCA2). Esta prueba aún está en proceso, pero somos optimistas sobre la posibilidad de alcanzar este hito en los próximos meses.

Además, desde el lanzamiento de TutaCrypt, Kyber se ha estandarizado como ML-KEM, lo que ha requerido ajustes por nuestra parte para garantizar la compatibilidad con las bibliotecas criptográficas actualizadas. Mientras realizábamos estos cambios, también abordamos las vulnerabilidades de ataque de canal lateral encontradas en ciertas implementaciones de Kyber mediante la actualización de nuestras bibliotecas de cifrado. No conocemos ningún caso en el que se haya desplegado un ataque de canal lateral de este tipo contra un usuario de Tuta ni creemos que un exploit de este tipo pudiera haber pasado desapercibido, ya que habría sido extremadamente ruidoso, por ejemplo, al requerir muchas ejecuciones de TutaCrypt al intentar explotarlo a través de la red. Además, gracias a nuestro enfoque de protocolo híbrido (que combina algoritmos tradicionales y poscuánticos), Tuta siguió siendo segura en todo momento, ya que los algoritmos tradicionales, de eficacia probada, también protegen todos los datos de los usuarios en Tuta.

¿Y ahora qué?

Ahora nos estamos centrando en la verificación manual de claves para mejorar la seguridad de la autenticación, especialmente bajo el modelo de amenaza “Recoger ahora, descifrar después” (HNDL). Esto protegerá aún más a los usuarios contra los ataques de máquina en el medio (MITM), en los que un atacante comprometería el servidor y proporcionaría al usuario claves de cifrado falsificadas tratando de escuchar una conversación o haciéndose pasar por otro usuario. TutaCrypt permite defenderse de este tipo de ataques cuando los lleva a cabo un adversario no cuántico, pero sólo puede hacerlo de forma fiable si se verifican las claves de cifrado.

Al echar la vista atrás a este último año, estamos orgullosos de lo lejos que hemos llegado. Pero esto no es más que el principio. Nuestra misión sigue siendo la misma: proporcionar la plataforma de comunicación más segura del mundo que mantenga la privacidad de todos tus datos. Nos aseguramos de que nadie -ni atacantes malintencionados ni gobiernos- pueda acceder a tus datos.

Gracias por confiar sus datos privados a Tuta.

¡Brindemos por otro año de implementación de la mejor criptografía de su clase! 🚀

El equipo de Tuta se reúne con expertos en criptografía de la Universidad de Wuppertal.