今日の暗号化は、10年前、あるいは20年前よりもはるかにアクセスしやすくなっている。そしてついに、これまで以上に多くのデータがエンド・ツー・エンドで暗号化される、暗号化の黄金 時代が到来した。暗号化は私たちに力を与え、プライバシーを守りながらつながり、コミュニケーションする機会を与えてくれる。また、弾力的で安全な状態を維持することで、あらゆる種類のサイバー脅威に対して私たちが強くいられるようにしてくれる。

言うまでもなく、犯罪者も暗号化を利用して、決して捕まることのないように内密に行動している。このことが、世界中の法執行機関と政治家が暗号化のバックドアを 推進するという、明らかなセキュリティ上の対立を引き起こしている。政治家たちは、暗号化をバックドア化すれば、法執行機関が犯罪者を捕まえやすくなると期待している。その最も顕著な例のひとつが、EUが推進する「チャット・コントロール」である。

暗号化バックドアとは?

暗号化バックドアとは、第三者がエンド・ツー・エンドの暗号化されたデータにアクセスできる侵入口のことです。犯罪者を捕まえるために当局がメッセージを解読できるようにする、暗号化システムの意図的な弱点、脆弱性である。

しかし、暗号化にバックドアを要求する政治家は間違っている。

しかしその前に、良いニュースから始めよう:Tutaでは、すべての人に暗号化された電子メールを提供しています。電子メールが社内で送信される場合は自動的に、受信者がGmail、Yahoo、Outlook、またはその他の電子メールサービスを使用している場合は、共有パスワードの助けを借りて。

現在、Tutaから送信される全メールの61%がエンドツーエンドで暗号化されています。

これは大きな成功であり、暗号化がデフォルトで製品に組み込まれていれば、人々はそれを使用し、データを保護することを示している!

暗号化バックドアが脅威である理由

今日に至るまで、暗号戦争は続いている:政治家は、法執行機関が仕事をするためには暗号化のバックドアが 必要だと言い、セキュリティ専門家は、暗号化のバックドアを作るのは簡単だが、それを確保するのは不可能 だと主張する。

ブルース・シュナイアーに言わせれば、「セキュリティとプライバシーのどちらかを選べと言われているのではない。より少ないセキュリティか、より多くのセキュリティかの選択を求められているのだ。

暗号化されたEメールサービスを提供する私たちは、この言葉に全面的に同意する。

アップルの例え

アップルがすべてのiPhoneにAIベースの児童虐待資料のクライアント側スキャンを導入しようとしたとき、プライバシー保護団体から大きな反発があったことを覚えているだろう**。** 世界中からの強い逆風を受けて、アップルは計画を撤回した。

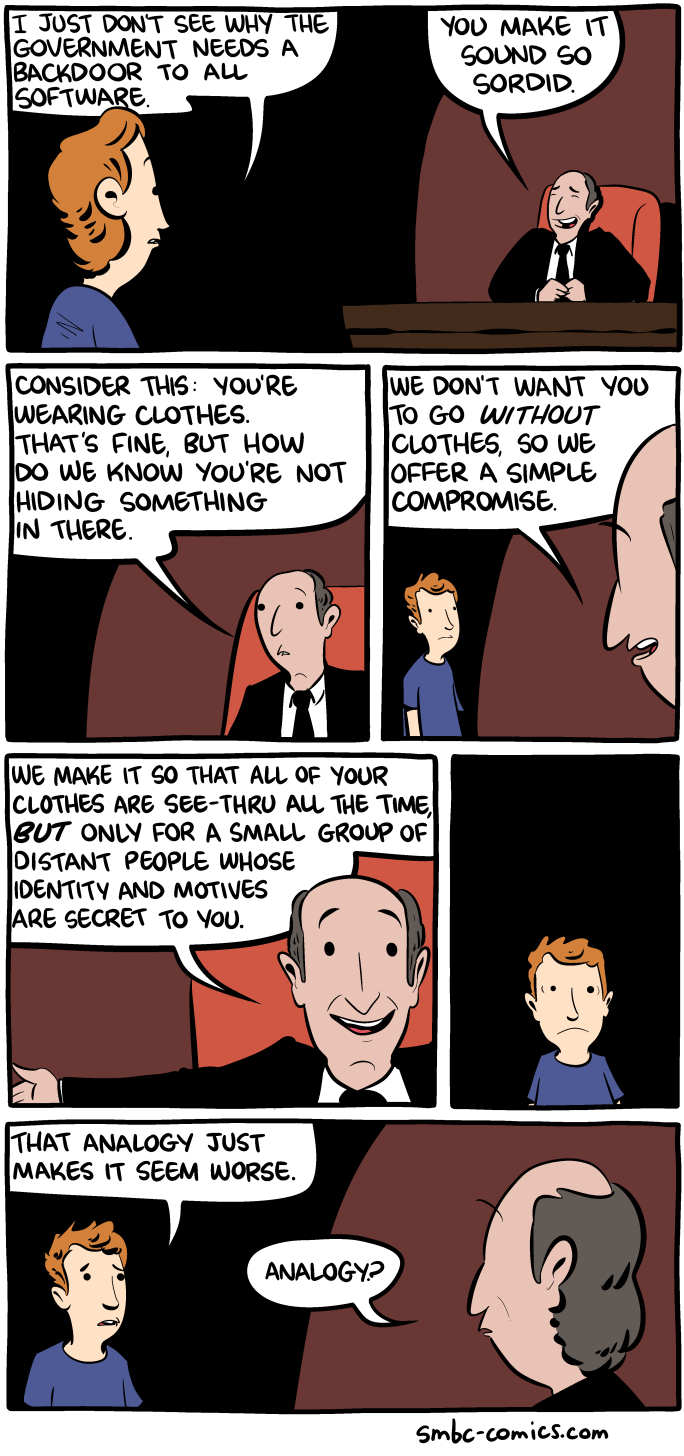

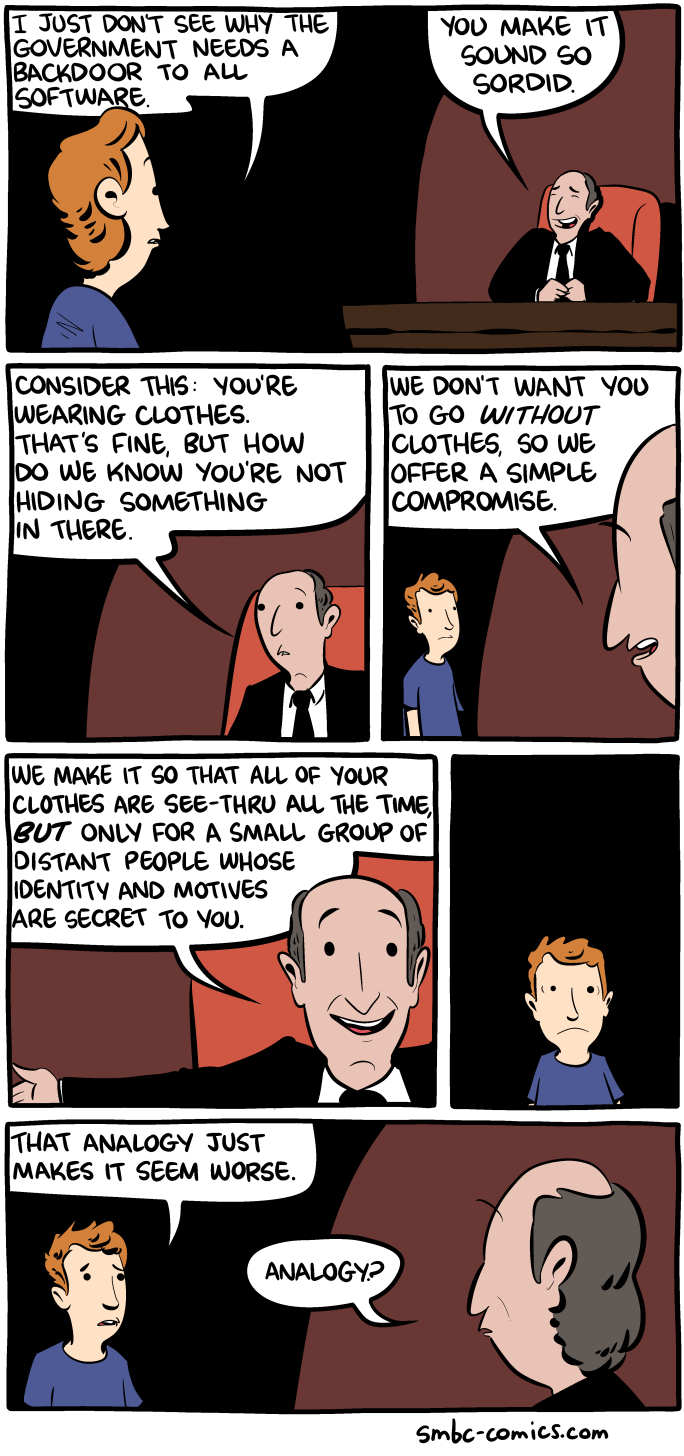

この漫画は、暗号化バックドアがどのように機能するかをうまく説明している:この漫画では、アップルのティム・クックCEOがバックドアを使ってiPhoneのロックを解除する一方で、FBIやハッカー、抑圧的な政権などが暗号化解除されたデータにアクセスするために列をなしている様子が描かれている。

特別に定義されたグループにデータへのアクセスを許可すれば、データは利用可能になる 。安全にエンド・ツー・エンドで暗号化されて いないデータは、他のサード・パーティ・グループ(当初は個人データを入手することを意図していなかったグループ)にもアクセス可能になる可能性がある。

政府の越権行為

政府による暗号化のバックドア ではないが、違法な監視に相当する当局からの過剰な介入は、アメリカではすでに長い間存在していた。そして、それはまったく気づかれることなく…。FISA702条に基づき、NSAは外国からの通信を一括してスクープすることができる。FBIのレイ長官も、FBIがこの情報を使って、いわゆる裏口捜査を行っていることを認めている。2024年、米国政府機関であるFBIのこのバックドア・アクセスは議論の的となったが、残念ながら何も変わらなかった。

米国では、NSAはその巨大な監視力で 知られている。あまり知られていないのは、FBIが外国情報監視法(FISA)に基づいて収集されたNSAのデータスクープに 簡単にアクセスできることだ。FBIはこのデータを使ってアメリカ市民を捜査することができる。第702条により、FBIは犯罪やテロリストの攻撃を防ぐために、令状なしに外国人をスパイすることができる。しかし、外国人と交信しているアメリカ市民のチャットメッセージ、電話、テキスト、Eメールも監視され、FBI、CIA、NSAが令状なしで ふるいにかけられるデータベースに保管される。

2024年初頭、この市民データへの政府の過剰な働きかけは激しく議論され、一時は702条が2024年12月末で失効するかに見えたが、米国当局はさらに2年間再承認した。

FBIは、無制限のアクセスを維持するよう強く働きかけた。FBIのクリストファー・レイ長官は次のように述べた:

「令状が必要であれば、事実上の捜査禁止となる。なぜなら、捜査の申請が裁判所の承認を得るための法的基準を満たさないか、あるいは、基準を満たせたとしても、希少なリソースを費やし、長文の法的書類を提出し、審査し、かなりの時間が経過した後でなければならないからだ。

言い換えれば、米国市民を調査するためのセクション702を通じたFBIの捜査のほとんどは、正当な理由に裏付けられていないという ことだ。これだけで、FBIがこの市民データのデータベースを使うのを止めるには 十分だろう。

FBIによるNSAのコレクションに対する令状なしの捜索は、いったんアクセスが可能になれば、それがどのように使われるのか、そしてなぜ暗号化に対するバックドアがすべての人のセキュリティとプライバシーの権利を損なうことになる のかを示すもうひとつの証拠である。

暗号化バックドアとは何か?

暗号化バックドアとは、ユニバーサル・キーの ことである。この鍵は、例えば法執行機関など、「善良な」人々だけが アクセスできるように意図されている。しかし、第一に、「善人」が善人であるという保証はなく、第二に、第三者がユニバーサル・キーにアクセスするリスクが 常に存在する。

幅広い脅威から私たちを守る

エンド・ツー・エンドの暗号化は、ハッカーや外国政府、テロリストなどの盗聴者から私たちのデータや通信を守る 。

暗号化がなければ、中国の反体制派は逮捕されることなくオンラインでコミュニケーションをとることができないだろう。ジャーナリストは内部告発者と安全に通信することができず、人権活動家や多くのNGOは抑圧的な国で活動を行うことができず、弁護士や医師は依頼人と秘密裏に通信することができないだろう。

暗号化がなければ、あなたはオンラインで誰ともプライベートな会話をすることができない。

Zach Weinersmithは、政府が暗号化バックドアの ようなユニバーサル・キーを持っていたらどういうことになるかを示す、素晴らしいコミックを作った:

定義による脆弱性

あらゆる暗号化バックドアは、その定義からして脆弱性である。

善人」だけがアクセスできるバックドアを作ることは不可能だ。FBIがあなたの電子メールを解読したり、あなたのコンピュータのハードドライブにアクセスしたりできるのであれば、犯罪者やテロリスト、その他の政府も同様だ。

例えば2009年には、中国のハッカーが米国政府にのみバックドア・アクセスを提供することを意図したバックドアを使ってグーグルのデータベースに侵入した。中国のハッカーがアクセスするために悪用したのは、この機能です」と、セキュリティ専門家のブルース・シュナイアーは説明する。

この機密データベースには、米国の監視対象に関する数年分の情報が含まれていた。

暗号の専門家はセキュリティ上の理由から不同意

マシュー・グリーンやブルース・シュナイアーといった暗号の専門家によれば、政府がバックドアを使って暗号化されたデータにアクセスすることは、安全性の欠如を強制する ことに等しいという:

例外的なアクセスは、インターネット・システムの開発者に、システムが侵害されたときにユーザーのプライバシーへの影響を最小限に抑えようとする前方秘匿設計の慣行を覆すことを強いるだろう。何百万ものアプリやグローバルに接続されたサービスなど、今日のインターネット環境の複雑さは、新たな法執行要件が予期せぬ、発見が難しいセキュリティ上の欠陥をもたらす可能性が高いことを意味する。このような技術的な脆弱性だけでなく、例外的なアクセスシステムがグローバルに展開されるという見通しは、そのような環境がどのように統治されるのか、そしてそのようなシステムが人権と法の支配を尊重することをどのように保証するのかという難しい問題を提起している。

暗号化バックドアを作るのは簡単だが、それを確保するのは不可能だ

なぜ暗号化バックドアがインターネットに壊滅的な影響を与えるのか、その理由を考えるために、次のような想像をしてみよう:

あるハイテク企業がバックドアを導入した場合、要求に応じてデータを復号化 するためには、ユーザーの秘密鍵にアクセスする必要がある。つまり、全ユーザーの秘密鍵を 高度に保護された保管庫に 保管し、高度に信頼された 社員だけがアクセスできるようにしなければならない。

法執行機関がこれらの鍵の1つに対して令状を発行するたびに、高度に信頼された従業員が保管庫を開け、必要な鍵を取り出し、安全に法執行機関に送信 しなければならない!- そしてそれを、安全に!法執行機関に送信 しなければならない。

さて、この図式をもう少し不穏なものにする:大手ハイテク企業にとって、これは何千もの異なる法執行機関から1日に何千もの要請がある ことを意味する。

どのようなハイテク企業にとっても、この保管庫を無能やミスから 守ることは不可能だろう。加えて、もしテック企業がすべての秘密鍵が保管されるような保管庫を作れば、インターネット上のあらゆる悪意のある攻撃者 、たとえ強力な国家権力者であっても、非常に魅力的なプラットフォームとなるだろう。

世界中のデータ漏洩が より巧妙になる中、この保管庫を意図的な攻撃から守ることが不可能になることは明らかであり、これこそが秘密鍵がユーザーの手元にローカルに残らなければならず、決して中央サーバーに保管されてはならない理由なのである。

法律とリーク

EUのチャット規制案

EUのチャット・コントロール規制は、正式には** 児童性的虐待規制(CSAR**)として知られており、暗号化の弱体化とバックドアの導入の可能性に関する懸念を提起している。主要な問題は、メッセージが暗号化される前にユーザーのデバイス上でスキャンされる** クライアントサイドスキャン(CSS**)の概念に起因する。これにより、当局やサービス・プロバイダーは、メッセージが送信される前に、児童性的虐待資料(CSAM)のような違法コンテンツを検出することができる。メッセージ自体は送信中も暗号化されたままだが、暗号化が行われる前にスキャンできるという事実は、暗号化が保護するはずのプライバシーを根本的に弱めてしまう。暗号化は技術的に「破られる」ことはないかもしれないが、スキャン・プロセスはデバイス・レベルでの脆弱性を露呈させ、ユーザーのプライバシーを完全に保証する暗号化の効果を低下させる。

さらに、Chat Controlは、** 暗号化プロトコルにバックドアを導入する道を開く可能性がある。これは、送信者と受信者のみが見ることができるように意図されている通信に第三者がアクセスできるようになるため、エンドツーエンドの暗号化を損なうことになる。暗号化を弱めることは、すべてのインターネット・ユーザーのデータ・セキュリティの完全性を危険にさらすことになるためだ 。**

現在、EU委員会では、ハンガリーがオランダの反対で過半数を取れなかったため、チャット・コントロールは保留となっている。オランダのシークレットサービスは、ヨーロッパのデジタル・レジリエンスにとって暗号化が最も重要であると強調した。

EARN IT - 暗号化に対するもうひとつの攻撃

米国、英国、カナダ、オーストラリア、ニュージーランド(ファイブ・アイズとも呼ばれる)政府は2018年以降、自国に拠点を置くテクノロジー・プロバイダーに対し、暗号化バックドアを通じてユーザーの暗号化通信への合法的なアクセスを可能にするよう強制する方針を明らかにしている。

2020年、ウィリアム・バー司法長官は、暗号化バックドアの要求によってオンラインセキュリティを破壊しようとする新たな試み、EARN IT法案を提出した。EARN ITは明確に暗号化を違法化するものではないが、ハイテク企業はアップロードされる前にデータをスキャンする「ベストプラクティス」を適用しなければならないとしている。

この「ベストプラクティス」は、バー司法長官が率いる政府委員会によって決定されるため、暗号化が裏口から破られることは明らかだ。

EARN IT法案に対抗する方法はこちら。

さらに、3人の米上院議員も「暗号化データへの合法的アクセス法」を提出した。この法案は、「テロリストやその他の悪質な行為者が、違法行為を隠すために『令状不要』の暗号化技術」を使用するのをやめさせることを目的としている。

ブルーリークス、最悪の例

政治家は定期的に、法執行機関が犯罪者を起訴しやすくするために、エンド・ツー・エンドの暗号化メールやクラウドサービスにバックドアを追加するよう企業に要求している。それどころか、2020年のブルーリークスのハッキングは、暗号化を減らすのではなく、より良く、より多くする必要があることを示している。

2020年のBlueLeaksスキャンダルは、機密データが適切に保護されないとどういうことになるかを証明した。セキュリティ専門家のブライアン・クレブスは自身のブログにこう書いている:

「この漏洩に含まれるデータの予備的分析によると、全米の複数の核融合センター、法執行機関、その他の政府機関によって利用されているウェブサービス会社Netsentialが漏洩の原因であることが示唆された。“Netsentialは、この漏洩が、漏洩したNetsentialの顧客ユーザーアカウントとウェブプラットフォームのアップロード機能を活用して悪意のあるコンテンツを導入し、他のNetsentialの顧客データの流出を可能にした脅威行為者の結果である可能性が高いことを確認した。“

ACHルーティング番号、国際銀行口座番号(IBAN)、個人を特定できる情報や容疑者の画像も含まれる、非常に機密性の高い警察文書のこの大規模な流出は、攻撃者が悪用されたユーザーアカウントを介してマルウェアをアップロードすることができたため、容易に可能でした。これが弱点だった:このデータは暗号化されていないため、ユーザーのログインデータだけで大量のデータを取り出すことができたのだ。

データがエンド・ツー・エンドで暗号化されていれば、BlueLeaksの攻撃が成功しなかったことは疑いようがない。

悪用された従業員アカウント、あるいは従業員自身が、一般的な復号化キーにアクセスできる脆弱なリンクになることができれば、すべてのデータが悪人の手に渡る危険性がある。

プライベートな会話はオフラインでしかできない

政治家たちがオンライン・コミュニケーションへのバックドア・アクセスを 求めるとき、彼らはオフラインの世界では完全な監視が決して選択肢ではなかったことも無視している:ドアに鍵を かけることは違法ではない。ドアに鍵をかけることは違法ではない。CCTVカメラの目の届かないところを歩くことは違法ではない。ささやく ことは違法ではない。

もちろん、ディストピア小説『1984年』に登場するテレスクリーンを寝室に設置しないことが法執行機関にとって面倒なのと同じように、解読できない暗号があることは法執行機関にとって面倒なことだ。

これは、私たち全員が監視国家に住むのではなく、民主主義の自由を 享受するために法執行機関が我慢しなければならないことなのだ。

プライバシーが違法化されれば、プライバシーを持つのは無法者だけだ。

オンライン・サービスにおける暗号 化や一般的な監視を違法化しても、犯罪者の訴追には何の役にも立たないことを、私たちは今一度理解しなければならない。それどころか、犯罪者は独自の暗号化ツールを構築したり、バーナーフォンを使ったり、その他のテクニックを駆使して、法執行機関が追跡することをさらに難しくするだろう。

プライバシーが違法化されれば、プライバシーを持つのは無法者だけだ。

暗号化のバックドアは、私たち全員にとって深刻なセキュリティ・リスクであり、決して許してはならない。

バックドアのないオープンソースメール

そのため、私たちはすべてのTutaクライアントをオープンソースとして 公開し、技術に精通した人々が、私たちが約束していることを実行していることを確認できるようにしています:組み込みのエンドツーエンドの暗号化ですべてのプライベートメールを 保護し、暗号化のバックドアから自由であることを保証します。

私たちは、暗号化による大量監視を止める ことを使命としています。そして、私たちは皆さんの参加を歓迎します。