Google introduce nuovi requisiti di sicurezza per i mittenti di e-mail di massa, ma avrebbe dovuto farlo anni fa.

Google e Yahoo! richiederanno l'uso di DMARC, SPF e DKIM nel tentativo di reprimere lo spam e il phishing. È sorprendente che queste caratteristiche non fossero già un requisito.

Google ha annunciato che inizierà ad applicare misure di sicurezza più severe per tutti gli account che inviano più di 5000 e-mail al giorno agli utenti personali di Gmail. Questo cambiamento rappresenta un tentativo da parte del provider di posta elettronica di Big Tech di dare un giro di vite alle e-mail di phishing e allo spam che colpiscono gli utenti del servizio Gmail. Gmail è il provider di e-mail più popolare al mondo e anche una delle principali fonti di e-mail di spam. Nell’ambito di queste nuove misure, Gmail richiederà ai cosiddetti “mittenti massivi” di implementare le impostazioni di sicurezza precedentemente facoltative nei loro indirizzi e-mail di dominio personalizzati. Si tratta di DMARC, SPF e DKIM, impostazioni di sicurezza che gli utenti dei domini personalizzati Tuta erano tenuti ad attivare dal 2019.

Nel seguente articolo esamineremo il significato di questi acronimi e come possono proteggere un indirizzo di dominio e-mail personalizzato dall’abuso di spam o phishing.

Queste sigle includono:

Nuovi standard di sicurezza

I nuovi requisiti di sicurezza introdotti da Google forniscono diversi modi per garantire l’autenticità delle e-mail. Come in ogni settore dell’IT, ci sono una serie di acronimi che è opportuno decifrare e spiegare. Ciò che è importante notare è che questi vengono applicati agli indirizzi di dominio personalizzati utilizzati dai mittenti di massa che desiderano inviare traffico e-mail agli utenti di Gmail.

DMARC: Domain-based Message Authentication, Reporting, and Conformance (Autenticazione, segnalazione e conformità dei messaggi basati sul dominio)

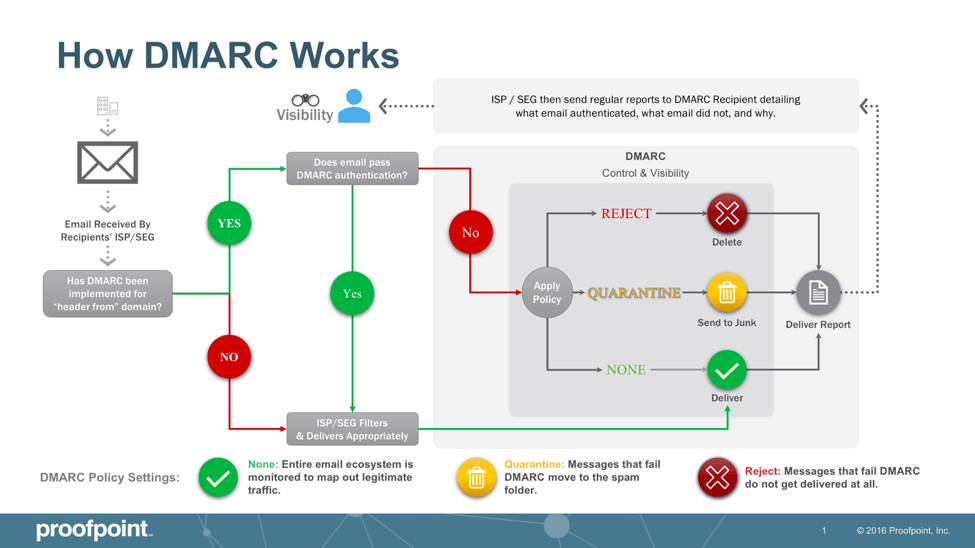

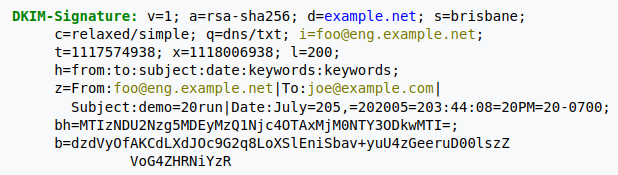

DMARC è l’acronimo di Domain-based Message Authentication, Reporting, and Conformance. È un protocollo di autenticazione delle e-mail che offre agli utenti di domini personalizzati la possibilità di impedire ad altri di utilizzare il loro dominio senza autorizzazione. Quando i truffatori inviano messaggi di posta elettronica fingendo di essere un’azienda locale, si parla di “email spoofing” e il DMARC aggiunge un controllo aggiuntivo che lo impedisce. Quando una voce DMARC viene aggiunta al pannello delle impostazioni DNS di un fornitore di domini, i server di posta elettronica che ricevono un’e-mail da quel dominio personalizzato possono autenticare l’e-mail in base alle istruzioni stabilite dal proprietario del dominio personalizzato. Se i controlli vengono superati, l’e-mail può essere consegnata, mentre se non vengono superati l’e-mail viene rifiutata in base alle regole di configurazione del proprietario del dominio.

Il DMARC agisce come un setter di regole per decidere che tipo di azioni intraprendere se i controlli SPF e DKIM non sono soddisfatti correttamente.

Immagine da ProofPoint security

SPF: Struttura dei criteri del mittente

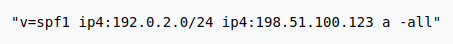

Sender Policy Framework (SPF) è il prossimo elemento dei nuovi requisiti di sicurezza di Google. Il compito di un record SPF è quello di autenticare che il server di posta elettronica di invio sia autorizzato a essere il punto di origine per le e-mail inviate con il dominio personalizzato dell’utente. Questo elemento dipende da un record DMARC correttamente configurato per determinare cosa succede se il controllo del record SPF fallisce. Pubblicando un record SPF nei vostri record DNS, gli spammer e altri aggressori avranno meno probabilità di tentare di utilizzare il vostro dominio perché le loro e-mail di spam non potranno essere verificate in quanto inviate da un server di posta non autorizzato.

Questo record SPF verificherà che l’e-mail sia stata inviata da uno di questi indirizzi IP; se l’e-mail è stata inviata da qualsiasi altro server di posta, verrà rifiutata.

DKIM: posta identificata da DomainKeys

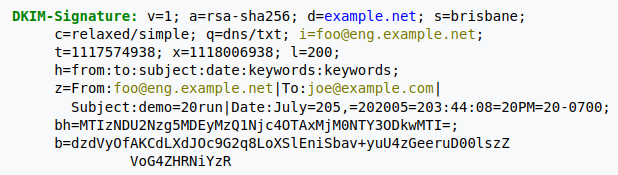

DomainKeys Identified Mail è il terzo protocollo di autenticazione richiesto da Google per i mittenti di massa. Il DKIM controlla l’uso non autorizzato di indirizzi e-mail di domini personalizzati come contromisura per prevenire attacchi di phishing e spoofing di e-mail. Le firme DKIM vengono aggiunte come mezzo per i provider di posta elettronica per verificare l’autenticità del mittente.

La firma DKIM prevede tre fasi principali:

- Il mittente sceglie i campi da includere nella firma DKIM. Questi possono andare dall’indirizzo “Da”, al corpo dell’e-mail, alle righe dell’oggetto, ecc. Questi campi devono rimanere invariati durante il transito, altrimenti il controllo DKIM finale non andrà a buon fine.

- I campi scelti vengono sottoposti a hash dal provider di posta elettronica del mittente e l’hash viene crittografato utilizzando la chiave privata del mittente.

- Dopo l’invio, il server di posta elettronica ricevente convaliderà la firma recuperando la chiave pubblica che corrisponde alla chiave privata del mittente. In questo modo decifrerà la stringa di hash del passaggio 2 e verificherà che non siano avvenute modifiche durante il transito.

Solo se questi passaggi hanno esito positivo, l’e-mail viene consegnata. Se non sono soddisfatte, l’e-mail verrà rifiutata in base alla regola DMARC del proprietario del dominio.

Ecco un esempio di firma DKIM utilizzata per proteggere un dominio personalizzato dallo spoofing per l’invio di e-mail di spam o phishing.

Le modifiche alla sicurezza di Big Tech sono attese da tempo

Sia Google che Yahoo! hanno annunciato che queste impostazioni saranno obbligatorie dal 1° febbraio 2024, ma queste funzioni di sicurezza sono disponibili da anni. Sebbene sia un’ottima mossa da parte di Big Tech iniziare a richiedere questi record di sicurezza DNS aggiuntivi, il tempismo è alquanto discutibile. Google è senza dubbio un leader nel settore della sicurezza informatica, ma il suo approccio permissivo alla sicurezza delle e-mail sembra un po’ fuori luogo. Anche Yahoo! non merita molti applausi. Dopo le gravi violazioni dei dati che hanno esposto quasi tutti gli account esistenti, questo traffico avrebbe dovuto essere sottoposto a un controllo più severo immediatamente, anziché quasi un decennio dopo.

È bello vedere che Google e Yahoo! stanno aumentando i loro requisiti di sicurezza perché nel 2022 quasi il 49% di tutte le e-mail inviate erano spam.

Gmail è il principale mittente giornaliero di spam con 14,5 milioni di e-mail di spam al giorno!

Ci sono critiche errate ai servizi di posta elettronica orientati alla privacy come Tuta Mail, che sostengono che siano un rifugio per i malintenzionati e gli spammer. Sebbene vi siano spammer che tentano di utilizzare i nostri servizi, essi vengono rapidamente bloccati. Gmail di Google, invece, è stato indicato come responsabile dell’invio di 14,5 milioni di e-mail di spam al giorno. L’insondabile volume di spam proveniente dai server di posta di Google, da solo, è superiore a qualsiasi tentativo di spam proveniente da altri provider di posta elettronica.

Le misure di sicurezza ora in vigore sono un passo nella giusta direzione, ma col senno di poi avrebbero dovuto essere introdotte molto prima.

Le alternative offrono una sicurezza migliore e completa.

Tuta Mail supporta l’uso completo di domini e-mail personalizzati, ma durante il processo di configurazione dei domini personalizzati guidiamo tutti gli utenti su come aggiungere questi record di sicurezza DNS cruciali per proteggere meglio il loro dominio personalizzato dall’abuso da parte dei truffatori. Altri fornitori di Big Tech hanno abbandonato questa opzione, come Microsoft che ha recentemente rimosso il supporto per i domini personalizzati da Outlook.

Scegliendo un’alternativa privata ai fornitori di Big Tech, non solo è possibile usufruire di opzioni di dominio facili da configurare, ma si può essere certi che i propri dati siano al sicuro dalle pratiche pubblicitarie invasive di Google. Scegliendo Tuta per proteggere le vostre e-mail sarete anche protetti dalla nostra prima crittografia post-quantum al mondo. Questa nuova generazione di crittografia protegge voi e i vostri dati dalle agenzie di intelligence e dalle loro pratiche “Raccogli ora, decripta dopo”.

Abbandonate Google e scegliete la privacy!

Vi meritate di meglio che avere i vostri dati raschiati per addestrare modelli di intelligenza artificiale che a loro volta inviano pubblicità mirata alla vostra casella di posta elettronica. Dovreste essere liberi di comunicare in modo sicuro con amici e persone care senza dovervi preoccupare che le Big Tech vi sbircino alle spalle. Scegliendo un’alternativa di posta elettronica privata, proteggete la vostra libertà di espressione.