Le piratage de la base de données de Microsoft montre que les données stockées dans le nuage doivent toujours être cryptées de bout en bout.

Alors que les politiciens demandent toujours un "accès légal" pour lutter contre le MCS, le dernier piratage de Microsoft montre que toute donnée stockée sans cryptage est toujours en danger.

Piratage de Microsoft Azure - ce qui s’est passé

Le spécialiste de la sécurité informatique Ami Luttwak, de Wiz, a découvert la vulnérabilité dans la fonctionnalité Azure Cosmos DB Jupyter Notebook le 9 août et l’a signalée à Microsoft trois jours plus tard. Microsoft a publié une déclaration indiquant qu’elle avait immédiatement corrigé le problème. Microsoft a remercié les chercheurs en sécurité pour leur travail dans le cadre de la divulgation coordonnée de la vulnérabilité. Microsoft a également indiqué à Wiz par courrier électronique qu’elle prévoyait de verser 40 000 dollars pour avoir signalé la vulnérabilité.

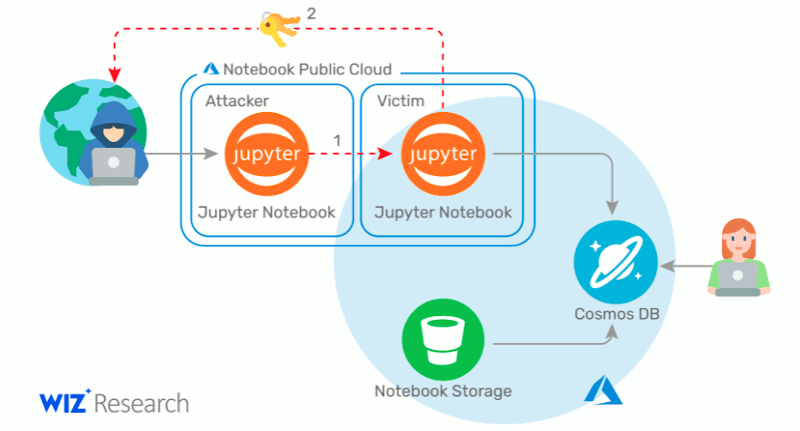

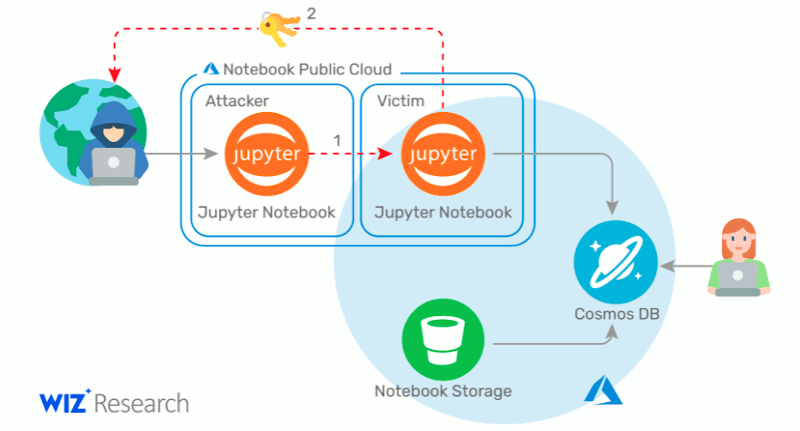

Explication du piratage de Cosmos DB via la fonction Jupyter, source.

Cette clé primaire permet d’accéder à toutes les bases de données CosmosDB dans Microsoft Azure qui ont été configurées avec cette clé. Cela fait de quelqu’un un administrateur qui a un accès complet (lecture, écriture, suppression) à la base de données.

Le 26 août, Microsoft a notifié par e-mail plusieurs milliers de ses clients cloud affectés par le problème. Dans ce message, l’entreprise avertit ses clients que les attaquants avaient la possibilité de lire, de modifier et même de supprimer toutes les bases de données principales. Luttwak a réussi à accéder aux clés primaires de lecture-écriture, qu’il a utilisées pour obtenir un accès complet aux bases de données des clients. Comme Microsoft ne pouvait pas modifier ces clés elle-même, la société a demandé à ses clients de prendre des mesures et d’échanger cette clé primaire de CosmosDB par précaution. Bien que la faille de sécurité ait déjà été comblée, les clients devraient prendre cette mesure afin d’empêcher définitivement une éventuelle compromission des bases de données. Microsoft écrit également dans le message qu’il n’a trouvé aucune preuve que des tiers (à l’exception de Wiz) aient accédé aux clés.

Microsoft n’informe pas tous ses clients

Luttwak a déclaré à Reuters qu’il critiquait les avertissements de Microsoft à ses clients : La société n’avait écrit aux clients dont les clés vulnérables étaient visibles que le mois même où Wiz avait découvert et étudié le problème. Les attaquants, cependant, auraient été en mesure de voir les clés de beaucoup plus de clients parce que la vulnérabilité avait déjà été introduite en 2019 lorsque la fonctionnalité Jupyter a été publiée pour la première fois. Chaque compte Cosmos DB qui utilise cette fonctionnalité est potentiellement à risque. À partir de ce mois de février, chaque compte Cosmos DB nouvellement créé a eu la fonctionnalité notebook activée par défaut pendant au moins trois jours et leur clé primaire aurait pu être exposée même si le client n’était pas au courant et n’a jamais utilisé la fonctionnalité.

Comme la clé primaire est un secret de longue durée, qui ne se met pas à jour automatiquement, un attaquant potentiel pourrait toujours être en mesure d’abuser d’une clé une fois obtenue, même si l’entreprise désactive la fonctionnalité Jupyter dans Cosmos DB.

Malgré cela, et malgré les critiques de Wiz, Microsoft n’avait pas informé tous les clients qui avaient activé la fonctionnalité appelée Jupyter Notebook dans Cosmos DB. Interrogé à ce sujet, Microsoft s’est contenté de dire à Reuters qu’il avait informé les clients potentiellement concernés, mais n’a pas donné d’autres explications.

L’agence de cybersécurité et de sécurité des infrastructures du ministère américain de la sécurité intérieure a utilisé un langage plus fort dans un bulletin, indiquant clairement qu’elle ne s’adressait pas seulement aux clients qui avaient été informés, mais à tous ceux qui utilisent Azure Cosmos DB :

“CISA encourage fortement les clients d’Azure Cosmos DB à rouler et à régénérer leur clé de certificat”.

Vous trouverez des informations sur la façon de régénérer la clé ici.

La pire des vulnérabilités imaginables dans le cloud

Luttalk a déclaré : “C’est la pire vulnérabilité du cloud que l’on puisse imaginer. Il s’agit de la base de données centrale d’Azure, et nous avons pu avoir accès à toutes les bases de données clients que nous voulions.”

Pour les clients européens du cloud Azure qui ont des données personnelles stockées dans une instance de Cosmos DB, se pose également la question de savoir si une notification GDPR de précaution doit être envoyée aux autorités de protection des données responsables dans les 72 heures en raison d’un éventuel incident de sécurité.

Cette vulnérabilité de Microsoft est un cauchemar pour toute entreprise utilisant Cosmos DB. Pourtant, en raison de sa popularité, des milliers d’entreprises, parmi lesquelles de nombreux acteurs mondiaux, dont des sociétés du classement Fortune 500, utilisent Azure Cosmos DB de Miscrosoft pour gérer des quantités massives de données provenant du monde entier en temps quasi réel.

Et leurs données risquent maintenant d’être piratées, volées ou même supprimées.

Crypter, c’est tout

Pour réduire la probabilité de telles menaces, les entreprises qui souhaitent déplacer leurs données vers le cloud n’ont qu’une seule option : Le cryptage. Et par cryptage, nous n’entendons pas le cryptage côté serveur. Il s’agit d’un véritable cryptage de bout en bout où personne, pas même le fournisseur de services, ne peut s’emparer de la clé secrète.

Le piratage de la base de données Azure de Miscrosoft montre une fois de plus que le cryptage est le meilleur outil dont nous disposons pour repousser les attaquants malveillants et assurer la sécurité de nos données.

Lorsque les données sont stockées dans le nuage, le seul moyen de les protéger correctement est le cryptage de bout en bout.