El grupo de hackers ruso Sandworm ha vuelto: El nuevo malware Kapeka infecta sistemas en secreto desde 2022

Un nuevo malware encontrado recientemente en Estonia vincula al grupo de hackers Sandworm con ciberataques en Europa, y podría ser una consecuencia de la guerra entre Rusia y Ucrania.

Qué es Kapeka

Kapeka es un malware de puerta trasera que se utiliza en las fases iniciales de un ciberataque. Se utiliza para permitir a un atacante mantener hábilmente oculto el acceso a largo plazo a la infraestructura de la víctima en caso de que desee volver a visitarla para desviar nuevos datos o realizar otros ataques contra una organización. Lo interesante de Kapeka, en comparación con otros tipos de malware, es que se ha desplegado con cierta moderación y normalmente en aplicaciones específicas. Su amenaza también se debe a que está muy bien escondido en la infraestructura afectada, lo que hace muy difícil defenderse de él.

En un informe que detalla los entresijos de Kapeka, el investigador de amenazas Mohammad Kazem Hassan Nejad explica:

“Kapeka contiene un dropper que deja caer y lanza un backdoor en la máquina de la víctima y luego se elimina. En primer lugar, el backdoor recopila información y toma las huellas dactilares de la máquina y el usuario antes de enviar los datos al autor de la amenaza. Esto permite pasar tareas a la máquina o actualizar la configuración del backdoor. WithSecure no sabe cómo se propaga el backdoor Kapeka a través de Sandworm”.

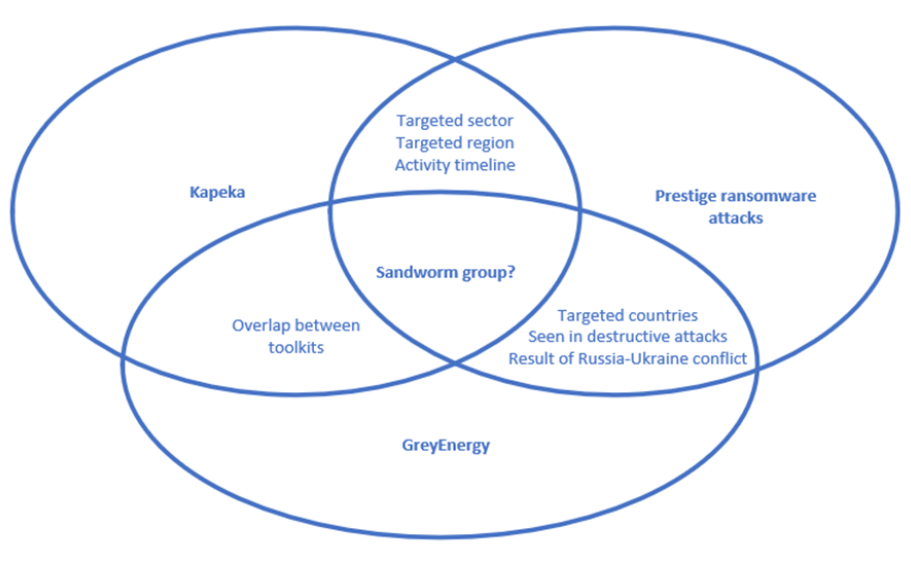

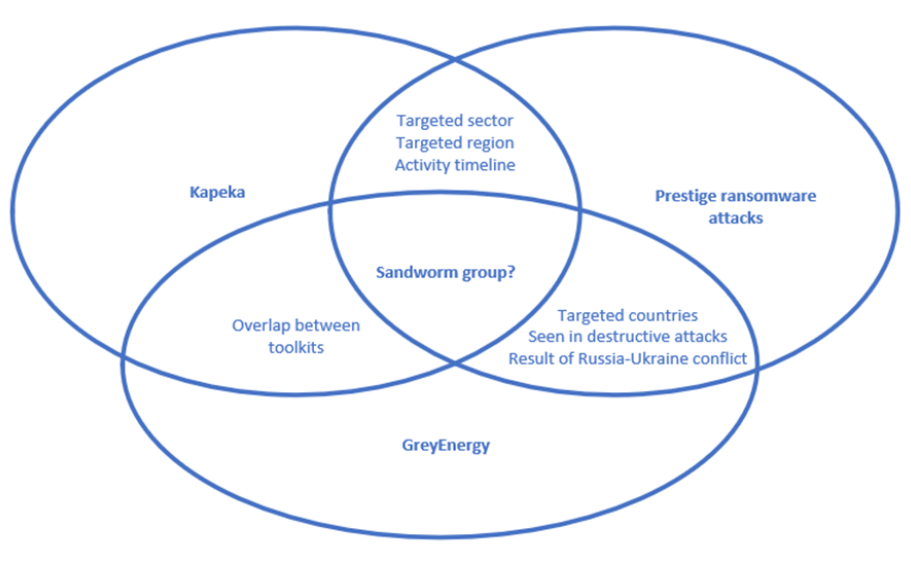

Kapeka fue descubierto por primera vez por la empresa de seguridad finlandesa WithSecure. Se ha determinado que el malware está activo en la naturaleza desde mediados de 2022 y sus víctimas son en su mayoría grupos ubicados en Europa del Este. A través de su análisis, WithSecure afirma que al relacionar el malware Kapeka con otros tipos de ataques ransomware, creen que esto vincula el nuevo malware con el conocido grupo de hackers APT Sandworm.

Solapamientos en la atribución del ataque Sandworm. (Imagen utilizada con permiso de WithSecure)

Quién es Sandworm

Sandworm es un grupo de piratas informáticos patrocinado por el gobierno ruso y responsable de los continuos ataques contra Ucrania, que incluso han provocado la propagación de infecciones de malware a otros países de todo el mundo. Sandworm llamó por primera vez la atención de los analistas de inteligencia de amenazas de iSIGHT Partners al descubrir una gran campaña de spear-phishing que se aprovechaba de una vulnerabilidad de día cero, ahora conocida como CVE-2014-4114.

Este ataque inicial, tras ser revisado por iSIGHT y Microsoft, determinó que este ataque formaba parte de una campaña de ciberespionaje rusa. Afirmaron en la entrada de su blog que explica los detalles del ataque que los siguientes grupos eran objetivos visibles del hack patrocinado por el estado ruso:

- OTAN

- Gobierno ucraniano

- Gobiernos de Europa Occidental

- Empresas energéticas polacas

- Empresas europeas de telecomunicaciones

- Grupos académicos estadounidenses

Atribuir el estado detrás de tales ataques puede ser difícil, el punto de trabajar a través de estos grupos patrocinados es una capa de eliminación entre una nación y los propios hackers. iSIGHT concluye que el gobierno ruso está en última instancia detrás del grupo porque “muchos de los señuelos observados han sido específicos para el conflicto ucraniano con Rusia y para cuestiones geopolíticas más amplias relacionadas con Rusia.”

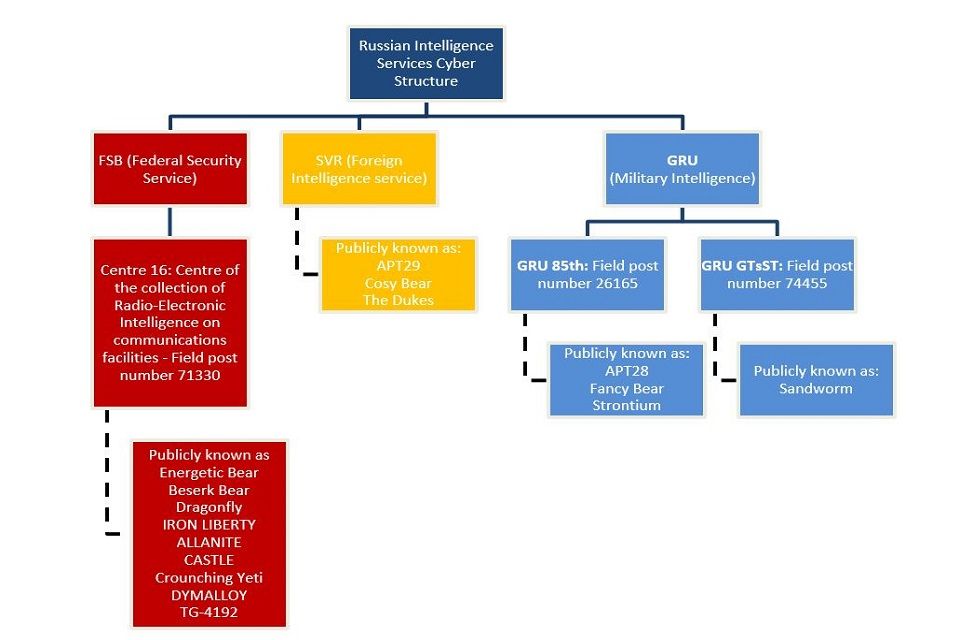

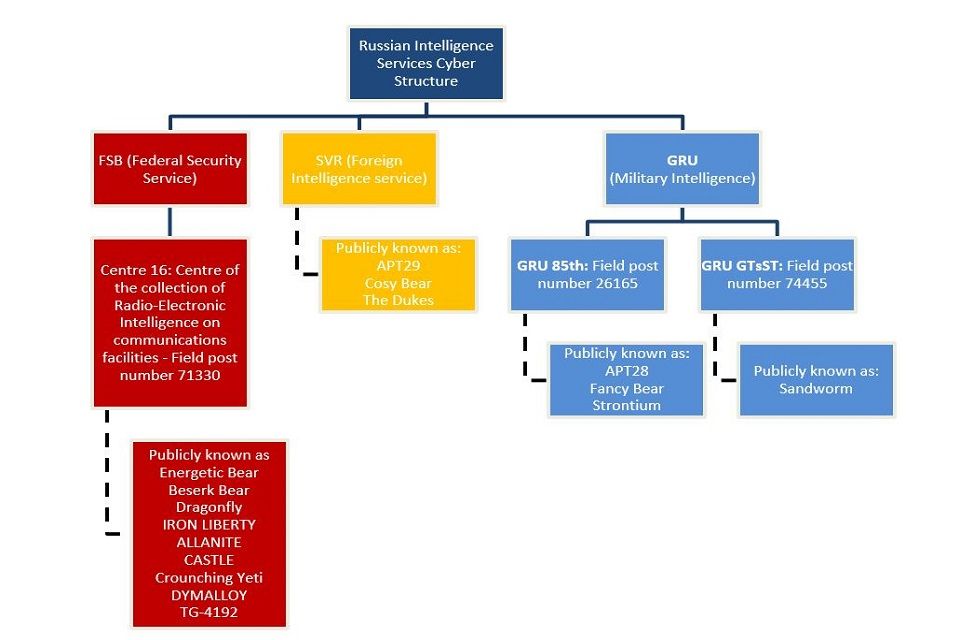

Sandworm opera dentro de la Unidad 74455 y también es conocido como el Centro Principal de Tecnologías dentro de la Dirección Principal del Estado Mayor de las Fuerzas Armadas de la Federación Rusa. Sandworm ya es conocido por muchos otros ataques, y también responde a los nombres de BlackEnergy, Voodoo Bear y Seashell Blizzard.

Tanto Sandworm como FancyBear son conocidas amenazas persistentes avanzadas que operan bajo las órdenes de la GRU rusa.

Ataques contra Ucrania

Sandworm es más conocido por sus ataques contra Ucrania. En el invierno de 2015 Sandworm atacó la red eléctrica en la parte occidental de Ucrania, lo que provocó que alrededor de 230.000 clientes sufrieran importantes cortes de energía durante las gélidas temperaturas de diciembre. Un ataque similar afectó a Kiev en diciembre de 2016, provocando apagones masivos, y los informes posteriores mostraron que la intención era dañar físicamente la infraestructura eléctrica crítica.

Siguieron estos ataques en 2017 combinando el exploit EternalBlue con el ransomware NotPetya en un ciberataque que afectó primero a infraestructuras ucranianas, bancos y gasolineras. Ningún ordenador con conexión a Internet estaba a salvo. La propagación del ransomware acabó afectando a la naviera global Maersk, momento en el que se extendió por todo el mundo.

Amenaza para otras naciones europeas

Sandworm no solo está atacando a Ucrania y los ataques de ransomware más dirigidos tendrán un efecto colateral en otros países. Los ataques de ransomware NotPetya de 2017 son un ejemplo perfecto de esto. Desde estos ataques, Sandworm también ha estado desplegando el malware Kapeka por países de Europa del Este desde 2022. Estos países son estados miembros de la UE que están siendo atacados en el ámbito digital por un adversario extranjero. La investigación de WithSecure sugiere que “el desarrollo y despliegue de Kapeka probablemente sigue al actual conflicto entre Rusia y Ucrania, siendo Kapeka probablemente utilizado en ataques dirigidos a través de Europa Central y Oriental…”

Mandiant, de Google, también ha empezado a rastrear a Sandworm y lo ha calificado de APT44. Su investigación ha demostrado que Sandworm está detrás de una serie de grupos “hacktivistas” que operan a través de Telegram. Los canales XakNet Team, CyberArmyofRussia_Reborn1 y Solntsepek han sido utilizados por APT44 para responsabilizarse de sus ciberataques.

Mandiant concluye en su informe que:

“Debido al historial del grupo de uso agresivo de las capacidades de ataque a la red en contextos políticos y militares, APT44 representa una amenaza persistente y de alta gravedad para los gobiernos y los operadores de infraestructuras críticas a nivel mundial donde se cruzan los intereses nacionales rusos.”

Cronología de las actividades de Sandworm antes del inicio de la guerra entre Rusia y Ucrania. (Imagen utilizada con permiso de Mandiant)

Mientras la UE y otras naciones de todo el mundo apoyan a Ucrania en el conflicto en curso, la amenaza de ciberataques de Sandworm debe tomarse en serio. Sin poder leer las mentes de las APT, la mejor posición que podemos adoptar para proteger nuestros sistemas empresariales, gubernamentales y de infraestructuras es tomar las medidas de seguridad adecuadas de antemano. Esto es aún más importante cuando los países se preparan para celebrar elecciones que tendrán un impacto directo en las políticas relacionadas con la guerra entre Rusia y Ucrania.

Proteger sus empresas y mantenerse alerta.

En su informe, WithSecure incluye una serie de scripts y detalles de artefactos de malware que pueden utilizarse para detectar infecciones de Kapeka en tu red. Si te mantienes al día de las mejores prácticas de seguridad recomendadas y aprovechas las nuevas investigaciones de inteligencia sobre amenazas, podrás mantener mejor tu red y tus datos a salvo de los ciberataques. Una modelización adecuada de las amenazas es crucial para proteger sus datos y asegurarse de que su red permanece segura.

Los ataques de piratas informáticos malintencionados como SandWorm demuestran claramente por qué todos debemos colaborar para mantener Internet lo más segura posible. Esto incluye solucionar rápidamente las vulnerabilidades -y no mantenerlas abiertas para el acceso por la puerta trasera de los propios gobiernos-, así como mantener un cifrado fuerte e indescifrable tanto para las empresas como para los ciudadanos.

Los llamamientos habituales de los políticos a socavar el cifrado, como la propuesta de control de chats de la UE o la reforma de la ley FISA de EE.UU., van en la dirección contraria: Este tipo de legislación destruye la seguridad y confidencialidad de las comunicaciones de todos los ciudadanos.

La encriptación es la mejor herramienta que tenemos para proteger nuestros datos sensibles de ataques malintencionados. Los políticos deben aprender a defender una encriptación fuerte para la seguridad de todos.

Mantente a salvo y disfruta cifrando.