Modelado de amenazas en 2024: Su guía para mejorar la seguridad

Mejores prácticas de modelos de amenazas para evaluar su panorama personal de amenazas a la ciberseguridad y la privacidad.

Índice de contenidos:

- ¿Qué es el modelado de amenazas?

- Estándares de la industria

- Seguridad y privacidad

- Creación de modelos de amenazas a la privacidad

- 3 pasos para aumentar su seguridad y privacidad

Cuando se trata de ciberseguridad, hay dos cosas que parecen aparecer en todos los debates: el modelado de amenazas y las citas de El arte de la guerra de Sun Tzu. Pero, ¿qué es un modelo de amenazas y a qué se refieren los expertos en seguridad, los equipos DevOps y otras figuras del ámbito de la seguridad de la información cuando hablan de la importancia de los modelos de amenazas, su análisis y sus diferentes etapas? Esta guía le ayudará a comprender rápidamente los modelos de amenazas, cómo puede aplicarlos a su propia vida y cómo le ayudan a navegar por la red de forma más segura.

¿Qué es un modelo de amenazas y cuál es el proceso de modelización de amenazas?

Existen multitud de enfoques metodológicos, procesos y métodos diferentes para el modelado de amenazas, pero todos coinciden en algunos principios

El modelado de amenazas es un proceso estructurado cuyo objetivo es identificar las necesidades de seguridad, determinar las amenazas y vulnerabilidades a la seguridad, cuantificar la criticidad de las amenazas y vulnerabilidades para poder priorizar las medidas de prevención.

El modelado de amenazas tiene como objetivo crear una lista de áreas o servicios en los que usted (o sus sistemas) son más vulnerables, el riesgo de sufrir un ataque a estas áreas, lo que puede hacer para mitigar ese riesgo y priorizar el orden de mitigación del riesgo. Lo que resulta de este proceso, independientemente del método específico que se emplee, es su modelo de amenazas.

Esta explicación más detallada aborda la cuestión de qué es un modelo de amenazas en el sector de la ciberseguridad. Esto se ha convertido en una necesidad en los entornos informáticos empresariales.

Pero el modelado de amenazas también es una gran práctica para aquellos de nosotros que buscamos mejorar nuestra privacidad y seguridad personal en línea. Avanzaremos y discutiremos los pros y los contras del modelado de amenazas, algunos de los principales métodos y cómo las personas privadas pueden aprender de estas prácticas y mejorar su postura de seguridad digital.

Estándares de la industria

En el ámbito de la ciberseguridad, se habla mucho de la CIA, no de la que lleva trajes y helicópteros, sino de la tríada de la CIA. La tríada de la CIA es un acrónimo formado por los siguientes conceptos: Confidencialidad, Integridad y Disponibilidad.

Para nosotros,confidencialidad significa que nuestros datos sólo deben estar disponibles para las personas autorizadas. Para los entusiastas de la privacidad, esto podría significar usted mismo y sus amigos o familiares.

Integridad significa que los datos deben ser completos y exactos. No sirve de nada que tus datos estén seguros, pero que cuando los necesites no quede más que un archivo corrupto.

Disponibilidad significa que si el sistema de seguridad que estamos construyendo o utilizando debe ser capaz de proporcionarnos acceso a los datos cuando los necesitemos.

Puedo almacenar una copia encriptada de mi música favorita en un disco externo, guardarla bajo llave en una caja fuerte y enterrarla en el patio trasero; seguro que es confidencial y con suerte no hay pérdida de datos, pero sin duda esto carece de disponibilidad. Equilibrar estos tres conceptos es crucial a la hora de desarrollar tu propio modelo de amenazas. Es probable que el modelo final se incline más por unos que por otros, y no pasa nada. Lo importante es que se trabaje en un modelo de seguridad personalizado en lugar de adoptar el enfoque de “talla única”.

A la hora de elegir qué tipo de servicios queremos utilizar para resolver determinados problemas, estas tres propiedades deben mantenerse como principios rectores.

Algunos de los grandes acrónimos de InfoSec

- STRIDE: El modelo de amenazas STR IDE es un acrónimo introducido por Microsoft para identificar las amenazas a la seguridad. Significa Spoofing (suplantación de identidad), Tampering (manipulación), Repudiation (repudio), Information Disclosure (divulgación de información), Denial of Service (denegación de servicio) y Elevation Privilege (elevación de privilegios). Se trata de amenazas a las que no sólo se enfrentan los equipos de seguridad de las empresas, sino también los usuarios cotidianos de Internet.

La interminable oleada de spam a la que se enfrentan los usuarios de correo electrónico, esos mensajes SMS que se hacen pasar por un niño con un nuevo número de teléfono y el fraude en los depósitos bancarios son todos ellos casos de spoofing a los que se enfrentan millones de personas cada día.

- OWASP: El Open Worldwide Application Security Project es una comunidad de expertos e investigadores en seguridad que publican periódicamente artículos, herramientas y listas con las diez principales amenazas para la seguridad. La última versión de las listas OWASP Top Ten incluye el peligro, a menudo pasado por alto, del software y el hardware obsoletos. Esta amenaza afecta a cualquiera que utilice un dispositivo digital y demasiadas personas optan por saltarse esas molestas notificaciones de actualización. Merece la pena revisar su lista de los 10 principales, ya que OWASP goza de un gran reconocimiento en el modelado de ciberamenazas.

- MITRE ATT&CK: ATT&CK es una base de conocimientos abierta y accesible tanto para profesionales de la seguridad como para particulares. Aunque es posible que muchas de las amenazas no se apliquen a la tecnología que utiliza en su vida cotidiana, MITRE proporciona un excelente recurso para desarrollar sus conocimientos sobre seguridad. Especialmente importantes para quienes queremos aumentar nuestra privacidad en línea son los grupos de amenazas Reconocimiento y Recopilación.

Seguridad y privacidad: Las dos caras de la moneda

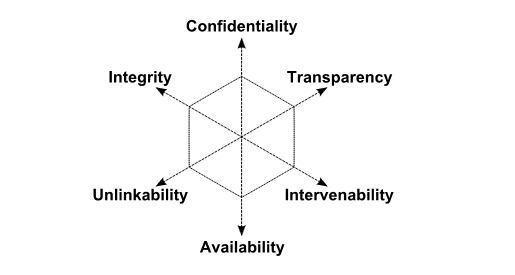

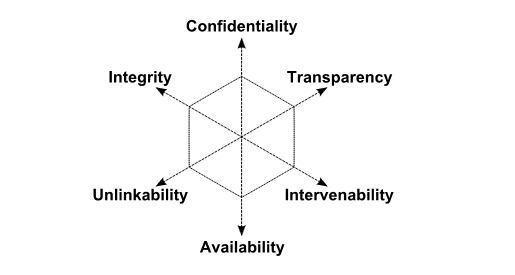

Bien, sigamos un poco más. Los investigadores en seguridad Marit Hansen, Meiko Jensen y Marin Rost publicaron un artículo en el que ampliaban la tríada CIA para centrarse en la introducción de mejores protecciones de la privacidad en su modelo de amenazas. Introducen los conceptos de Desvinculabilidad, Transparencia e Intervenibilidad.

La desvinculabilidad se define como “la propiedad de que los datos relevantes para la privacidad no pueden vincularse entre dominios que están constituidos por un propósito y un contexto comunes”. Esto significa que no debería ser posible relacionarle a usted como persona con sus datos en línea.

En Tuta, hemos facilitado la creación de una cuenta de correo electrónico en pleno anonimato. Esto le permite construir el epicentro de su vida digital sin proporcionar ningún dato personal que pueda vincularse a usted.

La transparencia es “la propiedad de que todo el procesamiento de datos relevantes para la privacidad… puede ser comprendido y reconstruido en cualquier momento”. Se centra en el derecho del usuario final a saber qué se hace con sus datos. Al publicar nuestro código completamente abierto, Tuta se esfuerza por proteger sus datos y ofrecer total transparencia.

La intervenibilidad es un servicio que hace “posible la intervención en todo tratamiento de datos en curso o previsto que afecte a la privacidad”. Se trata de dar a los usuarios el control de lo que ocurre con sus datos. Esto se opone a las prácticas invasivas de las grandes tecnológicas que abusan de su acceso a los datos, como Google con su monopolio de las búsquedas en busca de beneficios y control del mercado.

Construyendo tu modelo de amenaza a la privacidad personal

Con todas estas largas palabras y acrónimos en la mano, podemos empezar a evaluar nuestro propio modelo de privacidad. En primer lugar, pensemos en qué tipo de tecnologías utilizamos. Si no estás invirtiendo en criptodivisas, no necesitarás preocuparte por proteger una criptocartera. Tómate un momento y revisa los dispositivos más importantes de tu vida para decidir mejor tu modelo de amenaza.

Tus resultados variarán y no necesitas terminar con algo comparable a un modelo completo de amenazas OWASP, pero ciertos elementos de estos estándares de la industria pueden ser útiles a considerar.

Ahora que has hecho recuento de tus dispositivos, puedes pensar en qué servicios tienes contratados y a dónde se conectan, y cuáles no debes perder nunca por una razón u otra. ¿Tienes muchas cuentas en línea diferentes, todas vinculadas a una única cuenta de Gmail? ¿Has reciclado contraseñas sin utilizar la autenticación de doble factor (2FA)? Estas son cosas que deberían aparecer como señales de alarma.

Durante este proceso, es posible que encuentres algunos servicios que actúan como cuellos de botella. Si se estropean, son pirateados o perdemos el acceso a ellos, nuestra vida digital está perdida. Recuerde evitar la creación de puntos únicos de fallo cuando revise su superficie de ataque.

Un punto de fallo común es la cuenta de correo electrónico. Mucha gente sólo tiene una cuenta de correo electrónico que actúa como raíz para todas sus cuentas en línea. Este es un buen ejemplo porque si creo una contraseña débil y no utilizo 2FA, me estoy poniendo en una situación de alto riesgo. Aquí podemos empezar a buscar soluciones para mitigar este riesgo. Si optas por implementar gestores de contraseñas para crear contraseñas únicas y utilizar una forma fuerte de 2FA como Yubikey, fortalecerás tu postura de seguridad contra ataques a tu cuenta de correo electrónico.

Este es un pequeño ejemplo de lo que podría ser un modelo de amenazas. Por supuesto, se puede ir mucho más lejos y examinar muchas áreas diferentes más allá del correo electrónico. Esto también depende de tu estilo de vida y de tus necesidades personales de seguridad. Una persona normal no tendrá el mismo modelo de amenazas a la seguridad que Edward Snowden. A la hora de pensar de dónde pueden provenir tus amenazas, es importante tener en cuenta aspectos como tu ocupación, tus datos demográficos y tu ubicación. Los modelos de amenaza son tan únicos como usted. No espere que sus requisitos de privacidad y seguridad sean idénticos a los de otra persona.

Si fueras empleado de una agencia de tres letras como la NSA, la CIA o el FBI, podrías convertirte en una persona de interés para miembros de agencias competidoras de otras naciones, por lo que, naturalmente, tu modelo de amenaza sería muy diferente al del ciudadano de a pie. Esto debería influir en tu consideración sobre qué tipo de amenazas son realistas.

El ciudadano de a pie probablemente se centrará en evitar que los intermediarios de datos y los piratas informáticos expongan sus datos a través de violaciones de datos cuando realice su modelo de amenazas. Algunos podrían argumentar que esta amenaza se aplica a todo el mundo.

Si perteneces a un grupo perseguido o vives en un país opresivo, tus preocupaciones en materia de seguridad tendrán que ir más allá del simple uso de contraseñas seguras, ya que tu seguridad física también está en peligro. Si se ve afectado por restricciones legales en materia de salud reproductiva, deberá tenerlo en cuenta a la hora de construir su modelo de amenazas.

Pasos para aumentar su seguridad

Una vez que hayas determinado cuáles pueden ser las principales amenazas contra tu privacidad, puedes empezar a elegir las soluciones para protegerte a ti y a tus datos.

Paso 1: Elija un proveedor de correo electrónico seguro

El primer paso para proteger tu privacidad online debe ser elegir un proveedor de correo electrónico seguro. Casi todas las cuentas en línea le pedirán una dirección de correo electrónico, por lo que empezar con una defensa sólida es imprescindible. Tuta ofrece una encriptación completa de extremo a extremo para proteger tus datos tanto en línea como en reposo, dejándote un punto de partida seguro para comunicarte, crear calendarios y organizar tus contactos.

Paso 2: Proteja su inicio de sesión

Proteger estas cuentas requiere contraseñas seguras y 2FA. Esto se puede conseguir eligiendo el mejor gestor de contraseñas que se adapte a tus necesidades y preferencias. Hemos creado una lista de nuestros gestores de contraseñas favoritos para ayudarte a decidir.

Siguiendo estos pasos, habrás empezado a dar respuesta a tu modelo personal de amenazas. El viaje de la privacidad es un maratón y no un sprint, pero puedes darte una palmadita en la espalda porque si has creado una cuenta de correo electrónico segura y has adoptado un gestor de contraseñas para crear contraseñas fuertes y únicas para cada cuenta, habrás reducido enormemente tu riesgo cuando los datos queden expuestos en una brecha. Un cambio rápido de contraseña para ese servicio específico y estar atento a los correos de phishing entrantes le ayudarán mucho.

Paso 3: No deje de aprender

Este es el paso más importante en la modelización de la privacidad, la ciberseguridad y las amenazas. Una vez que hayas dado los primeros pasos, puedes empezar a ampliar tu alcance: ¿utilizas un dispositivo móvil para enviar mensajes a tus amigos? Esta es una oportunidad para revisar las amenazas a tu privacidad. Puede que WhatsApp ofrezca cifrado de extremo a extremo, pero si te preocupan las empresas de minería de datos de las grandes tecnológicas, quizá quieras revisar alternativas. ¿Y la conexión a Internet de tu casa? ¿Utilizas una VPN? ¿Deberías plantearte utilizar un apartado de correos para recibir paquetes en lugar de que te los entreguen en casa? La lista de temas nuevos y apasionantes en el ámbito de la privacidad no para de crecer.

Participar en la comunidad de la privacidad en general a través de artículos, foros, podcasts y libros es una forma estupenda de seguir ampliando tus conocimientos sobre privacidad. Trabajando juntos y compartiendo nuestras experiencias podemos aumentar nuestra privacidad y seguridad en Internet.

Mantente seguro y ¡feliz cifrado!