Kryptographie verstehen: Die Grundlagen

Die Unterschiede zwischen asymmetrischer und symmetrischer Verschlüsselung

Symmetrische vs. asymmetrische Verschlüsselung: Was ist der Unterschied?

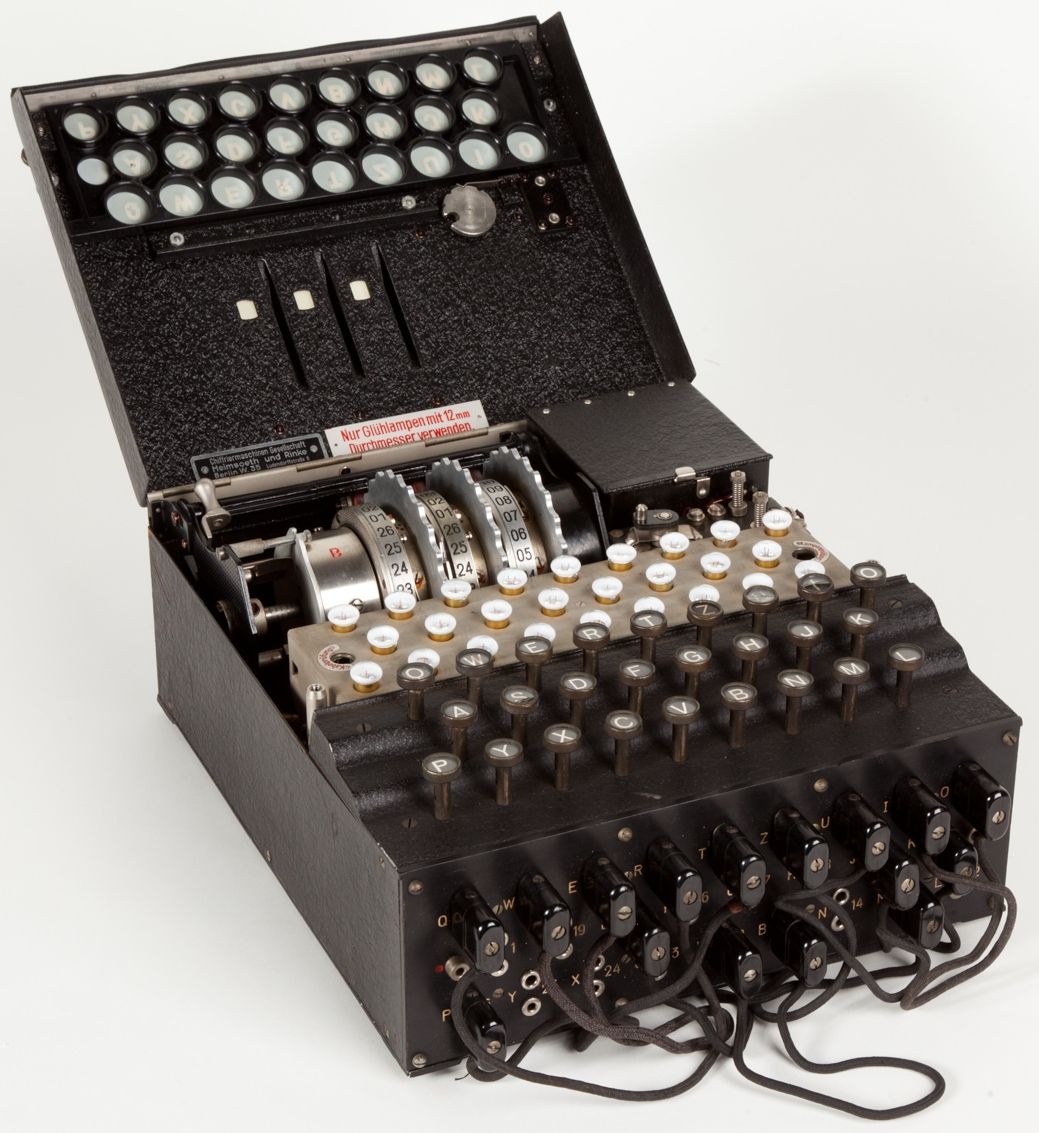

Kryptografie ist die Lehre und Praxis der sicheren Kommunikation, die vor einem Gegner geschützt werden muss. Kryptosysteme können auf komplizierter Mathematik beruhen oder so einfach sein wie das Sprachspiel “Pig Latin”, das regelmäßig auf Schulhöfen auftaucht. Der Zweck der Kryptographie besteht darin, das Gesagte oder Geschriebene vor neugierigen Lauscherinnen und Lauschern zu schützen. Die verschiedenen Arten der Verschlüsselung, die wir täglich beim Online-Banking, beim Nutzen von Geldautomatenkarten und in unseren Smartphones verwenden, basieren auf einer Reihe mathematischer Algorithmen, die dazu dienen, Ihre digitalen Daten zu schützen. Von diesen Algorithmen gibt es zwei Hauptformen: die symmetrische Verschlüsselung und die asymmetrische Verschlüsselung. Wenn man von Spionen und geheimen Codes hört, denkt man in der Regel an symmetrische Verschlüsselung, aber in Wirklichkeit ist es viel komplexer, wenn es um die Sicherung Ihrer Kommunikation geht. Was sind also die Unterschiede zwischen symmetrischer und asymmetrischer Verschlüsselung? Finden wir es heraus.

Verschlüsselung mit symmetrischen Schlüsseln

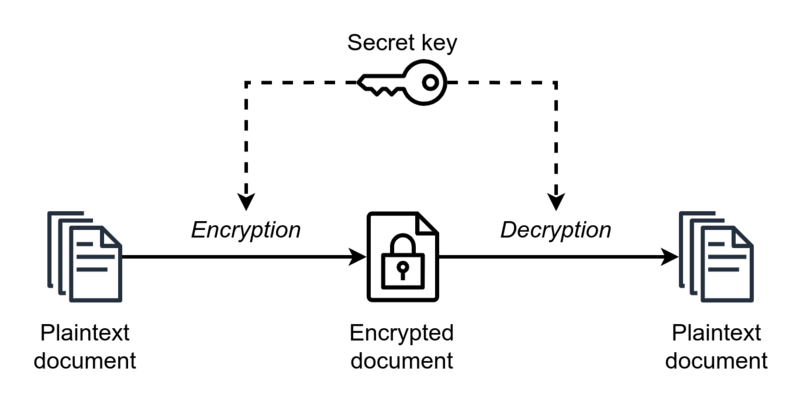

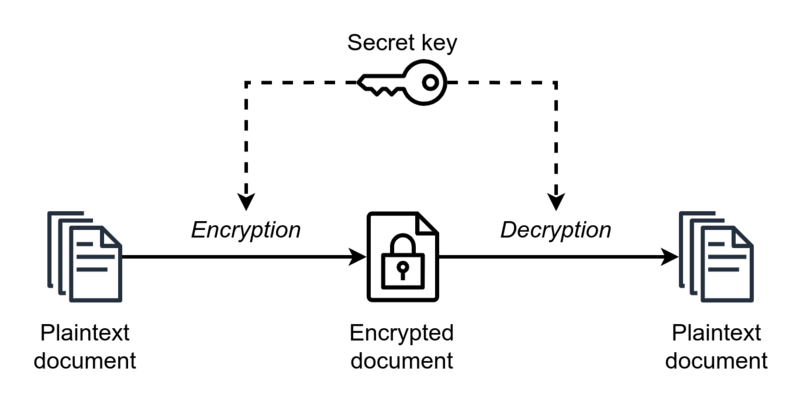

Die symmetrische Schlüsselverschlüsselung trägt diesen Namen, weil sie dasselbe Geheimnis oder denselben Schlüssel verwendet, um Daten zu verschlüsseln und zu entschlüsseln. Es gibt verschiedene Formen von symmetrischen Chiffren, aber wenn der Verschlüsselungs- und der Entschlüsselungsschlüssel identisch sind, gehören sie zu dieser Gruppe.

In diesem Beispiel verwendet Alice denselben Schlüssel zum Verschlüsseln des Dokuments wie Bob zum Entschlüsseln des Dokuments.

Nicht alle Verschlüsselungsalgorithmen funktionieren auf die gleiche Weise, und bei der symmetrischen Verschlüsselung gibt es zwei Hauptvarianten: die Stromchiffre und die Blockchiffre. Der Hauptunterschied zwischen den beiden besteht darin, wie die Datenbits verschlüsselt werden. Bei einer Stromchiffre werden alle Datenbytes einzeln verschlüsselt, indem sie mit einer pseudozufälligen Zahl kombiniert werden, die von einem Schlüsselstrom (daher der Name) erzeugt wird, bis die gesamten Daten verschlüsselt sind. Bei Blockchiffren hingegen wird eine gleichbleibende Anzahl von Bytes gruppiert und die Gruppen verschlüsselt. Sollte die letzte Gruppe kleiner sein als die anderen Blöcke, wird diese Gruppe “aufgefüllt”, damit sie die entsprechende Blockgröße erreicht. Stromchiffren sind in der Regel schneller als Blockchiffren und können auch auf weniger leistungsfähiger Hardware laufen, sind aber anfälliger für Sicherheitsrisiken.

Bekannte Beispiele für Kryptographie mit symmetrischen Schlüsseln

Der wohl bekannteste Algorithmus mit symmetrischem Schlüssel ist Rijnael/AES. AES (Advanced Encryption Standard) ist eine Blockchiffre, die als Ersatz für DES zum Standardprotokoll für symmetrische Verschlüsselung wurde. Nachdem er den NIST-Wettbewerb für den DES-Nachfolger gewonnen hatte, wurde AES schnell zu einem Industriestandard. Heute gilt AES256 (AES mit einem 256-Bit-Schlüssel) unter Kryptographen und Sicherheitsexperten als quantenresistent.

_Round_Function.CaY6mPFq_Z1XnRnN.png)

_Round_Function.CaY6mPFq_Z1XnRnN.png)

Ein Beispiel für die Rundenfunktion in AES.

Wann wird die symmetrische Verschlüsselung verwendet?

Die symmetrische Verschlüsselung wird aufgrund ihrer Geschwindigkeit in der Regel für die Verschlüsselung großer Datenmengen verwendet. In Tuta werden zum Beispiel alle Benutzerdaten auf der Client-Seite mit symmetrischer Verschlüsselung mit AES 256 verschlüsselt. Wahrscheinlich verwenden Sie zu Hause eine symmetrische Verschlüsselung, wenn Sie eine WiFi-Verbindung nutzen, da WPA auf symmetrischen Kryptosystemen aufbaut. Die symmetrische Verschlüsselung stößt bei der Kommunikation mit anderen Parteien auf Schwierigkeiten, da es einen sicheren Weg zur gemeinsamen Nutzung des Verschlüsselungsschlüssels geben muss. An dieser Stelle kommt die asymmetrische Verschlüsselung ins Spiel.

Asymmetrische oder Public-Key-Verschlüsselung

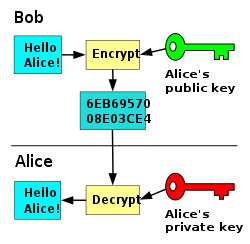

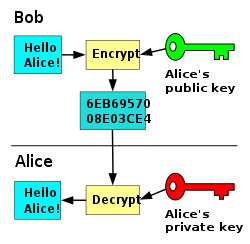

Der Austausch asymmetrischer Schlüssel wurde 1976 nach der Veröffentlichung eines bahnbrechenden Papiers von Whitfield Diffie und Martin Hellman erstmals der Öffentlichkeit vorgestellt. Die asymmetrische Verschlüsselung, die auch als “Public-Key”-Kryptographie bezeichnet wird, verwendet zwei Schlüssel anstelle eines einzigen gemeinsamen Schlüssels. Bei der Verschlüsselung mit öffentlichen Schlüsseln kann ein öffentlicher Schlüssel zum Verschlüsseln einer Nachricht verwendet werden, während der private Schlüssel des Empfängers zum Entschlüsseln der Nachricht verwendet wird. Die Verschlüsselung mit asymmetrischen Schlüsseln ist besonders nützlich für die Kommunikation über das Internet, da der öffentliche Schlüssel für die Öffentlichkeit bestimmt ist und nicht wie ein symmetrischer Verschlüsselungsschlüssel geschützt werden muss.

Populäre Beispiele für asymmetrische Kryptografie

Viele der bekannteren kryptografischen Algorithmen gehören zu dieser Kategorie. Das RSA-Kryptosystem, die SSH- und TLS/SSL-Protokolle und das Programm PGP sind allesamt beliebte Beispiele für asymmetrische Kryptografie. RSA war ein Industriestandard, ist aber in letzter Zeit durch das Streben nach einer quantenresistenten Verschlüsselung in Ungnade gefallen.

Diese Grafik zeigt, wie Alice und Bob private und öffentliche Schlüsselpaare zum Ver- und Entschlüsseln von Daten verwenden.

Wann wird die asymmetrische Verschlüsselung eingesetzt?

Asymmetrische Verschlüsselung wird vor allem für die Übertragung von Schlüsseln über das Internet verwendet. Wenn der Inhalt Ihrer Nachricht mit symmetrischer Verschlüsselung verschlüsselt wurde, müssen Sie das Geheimnis sicher mit dem Empfänger Ihrer Nachricht teilen. Dies geschieht über asymmetrische Verschlüsselung. Die Kryptographie mit öffentlichen Schlüsseln ist langsamer als die symmetrische Kryptographie und benötigt aus diesem Grund auch mehr Ressourcen für die Ver- und Entschlüsselung von Daten. Ein höheres Maß an Sicherheit wird dadurch erreicht, dass verschiedene Arten von Schlüsseln (öffentliche und private) in Kombination verwendet werden, um eine höhere Sicherheitsanforderung zu erfüllen, und da die Größe der Schlüssel in der Regel nicht zu groß ist (im Vergleich zu großen Dokumenten, Bildern oder Videos), kann sie zur sicheren Übertragung des symmetrischen Schlüssels für die Entschlüsselung des größeren Datenbestands verwendet werden.

Dieses hybride Kryptosystem wird häufig bei Nachrichtenübermittlungsanwendungen verwendet, die einen symmetrischen Schlüssel zur Verschlüsselung der Daten und eine asymmetrische Verschlüsselung zur Weitergabe des Geheimnisses verwenden, das für die Entschlüsselung und den Zugriff auf die verschlüsselten Daten erforderlich ist.

Kryptografie ist der Schlüssel zu Privatsphäre und Sicherheit im Netz

Die Kryptografie ist ein weites Feld, reich an mathematischer Tiefe und Komplexität. Der ordnungsgemäße Einsatz kryptografischer Protokolle ist ein Eckpfeiler für den Schutz Ihrer Daten und Ihrer Online-Privatsphäre. Es ist nicht erforderlich, dass Sie die Feinheiten der Verschlüsselung verstehen, um sich Ihre Privatsphäre zurückzuholen. Tuta macht die Verwendung von Verschlüsselung schnell und einfach.

Mit ein paar einfachen Klicks können Sie unsere starke Post-Quantum-Verschlüsselung nutzen, um Ihr Recht auf Privatsphäre zurückzuerobern.

Melden Sie sich jetzt für ein sicheres Tuta-Konto an!

Erfahren Sie mehr über die in Tuta verwendeten Verschlüsselungsalgorithmen und besuchen Sie unsere detaillierte Verschlüsselungsseite.