微软Azure黑客—发生了什么

来自Wiz的IT安全专家Ami Luttwak于8月9日发现了Azure Cosmos DB Jupyter Notebook功能中的漏洞,并在三天后向微软报告。微软发表这一声明说,它立即修复了这个问题。微软感谢安全研究人员作为协调披露该漏洞的一部分所做的工作。微软还通过电子邮件告诉Wiz,它计划为报告该漏洞支付40,000美元。

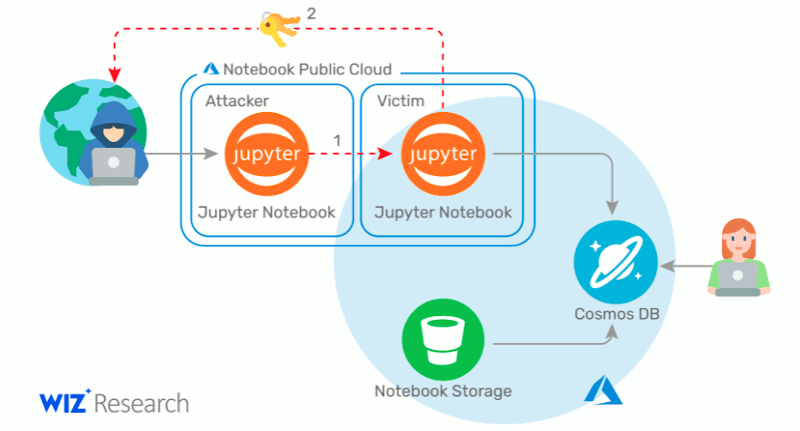

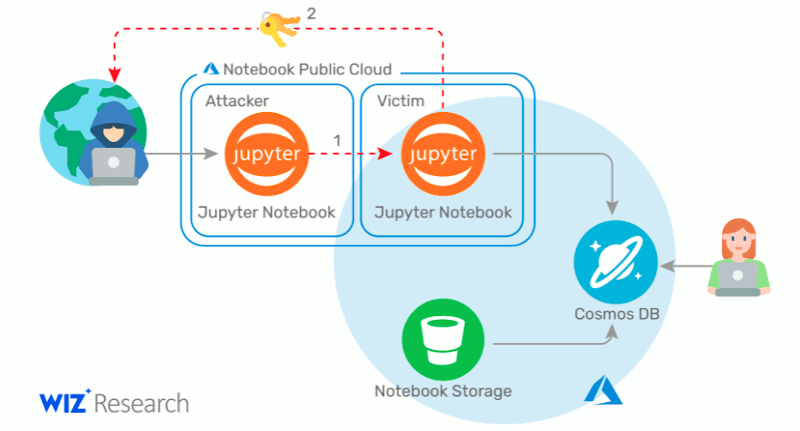

通过Jupyter功能对Cosmos DB黑客的解释,来源。

这个主密钥允许访问微软Azure中所有用这个密钥设置的CosmosDB数据库。这使人成为对数据库有完全权限(读、写、删除)的管理员。

8月26日,微软通过电子邮件通知几千名受该问题影响的云客户。在消息中,该公司警告其客户,攻击者有能力阅读、修改甚至删除所有的主要数据库。Luttwak设法获得了主要的读写密钥,他用这些密钥获得了对客户数据库的完全访问权。由于微软自己无法改变这些密钥,该公司要求其客户采取行动,交换CosmosDB的这个主密钥作为预防措施。虽然这个安全漏洞已经被关闭,但客户应该采取这一步骤,以最终防止数据库可能被破坏。微软在消息中进一步写道,他们没有发现任何证据表明第三方(除Wiz外)已经访问了这些密钥。

微软未能通知所有客户

Luttwak告诉路透社,他批评微软对其客户的警告。该公司在Wiz发现和调查问题的同一个月里,只给那些脆弱密钥可见的客户写了信。然而,攻击者本来可以查看更多客户的密钥,因为该漏洞在2019年首次发布Jupyter功能时就已经出现了。每个使用该功能的Cosmos DB账户都有潜在的风险。从今年2月开始,每个新创建的Cosmos DB账户都默认启用了笔记本功能至少三天,他们的主键可能已经暴露,即使客户没有意识到这一点,也从未使用过该功能。

由于主密钥是一个持久的秘密,不会自动更新,即使公司关闭了Cosmos DB的Jupyter功能,潜在的攻击者可能仍然能够滥用一旦获得的密钥。

尽管如此,尽管有Wiz的批评,微软并没有通知所有确实打开了名为Jupyter笔记本的功能的客户到Cosmos DB。当被问及此事时,微软只告诉路透社,它已通知可能受影响的客户,但没有进一步解释这一声明。

美国国土安全部的网络安全和基础设施安全局在一份公告中使用了更强烈的语言,明确表示它不仅仅是针对那些被通知的客户,而是针对所有使用Azure Cosmos DB的人。

“CISA强烈鼓励Azure Cosmos DB客户滚动并重新生成他们的证书密钥”。

你可以在这里找到关于如何再生密钥的信息。

可以想象的最糟糕的云计算漏洞

Luttalk说:“这是你能想象到的最糟糕的云漏洞。这是Azure的中央数据库,我们能够获得我们想要的任何客户数据库的访问权”。

对于在Cosmos DB实例中存储有个人数据的欧洲Azure云客户来说,还存在这样一个问题:由于可能发生安全事件,是否必须在72小时内向负责的数据保护机构发送GDPR预防通知。

这个微软的漏洞对任何使用Cosmos DB的公司来说都是一个噩梦。然而,由于其受欢迎程度,数以千计的公司,其中有许多全球性的公司,包括财富500强公司,确实使用Miscrosoft的Azure Cosmos DB,以近乎实时的方式管理来自世界各地的大量数据。

而他们的数据现在可能面临被黑客攻击、被盗或甚至被删除的风险。

加密就是全部

为了减少这种威胁的可能性,想把数据转移到云端的公司只有一个选择。加密。而我们所说的加密,并不是指服务器端的加密。我们指的是真正的端到端加密,没有人—甚至服务提供商—可以掌握秘密密钥。

对Miscrosoft公司Azure数据库的黑客攻击再次表明,加密是我们抵御恶意攻击者和保持数据安全的最佳工具。

当数据存储在云中时,正确保护这些数据的唯一方法是端到端加密。