Tuta запускает постквантовую криптографию для электронной почты

Tuta Mail поддерживает TutaCrypt, протокол для обмена сообщениями с использованием квантово-безопасного шифрования.

Мы рады сообщить, что в этом выпуске мы включили квантово-безопасное шифрование по умолчанию для всех новых аккаунтов Tuta Mail. Теперь мы заменяем классическую асимметричную криптографию (RSA-2048) на наш квантово-безопасный гибридный протокол шифрования под названием TutaCrypt: Он сочетает в себе постквантовый механизм инкапсуляции ключей (CRYSTALS-Kyber) и эллиптический обмен ключами по кривой Диффи-Хеллмана (x25519).

Если вы хотите одними из первых использовать квантово-устойчивое шифрование для своей электронной почты, подписывайтесь на Tuta Mail уже сейчас!

Арне Мёле, генеральный директор Tuta Mail, комментирует: “С TutaCrypt мы совершаем революцию в области безопасности электронной почты. Впервые люди могут отправлять и получать электронные письма, зашифрованные настолько надежно, что даже квантовые компьютеры не смогут взломать шифр и расшифровать сообщения. Мы в Tuta считаем себя первопроходцами в области безопасных коммуникаций. Еще в 2014 году мы опубликовали Tutanota, первый автоматически шифруемый сервис электронной почты. Сегодня, десять лет спустя и десять миллионов пользователей, мы рады, что прокладываем путь к квантово-безопасной электронной почте! Мы хотим помочь как можно большему числу людей общаться легко и безопасно - сейчас и в будущем. С выпуском TutaCrypt в Tuta Mail мы достигли еще одной вехи в обеспечении безопасности онлайн-общения в будущем”.

Когда Tutanota (теперь Tuta Mail) была запущена в марте 2014 года, она стала первым провайдером электронной почты со сквозным шифрованием, позволяющим людям легко шифровать электронные письма любому человеку в мире. С течением времени мы постоянно повышали уровень безопасности Tuta Mail, модернизируя наши алгоритмы с AES 128 до AES 256, что уже делает все шифрование в состоянии покоя квантово безопасным. Мы также перешли с bcrypt на Argon2, поскольку Argon2 - самая надежная функция хэширования для защиты паролей и получения ключей шифрования.

Постквантовое шифрование - это самая продвинутая версия шифрования данных, которую мы имеем на данный момент, но в шифровании по-прежнему используются те же методы, что описаны в нашей статье в блоге “Основы криптографии ”, но в гибридном протоколе.

Проблема защиты электронной почты

В то время как квантовостойкое шифрование в состоянии покоя может быть легко достигнуто с помощью AES 256, проблема для электронной почты заключается в использовании асимметричного шифрования. Необходимы новые постквантовые алгоритмы для асимметричного шифрования и криптографии с открытым ключом, и NIST уже выбрал CRYSTALS-KYBER для стандартизации в качестве ML-KEM (создание ключей) и CRYSTALS-Dilithium в качестве ML-DSA (цифровые подписи).

Мы перестроили криптографический протокол Tuta с нуля и теперь модернизируем наше шифрование, используя квантово-устойчивые алгоритмы вместе с обычными алгоритмами (Kyber в сочетании с AES 256 и ECDH x25519 в гибридном протоколе) для нашего асимметричного шифрования электронной почты с открытым ключом, а также для обмена календарями, списками контактов и будущих сервисов обмена файлами. Над последним сервисом, постквантовым безопасным обменом дисками и файлами, мы уже работаем параллельно с Университетом Вупперталя в рамках исследовательского проекта, финансируемого правительством Германии.

Как включить квантово-безопасное шифрование

Новым пользователям Tuta не нужно предпринимать никаких действий, кроме обновления до последней версии приложений Tuta для постквантовых алгоритмов, чтобы защитить свою электронную почту, календари и контакты. Новый протокол будет постепенно распространяться и на всех существующих пользователей Tuta.

Новое поколение шифрования обеспечивает защиту всех данных, хранящихся в Tuta, и защищает от концепции “Собери сейчас, расшифруй потом”. Злоумышленникам, желающим получить доступ к зашифрованным данным электронной почты Tuta, теперь необходимо взломать как новые постквантовые алгоритмы, так и классическую криптографию AES/ECC.

Это большой шаг вперед в области безопасности электронной почты, и мы гордимся тем, что являемся лидерами на пути к более приватному цифровому будущему”.

Полная спецификация протокола доступна на нашем сайте: TutaCrypt.

Поскольку Tuta Mail - это проект с открытым исходным кодом, вы также можете посмотреть на реализацию протокола в нашем репозитории GitHub.

Свойства безопасности

Ведущие эксперты в области криптографии, а также правительство США рекомендуют стратегию кибербезопасности, в которой уже сейчас используются квантово-безопасные алгоритмы шифрования.

Следуя этому передовому подходу, мы в Tuta защищаем все данные от злоумышленников, которые собирают зашифрованные сообщения уже сейчас, чтобы расшифровать их, когда появится крупномасштабный универсальный квантовый компьютер. Эта модель злоумышленников называется “Собери сейчас, расшифруй потом”. Поскольку мы не рассматриваем активного квантового противника, способного подделывать и нарушать сообщения во время работы протокола, нам не нужны аутентификация и целостность для постквантового сценария. По мере развития угроз и появления квантовых компьютеров мы планируем соответствующим образом улучшить наш текущий протокол.

TutaCrypt обеспечивает следующие свойства безопасности :

-

Конфиденциальность (классическая и постквантовая): Только предполагаемые получатели (и отправитель) могут получить доступ к содержимому зашифрованного сообщения TutaCrypt.

-

Целостность (классическая): Зашифрованное сообщение TutaCrypt не может быть изменено после его шифрования отправителем без обнаружения при расшифровке получателем.

-

Аутентичность (классическая): Получатели получают криптографическую гарантию того, что любое зашифрованное сообщение TutaCrypt было отправлено именно тем отправителем, который был признан подлинным.

Криптографические строительные блоки

До выпуска TutaCrypt ваш защищенный почтовый клиент генерировал пару ключей RSA при регистрации. С выпуском TutaCrypt мы теперь генерируем две пары ключей:

- Одна пара ключей Elliptic Curve с кривой X25519, используемая для обмена ключами Elliptic Curve Diffie-Hellman (ECDH).

- И одна пара ключей Kyber-1024, используемая для инкапсуляции ключей.

Закрытые ключи хранятся в зашифрованном виде на наших серверах в Германии (с ключом, полученным из пароля пользователя), чтобы их можно было использовать на любом устройстве пользователя. Новые аккаунты Tuta Mail отныне будут иметь только пары ключей TutaCrypt и не будут иметь пар ключей RSA, что объясняется на нашей странице шифрования с подробной информацией о том, как мы шифруем и защищаем ключи пользователей на наших серверах в Германии для лучшей защиты данных.

Для квантово-безопасного и аутентифицированного симметричного шифрования TutaCrypt использует AES-256 в режиме CBC с HMAC-SHA-256.

Для шифрования данных, хранящихся на сервере, используются долгосрочные ключи AES-256, получаемые из пароля пользователя с помощью Argon2.

Ключи симметричного шифрования получаются с помощью HKDF-SHA-256.

Как это работает?

TutaCrypt объединяет вышеупомянутые алгоритмы для обмена криптографическим ключом, который используется для шифрования и расшифровки сообщения, включая тело письма, тему и вложения.

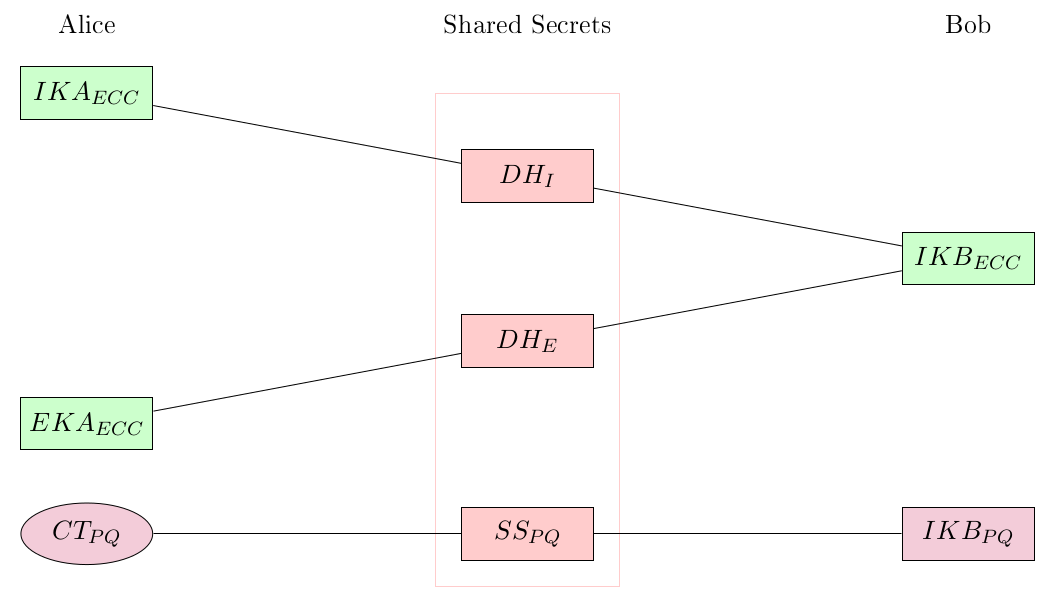

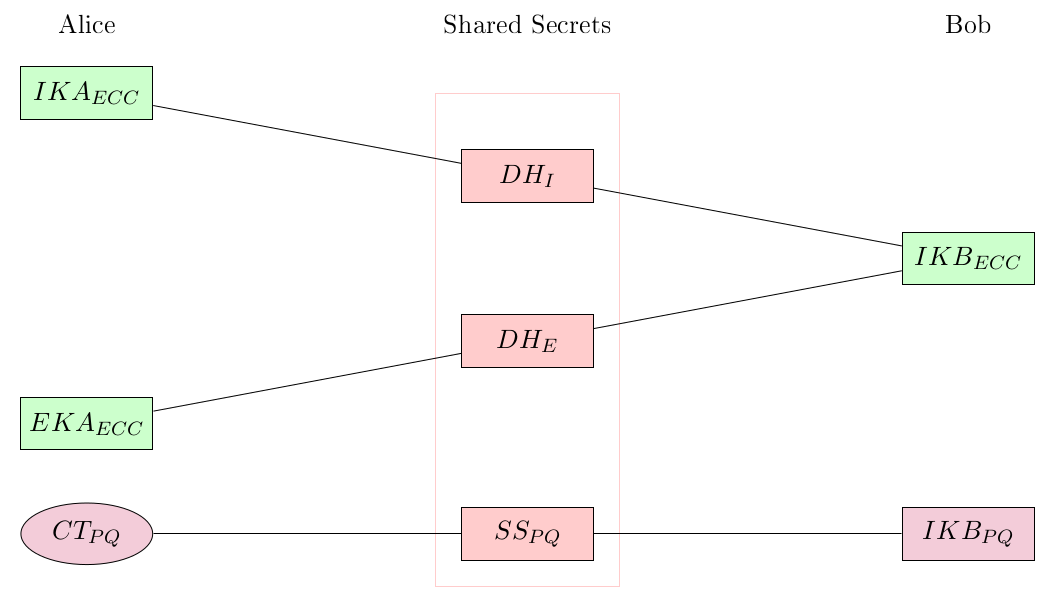

Протокол создает два общих секрета с помощью ECDH между идентификационным ключом отправителя (IKA), эфемерным ключом (EKA), сгенерированным отправителем, и идентификационным ключом получателя (IKB).

Эти два секрета (DHI и DHE) используются в качестве входных данных для функции выведения ключа вместе с третьим общим секретом, который получается из инкапсуляции ключа Kyber (SSPQ). Полученный ключ шифрует и расшифровывает ключ сообщения.

Постепенное внедрение для всех пользователей Tuta

С выходом TutaCrypt все новые ключи шифрования для новых аккаунтов Tuta Mail будут генерироваться с помощью квантово-безопасных алгоритмов.

В рамках второго шага TutaCrypt мы сейчас работаем над механизмом ротации различных ключей, используемых в нашем приложении. Как только эта функция станет доступна для публичного релиза, мы начнем распространять постквантовое безопасное шифрование и на все десять миллионов существующих пользователей.

Дальнейшие планы

TutaCrypt - это значительное улучшение криптографии Tuta. Мы рады быть первым поставщиком услуг электронной почты, который шифрует данные своих пользователей с помощью квантово-безопасного шифрования. Это доказывает, что сложная и сильная криптография может быть доступна каждому. Но мы планируем пойти еще дальше.

Мы рассказали, какими свойствами безопасности обладает протокол на данный момент. Однако мы знаем, что существуют некоторые ограничения в отношении аутентификации, в частности, в случае компрометации долгосрочных идентификационных ключей.

Наши партнеры по проекту PQDrive из Университета Вупперталя не обнаружили никаких проблем с безопасностью протокола TutaCrypt и предложили нам провести формальную проверку. Мы планируем провести официальную проверку протокола в ближайшем будущем.

Мы совершенствуем протокол совместно с Университетом Вупперталя и в долгосрочной перспективе намерены реализовать полный протокол PQMail, чтобы достичь Perfect Forward Secrecy и Future Secrecy в качестве дополнительных свойств безопасности.

Все это необходимо для обеспечения наилучшей безопасности. Мы уже сейчас включаем TutaCrypt для всех наших клиентов, чтобы они могли воспользоваться преимуществами повышенного уровня безопасности с постквантовой криптографией.

Обновление от августа 2025 года : Как уже было объявлено, мы добавили проверку ключей, так что TutaCrypt будет также обеспечивать криптографически гарантированную аутентификацию.

Почему нам нужна постквантовая криптография СЕЙЧАС

Квантоустойчивая или постквантовая криптография - это наша лучшая защита от атак будущих квантовых компьютеров для повышения безопасности, конфиденциальности и защиты данных.

Появление квантовых компьютеров дает огромные преимущества нашему онлайн-миру, но также и большие риски для нашей безопасности и конфиденциальности. По мере приближения квантовой революции внедрение надежной постквантовой криптографии приобретает первостепенное значение: Новые алгоритмы должны быть внедрены уже сейчас, чтобы защитить наши данные от будущих атак квантовых компьютеров. В этом посте мы объясним, для чего нужна постквантовая криптография, как работает постквантовое шифрование и почему нам нужна квантовоустойчивая криптография уже сегодня, а не после того, как начнется эра квантовых компьютеров.

Интернет, каким мы его знаем, зависит от шифрования: конфиденциальная переписка, защищенная электронная почта, финансовые транзакции, критически важная инфраструктура - все это находится под угрозой, если шифрование может быть взломано. Сегодня всевозможные игроки вкладывают значительные средства в разработку квантовых компьютеров - по самым разным причинам.

Эти компьютеры обещают принести огромные преимущества информационным технологиям, особенно в сочетании с искусственным интеллектом (ИИ). Но квантовые компьютеры также могут превратиться в беспрецедентные машины для слежки и угрожать нашей кибербезопасности**: гонка между квантовыми компьютерами и постквантовой криптографией продолжается!**

Квантовые компьютеры угрожают шифрованию

Квантовые вычисления и квантовоустойчивая криптография изменят информационные технологии так, как мы еще никогда не видели.

В результате проведенных исследований были получены различные квантовые алгоритмы , позволяющие эффективно решать различные задачи, которые сегодня считаются слишком сложными . Благодаря этой способности квантовые вычисления принесут значительные улучшения в различные области информационных технологий.

Однако они также представляют серьезную угрозу для шифрования, поскольку широко используемые сегодня асимметричные криптосистемы (RSA, ECC, (EC)DSA и (EC)DH) опираются на варианты только двух сложных математических задач, которые, к сожалению, квантовые вычисления способны решать значительно быстрее**: задача факторизации целых чисел и задача дискретного логарифма** .

С алгоритмом Шора (1994), запущенным на универсальном квантовом компьютере, обе задачи становятся решаемыми за полиномиальное время .

Является ли криптография эллиптических кривых квантовоустойчивой?

Это означает, что соответствующие криптосистемы, основанные на RSA и ECC, действительно могут быть взломаны.

Популярные криптографические алгоритмы, такие как криптография эллиптических кривых (ECC), не являются квантовоустойчивыми и могут быть легко взломаны с помощью квантовых вычислений. Важно отметить, что ECC, как и шифрование PGP на основе AES и RSA, устареют в ближайшие годы, когда завершится конкурс NIST на постквантовую криптографию. В лучшем случае эти традиционные алгоритмы будут использоваться в гибридных протоколах в сочетании с квантовыми безопасными алгоритмами.

Сколько времени потребуется злоумышленнику, чтобы взломать шифрование RSA и ECC, зависит от мощности квантового компьютера. Согласно исследованию Федерального ведомства по информационной безопасности Германии (BSI), для взлома 2048-битного RSA за 100 дней требуется около 1 миллиона физических кубитов, а для взлома за час - около 1 миллиарда кубитов. Достижения в разработке алгоритмов позволят еще больше сократить эти цифры.

Гонка за квантово-безопасными решениями

”Это означает, что квантовые компьютеры способны взломать большинство безопасных коммуникаций на планете, - говорит криптограф Рафаэль Мисоцки. Сейчас идет гонка за создание новых способов защиты данных и коммуникаций, чтобы противостоять угрозе, которую представляют собой крупномасштабные универсальные квантовые компьютеры”.

Например, федеральные агентства США, такие как ФБР и АНБ, уже обязаны внедрить постквантовую безопасность, и частному сектору рекомендуется последовать их примеру. Это требование является частью Национальной стратегии кибербезопасности, опубликованной администрацией Байдена в марте 2023 года. Очевидно, что политики уже осознали угрозу кибербезопасности квантовых компьютеров для конфиденциальных и секретных коммуникаций в сети.

Когда квантовые вычисления станут реальностью?

На сегодняшний день не создано ни одного практического квантового компьютера. Тем не менее, квантовые вычисления - очень активная область исследований, и в прошлом, особенно в последние годы, был достигнут быстрый прогресс.

О достижениях в области квантовых вычислений регулярно объявляют такие крупные компании, как IBM, Google и Intel. Однако эти компьютеры работают только с 50-70 физическими кубитами. Согласно упомянутому исследованию BSI, квантовый компьютер, способный взломать современные криптосистемы, не станет реальностью в ближайшей перспективе.

Однако разоблачения Эдварда Сноудена сделали очевидным, что зашифрованные данные хранятся различными субъектами уже сегодня . Самое время позаботиться о том, чтобы эти субъекты не смогли расшифровать их через годы в будущем, когда будут построены крупномасштабные универсальные квантовые компьютеры.

Кроме того, квантовые вычисления - это уже не далекая перспектива, а реальность. Японский исследовательский институт Riken объявил, что сделает первый в стране квантовый компьютер, созданный своими силами, доступным в режиме онлайн для нескольких предприятий и академических институтов. Riken планирует к 2025 году подключить прототип квантового компьютера ко второму по скорости суперкомпьютеру в мире Fugaku, чтобы расширить сферу его применения в реальном мире, включая исследования, связанные с материалами и фармацевтикой.

Это не единичная разработка, а часть “гонки вооружений” в области квантовых вычислений. По данным Японского агентства науки и технологий, за последние три десятилетия Китай зарегистрировал наибольшее количество патентов на квантовые вычисления - около 2700, за ним следуют США с 2200 и Япония с 885.

Очевидно, что мир стоит на пороге технологической революции, связанной с появлением квантовых компьютеров, которые обещают беспрецедентную вычислительную мощность и способность решать сложные задачи, недоступные классическим компьютерам.

Это не может не радовать, но в то же время представляет угрозу для существующих протоколов шифрования, которые могут быть легко взломаны квантовыми компьютерами, в результате чего конфиденциальная информация станет доступной для злоумышленников. Именно поэтому Национальная стратегия кибербезопасности США призывает к переходу на постквантовую криптографию, которая использует алгоритмы, устойчивые к атакам квантовых компьютеров. Стратегия признает необходимость подготовки к будущему и обеспечения безопасности протоколов шифрования перед лицом эволюционирующих угроз.

Хотя возможность успешного взлома квантовым компьютером существующих протоколов сквозного шифрования не ожидается в ближайшем будущем, важно как можно скорее предотвратить этот тип угрозы, поскольку для разработки эффективных решений требуется время.

Как работают квантовые компьютеры

Обычные компьютеры хранят данные в виде 1 и 0 . В то время как квантовые компьютеры используют кубиты для хранения данных. Каждый кубит находится в суперпозиции 1 и 0. Измерения проецируют одно из этих состояний с определенной вероятностью.Поскольку каждый кубит представляет сразу два состояния, общее количество состояний удваивается с каждым добавленным кубитом.

Таким образом, один квибит - это два возможных числа, два квибита - четыре возможных числа, три квибита - восемь возможных чисел. После пандемии коронавируса мы все понимаем, что такое экспоненциальные числа . Мы можем получить представление о том, насколько мощным может быть квантовый компьютер, скажем, со 100 кубитами**. Квантовая машина с 300 кубитами, например, может представлять больше значений, чем атомов в наблюдаемой Вселенной.**

Около 20 лет назад исследователи в Японии впервые создали сверхпроводящие кубиты: Они охладили некоторые металлы до экстремально низких температур, чтобы получить стабильную рабочую среду для квантовых компьютеров.

Этот метод был настолько многообещающим, что дал старт исследовательским проектам Google, IBM и Intel.

На самом деле квантовые компьютеры совсем не похожи на обычные. Вместо этого они представляют собой большие цилиндры из металла и витых проводов, которые опускаются в большие холодильники. Исследователи отправляют информацию в машину и получают в ответ вычисления, как и в обычных компьютерах.

IBM даже позволяет внешним исследователям покупать вычислительные мощности своей системы Q System One. Это позволяет исследователям по всему миру использовать квантовый компьютер, никогда не видя и не прикасаясь к нему в реальности.

Присущее им распараллеливание вычислений по всем состояниям одновременно позволит этим мощным вычислительным машинам взламывать не поддающееся в настоящее время шифрование.

Зачем нам нужно шифрование

Шифрование окружает нас повсюду, когда мы пользуемся Интернетом. Оно является неотъемлемой частью любого цифрового процесса, требующего конфиденциальности: коммуникации, финансы, торговля, критическая инфраструктура, здравоохранение и многие другие сферы нашей повседневной жизни защищены с помощью надежного шифрования. Когда криптографические алгоритмы, используемые в этих процессах, станут неуязвимыми из-за развития крупномасштабных универсальных квантовых компьютеров, злоумышленники, имеющие доступ к таким компьютерам, смогут поставить под угрозу многие аспекты нашей повседневной жизни.

Интернет в том виде, в котором мы его знаем, работает только при использовании невзламываемого шифрования. Сейчас самое время подготовиться к квантовой революции, внедрив постквантовую криптографию.

Что такое постквантовая криптография?

Постквантовая криптография описывает криптографические алгоритмы, работающие на обычных компьютерах, но опирающиеся на математические задачи, которые, как считается, слишком сложны для обычных и квантовых компьютеров, чтобы их взломать. Пока не существует эффективного квантового алгоритма, который решал бы эти проблемы более эффективно, можно считать, что они не могут быть взломаны квантовыми компьютерами.

В ответ на квантовую угрозу мировое сообщество кибербезопасности активно включилось в гонку по разработке постквантовых криптографических алгоритмов. Эти алгоритмы призваны противостоять атакам как классических, так и квантовых компьютеров, обеспечивая долговечность безопасной связи.

В 2016 году Национальный институт стандартов и технологий США (NIST) инициировал процесс стандартизации таких квантово-безопасных алгоритмов. Окончательный результат этого стандарта квантовой криптографии, разработанного NIST, с нетерпением ожидается криптосообществом. В настоящее время процесс находится на четвертой - и почти финальной - стадии оценки стандартных алгоритмов для постквантового безопасного шифрования, и уже объявлены первые четыре квантовоустойчивых криптографических алгоритма - CRYSTALS-Kyber для шифрования и CRYSTALS-Dilithium, FALCON и SPHINCS+ для цифровых подписей.

Готовимся к революции квантовых вычислений

Разработка и внедрение постквантовой криптографии является весьма актуальной задачей. Даже если квантовые компьютеры, способные взломать используемые сегодня криптосистемы, не станут реальностью в ближайшем будущем, опыт показывает, что внедрение новых криптографических стандартов занимает много времени. Новые алгоритмы должны быть тщательно оценены, их безопасность должна быть доказана интенсивным криптоанализом, и должны быть найдены эффективные реализации. Например, несмотря на то что криптография с эллиптическими кривыми была впервые предложена в конце 1980-х годов, для массового использования она была адаптирована лишь несколько лет назад.

Собери сейчас, расшифруй потом

Развертывание постквантовой криптографии должно произойти как можно скорее - не только для того, чтобы быть готовым к тому, что крупномасштабные универсальные квантовые компьютеры станут реальностью, но и для защиты данных, зашифрованных стандартными алгоритмами, от расшифровки в будущем**. Разница между нынешней и постквантовой криптографией заключается в том, что новые квантовоустойчивые алгоритмы смогут противостоять атакам квантовых компьютеров - в то время как данные, зашифрованные с помощью используемых сейчас алгоритмов, не будут иметь возможности противостоять таким атакам.**

Угроза здесь называется стратегией “собери сейчас, расшифруй потом” : Данные, которые путешествуют по Интернету, собираются сейчас, например, секретными службами, такими как АНБ или другие страны “пяти глаз”, для последующей расшифровки.

Эта угроза делает очевидным, что ждать, появятся ли квантовые компьютеры, или когда они появятся, больше не имеет смысла.

Какова цель всего этого?

Цель постквантовой криптографии - обеспечить безопасность зашифрованных данных в будущем. Как объяснили правительство США и NIST: все данные, зашифрованные с помощью стандартных алгоритмов, не могут достичь нового уровня безопасности, и алгоритмы постквантовой криптографии должны быть внедрены уже сейчас. К счастью, некоторые данные могут быть защищены с помощью постквантового шифрования относительно легко, поскольку AES 256 (симметричное шифрование) уже считается квантовоустойчивым.

Это означает, что любые данные, хранящиеся на вашем компьютере или в системе компании, например документы и файлы, могут быть легко защищены с помощью проверенного алгоритма AES 256.

Сложность асимметричного шифрования

Однако все становится сложнее, когда вы хотите зашифровать данные асимметричным квантовоустойчивым способом, например, для совместного использования зашифрованных файлов или для отправки и получения зашифрованных электронных писем**. Новые постквантовые алгоритмы для асимметричного шифрования и криптографии с открытым ключом исследуются и тестируются, пока вы читаете эти строки.**

Многие компании уже начали экспериментировать с квантовоустойчивой асимметричной криптографией в своих приложениях. Подобно недавним постквантовым обновлениям Signal и Apple, мы в Tuta Mail впервые используем квантоустойчивые алгоритмы вместе с обычными алгоритмами (Kyber и Dilithium в сочетании с AES 256 и RSA 2048 в гибридном протоколе) для асимметричного шифрования электронной почты открытым ключом, а также для обмена календарями, списками контактов и будущих сервисов обмена файлами.

При этом мы следуем совету NIST, правительства США, а также известных экспертов по криптографии, таких как Любашевский: “Если у вас действительно есть конфиденциальные данные, сделайте это сейчас, мигрируйте сами”.

Гибридный протокол для достижения максимальной безопасности

Поскольку алгоритмы квантовой стойкости довольно новые и их безопасность недостаточно доказана, мы не можем просто заменить ими текущие криптографические алгоритмы. Может случиться так, что кто-то придумает атаку, работающую на обычном или квантовом компьютере, которая сломает выбранный квантово-безопасный алгоритм. Гибридный подход является основным требованием, поскольку новые алгоритмы еще не были испытаны в бою. Даже если математический вывод, который делает эти алгоритмы квантово безопасными, верен, в реализации могут быть ошибки, которые могут подорвать безопасность.

Поэтому алгоритмы постквантовой криптографии и обычные алгоритмы должны сочетаться в гибридном подходе. Именно такой подход используется во всех квантовоустойчивых обновлениях, как это делают Signal, Apple или Tuta.

Поскольку квантовые компьютеры вот-вот станут реальностью, мы должны быть на шаг впереди с помощью постквантовой криптографии, чтобы обеспечить безопасность всех данных - сейчас и в будущем!

Если вы хотите одними из первых использовать квантовоустойчивое шифрование для своей электронной почты, подписывайтесь на Tuta Mail!