Vamos lutar contra as backdoors da encriptação no Dia Mundial da Encriptação!

61% de todas as mensagens de correio eletrónico Tuta são enviadas com encriptação e2e - um enorme sucesso para a privacidade. Mas as autoridades querem enfraquecer a encriptação. Temos de os impedir!

Atualmente, a encriptação é muito mais acessível do que era há dez ou mesmo vinte anos. Finalmente, estabelecemos a idade de ouro da encriptação, em que mais dados do que nunca são encriptados de ponta a ponta. A encriptação dá-nos poder, dá-nos a oportunidade de nos ligarmos e comunicarmos com privacidade e permite-nos manter-nos fortes contra todos os tipos de ciberameaças, permanecendo resilientes e seguros.

Escusado será dizer que os criminosos também utilizam a encriptação para operar confidencialmente na esperança de nunca serem apanhados. Isto leva a um conflito de segurança óbvio entre as agências de aplicação da lei e os políticos de todo o mundo, que defendem uma porta dos fundos para a encriptação. Os políticos esperam que, com a encriptação backdoor, seja mais fácil para as autoridades policiais apanharem os criminosos. Um dos exemplos mais proeminentes desta situação é o impulso da UE para o Chat Control - um dos projectos de lei mais criticados de todos os tempos.

O que é uma backdoor de encriptação?

Uma backdoor de encriptação é um ponto de entrada através do qual terceiros podem aceder a dados encriptados de ponta a ponta. É um ponto fraco deliberado, uma vulnerabilidade, num sistema de encriptação que permite às autoridades desencriptar mensagens para poderem apanhar criminosos.

No entanto, os políticos que exigem backdoors para a encriptação estão errados, e este post explica porquê.

Mas primeiro, vamos começar com boas notícias: Na Tuta, oferecemos e-mails encriptados a todos - automaticamente se o e-mail for enviado internamente, ou com a ajuda de uma palavra-passe partilhada se o destinatário utilizar o Gmail, Yahoo, Outlook ou qualquer outro serviço de e-mail.

Atualmente, 61% de todos os e-mails Tuta enviados são encriptados de ponta a ponta.

Este é um enorme sucesso e mostra que - se a encriptação for integrada num produto por defeito - as pessoas irão utilizá-la e proteger os seus dados!

Porque é que uma backdoor de encriptação é uma ameaça

Até hoje, as guerras criptográficas continuam: Os políticos dizem que precisam de backdoors para a encriptação para que as autoridades policiais possam fazer o seu trabalho, e os especialistas em segurança argumentam que construir um backdoor para a encriptação seria fácil, mas que a sua segurança seria impossível.

Ou, como diz Bruce Schneier: “Não nos estão a pedir para escolher entre segurança e privacidade. Pedem-nos para escolher entre menos segurança e mais segurança”.

Enquanto serviço de correio eletrónico encriptado, podemos concordar plenamente com esta afirmação.

A analogia com a Apple

Lembra-se provavelmente da enorme contestação dos grupos de defesa da privacidade quando a Apple quis introduzir nos seus iPhones um scanner baseado em inteligência artificial para detetar material pedopornográfico, o que teria transformado os aparelhos das pessoas em máquinas de vigilância nos seus bolsos. Após fortes reacções de todo o mundo, a Apple voltou atrás nos seus planos.

A banda desenhada explica muito bem como funciona uma backdoor de encriptação: A banda desenhada mostra o CEO da Apple, Tim Cook, a desbloquear o iPhone através de uma backdoor, enquanto o FBI, os hackers, os regimes repressivos e outros fazem fila para ter acesso aos dados desencriptados.

Quando se dá acesso aos dados a um grupo especialmente definido, os dados ficam disponíveis. Quaisquer dados que não estejam encriptados de forma segura de ponta a ponta podem também ficar acessíveis a outros grupos de terceiros - que inicialmente não estavam destinados a ter acesso aos dados privados.

Excesso de poder do governo

Embora não se trate de uma porta das traseiras da encriptação governamental, o abuso por parte das autoridades, que equivale a uma vigilância ilegal, já existe há muito tempo nos EUA. E passou bastante despercebido… Ao abrigo da secção 702 da FISA, a NSA pode recolher comunicações estrangeiras em massa. O Diretor do FBI, Wray, admitiu mesmo que o FBI utiliza esta informação para efetuar as chamadas buscas “backdoor” para investigações sobre cidadãos americanos - sem obter um mandado para essas buscas. Em 2024, este acesso “backdoor” da instituição governamental norte-americana, o FBI, foi objeto de debate, mas, infelizmente, nada mudou.

Nos Estados Unidos, a NSA é conhecida pelo seu imenso poder de vigilância. O que é menos conhecido é o facto de o FBI poder aceder facilmente aos dados da NSA, recolhidos ao abrigo da Lei de Vigilância de Informações Estrangeiras (FISA). O FBI pode utilizar estes dados para investigar cidadãos americanos. A secção 702 permite que os federais espiem estrangeiros sem mandado para prevenir crimes e ataques terroristas. No entanto, as mensagens de chat, as chamadas telefónicas, as mensagens de texto e os e-mails de cidadãos norte-americanos que comunicam com um estrangeiro são também monitorizados e mantidos numa base de dados que o FBI, a CIA e a NSA podem analisar sem mandado.

No início de 2024, esta violação dos dados dos cidadãos por parte do governo foi muito debatida e, durante algum tempo, parecia que a Secção 702 poderia expirar no final de dezembro de 2024, mas as autoridades norte-americanas reautorizaram-na por mais dois anos.

O FBI fez uma forte pressão para manter o acesso ilimitado ativo. O diretor do FBI, Christopher Wray, afirmou:

“A exigência de um mandado equivaleria a uma proibição de facto, porque os pedidos de consulta não cumpririam o padrão legal para obter a aprovação do tribunal; ou porque, quando o padrão pudesse ser cumprido, só o seria após o dispêndio de recursos escassos, a apresentação e revisão de um longo processo legal e a passagem de um tempo significativo - que, no mundo das ameaças em rápida evolução, o governo muitas vezes não tem.”

Por outras palavras: a maior parte das buscas do FBI através da Secção 702 para investigar cidadãos americanos não são apoiadas por uma causa provável. Este facto, por si só, deveria ser suficiente para impedir o FBI de utilizar esta base de dados de cidadãos.

As buscas sem mandado às colecções da NSA pelo FBI são mais uma prova de como o acesso - uma vez que exista - será utilizado e porque é que as backdoors para a encriptação prejudicariam a segurança e o direito à privacidade de todos.

O que é uma backdoor de encriptação?

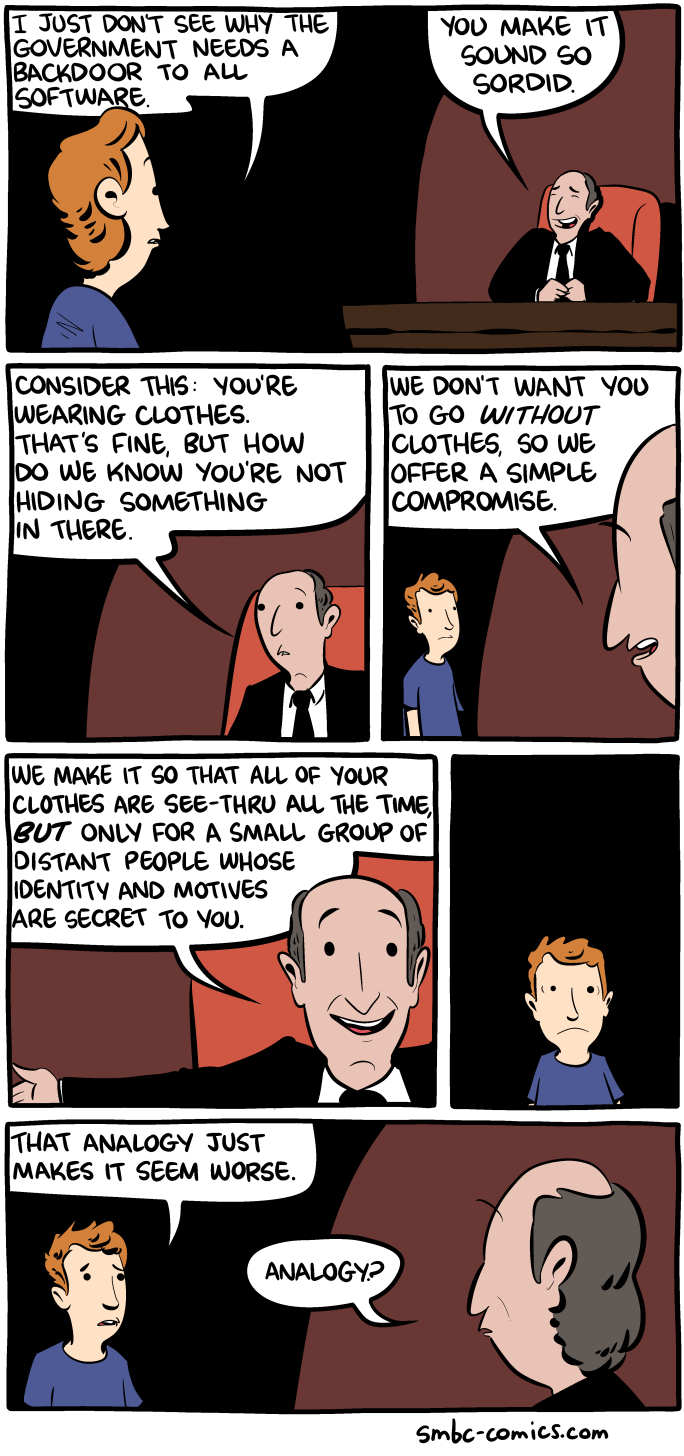

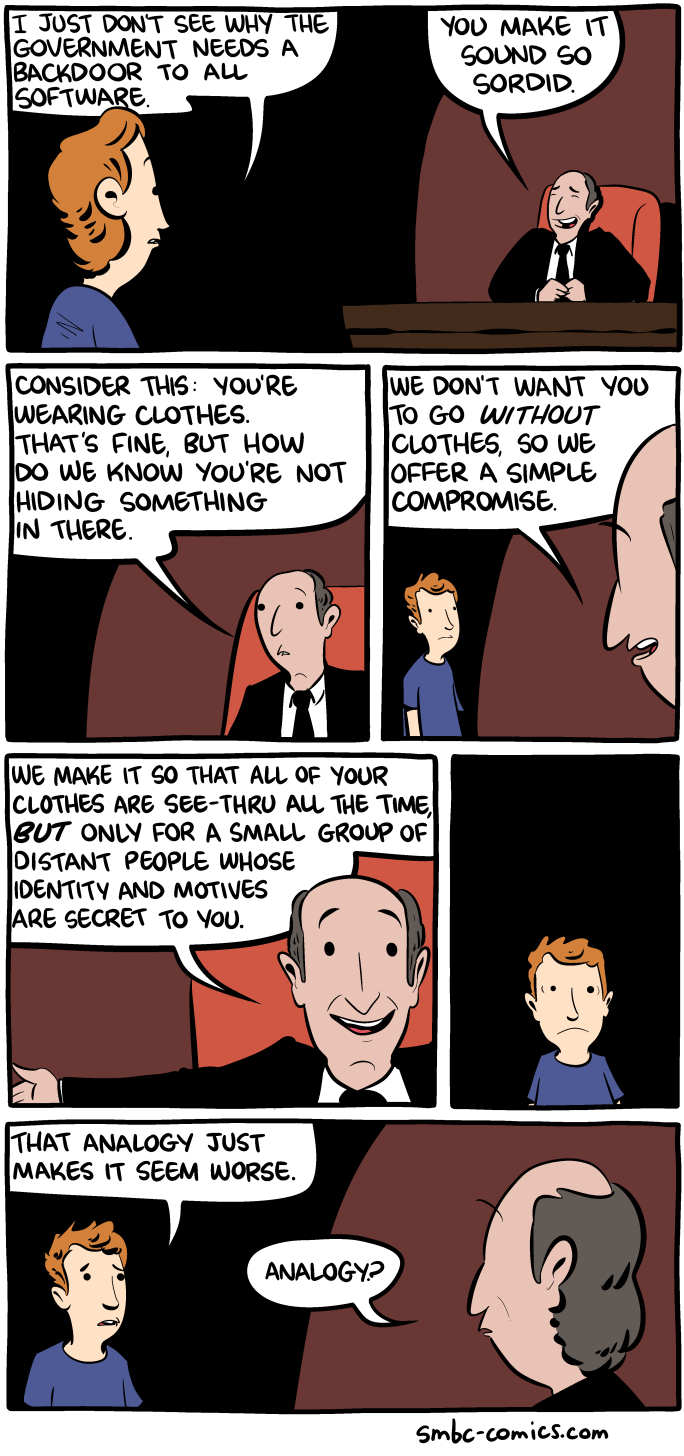

Uma backdoor de encriptação é uma chave universal. Esta chave destina-se a ser acessível apenas às pessoas “boas” , por exemplo, às autoridades policiais. Mas, em primeiro lugar, não há garantia de que os “bons” sejam os bons e, em segundo lugar, há sempre o risco de um terceiro ter acesso à chave universal.

Manter-nos a salvo de uma vasta gama de ameaças

Com a sua exigência de uma encriptação “backdoor”, os políticos (e o Diretor do FBI, Wray, utiliza os mesmos argumentos) querem defender-nos de uma ameaça - os criminosos, incluindo os terroristas - ignorando toda uma série de ameaças de que a encriptação nos protege: a encriptação de ponta a ponta protege os nossos dados e comunicações contra espiões como os hackers, os governos estrangeiros e os terroristas.

Sem ela, os dissidentes na China não poderiam comunicar em linha sem serem detidos. Os jornalistas não poderiam comunicar em segurança com os denunciantes, os activistas dos direitos humanos e muitas ONG não poderiam fazer o seu trabalho em países repressivos, os advogados e os médicos não poderiam comunicar confidencialmente com os seus clientes.

Sem encriptação, não seria possível ter uma conversa privada em linha com ninguém.

Zach Weinersmith fez uma banda desenhada fantástica, mostrando o que significaria se o governo tivesse uma chave universal, como uma porta traseira de encriptação:

Vulnerabilidade por definição

Qualquer backdoor de encriptação é uma vulnerabilidade por definição.

É impossível construir uma backdoor a que só os “bons da fita” possam aceder. Se o FBI consegue desencriptar os seus e-mails ou aceder ao disco rígido do seu computador, o mesmo acontece com criminosos, terroristas e outros governos.

Em 2009, por exemplo, piratas informáticos chineses violaram uma base de dados da Google através de uma backdoor destinada a fornecer acesso apenas ao governo dos EUA: “Para cumprir os mandados de busca do governo sobre os dados dos utilizadores, a Google criou um sistema de acesso backdoor às contas do Gmail. Foi esta caraterística que os piratas informáticos chineses exploraram para obter acesso”, explicou o especialista em segurança Bruce Schneier.

Esta base de dados sensível continha informações de anos sobre alvos de vigilância dos EUA.

Os especialistas em criptografia desaprovam por razões de segurança

De acordo com especialistas em criptografia como Matthew Green e Bruce Schneier, se os governos tivessem acesso a dados encriptados através de uma backdoor, isso equivaleria a impor a insegurança:

O acesso excecional forçaria os criadores de sistemas da Internet a inverter as práticas de conceção do sigilo de avanço que procuram minimizar o impacto na privacidade do utilizador quando os sistemas são violados. A complexidade do atual ambiente da Internet, com milhões de aplicações e serviços ligados globalmente, significa que os novos requisitos de aplicação da lei são susceptíveis de introduzir falhas de segurança imprevistas e difíceis de detetar. Para além destas e de outras vulnerabilidades técnicas, a perspetiva de sistemas de acesso excecional implantados a nível mundial levanta problemas difíceis sobre a forma como esse ambiente seria governado e como garantir que esses sistemas respeitariam os direitos humanos e o Estado de direito.

Construir uma porta dos fundos de cifragem é fácil - protegê-la é impossível

Para esclarecer por que razão uma backdoor de encriptação teria um efeito tão devastador na Internet, imagine o seguinte:

Se uma empresa de tecnologia implementasse uma backdoor, precisaria de ter acesso às chaves privadas dos seus utilizadores para poder desencriptar os dados a pedido. Isto significaria que teriam de armazenar todas as chaves privadas de todos os utilizadores num cofre altamente seguro, apenas acessível a funcionários de elevada confiança.

Sempre que a polícia emitisse um mandado para uma dessas chaves, um funcionário de elevada confiança teria de abrir o cofre, recuperar a chave necessária e transmiti-la - de forma segura! - para a agência de aplicação da lei.

Agora, para tornar este quadro um pouco mais perturbador: Para uma grande empresa de tecnologia, isto significaria milhares de pedidos por dia de milhares de diferentes agências de aplicação da lei.

Para qualquer empresa de tecnologia, seria impossível proteger este cofre contra incompetência e erros. Além disso, se uma empresa de tecnologia criasse um cofre onde todas as chaves privadas fossem armazenadas, tornar-se-ia uma plataforma altamente atractiva para qualquer atacante malicioso na Internet, mesmo para poderosos actores estatais.

Com as violações de dados em todo o mundo a tornarem-se mais sofisticadas, é óbvio que será impossível defender este cofre contra ataques deliberados, e é exatamente por isso que uma chave privada deve permanecer localmente com o utilizador e nunca deve ser armazenada num servidor central.

Leis e fugas de informação

Proposta de controlo de conversação da UE

O regulamento da UE relativo ao controlo das conversas, oficialmente conhecido como regulamento relativo ao abuso sexual de crianças (CSAR), suscitou preocupações quanto ao enfraquecimento da encriptação e à potencial introdução de backdoors. Uma das principais questões prende-se com o conceito de verificação do lado do cliente (CSS), em que as mensagens são verificadas no dispositivo do utilizador antes de serem encriptadas. Isto permitiria às autoridades ou aos fornecedores de serviços detetar conteúdos ilegais, como material de abuso sexual de crianças (CSAM), antes mesmo de a mensagem ser enviada. Embora a mensagem em si permaneça encriptada em trânsito, o facto de poder ser verificada antes da encriptação enfraquece fundamentalmente a privacidade que a encriptação se destina a proteger. A encriptação pode não ser tecnicamente “quebrada”, mas o processo de digitalização expõe uma vulnerabilidade ao nível do dispositivo, tornando a encriptação menos eficaz para garantir a total privacidade do utilizador.

Além disso, o Chat Control pode potencialmente abrir caminho à introdução de backdoors nos protocolos de encriptação, em que as empresas podem ser obrigadas a fornecer acesso a comunicações encriptadas. Isto prejudicaria a cifragem de ponta a ponta, uma vez que um terceiro teria acesso a comunicações que deveriam ser visíveis apenas para o remetente e o destinatário. Esta situação voltou a suscitar o debate sobre a porta dos fundos da cifragem no seio das comunidades tecnológicas e da privacidade, uma vez que qualquer enfraquecimento da cifragem põe em risco a integridade da segurança dos dados de todos os utilizadores da Internet.

Atualmente, o Chat Control foi suspenso na Comissão Europeia, uma vez que a Hungria não conseguiu obter uma maioria devido à oposição dos Países Baixos. Os serviços secretos neerlandeses sublinharam que a encriptação é fundamental para a resiliência digital na Europa.

EARN IT - outro ataque à encriptação

Os governos dos Estados Unidos, do Reino Unido, do Canadá, da Austrália e da Nova Zelândia (também conhecidos como ” Cinco Olhos”) deixaram claro, desde 2018, que tencionam obrigar os fornecedores de tecnologia sediados nos seus países a permitir o acesso legal às comunicações encriptadas dos utilizadores através de uma porta traseira de encriptação.

Em 2020, o Procurador-Geral William Barr fez mais uma tentativa de destruir a segurança em linha com as suas exigências de backdoors de encriptação: o projeto de lei EARN IT. Embora o EARN IT não proíba explicitamente a encriptação, diz que as empresas de tecnologia devem aplicar “boas práticas” para analisar os dados antes de serem carregados.

Uma vez que estas “melhores práticas” estão a ser decididas por uma comissão governamental liderada pelo Procurador-Geral Barr, torna-se óbvio que a encriptação vai ser quebrada pela porta das traseiras.

Eis como pode combater o projeto de lei EARN IT.

Além disso, três senadores norte-americanos também apresentaram a Lei de Acesso Legal a Dados Encriptados (Lawful Access to Encrypted Data Act ), que visa acabar com a utilização de tecnologia encriptada “à prova de mandatos” por terroristas e outros maus actores para ocultar comportamentos ilícitos.

BlueLeaks, o pior exemplo

Os políticos exigem regularmente que as empresas acrescentem backdoors aos seus serviços de correio eletrónico e de computação em nuvem encriptados de ponta a ponta, para que as autoridades policiais possam processar mais facilmente os criminosos. Pelo contrário, a pirataria BlueLeaks de 2020 demonstra que precisamos de mais e melhor encriptação, não de menos.

O escândalo BlueLeaks de 2020 provou o que significa o facto de os dados sensíveis não estarem adequadamente protegidos. O especialista em segurança Brian Krebs escreve no seu blogue:

“A análise preliminar dos dados contidos neste vazamento sugere que a Netsential, uma empresa de serviços da web usada por vários centros de fusão, aplicação da lei e outras agências governamentais nos Estados Unidos, foi a fonte do comprometimento”, escreveu a NFCA. “A Netsential confirmou que esse comprometimento foi provavelmente o resultado de um ator de ameaça que aproveitou uma conta de usuário de cliente Netsential comprometida e o recurso de upload da plataforma da web para introduzir conteúdo malicioso, permitindo a exfiltração de outros dados de clientes da Netsential.”

Esta fuga maciça de documentos policiais altamente sensíveis, que também continham números de encaminhamento ACH, números de contas bancárias internacionais (IBAN), bem como informações de identificação pessoal e imagens de suspeitos, foi facilmente possível porque os atacantes conseguiram carregar malware através de uma conta de utilizador abusiva. Este era o elo mais fraco: Os dados de início de sessão de um utilizador eram suficientes para recuperar uma grande quantidade de dados, uma vez que estes não estavam encriptados.

É inquestionável que o ataque BlueLeaks não teria sido bem sucedido se os dados tivessem sido encriptados de ponta a ponta.

Isto mostra porque é que as backdoors de encriptação são tão perigosas: se uma conta de empregado abusada - ou o próprio empregado - puder tornar-se o elo fraco que tem acesso à chave geral de desencriptação, todos os dados correm o risco de cair nas mãos erradas.

Uma conversa privada só seria possível offline

Quando os políticos pedem um acesso por portas travessas às comunicações em linha, ignoram também que a vigilância total nunca foi uma opção no mundo offline: Não é ilegal trancar a porta. Não é ilegal sussurrar. Não é ilegal sair da vista de uma câmara CCTV. Não é ilegal sussurrar.

É claro que é um incómodo para as forças da ordem que alguma encriptação não possa ser quebrada, tal como é um incómodo para as forças da ordem que não tenhamos os telescreens do romance distópico “1984” instalados nos nossos quartos.

Isto é algo que as forças da ordem têm de suportar para que todos nós possamos usufruir da liberdade de uma democracia, em vez de vivermos num estado de vigilância.

Se a privacidade for proibida, só os criminosos terão privacidade

De uma vez por todas, temos de compreender que proibir a encriptação nos serviços em linha e a vigilância geral não ajudará a processar melhor os criminosos. Em vez disso, os criminosos construirão as suas próprias ferramentas cifradas, utilizarão telefones de gravação e outras técnicas, tornando ainda mais difícil para as autoridades policiais manterem o rasto.

A frase proeminentede Phil Zimmermann continua a ser válida: “Se a privacidade for proibida, só os criminosos terão privacidade”.

Um backdoor de encriptação é um risco de segurança tão grave para todos nós que nunca o devemos permitir.

Correio eletrónico de código aberto, livre de backdoors

Por esse motivo, publicámos todos os clientes Tuta como código-fonte aberto, permitindo que as pessoas com conhecimentos técnicos verifiquem se estamos a fazer o que prometemos: proteger todas as mensagens de correio eletrónico privadas com encriptação de ponta a ponta integrada, garantidamente livre de qualquer porta traseira de encriptação.

A nossa missão é acabar com a vigilância em massa através da encriptação. E convidamos toda a gente a juntar-se a nós.