Festeggiamenti per un anno di crittografia quantistica in Tuta Mail e Tuta Calendar

L'11 marzo 2024 abbiamo lanciato il primo protocollo di crittografia resistente ai quanti, per garantire la protezione delle vostre e-mail oggi, domani e in futuro.

Oggi festeggiamo un anno di crittografia quantistica in Tuta e non potremmo essere più orgogliosi di ciò che abbiamo realizzato. Per saperne di più sul nostro lancio iniziale e sul perché abbiamo bisogno della crittografia post-quantistica già adesso.

Una pietra miliare nella sicurezza post-quantistica

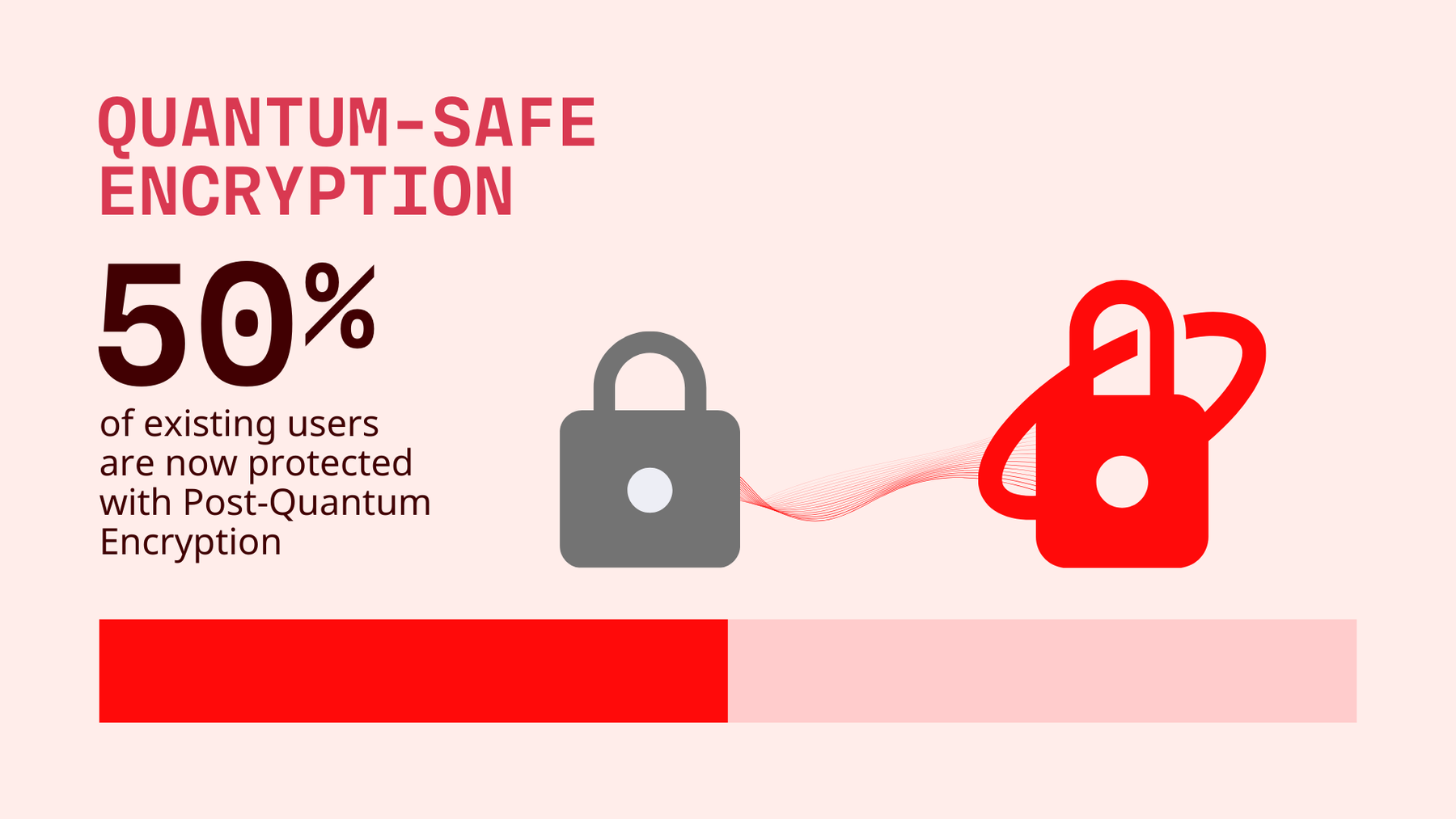

Dal momento in cui abbiamo introdotto TutaCrypt l’11 marzo 2024, ogni nuovo utente Tuta è stato protetto di default con la nostra crittografia resistente ai quanti. Proprio questa settimana abbiamo compiuto un altro passo importante: abilitare TutaCrypt per tutti i vecchi account monoutente. Quando questi utenti effettuano il login, vengono aggiornati immediatamente al nuovo protocollo di crittografia. Al momento della stesura di questo post, il 50% degli utenti Tuta sta utilizzando il nuovo protocollo TutaCrypt.

Il 50% degli utenti Tuta è già stato aggiornato a TutaCrypt.

State già utilizzando la crittografia quantistica? Se non lo fate, accedete al vostro account Tuta o registratevi per la prima volta e sarete subito aggiornati a TutaCrypt!

Introduzione senza problemi

L’implementazione della crittografia quantum-safe e la sua scalabilità per milioni di utenti Tuta dovevano essere gestite con attenzione. Quando si aggiornano le chiavi di crittografia, il client Tuta genera nuove chiavi casuali da utilizzare con i nuovi algoritmi. Questo avviene subito dopo il login, poiché la password dell’utente è necessaria per criptare nuovamente le nuove chiavi da utilizzare successivamente nel protocollo ibrido TutaCrypt. Lo chiamiamo ibrido perché combina algoritmi classici (x25519) con algoritmi resistenti ai quanti (Kyber, che è stato recentemente standardizzato come ML-KEM) in un modo che garantisce la sicurezza finché almeno uno dei due rimane indenne. Allo stesso tempo abbiamo aggiornato i parametri di sicurezza per la crittografia simmetrica, sostituendo AES-128 con la variante AES-256, resistente ai quanti.

Durante questo processo, abbiamo dovuto assicurarci che il nuovo protocollo di crittografia funzionasse perfettamente per l’invio e la ricezione di e-mail e per la crittografia con altri utenti Tuta, anch’essi con il nuovo protocollo (quantum-safe), e allo stesso tempo fosse retrocompatibile, in modo che la crittografia funzionasse anche con gli utenti Tuta che utilizzano ancora il vecchio protocollo di crittografia tradizionale basato su RSA-2048.

Nonostante la complessità, il nostro rollout è stato straordinariamente fluido e privo di bug. Il rollout per gli account monoutente è stato un grande successo. Considerando il numero di modifiche apportate al cuore del protocollo Tuta, l’implementazione è stata fluida e priva di problemi rilevanti. Questo testimonia il meticoloso lavoro di assicurazione della qualità (QA) del nostro team.

Con il successo delle transizioni degli account per singolo utente, abbiamo già rilasciato l’implementazione per la migrazione degli account multiutente. Ora stiamo aspettando che tutti i clienti si aggiornino a una versione compatibile prima di iniziare un rollout graduale, proprio come abbiamo fatto con gli account monoutente. Prendendo tempo nell’implementazione del nuovo protocollo di crittografia, siamo in grado di monitorare e risolvere in modo proattivo qualsiasi potenziale problema.

La migrazione degli account con più utenti amministratori è stata rimandata fino ad ora, in quanto comportava alcune sfide aggiuntive. Abbiamo progettato un meccanismo di rollout che garantisce che nessun amministratore o utente regolare perda mai l’accesso ai propri dati. Allo stesso tempo, nessuna nuova chiave quantum-safe dell’amministratore o dell’utente viene mai condivisa su un canale non quantum-safe con altri amministratori o utenti. Pertanto, non appena la rotazione viene effettuata, anche un avversario quantistico che ha registrato la rotazione non può più accedervi.

Protezione dagli attacchi di downgrade

Avendo introdotto la crittografia resistente ai quanti come primo provider di posta elettronica al mondo, comprendiamo anche la necessità di una compatibilità all’indietro. Tuta supporta ancora l’RSA per gli account aggiornati e continuerà a farlo nel caso in cui gli utenti debbano accedere a vecchi dati esistenti, ancora crittografati con l’RSA e non ancora decifrati. Inoltre, abbiamo introdotto alcune mitigazioni per proteggere da potenziali attacchi di downgrade che impediranno l’uso di cifrari più deboli o almeno avviseranno gli utenti se ciò dovesse accadere.

Progredire nella ricerca crittografica

Per garantire che TutaCrypt soddisfi i più elevati standard di sicurezza, abbiamo lavorato a stretto contatto con la Bergische Universität Wuppertal, dipartimento di sicurezza informatica e crittografia. Insieme, abbiamo modellato TutaCrypt come uno scambio di chiavi a un solo passaggio, con l’obiettivo di ottenere una prova formale di indistinguibilità da attacchi casuali con testo cifrato scelto(IND-CCA2). Questa prova è ancora in corso, ma siamo ottimisti sul raggiungimento di questo traguardo nei prossimi mesi.

Inoltre, dopo il rilascio di TutaCrypt, Kyber è stato standardizzato come ML-KEM, il che ha richiesto modifiche da parte nostra per garantire la compatibilità con le librerie crittografiche aggiornate. Nell’apportare queste modifiche, abbiamo anche affrontato le vulnerabilità degli attacchi side-channel riscontrate in alcune implementazioni di Kyber aggiornando le nostre librerie di crittografia. Non conosciamo alcun caso in cui un attacco side-channel di questo tipo sia stato sferrato contro un utente Tuta, né pensiamo che un simile exploit sarebbe potuto passare inosservato, poiché sarebbe stato estremamente rumoroso, ad esempio richiedendo molte esecuzioni di TutaCrypt quando si cercava di sfruttarlo in rete. Inoltre, grazie al nostro approccio di protocollo ibrido (che combina algoritmi tradizionali e post-quantistici), Tuta è rimasto sempre sicuro, poiché gli algoritmi tradizionali e collaudati proteggono anche tutti i dati degli utenti in Tuta.

Cosa succederà ora?

Ora ci stiamo concentrando sulla verifica manuale delle chiavi per migliorare la sicurezza dell’autenticazione, in particolare nell’ambito del modello di minaccia Harvest Now, Decrypt Later (HNDL). Questo proteggerà ulteriormente gli utenti dagli attacchi machine-in-the-middle (MITM), in cui un aggressore compromette il server e fornisce all’utente chiavi di crittografia falsificate cercando di ascoltare una conversazione o impersonando un altro utente. TutaCrypt consente di difendersi da tali attacchi se effettuati da un avversario non quantistico, ma può farlo in modo affidabile solo se le chiavi di crittografia sono verificate.

Se guardiamo all’anno appena trascorso, siamo orgogliosi dei progressi compiuti. Ma questo è solo l’inizio. La nostra missione rimane la stessa: fornire la piattaforma di comunicazione più sicura al mondo che mantiene tutti i vostri dati privati! Ci assicuriamo che nessuno, né malintenzionati né governi, possa accedere ai vostri dati.

Grazie per aver affidato a Tuta i vostri dati privati.

Un altro anno di implementazione della migliore crittografia della categoria! 🚀

Il team Tuta incontra gli esperti di crittografia dell’Università di Wuppertal.