Comprendre la cryptographie : Les bases

Différences entre le chiffrement asymétrique et le chiffrement symétrique

Chiffrement symétrique ou asymétrique : Quelle est la différence ?

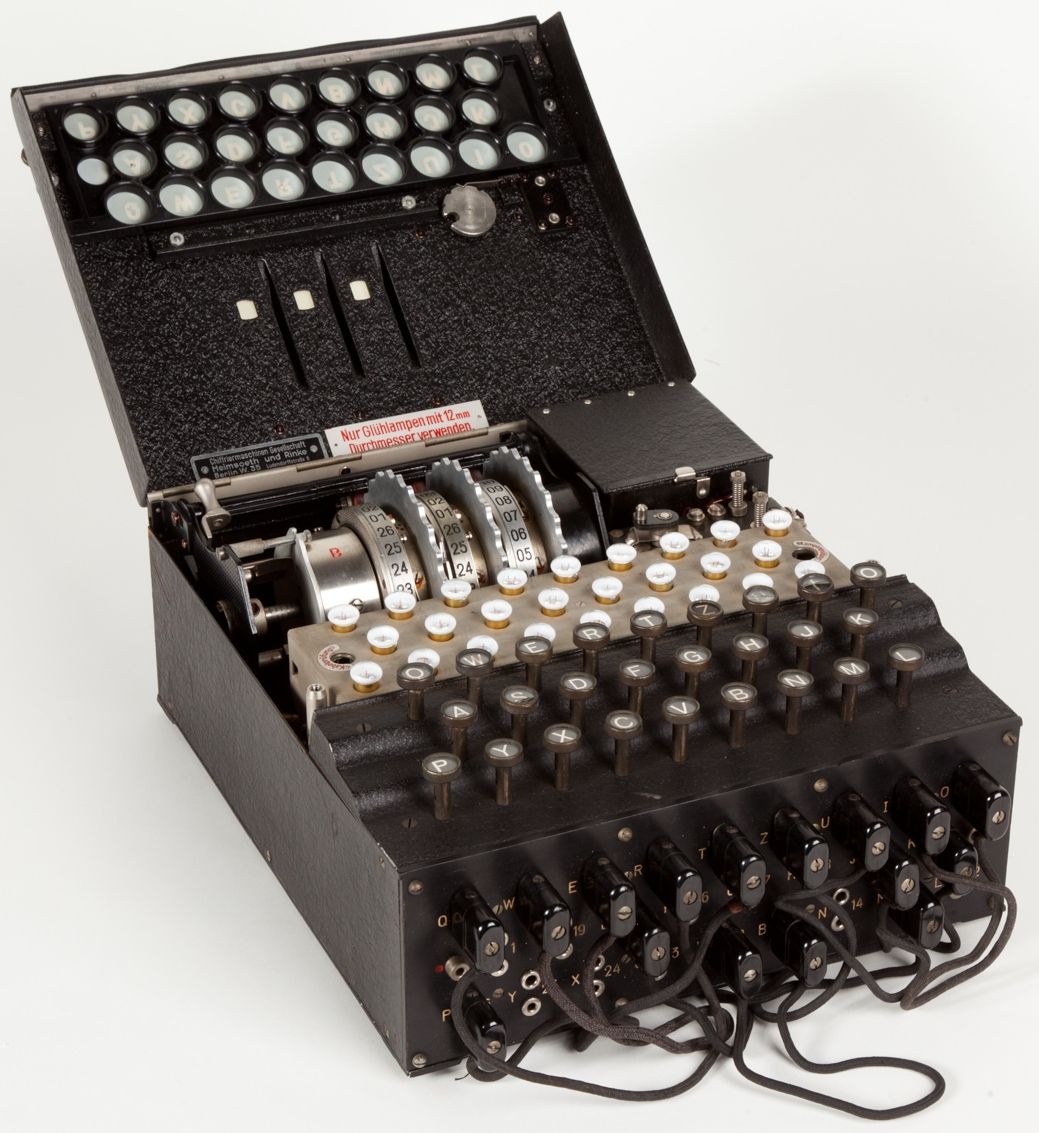

La cryptographie est l’étude et la pratique de la sécurisation des communications qui doivent être protégées contre un adversaire. Les systèmes de cryptographie peuvent faire appel à des mathématiques complexes ou être aussi simples que le jeu de langage “Pig Latin” qui apparaît régulièrement dans les cours de récréation. La cryptographie sert à protéger ce que l’on souhaite dire contre les oreilles indiscrètes. Bien entendu, les différents types de cryptage que nous utilisons quotidiennement pour les opérations bancaires en ligne, lorsque nous utilisons des cartes de guichet automatique et dans nos smartphones reposent sur un certain nombre d’algorithmes mathématiques conçus pour assurer la sécurité de vos données numériques. Ces algorithmes se présentent sous deux formes principales : le chiffrement symétrique et le chiffrement asymétrique. La notion commune à laquelle les gens pensent lorsqu’ils entendent parler d’espions et de codes secrets est un exemple de cryptage symétrique, mais en réalité, la complexité est bien plus grande lorsqu’il s’agit de sécuriser vos communications. Quelles sont donc les différences entre le cryptage symétrique et le cryptage asymétrique ? C’est ce que nous allons découvrir.

Chiffrement à clé symétrique

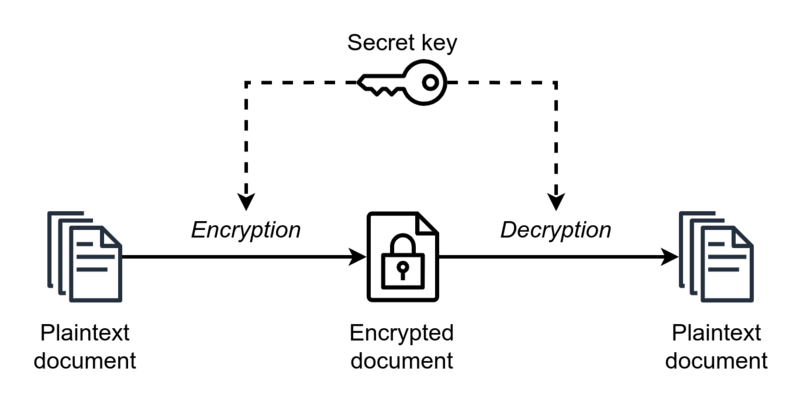

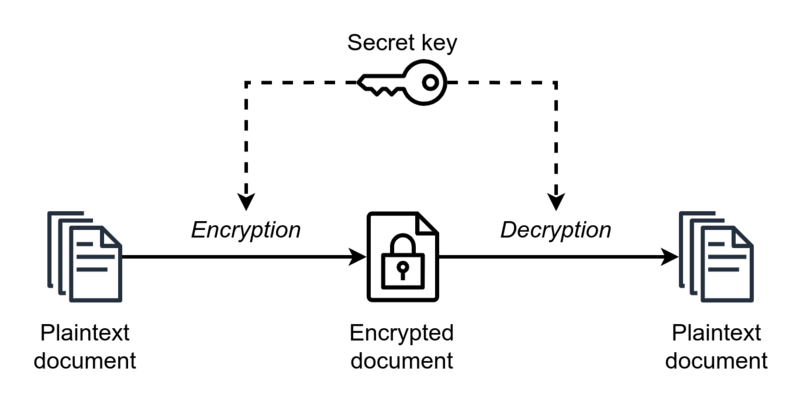

La cryptographie à clé symétrique doit son nom au fait qu’elle utilise le même secret ou la même clé pour crypter et décrypter les données. Il existe différentes formes de chiffrement symétrique, mais si la clé de chiffrement et la clé de déchiffrement sont identiques, elles entrent dans ce groupe.

Dans cet exemple, Alice utilise la même clé pour crypter le document que Bob pour le décrypter.

Tous les algorithmes de cryptage ne fonctionnent pas de la même manière, et le cryptage symétrique se décline en deux variantes principales : le chiffrement par flux et le chiffrement par bloc. La principale différence entre les deux réside dans la manière dont les bits de données sont cryptés. Un chiffrement par flux crypte tous les octets de données un par un en les combinant avec un nombre pseudo-aléatoire généré par un flux de clés (d’où le nom) jusqu’à ce que l’ensemble des données soit crypté. Les algorithmes de chiffrement par blocs, quant à eux, regroupent un nombre invariable d’octets et les chiffrent. Si le groupe final est plus petit que les autres blocs, il sera “rembourré” afin d’atteindre la taille du bloc correspondant. Les algorithmes de chiffrement par flux ont tendance à être plus rapides que les algorithmes de chiffrement par bloc et peuvent également fonctionner sur du matériel moins puissant, mais ils sont davantage exposés à des risques de sécurité.

Exemples connus de cryptographie à clé symétrique

L’algorithme à clé symétrique le plus connu est probablement Rijnael/AES. AES (Advanced Encryption Standard) est un algorithme de chiffrement par blocs qui est devenu le protocole de chiffrement symétrique par défaut en remplacement de DES. Après avoir remporté le concours organisé par le NIST pour succéder au DES, l’AES est rapidement devenu une norme industrielle. Aujourd’hui, AES256 (AES avec une clé de 256 bits) est considéré par les cryptographes et les experts en sécurité comme étant résistant au quantum.

_Round_Function.CaY6mPFq_Z1XnRnN.png)

_Round_Function.CaY6mPFq_Z1XnRnN.png)

Exemple de la fonction “round” de l’AES.

Quand utilise-t-on le chiffrement symétrique ?

Le cryptage symétrique est généralement utilisé pour crypter de grandes quantités de données en raison de sa rapidité. Par exemple, dans Tuta, toutes les données des utilisateurs sont chiffrées côté client à l’aide du chiffrement symétrique AES256. Vous utilisez probablement le cryptage symétrique chez vous si vous utilisez une connexion WiFi, car le WPA repose sur des cryptosystèmes symétriques. Le cryptage symétrique rencontre des difficultés lorsqu’il s’agit de communiquer avec d’autres parties, car il doit y avoir un moyen sécurisé de partager la clé de cryptage. C’est là que le cryptage à clé asymétrique entre en jeu.

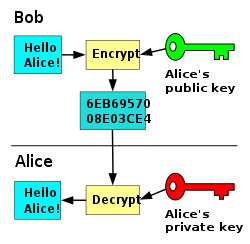

Chiffrement asymétrique ou à clé publique

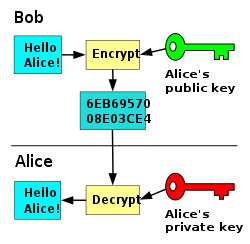

L’échange de clés asymétriques est apparu pour la première fois au grand public en 1976, après la publication d’un article révolutionnaire de Whitfield Diffie et Martin Hellman. Également appelé cryptographie “à clé publique”, le chiffrement asymétrique utilise deux clés au lieu d’une seule clé partagée. Dans le modèle de cryptage à clé publique, une clé publique peut être utilisée pour crypter un message et la clé privée du destinataire sera utilisée pour le décrypter. Le chiffrement à clé asymétrique est particulièrement utile pour communiquer sur l’internet, car la clé publique est conçue pour être publique et ne doit pas être protégée de la même manière qu’une clé de chiffrement symétrique.

Exemples populaires de cryptographie à clé asymétrique

Un grand nombre des algorithmes cryptographiques les plus connus appartiennent à cette catégorie. Le système de cryptographie RSA, les protocoles SSH et TLS/SSL et le programme PGP sont tous des exemples populaires de cryptographie asymétrique. RSA a été une norme industrielle, mais est récemment tombé en disgrâce avec la poursuite de la création d’un chiffrement résistant aux quanta.

Ce graphique montre comment Alice et Bob utilisent des paires de clés privées et publiques pour crypter et décrypter des données.

Quand utilise-t-on le chiffrement asymétrique ?

Le chiffrement asymétrique est principalement utilisé pour envoyer des clés de chiffrement sur l’internet. Si le contenu de votre message a été crypté à l’aide du cryptage symétrique, vous devez partager le secret en toute sécurité avec le destinataire de votre message. C’est ce que permet le chiffrement asymétrique. La cryptographie à clé publique est plus lente que la cryptographie symétrique et, pour cette raison, a tendance à nécessiter plus de ressources pour crypter et décrypter les données. Le degré de sécurité est plus élevé grâce à l’utilisation de différents types de clés (publiques et privées) en combinaison pour répondre à une exigence de sécurité plus élevée et, comme la taille des clés n’est généralement pas trop importante (par rapport à des documents, des images ou des vidéos de grande taille), elle peut être utilisée pour transmettre en toute sécurité la clé symétrique permettant de décrypter un ensemble de données plus important.

Ce cryptosystème hybride est souvent utilisé dans les applications de messagerie qui utilisent une clé symétrique pour crypter l’ensemble des données et un cryptage asymétrique pour partager le secret nécessaire au décryptage et à l’accès aux données cryptées.

La cryptographie est la clé de la confidentialité et de la sécurité en ligne

La cryptographie est un domaine très vaste, riche en profondeur et en complexité mathématiques. Le déploiement correct des protocoles cryptographiques est la pierre angulaire de la protection de vos données et de votre vie privée en ligne. Il n’est pas nécessaire de comprendre les subtilités du cryptage pour commencer à récupérer votre vie privée. Tuta rend l’utilisation du cryptage rapide et simple.

Avec quelques clics faciles, vous pouvez commencer à utiliser notre cryptage post-quantique fort pour reprendre votre droit à la vie privée.

Inscrivez-vous pour un compte sécurisé Tuta aujourd’hui!

Pour en savoir plus sur les algorithmes de cryptage utilisés dans Tuta, consultez notre page détaillée sur le cryptage.