Cómo saber si tus cuentas han sido pirateadas: La guía definitiva para 2025

Con una oleada interminable de filtraciones de datos que filtran la información de inicio de sesión de los usuarios, ha llegado el momento de conocer todas las formas de saber si tus cuentas han sido pirateadas.

Señales de una cuenta pirateada

Con la ingente cantidad de información disponible sobre los usuarios, debido al imparable flujo de datos de infracciones, y las técnicas de pirateo cada vez más avanzadas, todo el mundo es vulnerable a ser víctima de un pirateo, y no sólo quienes utilizan contraseñas de longitud mínima para proteger sus cuentas en línea. De hecho, el año pasado, Estados Unidos sufrió el peor hackeo de su historia, cuando atacantes chinos piratearon las redes de telecomunicaciones, lo que les permitió controlar las llamadas y los correos electrónicos.

Una apropiación maliciosa de una cuenta puede ocurrir rápidamente, pero si te das cuenta de las señales de un posible ataque, puedes evitar que los actores maliciosos se hagan con el control de tus cuentas y te bloqueen. Esto no sólo protege los datos de su cuenta y su información personal, sino que, al vigilar sus cuentas, puede ayudar a reducir la cantidad de spam. Además, ralentizará la propagación de ataques de relleno de credenciales y otros tipos de ataques de phishing que podrían intentar hacerse con las cuentas de las personas que figuran en tus listas de contactos o amigos.

Hay algunos signos reveladores de que tu cuenta puede haber sido comprometida, y pueden variar en función de las plataformas que utilices. En primer lugar, puedes tener un indicio inicial de que tu cuenta se ha convertido en un objetivo si empiezas a recibir correos electrónicos de restablecimiento de contraseña o notificaciones push relacionadas con nuevos inicios de sesión de tus aplicaciones de redes sociales favoritas o proveedor de correo electrónico. Puede tratarse de intentos de bots que han descubierto tus cuentas públicas e intentan restablecer tu contraseña. Antes de hacer clic en cualquier enlace del correo electrónico, es crucial que verifiques que no se trata de un intento de phishing. Las solicitudes de introducir sus datos de acceso para verificar la titularidad de la cuenta pueden ser formas ingeniosas de que los atacantes le engañen para que facilite sus datos de acceso.

Si te preocupa que tus datos puedan haber sido incluidos en una brecha, y lamentablemente es el caso de la mayoría de la gente, puedes utilizar recursos como Have I Been Pwned para determinar dónde ha quedado expuesta tu información.

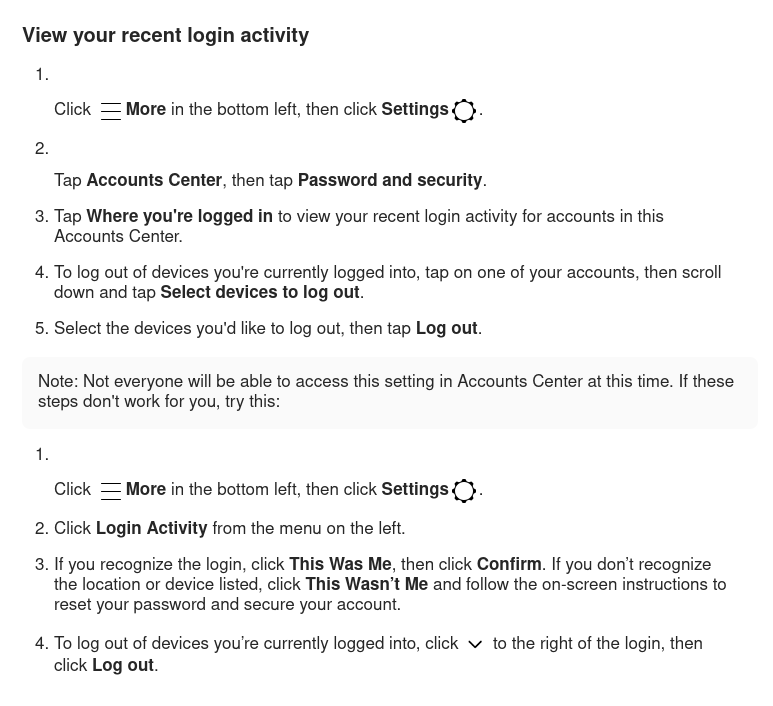

Tal vez intentas abrir tus aplicaciones de redes sociales y misteriosamente se cierra tu sesión. Es posible que al introducir tu contraseña vuelvas a entrar, pero esto puede ser un signo de que alguien ha conseguido entrar en tu cuenta y ha finalizado tu sesión, pero no ha restablecido tu contraseña. Si sospechas algo, siempre puedes comprobar las sesiones abiertas y los dispositivos conectados en los menús de configuración de tu cuenta.

Puede que no haya ningún dispositivo conectado activamente, pero también es importante comprobar regularmente si hay algún reenvío automático desconocido o conexiones IMAP/POP activadas. Esto es especialmente importante, ya que podría ser un indicador de que alguien está husmeando en tus correos electrónicos. Este podría ser el caso si un hacker está buscando robar información de cuentas como la información de inicio de sesión para sus cuentas bancarias en línea.

Veamos cómo podemos revisar los dispositivos conectados a nuestras cuentas de correo electrónico y redes sociales para detectar signos de compromiso en tus cuentas antes de que sea demasiado tarde.

Cómo saber si tu cuenta de Gmail ha sido pirateada

Tu cuenta de correo electrónico es el centro de tu vida digital. Se ha convertido en un dato de contacto obligatorio a la hora de registrarse en cualquier servicio o aplicación en línea, abrir una cuenta bancaria o acudir al médico. Debido a este papel central, su cuenta de correo electrónico es un objetivo atractivo para los piratas informáticos u otros actores maliciosos que buscan robar su información personal o secuestrar su cuenta para utilizarla en campañas de spam. Dado que Gmail de Google (aunque hay alternativas mejores como Tuta Mail) es uno de los mayores servicios de correo electrónico gratuito del mundo, las cuentas de Gmail son un objetivo prioritario para los ataques. Además, la IA Gemini de Google, que puede utilizarse en Gmail, es utilizada ahora incluso por hackers que explotan la herramienta de IA de diferentes maneras, por ejemplo para crear campañas de phishing.

Hay algunas señales reveladoras de que tu cuenta se ha convertido en objeto de interés para personas con intenciones indecorosas a las que puedes prestar atención. El primero, como ya se ha mencionado, es comprobar tu cuenta en busca de actividad irregular, como encontrar correos electrónicos extraños en la carpeta Enviados o dispositivos desconocidos conectados a tu cuenta que encuentres en Gestión de sesiones.

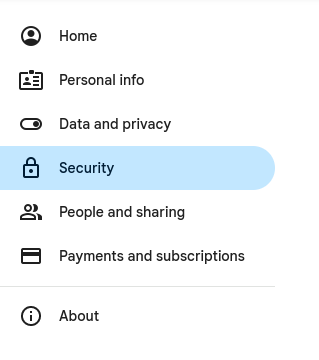

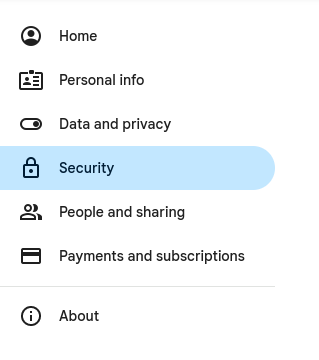

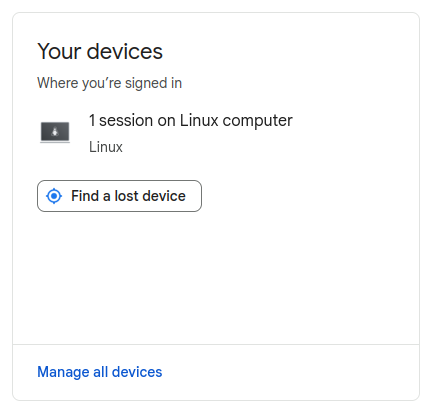

Cómo comprobar los dispositivos conectados en Gmail

Para comprobar qué dispositivos tienen acceso actualmente a tu cuenta de Gmail, puedes comprobar lo siguiente:

- Haz clic en Configuración > Seguridad

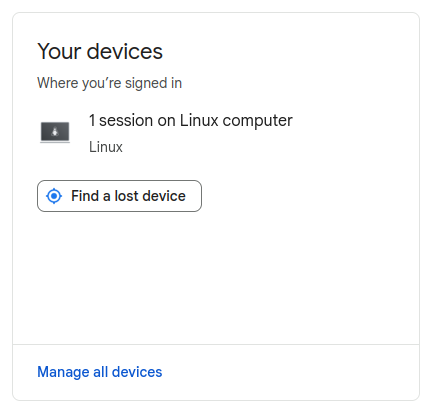

- En Tus dispositivos puedes ver todos los dispositivos que están conectados actualmente a tu cuenta.

- Para ver y eliminar dispositivos desconocidos de tu cuenta de Gmail, puedes hacer clic en Administrar todos los dispositivos, lo que te permitirá eliminar cualquier dispositivo que no desees que tenga acceso a tu cuenta y a tus datos.

Cabe señalar que si cambias de dispositivo, por ejemplo al comprar un nuevo teléfono, y olvidas finalizar la sesión, ese dispositivo seguirá apareciendo en la lista. Por lo tanto, si en la lista aparece un modelo de dispositivo antiguo que ya poseías, puede que no sea motivo de preocupación. Por motivos de seguridad, es aconsejable eliminar los dispositivos que ya no se utilicen.

Cómo gestionar dispositivos en tu cuenta de Outlook

Outlook (para el que también existen mejores sustitutos), al igual que Gmail, es otro de los principales proveedores de correo electrónico, con más de 500 millones de usuarios activos. Outlook es también una presencia dominante en el mundo de la informática empresarial. Al igual que Gmail de Google, Outlook de Microsoft ofrece una serie de funciones de seguridad para mantener tu cuenta a salvo, como la autenticación multifactor y la compatibilidad con claves de acceso. También puedes ver qué cuentas están conectadas y eliminar las que no te pertenezcan.

-

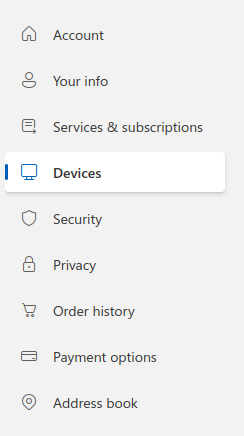

Para ello, haz clic en el icono de tu cuenta y selecciona Mi cuenta Microsoft. A continuación, se te redirigirá a la página de descripción general de la cuenta.

-

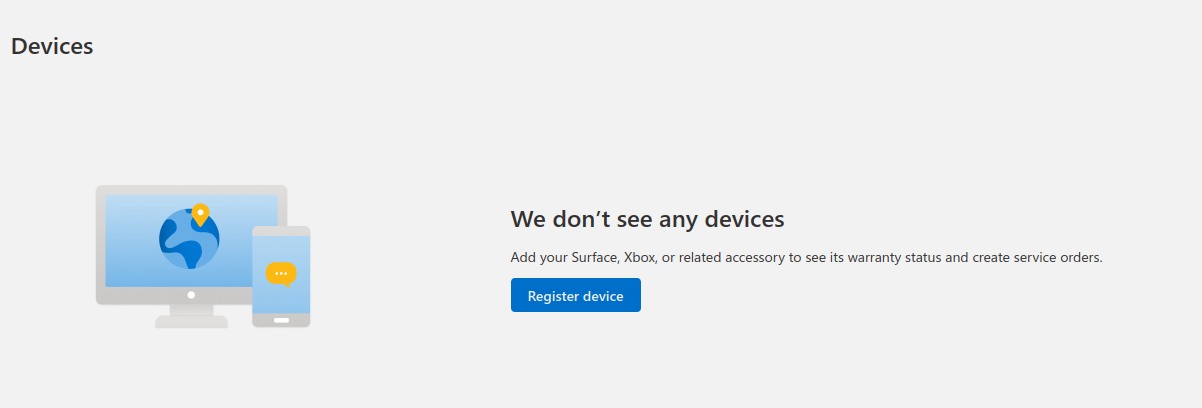

Haz clic en Dispositivos.

- Aquí podrás ver qué dispositivos están vinculados a tu cuenta y eliminar aquellos en los que no confíes o no desees tener vinculados.

Si eres usuario habitual de Outlook (o incluso de Hotmail), vigilar este menú puede alertarte de los ojos fisgones de un actor malicioso. Esto es especialmente importante si utiliza el servicio de correo web de Outlook para su empresa. Los errores en la seguridad de las cuentas suponen un riesgo de violación de datos, pérdida de ingresos y una reputación empañada.

Mantenga sus mensajes seguros

Cómo comprobar si su WhatsApp ha sido pirateado

Los intentos de hacerse con cuentas de WhatsApp para recopilar listas de contactos y enviar spam también van en aumento. Para evitar que pirateen tu cuenta de WhatsApp, es muy recomendable activar la autenticación multifactor. Está disponible en forma de código PIN que puede solicitarse manualmente en la aplicación o enviarse por correo electrónico. Al activar esta función, mantendrás tus conversaciones de WhatsApp a salvo de cualquiera que quiera acceder a tu cuenta.

También puedes controlar los dispositivos que puedan estar vinculados a tu cuenta. Para ello, siga estos pasos:

-

Abre WhatsApp en tu dispositivo.

-

Si utiliza un iPhone, haga clic en Ajustes. Si utilizas un dispositivo Android, haz clic en los tres puntos verticales.

-

En cualquiera de los dos sistemas, selecciona Dispositivos vinculados.

-

En esta ventana verás una lista de todos los dispositivos vinculados a tu cuenta de WhatsApp. Si pulsas sobre los dispositivos, podrás desconectarlos de la cuenta.

Si descubres algún dispositivo desconocido, debes eliminarlo inmediatamente y asegurarte de que tienes activadas las notificaciones push y la autenticación multifactor. Esto te proporcionará un mensaje de notificación en caso de que alguien intente volver a iniciar sesión en la cuenta, que podrás denegar. Para mantener la seguridad en WhatsApp también se recomienda no iniciar sesión en la cuenta a través de versiones no oficiales de la app.

Meta AI está en tu WhatsApp: Ahora que Meta ha colado su IA en tu mensajero de WhatsApp puede que estés deseando un cambio, ¡y no te culpamos! Por suerte hay muchas alternativas privadas de WhatsApp que no tienen funciones de IA y tienen mejor seguridad, ¡como Signal!

¿Te pueden hackear a través de Signal?

El cifrado post-cuántico de extremo a extremo de Signal solo puede proteger tus datos si mantienes a los intrusos fuera de tu cuenta. Al igual que con WhatsApp, debes asegurarte de haber creado un PIN para proteger tu cuenta y evitar que se apoderen de ella. Estos códigos PIN pueden activarse en el menú de ajustes de tu aplicación Signal.

Para comprobar si hay algún dispositivo de sobremesa o tableta no aprobado que pueda estar vinculado a tu cuenta, puedes seguir estos pasos:

-

Abre Signal y haz clic en Configuración de Signal debajo de tu foto de perfil de usuario.

-

Selecciona Dispositivos vinculados.

-

Aquí puedes añadir y eliminar dispositivos.

En la actualidad, Signal no admite el inicio de sesión en varios dispositivos móviles, lo que significa que si estás migrando a un nuevo dispositivo, no puedes iniciar sesión en ambos simultáneamente.

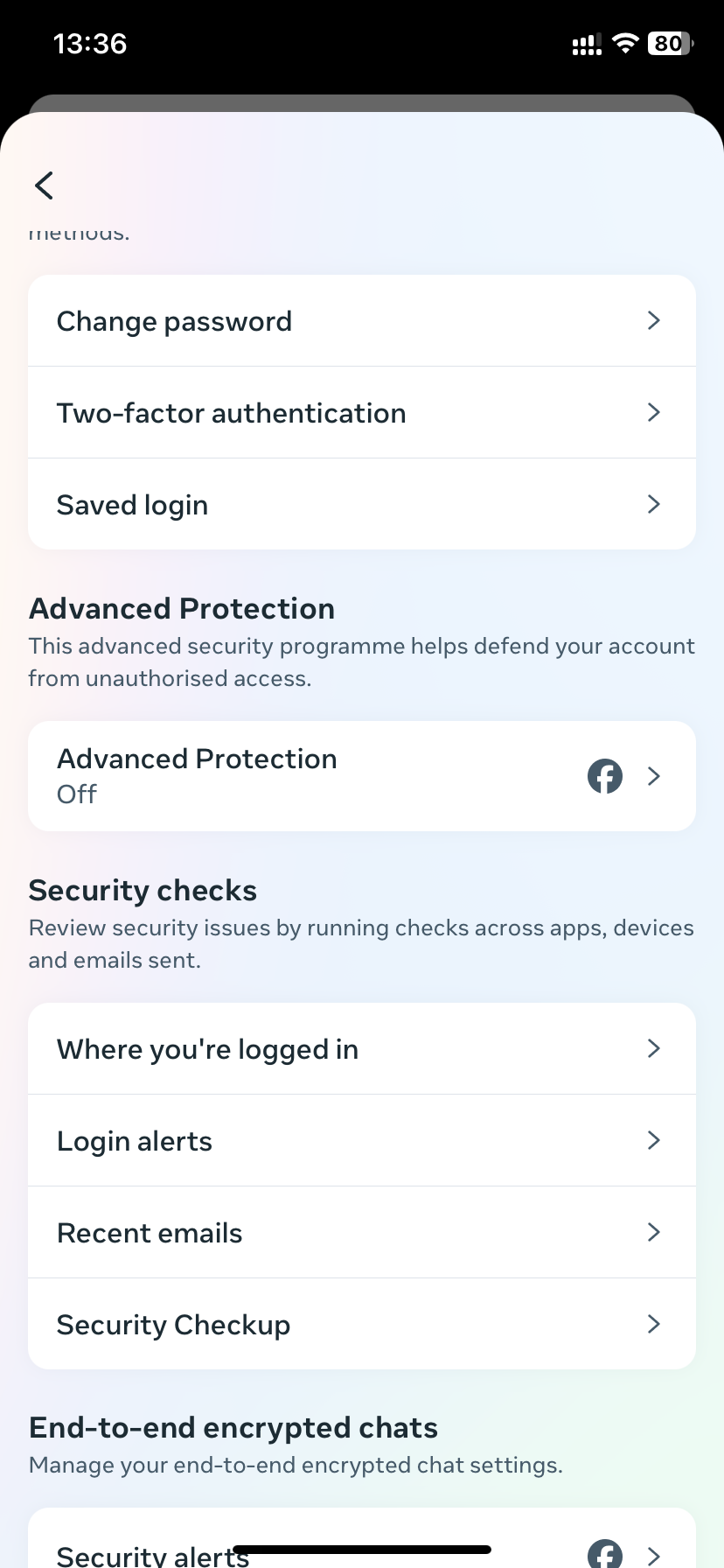

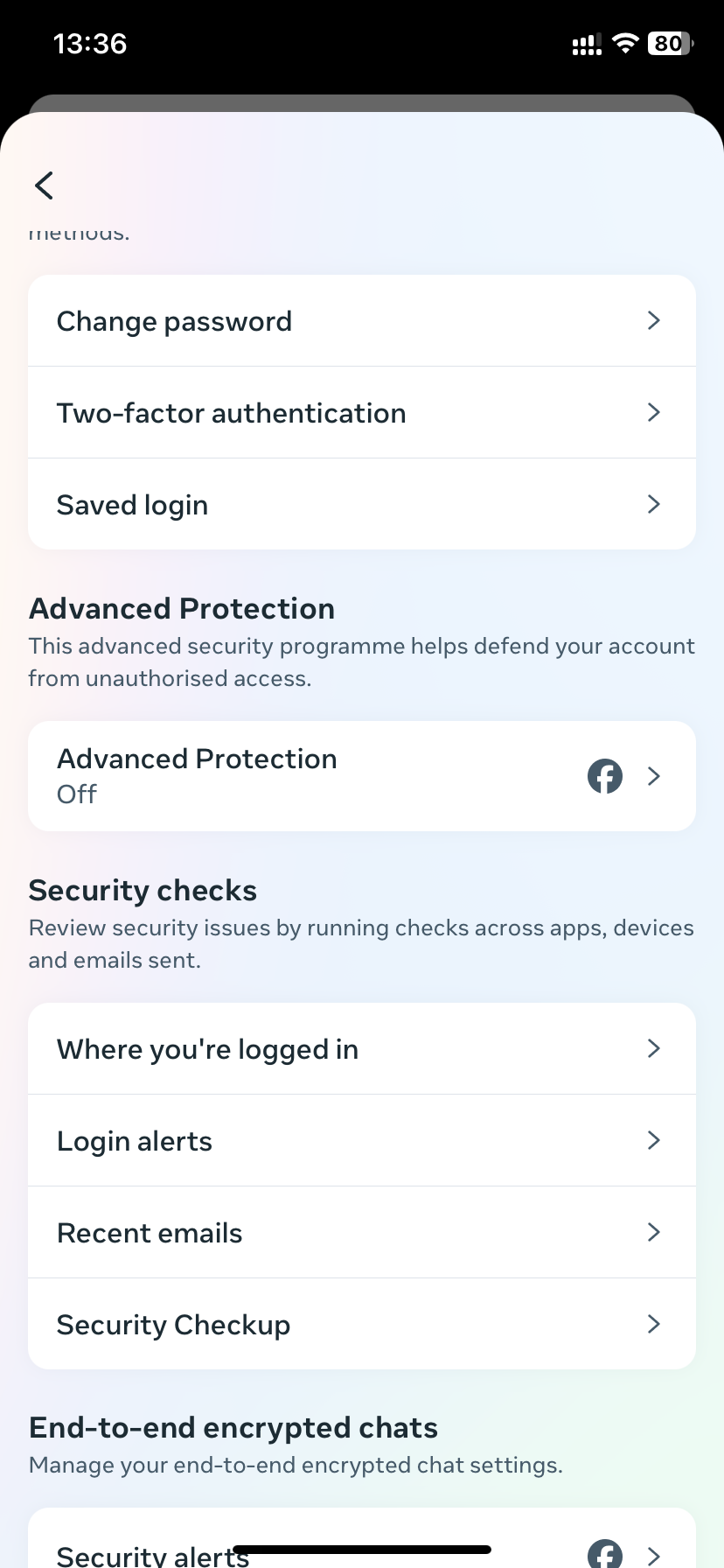

¿Han pirateado mi Facebook?

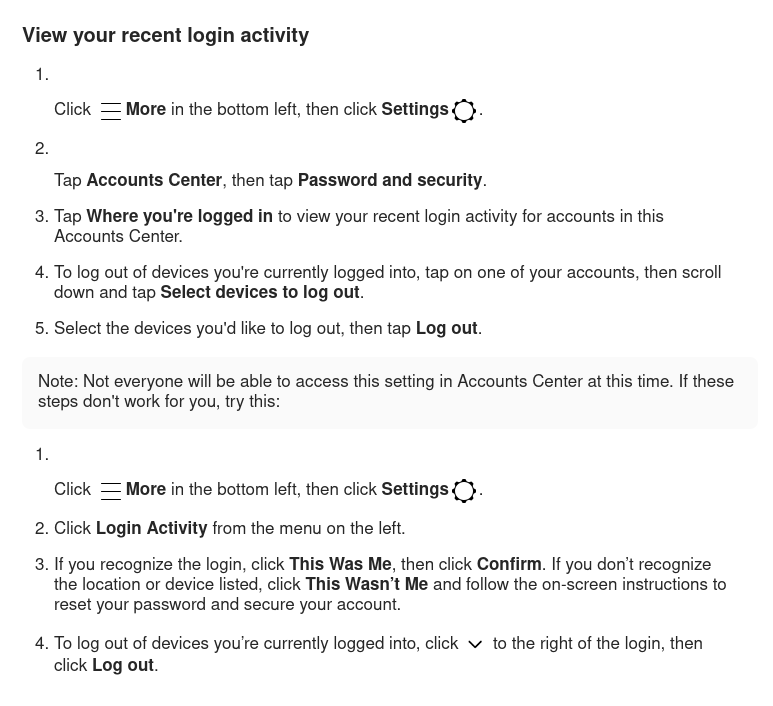

Facebook se ha convertido en un pilar no sólo para las interacciones en redes sociales, sino también para su uso con servicios como Messenger y Facebook Marketplace. Facebook Marketplace, en particular, representa un objetivo único para los piratas informáticos que buscan crear cuentas de aspecto legítimo para utilizarlas en campañas de estafa. Para revisar qué dispositivos tienen acceso a tu cuenta y comprobar si tu Facebook ha sido pirateado, puedes seguir estos pasos:

-

Abre tu configuración y haz clic en Centro de cuentas.

-

Haz clic en Contraseña y seguridad.

-

Si eliges Dónde has iniciado sesión, podrás ver todas las sesiones en las que has iniciado sesión en Facebook. Si aquí aparece algún dispositivo desconocido, puedes eliminarlo y, a continuación, debes cambiar inmediatamente tu contraseña y activar la autenticación de doble factor.

Mientras estás en este menú de configuración, también puedes tomarte un tiempo para comprobar la configuración general de privacidad de tu cuenta y tomar cualquier medida adicional que pueda mejorar tu privacidad en Facebook.

Relacionado: ¿Te has preguntado alguna vez cuánto sabe Facebook sobre ti? La respuesta es: ¡mucho!

¿Cómo puedo saber si mi cuenta de Instagram ha sido pirateada?

Instagram, otro de los principales productos de Meta, incluye medidas similares para gestionar el acceso a la cuenta. Revisa cada cierto tiempo para asegurarte de que nadie se ha colado en tu cuenta, lo que podría darles acceso a tus imágenes privadas, a la información de tus amigos y a cualquier DM que pueda haber en la cuenta. Los pasos de seguridad de Meta para revisar esta información también incluyen una opción de seguimiento que te ayudará a restablecer tu contraseña en caso de que se detecte alguna actividad no autorizada.

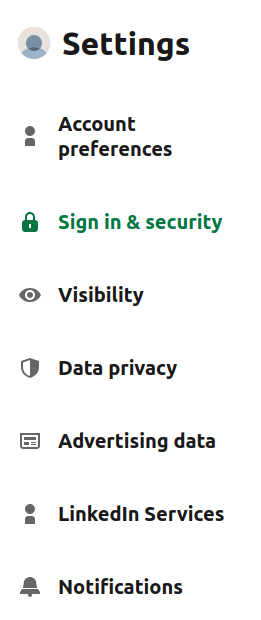

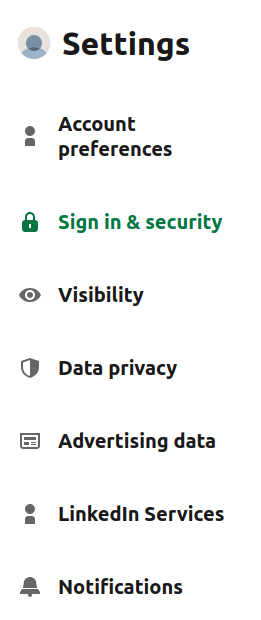

Asegurar tu LinkedIn

Si la búsqueda del último empleo se ha convertido en una actividad principalmente en línea, los internautas también se han acostumbrado a proporcionar a sitios web de redes como LinkedIn o Indeed los datos personales contenidos en su CV. Con el creciente número de fraudes e intentos de robo de identidad a través de LinkedIn, es crucial que compruebes regularmente que tu cuenta sigue siendo segura.

- Abre el menú Configuración y selecciona Inicio de sesión y seguridad.

- Haz clic en Dónde has iniciado sesión y revisa/elimina los dispositivos desconocidos. Esto cubrirá cualquier dispositivo que esté conectado activamente a la cuenta, por lo que después deberías comprobar también en Dispositivos que recuerdan tu contraseña.

Debido al énfasis que pone LinkedIn en la contratación laboral, que requiere documentación oficial, es más probable que los usuarios compartan información en exceso. Cuando rellenes tu perfil, ten siempre presente que sólo debes incluir los datos mínimos requeridos. Datos como tu dirección de correo electrónico o tu fecha de cumpleaños no son necesarios en las fases iniciales de contratación, si un campo requiere alguna entrada siempre puedes incluir “Disponible bajo petición”.

Si lo que más te preocupa es tu seguridad personal y tu privacidad, también deberías plantearte salir de LinkedIn, ya que la empresa propiedad de Microsoft utiliza tus datos con fines de entrenamiento de IA.

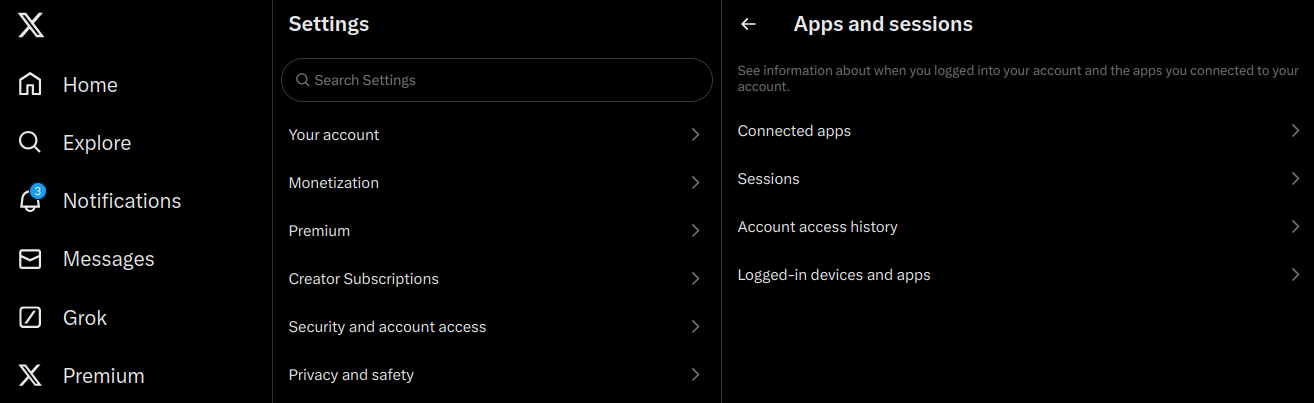

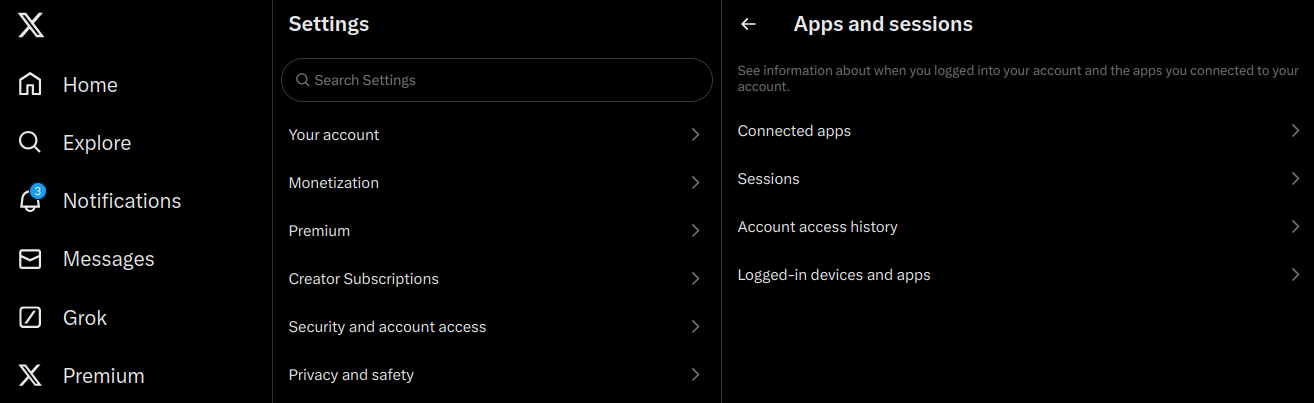

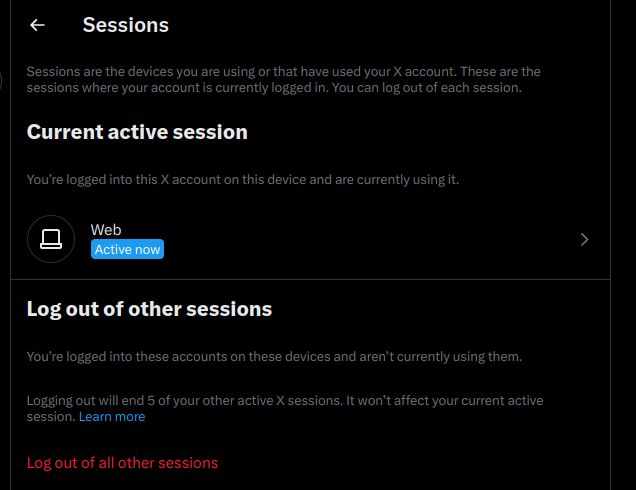

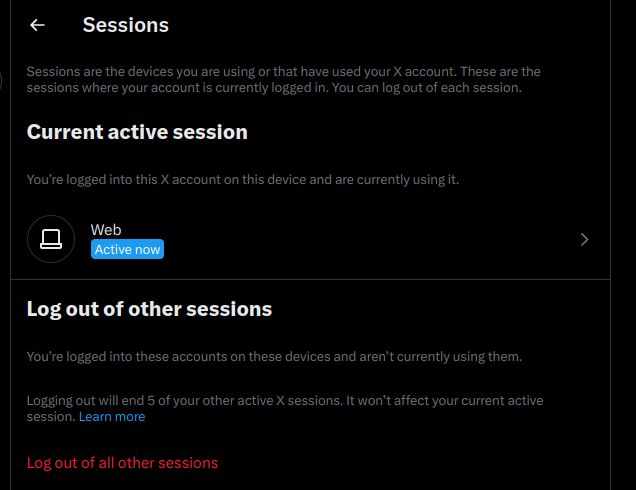

Mantén tu cuenta de Twitter/X segura gestionando las conexiones

Twitter/X es conocido por la prevalencia de cuentas de bots, con informes de CNET en 2017 que afirman que casi 48 millones de cuentas fueron operadas por bots. Una forma de mantener tu cuenta a salvo de ser hackeada y de la oleada de bots spam es monitorizando regularmente qué dispositivos tienen acceso a tu cuenta.

- Para comprobarlo, haz clic en el menú Configuración.

- A continuación, selecciona Seguridad y acceso a la cuenta.

- En este menú puedes ver las aplicaciones de terceros que podrían estar vinculadas a la cuenta, las sesiones abiertas actualmente, los dispositivos y la información de acceso histórica.

Al igual que con el resto de plataformas de las que hemos hablado, si surge alguna incógnita durante tu revisión, cambia inmediatamente tu contraseña por una contraseña segura aleatoria y activa la autenticación de segundo factor. Una buena característica disponible para los usuarios de Twitter/X es la posibilidad de añadir una llave física a tu cuenta como una Nitrokey.

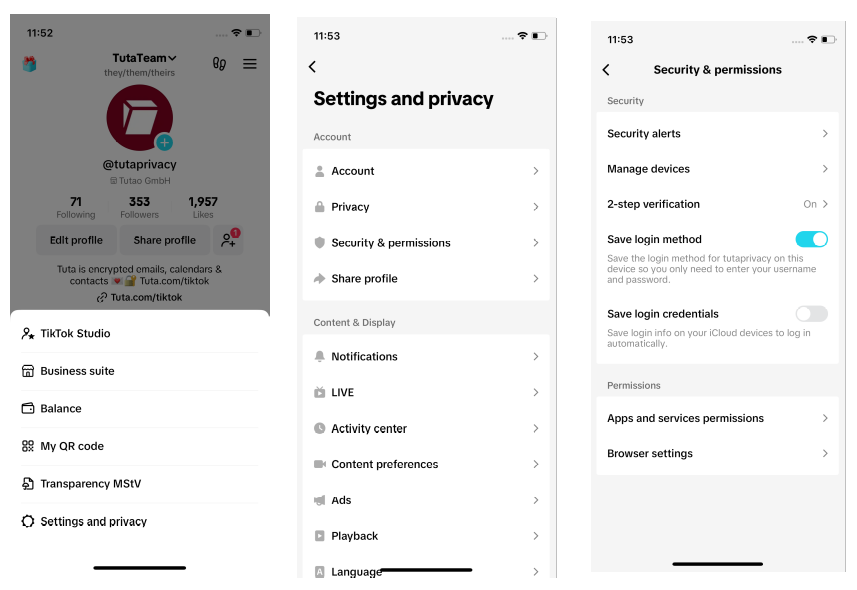

Bloquea tu cuenta de TikTok

A pesar de estar por detrás de Facebook e Instagram en número total de usuarios, TikTok es la aplicación de medios sociales más popular para la nueva generación de usuarios de Internet. Las cuentas de TikTok, que han demostrado ser una fuerza social y económica masiva, también son útiles para los estafadores que buscan crear cuentas falsas para enviar spam o promocionar contenidos.

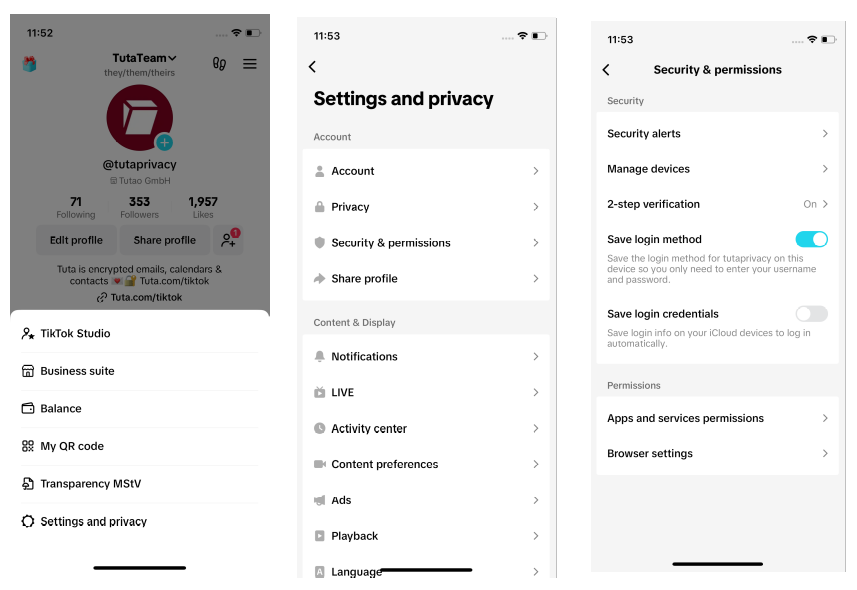

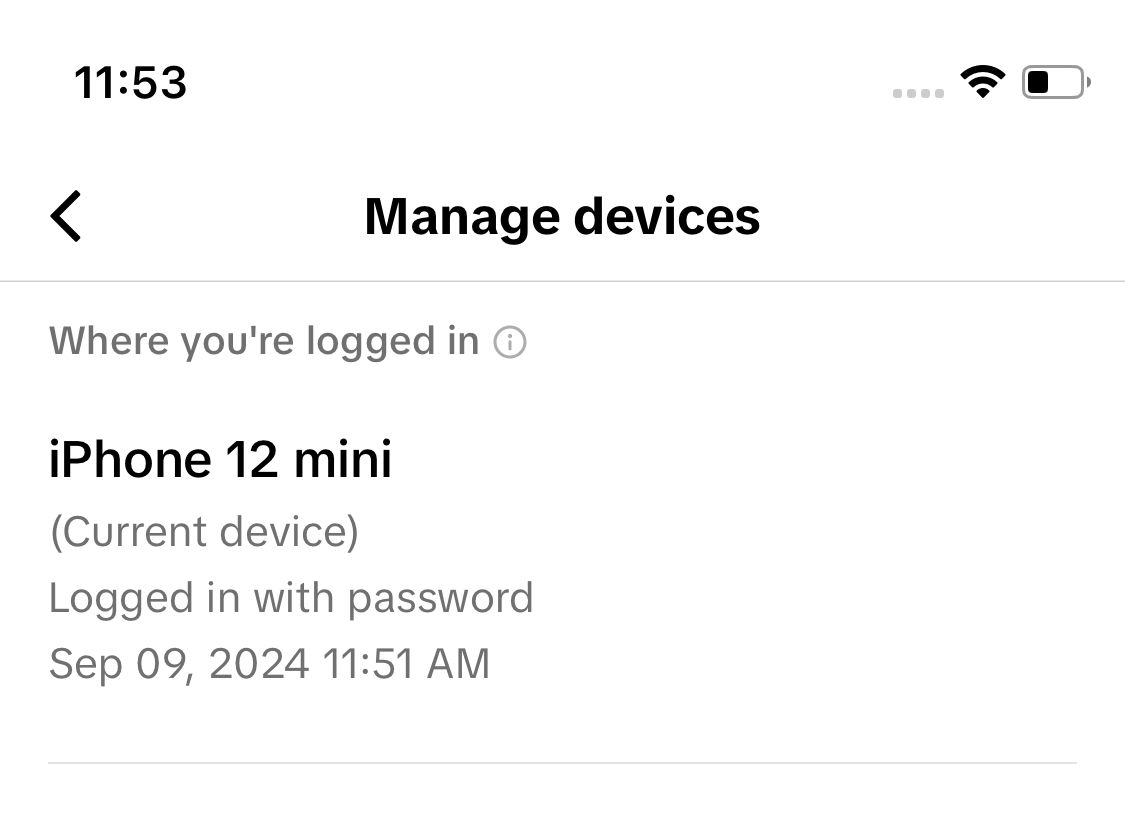

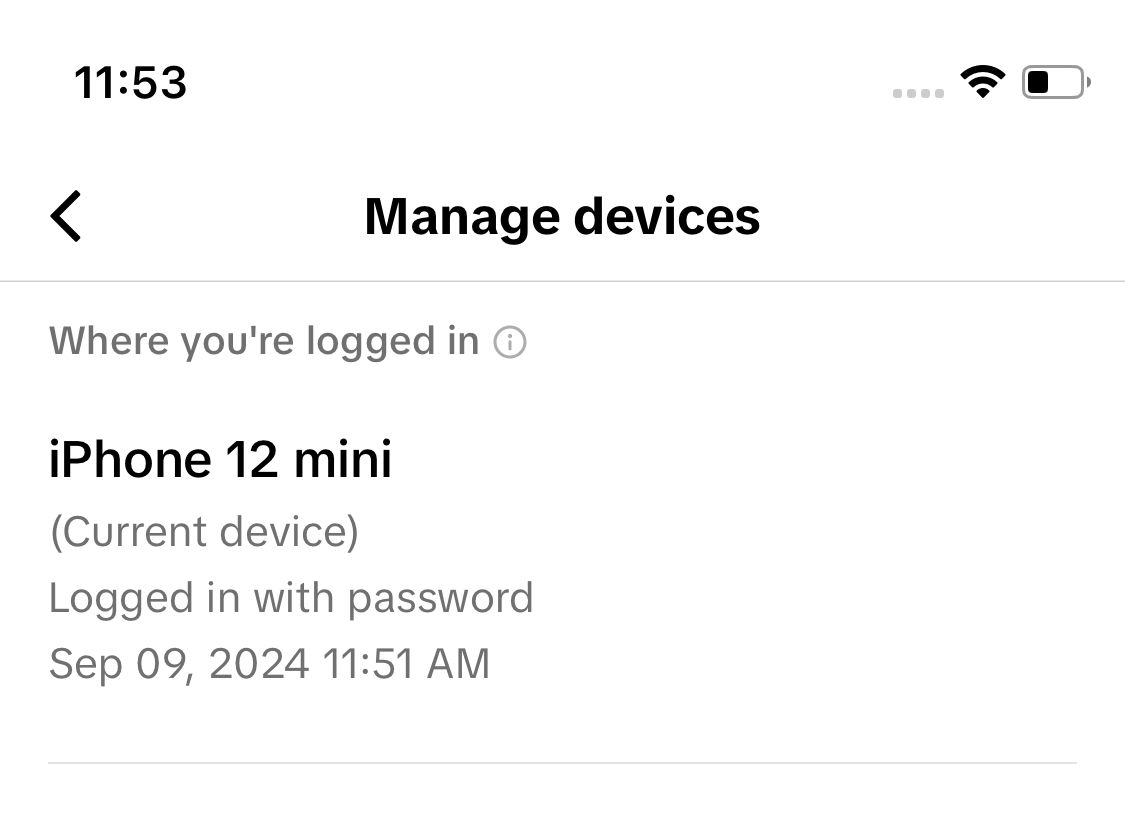

Para comprobar si un estafador ha accedido a tu cuenta de TikTok y la ha pirateado, puedes abrir la aplicación y hacer clic en las tres líneas horizontales de la esquina superior derecha para abrir el menú de configuración inicial.

- Elige Ajustes y privacidad.

-

Pulsa Seguridad y permiso.

-

Aquí puedes revisar las conexiones eligiendo Administrar dispositivos.

Al igual que en otras aplicaciones, si descubres un okupa en tu cuenta puedes darle la patada, cambiar tu contraseña y activar la verificación en dos pasos en forma de código de verificación. En este momento, las únicas opciones disponibles son SMS (no recomendado), un código de seguridad por correo electrónico o un código de autenticación TOTP. De estas opciones, recomendaríamos la aplicación de autenticación como opción prioritaria. Desafortunadamente, U2F no está disponible, pero tal vez se introduzca soporte para llaves físicas de hardware en el futuro (crucemos los dedos).

Tuta: Correo electrónico y calendario seguros con fácil gestión de dispositivos.

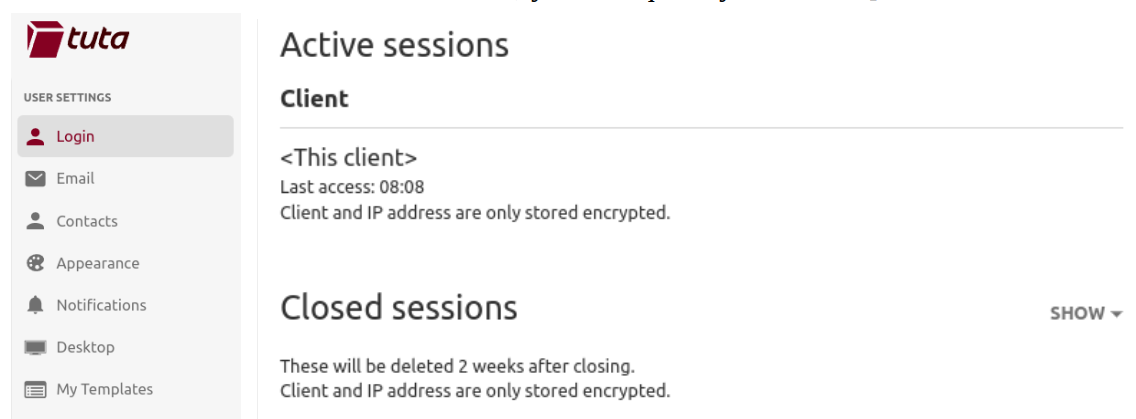

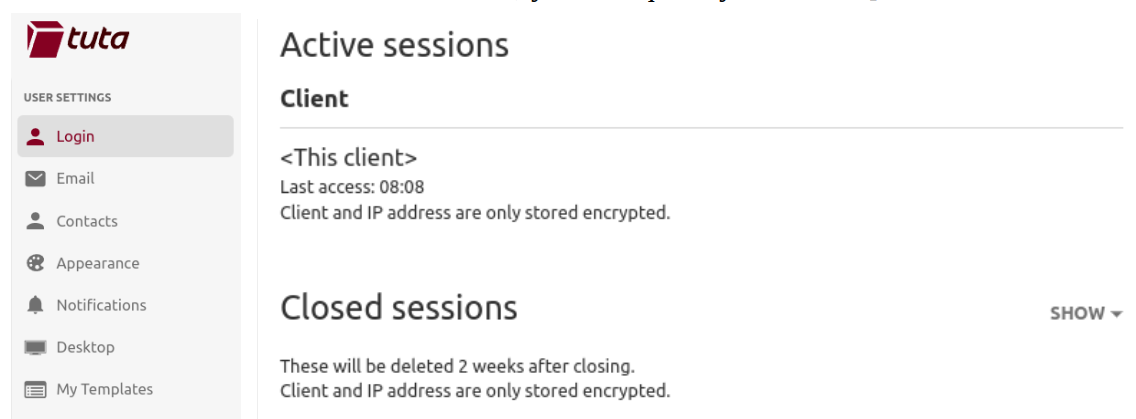

Al igual que otras plataformas de correo electrónico y redes sociales, Tuta Mail te permite comprobar fácilmente dónde has iniciado sesión, y también proporciona un historial de inicio de sesión que te mostrará las sesiones cerradas anteriormente. Esto te permite controlar lo que ocurre en tu cuenta. Si un dispositivo desconocido aparece en esta lista, puedes eliminarlo rápidamente.

Al elegir un proveedor de correo electrónico que cifra sus datos, está protegido contra las violaciones de datos y, con nuestras herramientas de gestión de sesiones fáciles de usar, puede controlar quién tiene acceso a su cuenta con dos simples clics. Para una seguridad máxima, aconsejamos a todos los usuarios que activen la autenticación de dos factores y que anoten el código de recuperación en algún lugar seguro.

Tuta hace que la privacidad y la seguridad sean fáciles e intuitivas. Si aún no te has registrado para obtener tu cuenta gratuita, puedes empezar hoy mismo.