Google introduce nuevos requisitos de seguridad para los remitentes de correo masivo, pero debería haberlo hecho hace años.

Google y Yahoo! exigirán el uso de DMARC, SPF y DKIM en un intento de acabar con el spam y el phishing. Es sorprendente que estas características no fueran ya un requisito.

Google ha anunciado que empezará a aplicar medidas de seguridad más estrictas a todas las cuentas que envíen más de 5.000 correos electrónicos al día a usuarios personales de Gmail. Este cambio es un intento del proveedor de correo electrónico Big Tech de tomar medidas enérgicas contra los correos electrónicos de phishing y spam dirigidos a los usuarios de su servicio Gmail. Gmail es el proveedor de correo electrónico más popular del mundo y también una de las principales fuentes de spam. Como parte de estas nuevas medidas, exigirá a los denominados “remitentes masivos” que apliquen a sus direcciones de correo electrónico de dominios personalizados parámetros de seguridad que antes eran opcionales. Estos ajustes son DMARC, SPF y DKIM, ajustes de seguridad que los usuarios de dominios personalizados de Tuta estaban obligados a habilitar desde 2019.

En el siguiente artículo examinaremos qué significan estos acrónimos y cómo pueden proteger una dirección de dominio de correo electrónico personalizada de ser abusada para spam o phishing.

Estos incluyen:

Nuevos estándares de seguridad

Los nuevos requisitos de seguridad que Google está introduciendo en conjunto proporcionan diferentes formas de garantizar la autenticidad de los correos electrónicos. Como en cualquier área de TI, hay una serie de acrónimos que debemos desentrañar y explicar. Lo que es importante señalar es que se aplican a direcciones de dominio personalizadas utilizadas por remitentes masivos que desean enviar tráfico de correo electrónico a usuarios de Gmail.

DMARC: Autenticación, notificación y conformidad de mensajes basados en dominios (Domain-based Message Authentication, Reporting, and Conformance)

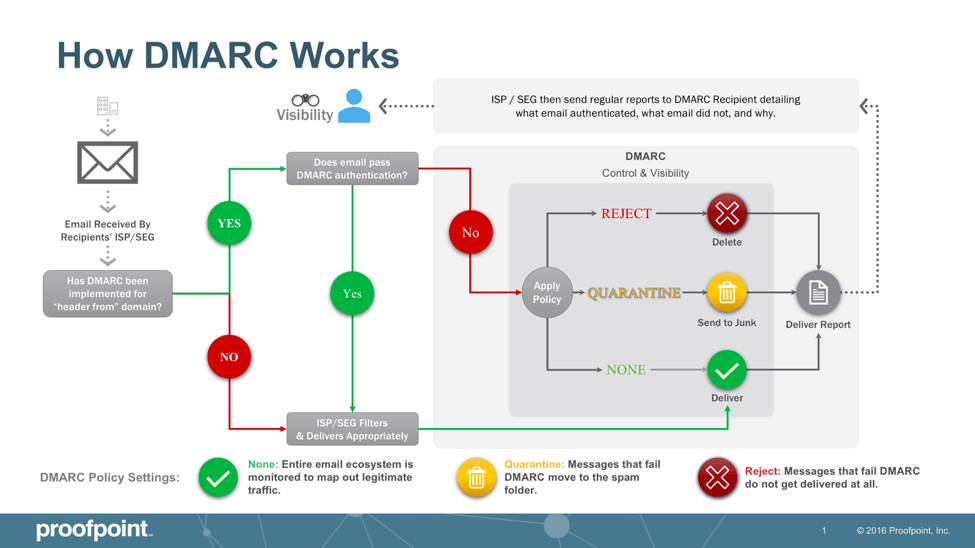

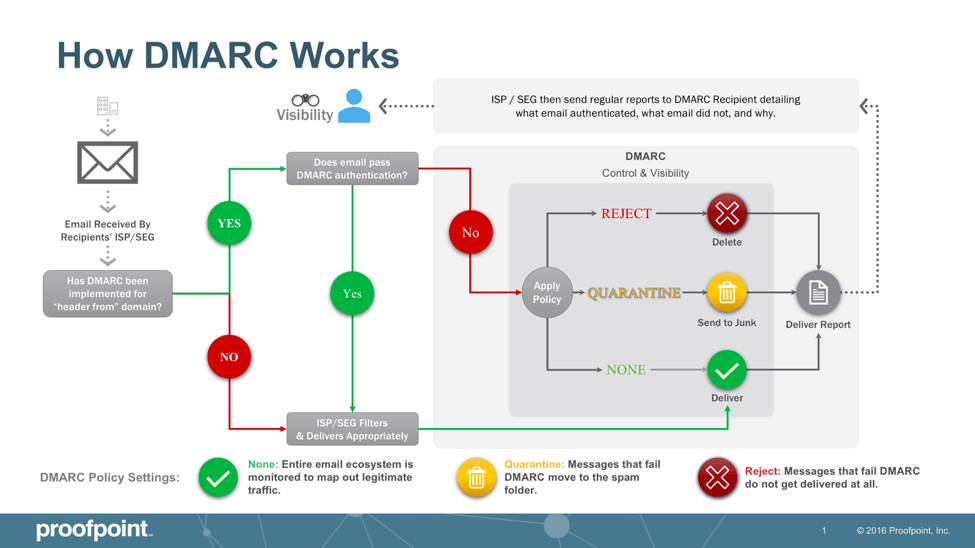

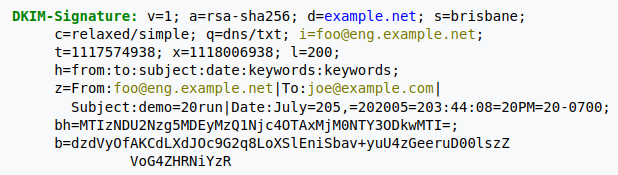

DMARC son las siglas de Domain-based Message Authentication, Reporting, and Conformance. Se trata de un protocolo de autenticación de correo electrónico que ofrece a los usuarios de dominios personalizados la posibilidad de impedir que otros utilicen su dominio sin permiso. Cuando los estafadores envían correos electrónicos haciéndose pasar por una empresa local, esto se denomina “email spoofing” y DMARC añade una comprobación adicional que lo impide. Cuando se añade una entrada DMARC al panel de configuración DNS de un proveedor de dominio, los servidores de correo electrónico que reciben un correo electrónico de ese dominio personalizado pueden autenticar el correo electrónico basándose en las instrucciones establecidas por el propietario del dominio personalizado. Si se superan las comprobaciones, el correo electrónico puede entregarse y si falla, el correo electrónico se rechazará según las reglas de configuración del propietario del dominio.

DMARC actúa como definidor de reglas para decidir qué tipo de acciones se llevan a cabo si las comprobaciones SPF y DKIM no se satisfacen correctamente.

Imagen de ProofPoint security

SPF: Marco de políticas del remitente

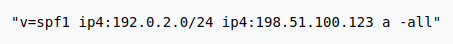

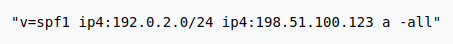

Sender Policy Framework (SPF) es el siguiente elemento de los nuevos requisitos de seguridad de Google. La función de un registro SPF es autenticar que el servidor de correo electrónico remitente está autorizado a ser el punto de origen de los correos electrónicos enviados con el dominio personalizado del usuario. Este elemento depende de un registro DMARC correctamente configurado para determinar qué ocurre si falla la comprobación del registro SPF. Al publicar un registro SPF en sus registros DNS, es menos probable que los spammers y otros atacantes intenten utilizar su dominio, ya que sus correos spam no podrán verificar que se envían desde un servidor de correo no autorizado.

Este registro SPF comprobará que el correo electrónico ha sido enviado por una de estas direcciones IP, si el correo ha sido enviado desde cualquier otro servidor de correo será rechazado.

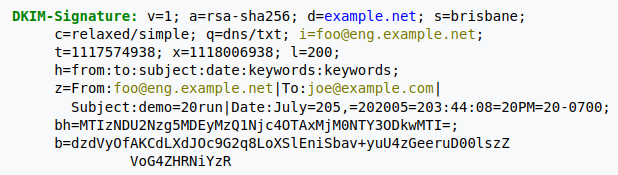

DKIM: Correo Identificado por DomainKeys

DomainKeys Identified Mail es el tercer protocolo de autenticación obligatorio que Google exigirá a los remitentes masivos. DKIM comprueba el uso no autorizado de direcciones de correo electrónico de dominios personalizados como contramedida para evitar ataques de suplantación de identidad y de correo electrónico. Las firmas DKIM se añaden como medio para que los proveedores de correo electrónico verifiquen la autenticidad del remitente.

La firma DKIM consta de tres pasos principales:

- El remitente del correo electrónico elige qué campos deben incluirse en la firma DKIM. Estos pueden ir desde la dirección “De”, el cuerpo del correo electrónico, las líneas de asunto, etc. Estos deben permanecer inalterados durante el tránsito o la comprobación final DKIM fallará.

- El proveedor de correo electrónico del remitente hará un hash de los campos elegidos y el hash se encriptará utilizando la clave privada del remitente.

- Tras el envío, el servidor de correo electrónico receptor validará la firma buscando la clave pública que coincida con la clave privada del remitente. Esto descifrará la cadena hash del paso 2 y verificará que no se han producido cambios durante el tránsito.

Sólo si se cumplen estos pasos se entregará el correo electrónico. Si no se cumplen, el correo electrónico será rechazado de acuerdo con la regla DMARC del propietario del dominio.

Este es un ejemplo de firma DKIM utilizada para proteger un dominio personalizado de la suplantación de identidad para el envío de spam o phishing.

Los cambios de seguridad de las grandes tecnológicas llegan con retraso

Tanto Google como Yahoo! anunciaron que estas configuraciones serán obligatorias el 1 de febrero de 2024, pero estas funciones de seguridad están disponibles desde hace años. Aunque es un gran movimiento por parte de Big Tech empezar a requerir estos registros de seguridad DNS adicionales, el momento es algo cuestionable. Google es sin duda un líder en el ámbito de la seguridad informática, pero su enfoque laissez-faire de la seguridad del correo electrónico parece algo fuera de lugar. Yahoo! tampoco merece muchos aplausos. Tras las importantes filtraciones de datos que expusieron casi todas las cuentas existentes, este tráfico debería haber recibido un escrutinio más estricto inmediatamente y no casi una década después.

Es estupendo ver que Google y Yahoo! están intensificando sus requisitos de seguridad porque en 2022, casi el 49% de todos los correos electrónicos enviados eran spam.

Gmail es el principal emisor diario de spam, con 14,5 millones de mensajes al día.

Se critica erróneamente a los servicios de correo electrónico orientados a la privacidad, como Tuta Mail, alegando que son un refugio para malhechores y spammers. Aunque puede haber spammers que intenten utilizar nuestros servicios, son rápidamente desactivados. Por otro lado, se ha informado de que Gmail de Google es responsable del envío de 14,5 millones de correos spam al día. El insondable volumen de spam procedente de los servidores de correo de Google por sí solo empequeñece cualquier intento de spam de otros proveedores de correo electrónico.

Las ahora vigentes medidas de seguridad son un paso en la dirección correcta, pero en retrospectiva deberían haberse introducido mucho antes.

Las alternativas ofrecen una seguridad mejor y más completa.

Tuta Mail admite el uso completo de dominios de correo electrónico personalizados, pero durante el proceso de configuración del dominio personalizado guiamos a todos los usuarios sobre cómo obtener estos registros de seguridad DNS cruciales añadidos para proteger mejor su dominio personalizado del abuso de los estafadores. Otros proveedores de Big Tech han abandonado esta opción, como Microsoft, que recientemente ha eliminado la compatibilidad con dominios personalizados en Outlook.

Al elegir una alternativa privada a los proveedores de Big Tech, no sólo es posible beneficiarse de opciones de dominio fáciles de configurar, sino que puede estar seguro de que sus datos están a salvo de las prácticas publicitarias invasivas de Google. Al elegir Tuta para proteger sus correos electrónicos, también estará protegido por nuestra primera encriptación post-cuántica del mundo. Esta nueva generación de encriptación le protege a usted y a sus datos de las agencias de inteligencia y sus prácticas de “Cosecha ahora, desencripta después”.

Olvídate de Google y elige la privacidad.

Te mereces algo mejor que la filtración de tus datos para entrenar modelos de inteligencia artificial que, a su vez, envían anuncios dirigidos a tu buzón de correo. Deberías tener la libertad de comunicarte de forma segura con tus amigos y seres queridos sin tener que preocuparte de que las grandes tecnológicas miren por encima de tu hombro. Si eliges una alternativa de correo electrónico privado, estarás protegiendo tu libertad de expresión.