与十年前甚至二十年前相比,今天的加密技术更加普及。终于,我们迎来了加密的黄金时代 ,比以往任何时候都有更多的数据经过端到端加密。加密增强了我们的能力,为我们提供了私密连接和通信的机会,并让我们通过保持弹性和安全来抵御各种网络威胁。

毋庸置疑,犯罪分子也使用加密技术进行保密操作,希望永远不被抓获。这就导致了全球执法机构和政客在推动加密后门 方面存在明显的安全冲突。政客们希望,有了加密后门,执法部门就能更容易地抓到罪犯。最突出的例子之一就是欧盟推动的《聊天控制法》—这是有史以来最受诟病的法律草案之一。

什么是加密后门?

加密后门是第三方可以访问端到端加密数据的入口。它是加密系统中故意设置的一个薄弱点,也就是一个漏洞,使当局可以解密信息,从而抓住罪犯。

然而,要求加密后门的政客们是错误的,本篇文章将解释其中的原因。

但首先,让我们从好消息开始:在 Tuta,我们向每个人提供加密电子邮件—如果电子邮件是内部发送的,则自动加密;如果收件人使用 Gmail、Yahoo、Outlook 或其他任何电子邮件服务,则借助共享密码加密。

如今,Tuta 发送的所有电子邮件中有 61% 是端到端加密的。

这是一个巨大的成功,表明如果产品默认内置加密功能,人们就会使用它并保护自己的数据安全!

加密后门为何是一种威胁

时至今日,加密战争仍在继续:政客们说,他们需要加密后门才能让执法部门开展工作 ,而安全专家们则认为,构建加密后门很容易,但要确保其安全却是不可能的 。

或者,正如布鲁斯-施耐尔所说:“我们不是被要求在安全和隐私之间做出选择。我们被要求在更低的安全性和更高的安全性之间做出选择”。

作为加密电子邮件服务提供商,我们完全同意这种说法。

苹果的比喻

你可能还记得,当苹果公司希望在所有 iPhone 中引入基于人工智能的客户端扫描,以查找虐待儿童的 资料时,隐私保护组织发出了巨大的抗议声,这将使人们的设备变成口袋里的监视机器 。在全世界的强烈反对下,苹果撤回了自己的计划。

这幅漫画很好地解释了加密后门的工作原理:漫画显示,苹果公司首席执行官蒂姆-库克(Tim Cook)通过后门解锁了 iPhone,而联邦调查局、黑客、专制政权等都在排队等待获取解密后的数据。

一旦你允许一个特别定义的群体访问数据,这些数据 就可以使用了 。任何未经安全端到端加密的 数据也会被其他第三方团体获取,而这些团体最初并不打算获取这些私人数据。

政府越权

虽然不是政府加密后门 ,但在美国,当局的越权行为早已存在,相当于非法监控。而这一切都没有引起人们的注意…根据《外国情报监视法》第 702 条,美国国家安全局可以大量窃取外国通信。联邦调查局局长雷甚至承认,联邦调查局利用这些信息对美国公民进行所谓的 “后门搜索 “调查—而无需获得搜查令。2024 年,美国政府机构联邦调查局的这一后门权限曾引起争论,但遗憾的是,一切都没有改变。

在美国,国家安全局以其巨大的监控权力 而闻名。但鲜为人知的是,联邦调查局可以轻易获取美国国家安全局 根据《外国情报监视法》(FISA)收集的数据 。联邦调查局可以利用这些数据调查美国公民。第 702 条允许联邦调查局无证监视外国人,以防止犯罪和恐怖分子袭击。然而,美国公民与外国人的聊天信息、电话、短信和电子邮件也会受到监控,并保存在一个数据库中,联邦调查局、中央情报局和国家安全局可以在没有搜查令的情况下 进行筛选。

从 2024 年开始,政府对公民数据的这种越权行为引起了激烈的争论,有一段时间,第 702 条似乎可能在 2024 年 12 月底到期,但美国官员又将其重新授权了两年。

联邦调查局(FBI)大力游说,希望保持无限访问权。联邦调查局局长克里斯托弗-雷(Christopher Wray)说:

“授权令要求相当于事实上的禁令,因为查询申请要么不符合赢得法院批准的法律标准;要么即使符合标准,也要在花费稀缺资源、提交和审查冗长的法律文件并耗费大量时间之后才能获得批准—而在威胁迅速演变的世界里,政府往往没有时间”。

换句话说:联邦调查局通过第 702 条对美国公民进行的大多数搜查都没有正当理由支持 。这本身就足以阻止联邦调查局使用这个公民数据数据库 。

联邦调查局对美国国家安全局收集的信息进行无证搜查,再次证明了访问权限一旦存在将如何被使用,以及为什么加密后门会破坏每个人的安全和隐私权 。

什么是加密后门?

加密后门是一个通用密钥 。这个密钥只对**“好人 “开放** ,例如执法部门。但是,首先不能保证 “好人 “就是好人,其次,第三方获取万能钥匙的风险 始终存在。

让我们远离各种威胁

政客们(联邦调查局局长雷也在使用同样的论点)要求后门加密,他们想保护我们免受一种威胁—包括恐怖分子在内的犯罪分子的威胁,却忽视了加密能保护 我们免受的一系列威胁:端到端加密能保护我们的数据和通信免受黑客、外国政府和恐怖分子等窃听者的 威胁**。**

没有端到端加密,中国的持不同政见者就无法在网上交流而不被逮捕。记者将无法与举报人进行安全通信,人权活动家和许多非政府组织将无法在专制国家开展工作,律师和医生将无法与他们的客户进行保密通信。

没有加密,你就无法在网上与任何人进行私密对话。

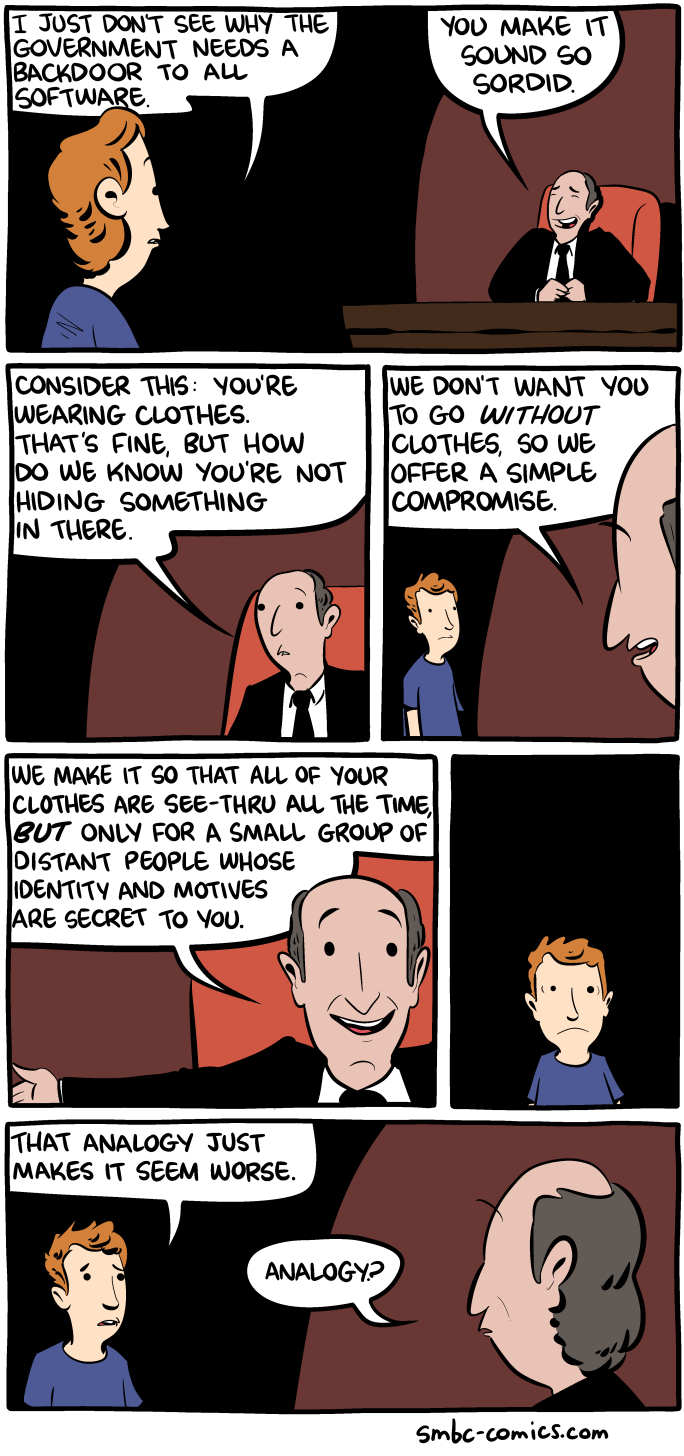

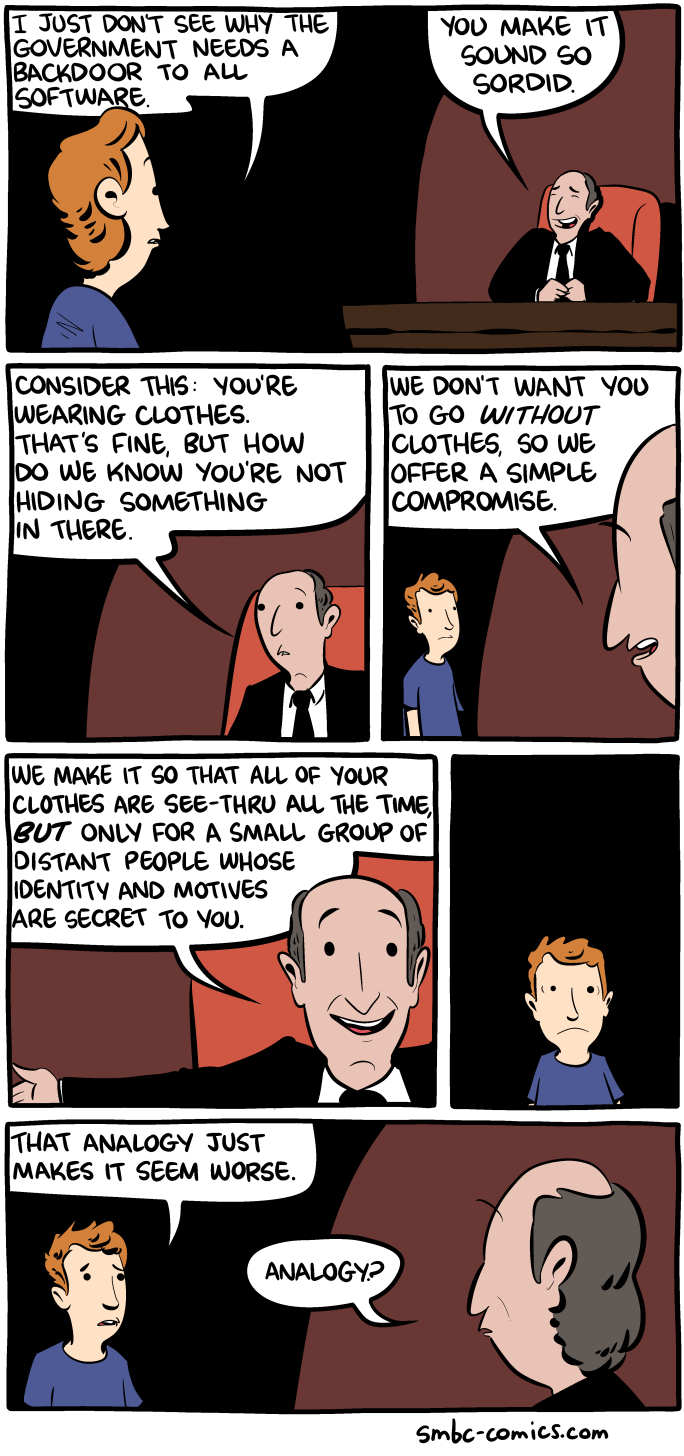

扎克-韦纳史密斯(Zach Weinersmith)制作了一幅超棒的漫画,展示了如果政府拥有一把万能钥匙(如加密后门 )将意味着什么:

漏洞的定义

根据定义,任何加密后门都是漏洞。

不可能建立一个只有 “好人 “才能访问的后门。如果联邦调查局可以解密你的电子邮件或访问你的计算机硬盘,那么罪犯、恐怖分子和其他政府也可以。

例如,早在 2009 年,中国黑客就通过一个只为美国政府提供后门访问的后门入侵了谷歌数据库。“为了遵守政府对用户数据的搜查令,谷歌在 Gmail 账户中创建了一个后门访问系统。安全专家布鲁斯-施耐尔(Bruce Schneier)解释说:“中国黑客就是利用这一功能获得访问权的。

这个敏感数据库包含了美国监控目标多年的信息。

出于安全原因,密码学专家不赞成

马修-格林(Matthew Green)和布鲁斯-施耐尔(Bruce Schneier)等密码学专家认为,如果政府获准通过后门访问加密数据,这就等于强制规定不安全 :

特殊的访问权限将迫使互联网系统开发者推翻前向保密的设计做法,而这种做法的目的是在系统被攻破时尽量减少对用户隐私的影响。当今的互联网环境错综复杂,有数以百万计的应用程序和全球联网的服务,这意味着新的执法要求很可能会带来意想不到的、难以察觉的安全漏洞。除了这些和其他技术上的漏洞,全球部署特殊访问系统的前景也提出了一些棘手的问题:如何管理这样的环境,以及如何确保这些系统尊重人权和法治。

建立加密后门很容易,但确保其安全却不可能

为了说明为什么加密后门会对互联网产生如此严重的破坏性影响,请设想以下情况:

如果一家科技公司实施了后门,他们就需要获得用户的私人密钥,才能根据要求解密数据 。这意味着他们必须将所有用户的私人密钥 存储在一个高度安全的保险库 中,只有高度受信任的 员工才能访问。

每当执法部门对这些密钥之一发出搜查令时,一名高度可信的员工就必须打开保险库,取出所需的密钥,并将其安全地传送给 执法机构**!** - 传送给执法机构 。

现在,让这幅图更令人不安的是:对于一家大型科技公司来说,这意味着每天 要收到来自数千个不同执法机构的数千次请求 。

对于任何一家科技公司来说,都不可能保护好这个保险库,防止出现无能和失误 。此外,如果一家科技公司创建了这样一个存储所有私人密钥的保险库,这将成为一个对互联网上任何恶意攻击者 ,甚至是强大的国家行为者极具吸引力的平台。

随着全球数据泄露事件 越来越复杂,显然不可能抵御这种保险库的蓄意攻击,这也正是私人密钥必须留在用户本地而绝不能存储在中央服务器上的原因。

法律与泄密

欧盟聊天控制提案

欧盟的聊天控制法规(正式名称为《** 儿童性虐待法规》(CSAR))引起了人们对削弱加密和可能引入后门的担忧。一个主要问题源于 客户端扫描(CSS)**的概念,即在加密前在用户设备上扫描信息。这样,当局或服务提供商就可以在信息发送之前检测到非法内容,如儿童性虐待材料(CSAM)。虽然信息本身在传输过程中仍然是加密的,但在加密之前就能被扫描这一事实从根本上削弱了加密所要保护的隐私。从技术上讲,加密可能没有被 “破坏”,但扫描过程暴露了设备层面的漏洞,使加密在确保完整的用户隐私方面变得不那么有效。

此外,“聊天控制 “可能会为** 在加密协议中引入后门铺平道路,公司可能会被要求提供加密通信的访问权限。这将破坏端到端加密,因为第三方将获取只有发件人和收件人才能看到的通信内容。这再次引发了技术和隐私界对 加密后门的争论**,因为任何削弱加密的行为都会危及每个互联网用户数据安全的完整性。

目前,由于荷兰的反对,匈牙利未能获得多数票,《聊天控制》在欧盟委员会被搁置。** 荷兰特勤局强调,加密对欧洲的数字复原力至关重要。**

EARN IT—对加密技术的又一次攻击

美国、英国、加拿大、澳大利亚和新西兰(又称 “五眼”)政府自 2018 年以来已明确表示,他们计划迫使位于本国的技术提供商通过加密后门合法访问用户的加密通信。

2020 年,司法部长威廉-巴尔(William Barr)又一次试图通过加密后门的要求来破坏网络安全,这就是 EARN IT 法案。虽然 EARN IT 法案没有明确宣布加密为非法,但它规定科技公司必须采用 “最佳实践”,在上传数据前对其进行扫描。

由于这些 “最佳实践 “将由司法部长巴尔领导的政府委员会来决定,很明显加密技术将被从后门破解。

以下是对抗EARN IT 法案的方法。

此外,三位美国参议员还提出了《合法访问加密数据法案》,旨在终止 “恐怖分子和其他不良行为者使用’防搜查令’加密技术来掩盖非法行为”。

蓝色泄密,一个最坏的例子

政客们经常要求公司在端到端加密电子邮件和云服务中添加后门,以便执法部门更容易起诉罪犯。与此相反,2020 年的 “蓝色泄密 “黑客事件表明,我们需要更好、更多的加密,而不是更少的加密。

2020 年的 “蓝色泄密”丑闻证明了如果敏感数据没有得到足够的安全保护将意味着什么。安全专家布莱恩-克雷布斯(Brian Krebs)在他的博客上写道:

NFCA 写道:“对此次泄露事件中包含的数据进行的初步分析表明,Netsential 是一家网络服务公司,被全美多个融合中心、执法部门和其他政府机构使用,它是此次泄露事件的源头,""Netsential 证实,此次泄露事件很可能是威胁行为者利用被泄露的 Netsential 客户用户账户和网络平台的上传功能引入恶意内容,从而导致其他 Netsential 客户数据外泄的结果”。

由于攻击者能够通过一个被滥用的用户账户上传恶意软件,这起包含 ACH 路由号码、国际银行账号 (IBAN) 以及个人身份信息和犯罪嫌疑人图像的高度敏感的警方文件的大规模泄漏才得以轻易发生。这是薄弱环节:用户的登录数据足以检索大量数据,因为这些数据没有加密。

毫无疑问,如果数据是端到端加密的,BlueLeaks 的攻击就不会成功。

这说明了为什么加密后门如此危险:如果一个被滥用的员工账户或员工本人能够成为获得通用解密密钥的薄弱环节,那么所有数据都有可能落入不法分子之手。

私人对话只能在线下进行

当政客们要求对在线通信进行后门访问 时,他们也忽略了在离线世界中,全面监控从来都不是一种选择:锁门 并不违法。窃窃私语不违法。走出闭路电视摄像头的视线也不违法。窃窃私语 也不违法。

当然,对执法部门来说,有些加密技术无法破解是件麻烦事,就像我们没有在卧室里安装乌托邦小说《1984》中的电视屏幕一样麻烦。

为了让我们所有人都能享受民主自由 ,而不是生活在监控状态下,执法部门不得不忍受这一点。

如果隐私被宣布为非法,那么只有不法之徒才会有隐私

我们必须彻底明白,取缔 在线服务加密 和一般监控无助于更好地起诉罪犯。相反,犯罪分子会建立自己的加密工具,使用一次性手机和其他技术,从而使执法部门更难追踪。

菲尔-齐默尔曼(Phil Zimmermann)的名言仍然适用:“如果隐私被宣布为非法,那么只有不法之徒才有隐私”。

加密后门对我们所有人来说都是一个严重的安全隐患,我们决不能允许它存在。

开源电子邮件,无后门

因此,我们将所有 Tuta 客户端作为开放源代码 发布,让精通技术的人能够验证我们是否履行了承诺:使用内置端到端加密技术保护每封私人电子邮件 ,保证没有任何加密后门。

我们的使命是用加密技术阻止大规模监控 。我们欢迎所有人加入。