Моделирование угроз в 2024 году: Ваш гид по повышению безопасности

Моделирование лучших практик для оценки угроз кибербезопасности и конфиденциальности.

Оглавление:

- Что такое моделирование угроз?

- Отраслевые стандарты

- Безопасность и конфиденциальность

- Построение модели угроз конфиденциальности

- 3 шага к повышению уровня безопасности и конфиденциальности

Когда речь заходит о кибербезопасности, есть две вещи, которые, кажется, всплывают в каждом обсуждении: моделирование угроз и цитаты из книги Сунь Цзы “Искусство войны”. Но что такое модель угроз и что имеют в виду эксперты по безопасности, команды DevOps и другие представители сферы информационной безопасности, когда говорят о важности моделей угроз, их анализе и различных этапах? Это руководство поможет вам быстро понять, что такое модели угроз, как их можно применить в своей жизни и как они помогают вам более безопасно перемещаться по Интернету.

Что такое модель угроз и каков процесс моделирования угроз?

Существует множество различных методологических подходов, процессов и методов моделирования угроз, но все они сходятся в нескольких основных положениях

Моделирование угроз - это структурированный процесс, целью которого является выявление потребностей в безопасности, определение угроз безопасности и уязвимостей, количественная оценка критичности угроз и уязвимостей для определения приоритетности мер по предотвращению.

Моделирование угроз направлено на создание списка областей или сервисов, в которых вы (или ваши системы) наиболее уязвимы, риска атаки на эти области, того, что вы можете сделать для снижения этого риска, а также на определение приоритетности мер по снижению риска. Результатом этого процесса, независимо от того, какой конкретный метод используется, является ваша модель угроз.

Это более подробное объяснение позволяет ответить на вопрос о том, что такое модель угроз в индустрии кибербезопасности. Это стало необходимостью в корпоративных ИТ-средах.

Но моделирование угроз также является отличной практикой для тех, кто стремится улучшить свою личную конфиденциальность и безопасность в Интернете. Мы обсудим все тонкости моделирования угроз, некоторые из основных методов и то, как частные лица могут извлечь уроки из этих практик и повысить уровень своей цифровой безопасности.

Отраслевые стандарты

В сфере кибербезопасности много говорят о ЦРУ, но не о том, которое в костюмах и с вертолетами, а о триаде ЦРУ. Триада ЦРУ - это аббревиатура, состоящая из следующих понятий: Конфиденциальность, целостность и доступность.

Конфиденциальность для нас означает, что наши данные должны быть доступны только уполномоченным лицам. Для любителей конфиденциальности это может означать, что вы сами и ваши друзья или семья.

Целостность означает, что ваши данные должны оставаться полными и точными. Нет ничего хорошего в том, что данные надежно защищены, но когда они вам понадобятся, не останется ничего, кроме испорченного файла.

Доступность означает, что создаваемая или используемая нами система безопасности должна обеспечивать нам доступ к данным в нужный момент.

Я могу хранить зашифрованную копию моей любимой музыки на внешнем диске, запереть ее в сейфе и закопать на заднем дворе; конечно, это конфиденциально и, надеюсь, потери данных не произойдет, но в этом случае доступности точно не будет. Баланс между этими тремя понятиями очень важен при разработке собственной модели угроз. Ваша конечная модель, скорее всего, будет склоняться к некоторым из них больше, чем к другим, и это нормально. Важно, что вы работаете над созданием индивидуальной модели безопасности, а не используете универсальный подход.

Когда мы выбираем, какие сервисы использовать для решения определенных задач, эти три свойства должны оставаться в качестве руководящих принципов.

Несколько крупных аббревиатур в InfoSec

- STRIDE: Модель угроз STRIDE - это аббревиатура, введенная компанией Microsoft для определения угроз безопасности. Она расшифровывается как Spoofing (подделка), Tampering (фальсификация), Repudiation (отказ), Information Disclosure (раскрытие информации) (имеется в виду утечка данных), Denial of Service (отказ в обслуживании) и Elevation Privilege (повышение привилегий). С этими угрозами сталкиваются не только корпоративные службы безопасности, но и обычные пользователи Интернета.

Непрекращающаяся волна спама, с которой сталкиваются пользователи электронной почты, SMS-сообщения, выдающие себя за ребенка с новым номером телефона, и мошенничество с банковскими вкладами - все это случаи подмены, с которыми ежедневно сталкиваются миллионы людей.

- OWASP: Открытый всемирный проект по безопасности приложений - это сообщество экспертов и исследователей в области безопасности, которые регулярно публикуют статьи, инструменты и списки с рейтингом десяти лучших угроз безопасности. Последняя версия списка OWASP Top Ten включает в себя часто упускаемую из виду опасность устаревшего программного и аппаратного обеспечения. Эта угроза касается всех, кто пользуется цифровыми устройствами, и слишком многие предпочитают пропускать эти надоедливые уведомления об обновлениях. Список 10 лучших заслуживает внимания, так как OWASP высоко ценится в области моделирования киберугроз.

- MITRE ATT&CK: ATT&CK - это открытая и доступная база знаний как для профессионалов в области безопасности, так и для частных лиц. Хотя многие из угроз могут не относиться к технологиям, которые вы используете в повседневной жизни, MITRE предоставляет отличный ресурс для расширения ваших знаний в области безопасности. Особенно важными для тех из нас, кто стремится повысить уровень конфиденциальности в Интернете, являются группы угроз ” Разведка и сбор”.

Безопасность и конфиденциальность: Две стороны медали

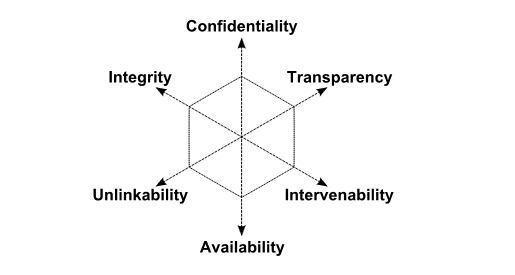

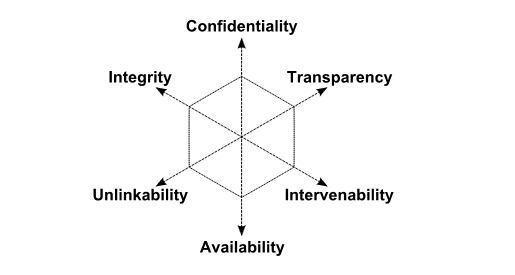

Ладно, потерпите еще несколько терминов. Исследователи в области безопасности Марит Хансен, Мейко Йенсен и Марин Рост опубликовали работу, в которой расширили триаду ЦРУ и сосредоточились на внедрении в вашу модель угроз более эффективных средств защиты конфиденциальности. Они вводят понятия “несвязанность”, “прозрачность” и “возможность вмешательства”.

Непривязанность определяется как “свойство, согласно которому данные, имеющие отношение к приватности, не могут быть связаны между доменами, объединенными общей целью и контекстом”. Это означает, что невозможно связать вас как личность с вашими онлайн-данными.

В Tuta мы упростили создание учетной записи электронной почты в условиях полной анонимности. Это позволит вам создать эпицентр своей цифровой жизни, не предоставляя никаких личных данных, которые можно было бы связать с вами.

Прозрачность - это “свойство, при котором все данные, относящиеся к частной жизни, могут быть поняты и восстановлены в любое время”. В основе этого лежит право конечного пользователя знать, что делается с его данными. Публикуя свой код полностью с открытым исходным кодом, Tuta заботится о защите ваших данных и обеспечивает полную прозрачность.

Возможность вмешательства - это услуга, обеспечивающая “возможность вмешательства во все текущие или планируемые процессы обработки данных, имеющих отношение к частной жизни”. Это означает предоставление пользователям контроля над тем, что происходит с их данными. Это противостоит инвазивным практикам Больших Технологий, которые злоупотребляют своим доступом к вашим данным, как Google с его поисковой монополией в погоне за прибылью и контролем над рынком.

Построение модели угроз личной конфиденциальности

Зная все эти длинные слова и аббревиатуры, мы можем приступить к оценке нашей собственной модели конфиденциальности. Во-первых, давайте подумаем, какие технологии вы используете. Если вы не инвестируете в криптовалюту, вам не нужно беспокоиться о защите криптокошелька. Уделите время самым важным устройствам в вашей жизни, чтобы лучше определиться с моделью защиты.

Ваши результаты будут разными, и вам не нужно заканчивать работу с чем-то, сравнимым с полной моделью угроз OWASP, но некоторые элементы из этих отраслевых стандартов могут быть полезны для рассмотрения.

Теперь, когда вы подсчитали количество своих устройств, можно подумать о том, на какие сервисы вы подписаны и к чему они подключены - и какие из них вы никогда не должны потерять по тем или иным причинам. Много ли у вас различных учетных записей в Интернете, связанных с одним аккаунтом Gmail? Вы повторно использовали пароли, не применяя двухфакторную аутентификацию (2FA)? Все это должно стать тревожным сигналом.

В ходе этого процесса вы можете обнаружить определенные сервисы, которые выступают в качестве узких мест, их часто называют едиными точками отказа. Если они сломаются, будут взломаны или мы потеряем к ним доступ, то наша цифровая жизнь будет потеряна. Не забывайте избегать создания единых точек отказа при анализе поверхности атаки.

Распространенной единой точкой отказа является учетная запись электронной почты. У многих людей есть только одна учетная запись электронной почты, которая служит корнем для всех их учетных записей в Интернете. Это яркий пример, потому что если я создаю слабый пароль и не использую 2FA, я подвергаю себя большому риску. Здесь мы можем начать искать решения для снижения этого риска. Использование менеджеров паролей для создания уникальных паролей и использование надежной формы 2FA, например Yubikey, укрепит вашу защиту от атак на учетную запись электронной почты.

Это очень маленький пример того, как может выглядеть моделирование угроз. Конечно, вы можете пойти гораздо дальше и рассмотреть множество различных областей, помимо электронной почты. Это также зависит от вашего образа жизни и личных потребностей в безопасности. У обычного человека не будет такой же модели угроз безопасности, как у Эдварда Сноудена. Размышляя о том, откуда могут исходить угрозы, важно помнить о таких вещах, как род занятий, демографические характеристики и местоположение. Модели угроз уникальны, как и вы сами! Не ждите, что ваши требования к конфиденциальности и безопасности будут идентичны чужим.

Если вы являетесь сотрудником агентства из трех букв, такого как АНБ, ЦРУ или ФБР, вы можете стать лицом, представляющим интерес для сотрудников конкурирующих агентств из других стран, поэтому, естественно, ваша модель угроз будет выглядеть совсем иначе, чем у обычного человека. Это должно повлиять на ваши размышления о том, какие угрозы являются реалистичными.

Обычный человек при моделировании угроз, скорее всего, сосредоточится на том, чтобы избежать брокеров данных и хакеров, раскрывающих его данные через утечку информации. Кто-то может возразить, что эта угроза касается всех.

Если вы являетесь членом преследуемой группы или живете в деспотичной стране, ваши заботы о безопасности должны выходить за рамки простого использования надежных паролей, поскольку ваша физическая безопасность также находится под угрозой. Если на вас влияют законодательные ограничения на охрану репродуктивного здоровья, это следует учитывать при построении модели угроз.

Шаги по повышению безопасности

После того как вы определили основные угрозы вашей конфиденциальности, вы можете приступить к выбору решений для защиты себя и своих данных.

Шаг 1: Выберите безопасного поставщика услуг электронной почты

Первым шагом для защиты конфиденциальности в Интернете должен стать выбор надежного поставщика услуг электронной почты. Почти все онлайн-аккаунты запрашивают адрес электронной почты, поэтому начинать с надежной защиты просто необходимо. Tuta предлагает полное сквозное шифрование для защиты ваших данных как по проводам, так и в состоянии покоя, обеспечивая вам безопасную отправную точку для общения, создания календарей и организации контактов.

Шаг 2: Защитите свой логин

Для защиты этих учетных записей необходимы надежные пароли и 2FA. Этого можно добиться, выбрав лучший менеджер паролей, соответствующий вашим потребностям и предпочтениям. Мы составили список наших любимых менеджеров паролей, чтобы помочь вам определиться с выбором.

Выполнив эти шаги, вы начнете реагировать на свою личную модель угроз. Путь к конфиденциальности - это марафон, а не спринт, но вы можете похлопать себя по спине, потому что если вы создали безопасную учетную запись электронной почты и воспользовались менеджером паролей для создания надежных и уникальных паролей для каждой учетной записи, вы значительно снизили свой риск в случае утечки данных. Быстрая смена пароля для конкретного сервиса и бдительное наблюдение за входящими фишинговыми письмами помогут вам в этом.

Шаг 3: Не прекращайте учиться

Это самый важный шаг в области конфиденциальности, кибербезопасности и моделирования угроз. После того как вы сделали первые шаги, вы можете начать расширять сферу своего влияния: используете ли вы мобильное устройство для отправки сообщений друзьям? Это шанс проанализировать угрозы для вашей конфиденциальности. WhatsApp может обеспечивать сквозное шифрование, но если вас беспокоит добыча данных большими технологическими компаниями, вам стоит рассмотреть альтернативные варианты. А как насчет вашего домашнего интернет-соединения? Используете ли вы VPN? Стоит ли вам использовать абонентский ящик для получения посылок, а не доставлять их к себе домой? Список новых и интересных тем в сфере конфиденциальности не перестает расти.

Участие в жизни сообщества по вопросам конфиденциальности через статьи, форумы, подкасты и книги - отличный способ расширить свои знания о конфиденциальности. Работая вместе и делясь своим опытом, мы все можем повысить уровень конфиденциальности и безопасности в Интернете.

Оставайтесь в безопасности и счастливого шифрования!