Празднование одного года квантово-безопасного шифрования в Tuta Mail и Tuta Calendar

11 марта 2024 года мы запустили первый квантово-устойчивый криптографический протокол, чтобы ваши электронные письма были защищены сегодня, завтра и в будущем.

Сегодня мы отмечаем год квантово-безопасного шифрования в Tuta, и мы не можем не гордиться тем, чего мы достигли. Читайте подробнее о нашем первом запуске и о том , почему нам уже сейчас нужна постквантовая криптография.

Веха в развитии постквантовой безопасности

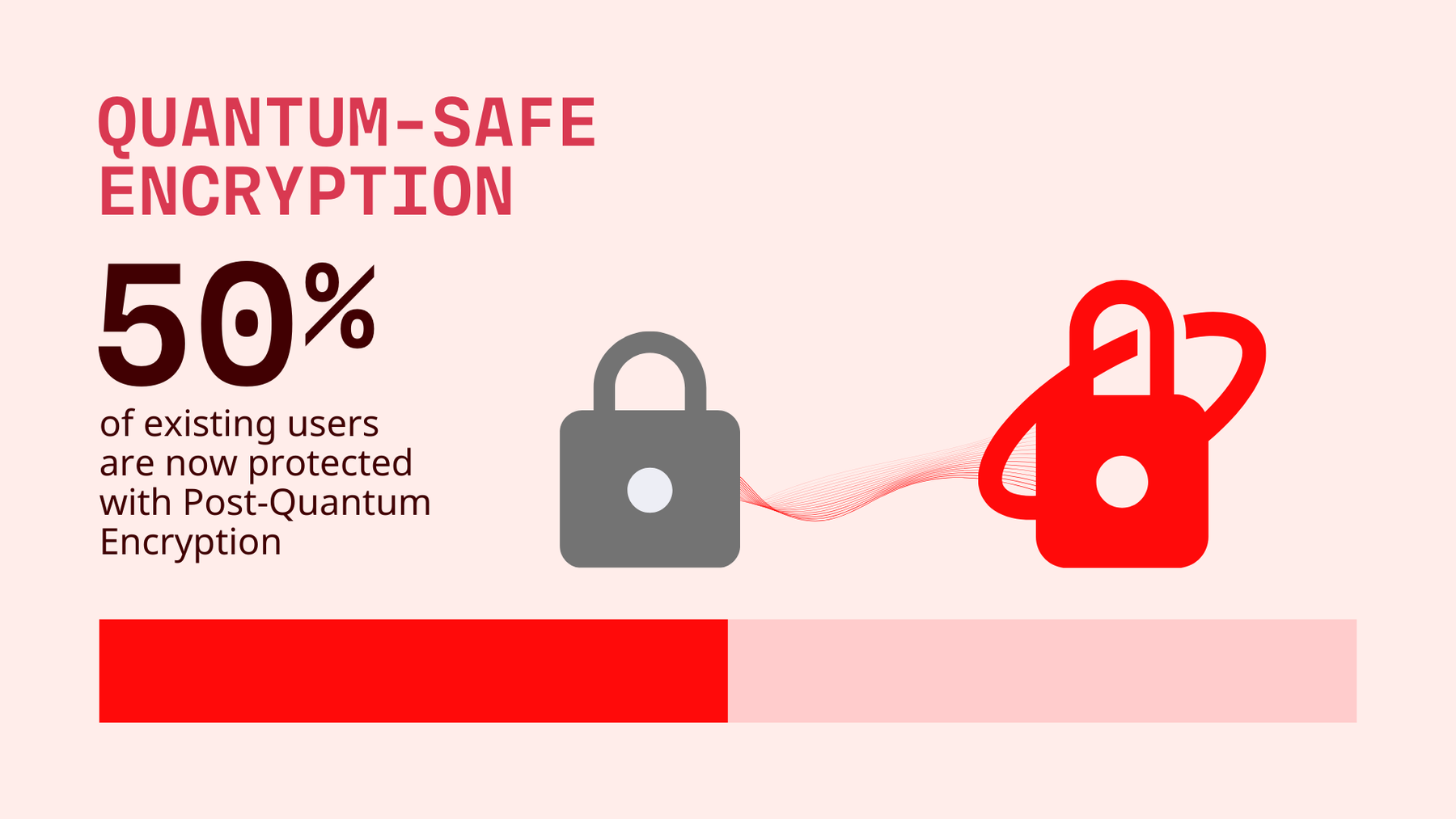

С того момента, как мы представили TutaCrypt 11 марта 2024 года, каждый новый пользователь Tuta по умолчанию был защищен нашим квантово-устойчивым шифрованием . Только на этой неделе мы сделали еще один важный шаг: включили TutaCrypt для всех старых однопользовательских учетных записей . Когда эти пользователи входят в систему, они сразу же переходят на новый протокол шифрования. На момент написания этой статьи в блоге 50 % пользователей Tuta используют новый протокол TutaCrypt.

50 % пользователей Tuta уже обновились до TutaCrypt.

А вы уже используете квантово-безопасное шифрование? Если нет, войдите в свою учетную запись Tuta или зарегистрируйтесь впервые, и вы сразу же перейдете на TutaCrypt!

Плавное развертывание

Развертывание квантово-безопасного шифрования и его масштабирование для миллионов пользователей Tuta потребовало тщательного подхода. При обновлении ключей шифрования клиент Tuta генерирует свежие случайные ключи для использования с новыми алгоритмами. Это происходит сразу после входа в систему, поскольку пароль пользователя необходим для повторного шифрования новых ключей для последующего использования гибридного протокола TutaCrypt. Мы называем его гибридным, потому что он сочетает в себе классические алгоритмы (x25519) и квантовоустойчивые алгоритмы (Kyber, который недавно был стандартизирован как ML-KEM) таким образом, что безопасность обеспечивается до тех пор, пока хотя бы один из них остается невредимым. В то же время мы обновили параметры безопасности для симметричного шифрования, заменив AES-128 на квантоустойчивый вариант AES-256.

В ходе этого процесса мы должны были убедиться, что новый протокол шифрования безупречно работает для отправки и получения электронных писем и шифрования их другими пользователями Tuta, также использующими новый протокол (квантово-безопасный), и в то же время быть обратно совместимым, так что шифрование должно работать и с пользователями Tuta, которые все еще используют старый, традиционный протокол шифрования на основе RSA-2048.

Несмотря на всю сложность, внедрение прошло на удивление гладко и без ошибок. Внедрение для однопользовательских учетных записей прошло с большим успехом . Учитывая, сколько изменений мы внесли в основу протокола Tuta, развертывание прошло гладко и без каких-либо серьезных проблем. Это свидетельствует о тщательной работе нашей команды по обеспечению качества (QA).

После успешного перехода на однопользовательские учетные записи мы уже выпустили реализацию для перехода на многопользовательские учетные записи . Теперь мы ждем, пока все клиенты обновятся до совместимой версии, прежде чем начать постепенное внедрение - так же, как и в случае с однопользовательскими учетными записями. Не торопясь внедрять новый протокол шифрования, мы можем отслеживать и решать любые потенциальные проблемы заблаговременно.

До сих пор мы откладывали перенос учетных записей с несколькими пользователями-администраторами, поскольку это было сопряжено с некоторыми дополнительными трудностями. Мы разработали механизм переноса, который гарантирует, что ни один администратор или обычный пользователь никогда не потеряет доступ к своим данным. В то же время свежие квантово-безопасные ключи администратора или пользователя никогда не передаются по неквантово-безопасному каналу другим администраторам или пользователям. Поэтому, как только ротация завершена, даже квантовый противник, записавший ротацию, больше не сможет получить доступ.

Защита от атак на понижение

Внедрив квантовоустойчивую криптографию в качестве первого провайдера электронной почты в мире, мы также понимаем необходимость обратной совместимости . Tuta по-прежнему поддерживает RSA для обновленных учетных записей и будет продолжать это делать в случае, если пользователям понадобится получить доступ к старым данным, которые все еще зашифрованы с помощью RSA и еще не были расшифрованы. Кроме того, мы внедрили некоторые меры по защите от потенциальных атак на понижение уровня, которые предотвратят использование более слабых шифров или, по крайней мере, предупредят пользователей о том, что это может произойти.

Продвижение криптографических исследований

Чтобы убедиться, что TutaCrypt соответствует самым высоким стандартам безопасности, мы тесно сотрудничаем с Бергишским университетом Вупперталя, отделением ИТ-безопасности и криптографии . Вместе мы смоделировали TutaCrypt как однопроходный обмен ключами , стремясь к формальному доказательству неотличимости от случайных атак по выбранному шифртексту(IND-CCA2). Работа над этим доказательством еще не завершена, но мы с оптимизмом ожидаем достижения этого рубежа в ближайшие месяцы.

Кроме того, после выхода TutaCrypt Kyber был стандартизирован как ML-KEM, что потребовало от нас внесения изменений для обеспечения совместимости с обновленными криптографическими библиотеками. Внося эти изменения, мы также устранили уязвимости для атак по боковым каналам , обнаруженные в некоторых реализациях Kyber, обновив наши библиотеки шифрования. Мы не знаем ни одного случая, когда такая атака по боковому каналу была бы развернута против пользователя Tuta, и не думаем, что такой эксплойт мог бы остаться незамеченным, поскольку он был бы очень шумным, например, потребовал бы большого количества запусков TutaCrypt при попытке использовать его по сети. Кроме того, благодаря нашему гибридному протоколу (сочетающему традиционные и постквантовые алгоритмы), Tuta оставалась безопасной на протяжении всего времени, поскольку традиционные, проверенные алгоритмы также защищают все пользовательские данные в Tuta.

Что дальше?

В настоящее время мы сосредоточились на ручной проверке ключей для повышения безопасности аутентификации, особенно в рамках модели угроз Harvest Now, Decrypt Later (HNDL). Это позволит дополнительно защитить пользователей от атак типа “машина посередине” (MITM), когда злоумышленник компрометирует сервер и предоставляет пользователю поддельные ключи шифрования, пытаясь подслушать разговор или выдавая себя за другого пользователя. TutaCrypt позволяет защититься от таких атак, если они осуществляются неквантовым противником, но надежно это можно сделать только при условии проверки ключей шифрования.

Оглядываясь на прошедший год, мы гордимся тем, как далеко мы продвинулись. Но это только начало. Наша миссия остается неизменной: предоставить самую безопасную в мире коммуникационную платформу, которая сохранит все ваши данные в тайне ! Мы заботимся о том, чтобы никто - ни злоумышленники, ни правительства - не смог получить доступ к вашим данным.

Спасибо, что доверяете Tuta свои конфиденциальные данные.

За еще один год внедрения лучшей в своем классе криптографии! 🚀

Команда Tuta встретилась с экспертами по криптографии из Университета Вупперталя.