Modelação de ameaças em 2024: O seu guia para uma melhor segurança

Práticas recomendadas de modelos de ameaças para avaliar o seu cenário pessoal de ameaças à cibersegurança e à privacidade.

Índice:

- O que é a modelação de ameaças?

- Normas da indústria

- Segurança e privacidade

- Construir a sua modelação de ameaças à privacidade

- 3 passos para aumentar a sua segurança e privacidade

Quando se trata de segurança cibernética, há duas coisas que parecem aparecer em todas as discussões: modelagem de ameaças e citações do livro A arte da guerra, de Sun Tzu. Mas o que é um modelo de ameaças e o que querem dizer os especialistas em segurança, as equipas DevOps e outras figuras no espaço da segurança da informação quando falam da importância dos modelos de ameaças, da sua análise e das suas diferentes fases? Este guia ajudá-lo-á a compreender rapidamente os modelos de ameaças, como os pode aplicar à sua vida e como o ajudam a navegar na Web de forma mais segura.

O que é um modelo de ameaça e qual é o processo de modelação de ameaças?

Existem várias abordagens metodológicas, processos e métodos diferentes para a modelação de ameaças, mas todos concordam com alguns princípios

A modelação de ameaças é um processo estruturado com o objetivo de identificar as necessidades de segurança, determinar as ameaças e vulnerabilidades de segurança, quantificar a criticidade das ameaças e vulnerabilidades para poder dar prioridade às medidas de prevenção.

A modelação de ameaças tem como objetivo criar uma lista de áreas ou serviços em que o utilizador (ou os seus sistemas) é mais vulnerável, o risco de sofrer um ataque a essas áreas, o que pode fazer para atenuar esse risco e dar prioridade à ordem de atenuação do risco. O que resulta deste processo, independentemente do método específico utilizado, é o seu modelo de ameaças.

Esta explicação mais detalhada aborda a questão do que é o modelo de ameaça no sector da cibersegurança. A modelação de ameaças tornou-se uma necessidade nos ambientes informáticos das empresas.

Mas a modelação de ameaças é também uma óptima prática para aqueles que procuram melhorar a sua privacidade e segurança pessoais online. Vamos avançar e discutir os prós e os contras da modelação de ameaças, alguns dos principais métodos e a forma como os particulares podem aprender com estas práticas e melhorar a sua postura de segurança digital.

Normas do sector

No espaço da cibersegurança, fala-se muito da CIA, não daquela com fatos e helicópteros, mas da tríade da CIA. A tríade da CIA é um acrónimo composto pelos seguintes conceitos: Confidencialidade, Integridade e Disponibilidade.

Para nós,confidencialidade significa que os nossos dados só devem estar disponíveis para pessoas autorizadas. Para os entusiastas da privacidade, isto pode significar o próprio e os seus amigos ou familiares.

Integridade significa que os seus dados permanecem completos e exactos. Não vale a pena se os dados estiverem seguros, mas quando precisarmos deles, só resta um ficheiro corrompido.

Disponibilidade significa que se o sistema de segurança que estamos a construir ou a utilizar deve ser capaz de nos dar acesso aos dados quando precisamos deles.

Posso guardar uma cópia encriptada da minha música favorita numa unidade externa, trancá-la num cofre e enterrá-la no quintal; é certo que é confidencial e espero que não haja perda de dados, mas isto não tem certamente disponibilidade. Equilibrar estes três conceitos é crucial para desenvolver o seu próprio modelo de ameaças. É provável que o seu modelo final se incline mais para uns do que para outros e não há problema. O importante é que esteja a trabalhar no sentido de um modelo de segurança personalizado, em vez de adotar uma abordagem de tamanho único.

Quando estamos a escolher o tipo de serviços que queremos utilizar para resolver determinados problemas, estas três propriedades devem ser mantidas como princípios orientadores.

Alguns dos principais acrónimos em InfoSec

- STRIDE: O modelo de ameaças STRIDE é um acrónimo introduzido pela Microsoft para identificar ameaças à segurança. Significa Spoofing, Tampering, Repudiation, Information Disclosure (pense em violações de dados), Denial of Service e Elevation Privilege. Estas ameaças não são apenas enfrentadas pelas equipas de segurança das empresas, mas também pelos utilizadores diários da Internet.

A interminável onda de spam com que os utilizadores de correio eletrónico se deparam, as mensagens SMS que fingem ser uma criança com um novo número de telefone e a fraude de depósitos bancários são todos casos de falsificação que milhões de pessoas enfrentam todos os dias.

- OWASP: O Open Worldwide Application Security Project é uma comunidade de especialistas em segurança e investigadores que publicam regularmente artigos, ferramentas e listas que classificam as dez principais ameaças à segurança. A versão mais recente das listas OWASP Top Ten inclui o perigo frequentemente ignorado do software e hardware desactualizados. Esta ameaça afecta qualquer pessoa que utilize um dispositivo digital e demasiadas pessoas optam por ignorar as irritantes notificações de atualização. Vale a pena rever a lista dos 10 melhores, uma vez que a OWASP é altamente reconhecida na modelação de ameaças cibernéticas.

- MITRE ATT&CK: ATT&CK é uma base de conhecimentos aberta e acessível tanto para profissionais de segurança como para particulares. Embora muitas das ameaças possam não se aplicar à tecnologia que utiliza no seu quotidiano, o MITRE fornece um excelente recurso para desenvolver os seus conhecimentos de segurança. Particularmente importante para aqueles que procuram aumentar a sua privacidade online são os grupos de ameaças Reconnaissance and Collection.

Segurança e privacidade: Os dois lados de uma moeda

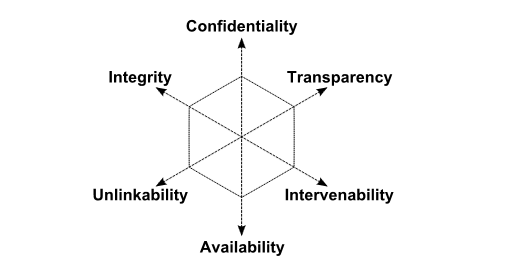

Muito bem, vamos a mais alguns termos. Os investigadores de segurança Marit Hansen, Meiko Jensen e Marin Rost publicaram um documento que expande a tríade CIA para se concentrarem na introdução de melhores protecções de privacidade no seu modelo de ameaças. Introduzem os conceitos de Desvinculação, Transparência e Interveniência.

Adesvinculabilidade é definida como “a propriedade de que os dados relevantes para a privacidade não podem ser ligados entre domínios que são constituídos por um objetivo e contexto comuns”. Isto significa que não deve ser possível associá-lo como pessoa aos seus dados online.

Na Tuta, tornámos fácil a criação de uma conta de correio eletrónico em total anonimato. Isto permite-lhe construir o epicentro da sua vida digital sem fornecer quaisquer dados pessoais que possam ser associados a si.

Transparência é “a propriedade de que todo o processamento de dados relevantes para a privacidade… pode ser compreendido e reconstruído em qualquer altura”. Esta caraterística centra-se nos direitos do utilizador final de saber o que está a ser feito com os seus dados. Ao publicar o nosso código completamente aberto, a Tuta faz questão de proteger os seus dados e oferecer total transparência.

A Intervenibilidade é um serviço que torna “possível a intervenção em todos os tratamentos de dados em curso ou planeados que sejam relevantes para a privacidade”. Trata-se de dar aos utilizadores o controlo do que acontece com os seus dados. Isto opõe-se às práticas invasivas das grandes empresas de tecnologia que abusam do acesso aos seus dados, como a Google, com o seu monopólio de pesquisa, em busca de lucros e controlo do mercado.

Construir o seu modelo de ameaça à privacidade pessoal

Com todas estas longas palavras e acrónimos na mão, podemos começar a avaliar o nosso próprio modelo de privacidade. Primeiro, pensemos no tipo de tecnologias que estamos a utilizar. Se não estiver a investir em criptomoedas, não precisa de se preocupar em proteger uma carteira de criptomoedas. Reserve um momento e analise os dispositivos mais importantes da sua vida para decidir melhor o seu modelo de ameaça.

Os seus resultados podem variar e não precisa de terminar com algo comparável a um modelo de ameaças OWASP completo, mas pode ser útil considerar determinados elementos destas normas da indústria.

Agora que já fez uma contagem dos seus dispositivos, pode pensar nos serviços em que está inscrito e aos quais se liga - e quais os que nunca deve perder por uma razão ou outra. Tem muitas contas online diferentes, todas ligadas a uma única conta do Gmail? Reciclou as palavras-passe sem utilizar a autenticação de dois factores (2FA)? Estes são aspectos que devem ser sinalizados como bandeiras vermelhas.

Durante este processo, poderá encontrar determinados serviços que actuam como estrangulamentos, frequentemente designados por pontos únicos de falha. Se se avariarem, forem pirateados ou perdermos o acesso a eles, a nossa vida digital perde-se. Lembre-se de evitar a criação de pontos únicos de falha ao analisar a sua superfície de ataque.

Um ponto único de falha comum é a conta de correio eletrónico. Muitas pessoas têm apenas uma única conta de correio eletrónico que funciona como raiz de todas as suas contas online. Este é um excelente exemplo, porque se eu criar uma palavra-passe fraca e não utilizar a 2FA, estou a colocar-me em grande risco. Aqui podemos começar a procurar soluções para mitigar este risco. Se optar por implementar gestores de palavras-passe para criar palavras-passe únicas e utilizar uma forma forte de 2FA, como o Yubikey, reforçará a sua postura de segurança contra ataques à sua conta de correio eletrónico.

Este é um exemplo muito pequeno do que poderia ser a modelação de ameaças. É claro que se pode ir muito mais longe e analisar muitas áreas diferentes para além do correio eletrónico. Isto também depende do seu estilo de vida e das suas necessidades pessoais de segurança. Uma pessoa comum não terá o mesmo modelo de ameaça à segurança que Edward Snowden. Coisas a considerar Ao pensar de onde podem vir as suas ameaças, é importante ter em mente coisas como a sua ocupação, dados demográficos e a sua localização. Os modelos de ameaças são tão únicos como o próprio utilizador! Não espere que os seus requisitos de privacidade e segurança sejam idênticos aos de outra pessoa.

Se for funcionário de uma agência de três letras como a NSA, a CIA ou o FBI, pode tornar-se uma pessoa de interesse para membros de agências concorrentes de outras nações, pelo que, naturalmente, o seu modelo de ameaça será muito diferente do de uma pessoa comum. Isto deve afetar a sua consideração sobre que tipo de ameaças são realistas.

É provável que a pessoa comum se concentre em evitar que os corretores de dados e os piratas informáticos exponham os seus dados através de violações de dados quando faz o seu modelo de ameaças. Alguns poderão argumentar que esta ameaça se aplica a toda a gente.

Se for membro de um grupo perseguido ou viver num país opressivo, as suas preocupações de segurança terão de ir além da simples utilização de palavras-passe seguras, uma vez que a sua segurança física também está em risco. Se for afetado por restrições legais aos cuidados de saúde reprodutiva, este facto deve ser considerado ao criar o seu modelo de ameaças.

Passos para aumentar a sua segurança

Depois de determinar quais são as principais ameaças à sua privacidade, pode começar a escolher as soluções para se proteger a si e aos seus dados.

Passo 1: Escolher um fornecedor de correio eletrónico seguro

O primeiro passo para proteger a sua privacidade online deve ser a escolha de um fornecedor de correio eletrónico seguro. Quase todas as contas online pedem um endereço de correio eletrónico, pelo que começar com uma defesa forte é uma obrigação. O Tuta oferece uma encriptação completa de ponta a ponta para proteger os seus dados, tanto através do cabo como em repouso, deixando-o com um ponto de partida seguro para comunicar, criar calendários e organizar os seus contactos.

Passo 2: Proteja o seu início de sessão

A proteção destas contas requer palavras-passe fortes e 2FA. Isto pode ser conseguido escolhendo o melhor gestor de palavras-passe que se adapte às suas necessidades e preferências. Criámos uma lista dos nossos gestores de palavras-passe favoritos para o ajudar a decidir.

Ao seguir estes passos, terá começado a responder ao seu modelo de ameaça pessoal. O percurso da privacidade é uma maratona e não uma corrida de velocidade, mas pode dar palmadinhas nas costas porque, se criou uma conta de correio eletrónico segura e adoptou um gestor de palavras-passe para criar palavras-passe fortes e exclusivas para cada conta, terá reduzido consideravelmente o risco quando os dados são expostos numa violação. Uma mudança rápida da palavra-passe para esse serviço específico e um olhar atento aos e-mails de phishing que chegam, já é uma grande ajuda.

Passo 3: Não pare de aprender

Este é o passo mais importante na modelação da privacidade, da cibersegurança e das ameaças. Depois de ter dado os primeiros passos, pode começar a alargar o seu âmbito: utiliza um dispositivo móvel para enviar mensagens aos amigos? Esta é uma oportunidade para analisar as ameaças à sua privacidade. O WhatsApp pode fornecer encriptação de ponta a ponta, mas se estiver preocupado com a prospeção de dados por parte das grandes empresas tecnológicas, talvez queira analisar alternativas. E quanto à sua ligação doméstica à Internet? Está a utilizar uma VPN? Deverá considerar a utilização de uma caixa postal para receber encomendas em vez de as mandar entregar em sua casa? A lista de tópicos novos e interessantes no domínio da privacidade não pára de crescer.

Envolver-se na comunidade alargada da privacidade através de artigos, fóruns, podcasts e livros é uma excelente forma de continuar a aumentar os seus conhecimentos sobre privacidade. Trabalhando em conjunto e partilhando as nossas experiências, todos podemos aumentar a nossa privacidade e segurança online.

Mantenha-se seguro e boa encriptação!