Como saber se as suas contas foram pirateadas: O seu guia definitivo para 2025

Com uma onda interminável de violações de dados que vazam informações de login de usuários, é hora de aprender todas as maneiras de saber se suas contas foram invadidas.

Sinais de uma conta pirateada

Com a grande quantidade de informação disponível sobre os utilizadores devido ao fluxo imparável de dados de violações e às técnicas de pirataria cada vez mais avançadas, todos estão vulneráveis a serem vítimas de pirataria informática, e não apenas aqueles que utilizam um número mínimo de palavras-passe para proteger as suas contas em linha. De facto, no ano passado, os EUA sofreram a sua pior pirataria informática de sempre, quando atacantes chineses piratearam redes de telecomunicações, permitindo-lhes monitorizar chamadas e e-mails.

Uma tomada de controlo maliciosa de uma conta pode acontecer rapidamente, mas se se aperceber dos sinais de um potencial ataque, pode evitar que agentes maliciosos ganhem o controlo das suas contas e o bloqueiem. Isto não só protege os dados da sua conta e as informações pessoais, como também ajuda a reduzir a quantidade de spam, mantendo-se atento às suas contas. Além disso, abranda a propagação de ataques de enchimento de credenciais e outros tipos de ataques de phishing que podem tentar controlar as contas das pessoas que constam das suas listas de contactos ou de amigos.

Existem alguns sinais reveladores de que a sua conta pode ter sido comprometida, e estes podem variar consoante as plataformas que está a utilizar. Em primeiro lugar, poderá ter uma primeira indicação de que a sua conta se tornou um alvo se começar a receber e-mails de redefinição de palavra-passe ou notificações push relacionadas com novos inícios de sessão das suas aplicações de redes sociais favoritas ou do seu fornecedor de e-mail. Estas podem ser tentativas de bots que descobriram as suas contas públicas e que depois tentam redefinir a sua palavra-passe. Antes de clicar em qualquer ligação na mensagem de correio eletrónico, é crucial verificar se não se trata de uma tentativa de phishing. Os pedidos para introduzir as suas informações de início de sessão para verificar a propriedade da conta podem ser formas inteligentes de os atacantes o enganarem para que forneça as suas informações de início de sessão.

Se estiver preocupado com o facto de os seus dados poderem ter sido incluídos numa violação, o que infelizmente acontece com a maioria das pessoas, pode utilizar recursos como o Have I Been Pwned para determinar onde é que as suas informações foram expostas.

Talvez tente abrir as suas aplicações de redes sociais e seja misteriosamente desconectado. Se introduzir a sua palavra-passe, poderá voltar a entrar, mas isto pode ser um sinal de que alguém conseguiu entrar na sua conta e terminou a sessão, mas não redefiniu a sua palavra-passe. Se tiver suspeitas, pode sempre verificar as sessões abertas e os dispositivos ligados nos menus de definições da sua conta.

Pode não haver nenhum dispositivo ligado ativamente, mas também é importante verificar regularmente se estão activadas quaisquer ligações desconhecidas de reencaminhamento automático ou IMAP/POP. Isto é especialmente importante porque pode ser um indicador de que alguém está a bisbilhotar os seus e-mails. Este pode ser o caso se um hacker estiver a tentar roubar informações de conta, como informações de início de sessão para as suas contas bancárias online.

Vamos ver como podemos analisar os dispositivos ligados nas nossas contas de e-mail e redes sociais para detetar sinais de comprometimento nas nossas contas antes que seja tarde demais.

Como saber se o seu Gmail foi pirateado

A sua conta de e-mail é o centro da sua vida digital. Tornou-se uma informação de contacto obrigatória quando se inscreve em qualquer serviço ou aplicação online, quando abre uma conta bancária ou quando visita um médico. Devido a este papel central, a sua conta de correio eletrónico é um alvo apetecível para os piratas informáticos ou outros agentes maliciosos que procuram roubar as suas informações pessoais ou sequestrar a sua conta para a utilizar em campanhas de spam. Como o Gmail da Google (apesar de existirem alternativas melhores, como o Tuta Mail) é um dos maiores serviços de correio eletrónico gratuito do mundo, as contas Gmail são um alvo preferencial para ataques. Além disso, a IA Gemini da Google, que pode ser utilizada no Gmail, é agora utilizada por hackers que exploram a ferramenta de IA de diferentes formas, por exemplo, para criar campanhas de phishing.

Existem alguns sinais reveladores de que a sua conta se tornou de interesse para pessoas com intenções indecorosas, aos quais pode estar atento. O primeiro, como mencionado acima, é verificar se há atividade irregular na sua conta, como encontrar e-mails estranhos na pasta Enviados ou dispositivos desconhecidos ligados à sua conta que encontra no Tratamento da sessão.

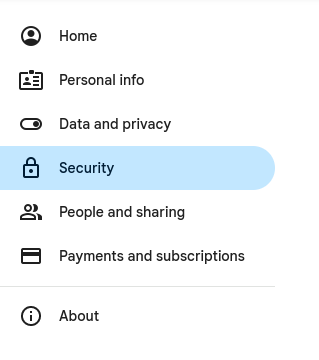

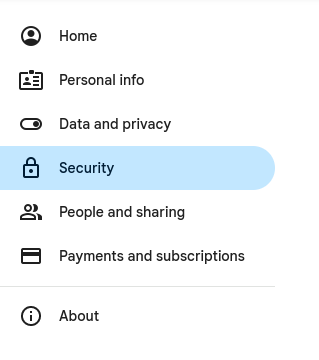

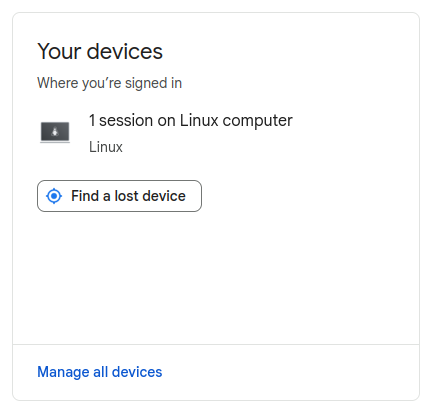

Como verificar os dispositivos ligados no Gmail

Para verificar quais os dispositivos que têm atualmente acesso à sua conta Gmail, pode verificar o seguinte:

- Clique em Definições > Segurança

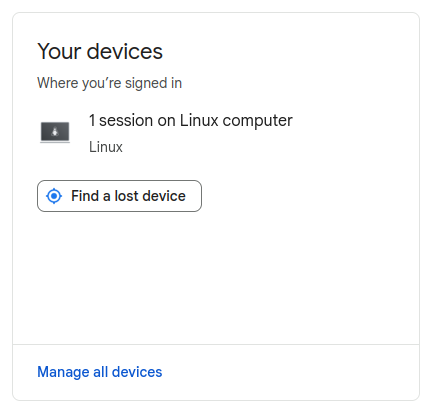

- Em Os seus dispositivos, pode ver todos os dispositivos que estão atualmente ligados à sua conta.

- Para ver e remover dispositivos desconhecidos da sua conta Gmail, pode clicar em Gerir todos os dispositivos, o que lhe permitirá remover quaisquer dispositivos que não pretenda que tenham acesso à sua conta e aos seus dados.

Um aspeto a ter em conta é que, se mudar de dispositivo, como quando compra um novo telemóvel, e se esquecer de terminar a sessão, esse dispositivo continuará a constar da lista. Por isso, se houver um modelo de dispositivo mais antigo listado aqui que já possuiu, isso pode não ser motivo de preocupação. Por questões de segurança, é aconselhável remover os dispositivos que já não estão a ser utilizados.

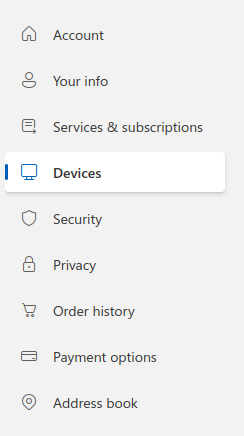

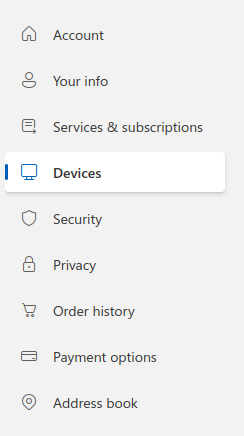

Como gerir dispositivos na sua conta do Outlook

O Outlook (para o qual também existem melhores substitutos), tal como o Gmail, é outro grande fornecedor de correio eletrónico com mais de 500 milhões de utilizadores activos. O Outlook é também uma presença dominante no mundo das TI empresariais. Tal como o Gmail da Google, o Outlook da Microsoft oferece uma série de funcionalidades de segurança para manter a sua conta segura, como a autenticação multifactor e o suporte de chaves de acesso. Também pode ver quais as contas que estão ligadas e remover as que não lhe pertencem.

-

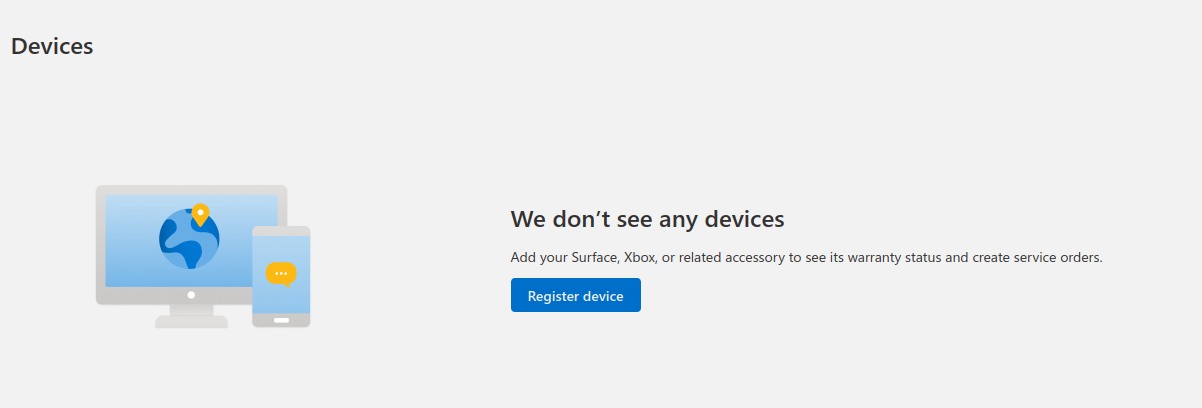

Para tal, clique no ícone da sua conta e selecione A minha conta Microsoft. Será então redireccionado para a página de visão geral da conta.

-

Clique em Dispositivos.

- Aqui pode ver quais os dispositivos que estão ligados à sua conta e remover aqueles em que não confia ou que não deseja ter ligados.

Se é um utilizador antigo do Outlook (ou mesmo do Hotmail), manter-se atento a este menu pode alertá-lo para os olhos bisbilhoteiros de um agente malicioso. Isto é especialmente importante se estiver a utilizar o serviço de correio Web do Outlook para a sua empresa. Os erros de segurança da conta representam o risco de violação de dados, perda de receitas e uma reputação manchada.

Mantenha as suas mensagens seguras

Como verificar se o seu WhatsApp foi pirateado

As tentativas de aquisição de contas do WhatsApp para recolher listas de contactos e enviar spam também estão a aumentar. Para evitar que a sua conta WhatsApp seja pirateada, é altamente recomendável que active a autenticação multifactor. Esta está disponível sob a forma de um código PIN que pode ser solicitado manualmente na aplicação ou enviado por correio eletrónico. Ao ativar esta funcionalidade, está a manter as suas conversas do WhatsApp a salvo de qualquer pessoa que pretenda aceder à sua conta.

Também pode monitorizar os dispositivos que possam ter sido associados à sua conta. Pode fazê-lo seguindo estes passos:

-

Abra o WhatsApp no seu dispositivo.

-

Se estiver a usar um iPhone, clique em Definições. Se estiver a usar um dispositivo Android, clique nos três pontos verticais.

-

A partir daqui, em qualquer um dos sistemas, selecione Dispositivos associados.

-

Nesta janela, verá uma lista de todos os dispositivos ligados à sua conta do WhatsApp. Ao tocar nos dispositivos, pode terminar a sessão na conta.

Se descobrir algum dispositivo desconhecido, deve removê-lo imediatamente e certificar-se de que activou as notificações push e a autenticação multifactor. Desta forma, receberá uma mensagem de notificação caso alguém tente voltar a entrar na conta, o que pode ser recusado. Para se manter seguro no WhatsApp, também é recomendado que não inicie sessão na conta através de versões não oficiais da aplicação.

A Meta AI está no seu WhatsApp: Agora que a Meta introduziu a sua IA no seu WhatsApp, pode estar a querer mudar - e nós não o culpamos! Felizmente, existem muitas alternativas privadas ao WhatsApp que não possuem recursos de IA e têm melhor segurança, como o Signal!

Pode ser pirateado através do Signal?

A encriptação pós-quântica de ponta a ponta do Signal só pode proteger os seus dados se mantiver os intrusos fora da sua conta. Tal como acontece com o WhatsApp, deve certificar-se de que criou um PIN para proteger a sua conta de ser invadida. Estes códigos PIN podem ser activados no menu de definições da sua aplicação Signal.

Para verificar se existem dispositivos de secretária ou tablet não aprovados que possam estar ligados à sua conta, pode seguir estes passos:

-

Abra o Signal e clique em Definições do Signal por baixo da sua imagem de perfil de utilizador.

-

Selecione Dispositivos associados.

-

Aqui pode adicionar e remover dispositivos.

Atualmente, o Signal não suporta vários inícios de sessão de dispositivos móveis, o que significa que, se estiver a migrar para um novo dispositivo, não pode ter ambos ligados em simultâneo.

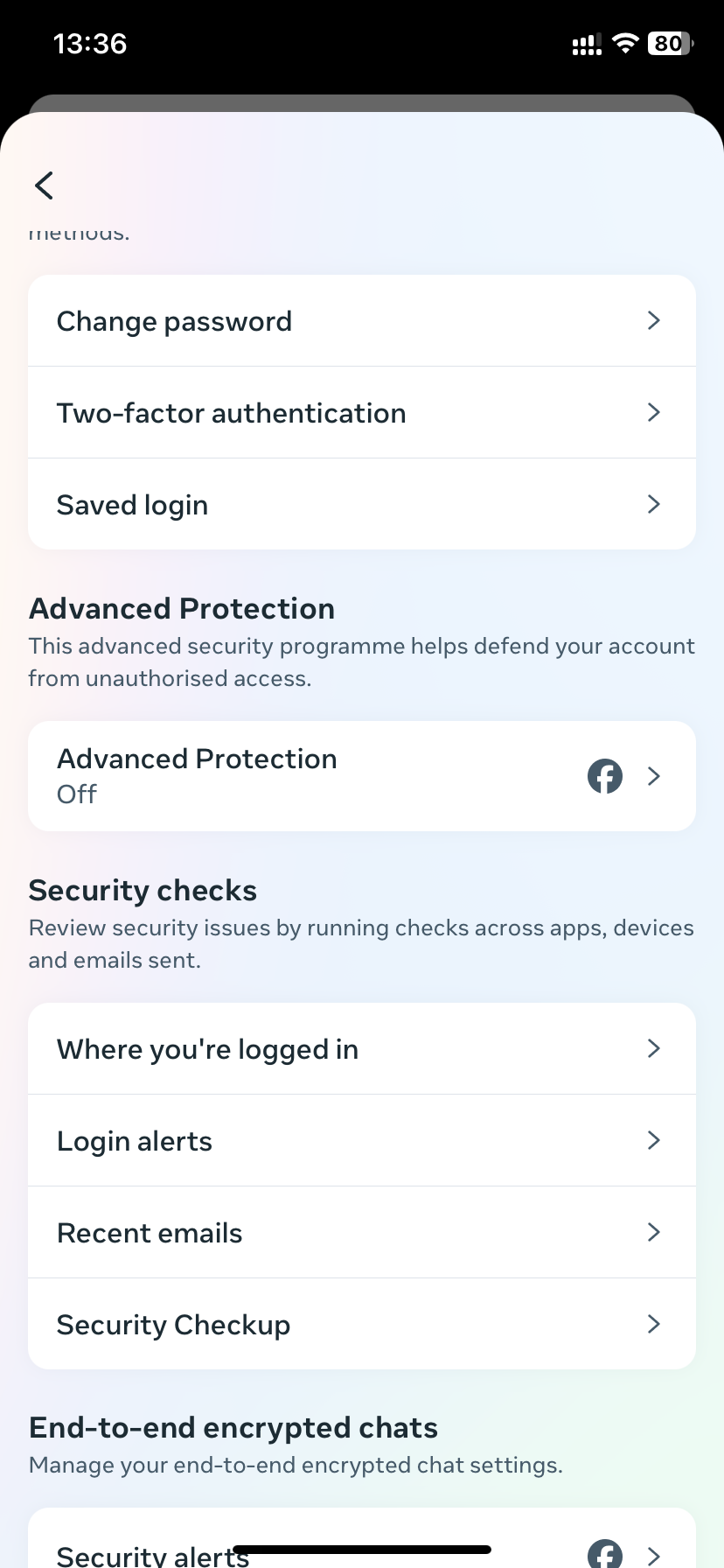

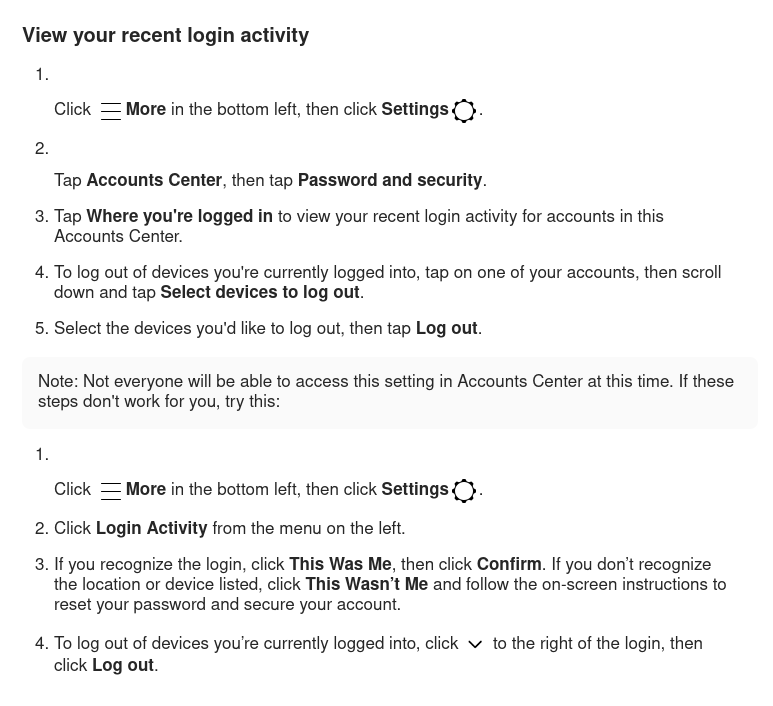

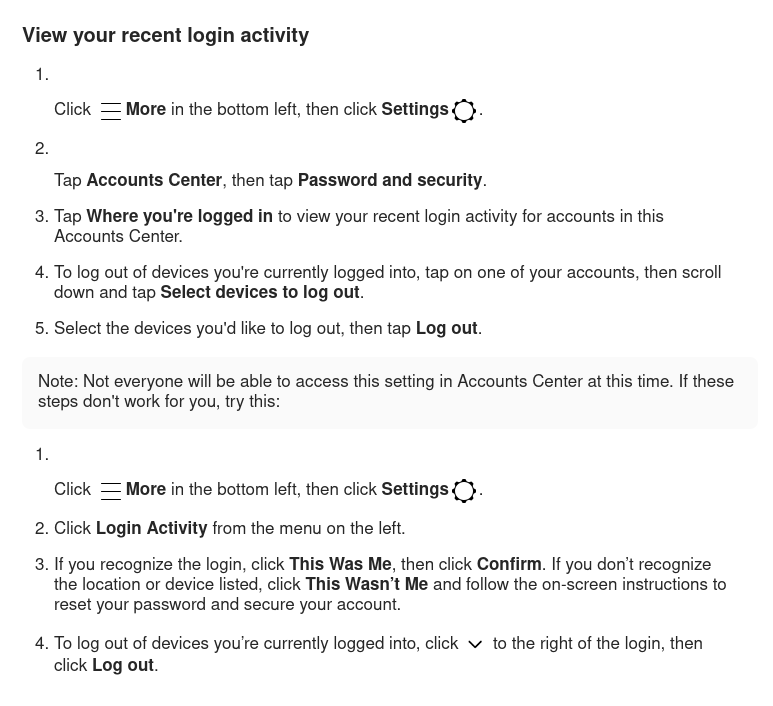

O meu Facebook foi pirateado?

O Facebook tornou-se um pilar não só para as interações nas redes sociais, mas também para a utilização de serviços como o Messenger e o Facebook Marketplace. O Facebook Marketplace, em particular, constitui um alvo único para os piratas informáticos que procuram criar contas com aspeto legítimo para utilização em campanhas fraudulentas. Para verificar que dispositivos têm acesso à tua conta e se o teu Facebook foi pirateado, podes seguir estes passos:

-

Abre as tuas definições e clica no Centro de contas.

-

Clique em Senha e segurança.

-

Ao selecionar Onde tem sessão iniciada, pode ver todas as sessões em que tem sessão iniciada no Facebook. Se algum dispositivo desconhecido estiver listado aqui, pode removê-lo e deve alterar imediatamente a sua palavra-passe e ativar a autenticação de dois factores.

Enquanto estiveres neste menu de definições, podes também verificar as definições gerais de privacidade da tua conta e tomar quaisquer medidas adicionais que possam melhorar a tua privacidade no Facebook.

Relacionadas: Alguma vez te perguntaste o que é que o Facebook sabe sobre ti? A resposta curta é: muito!

Como posso saber se o meu Instagram foi pirateado?

Outro produto Meta fundamental, o Instagram inclui passos semelhantes para gerir o acesso à conta. Verificar de vez em quando para se certificar de que ninguém entrou sorrateiramente na sua conta, o que poderia conceder-lhes acesso às suas imagens privadas, informações de amigos e quaisquer DMs que possam estar na conta. Os passos de segurança do Meta para rever esta informação também incluem uma opção de acompanhamento que o ajudará a redefinir a sua palavra-passe, caso seja detectada qualquer atividade não autorizada.

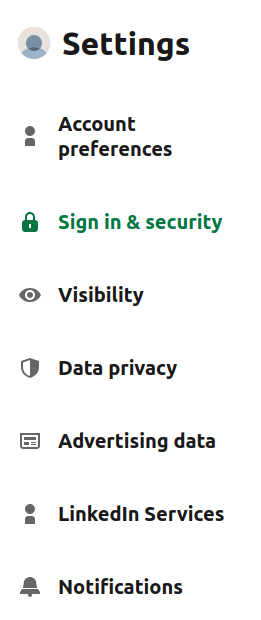

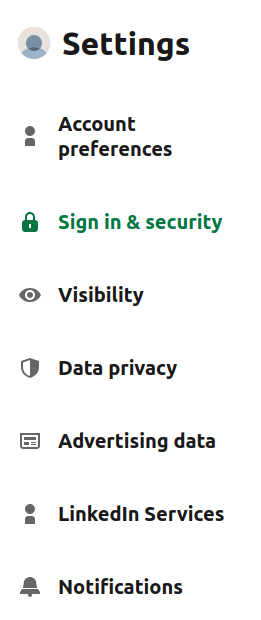

Proteger o seu LinkedIn

Se a procura do último emprego se tornou uma atividade essencialmente online, também os utilizadores da Internet se habituaram a fornecer a sítios Web de redes como o LinkedIn ou o Indeed os dados pessoais contidos no seu CV. Com o aumento do número de fraudes e tentativas de roubo de identidade através do LinkedIn, é crucial que verifique regularmente se a sua conta ainda está segura.

- Abra o menu Definições e selecione Iniciar sessão e segurança.

- Clique em Onde tem sessão iniciada e reveja/remova todos os dispositivos desconhecidos. Esta ação abrange todos os dispositivos com sessão iniciada ativamente na conta, pelo que, posteriormente, deve também verificar em Dispositivos que se lembram da sua palavra-passe.

Devido à ênfase do LinkedIn na contratação de emprego, que exige documentação oficial, é mais provável que os utilizadores partilhem informações em excesso. Ao preencher o seu perfil, não se esqueça de incluir apenas os dados mínimos necessários. Dados como o endereço de correio eletrónico ou a data de nascimento não são necessários nas fases iniciais de contratação. Se um campo exigir alguma introdução, pode sempre incluir “Disponível mediante pedido”.

Se a sua principal preocupação é a sua segurança e privacidade pessoais, deve também considerar sair do LinkedIn, uma vez que a empresa detida pela Microsoft utiliza os seus dados para fins de formação em IA.

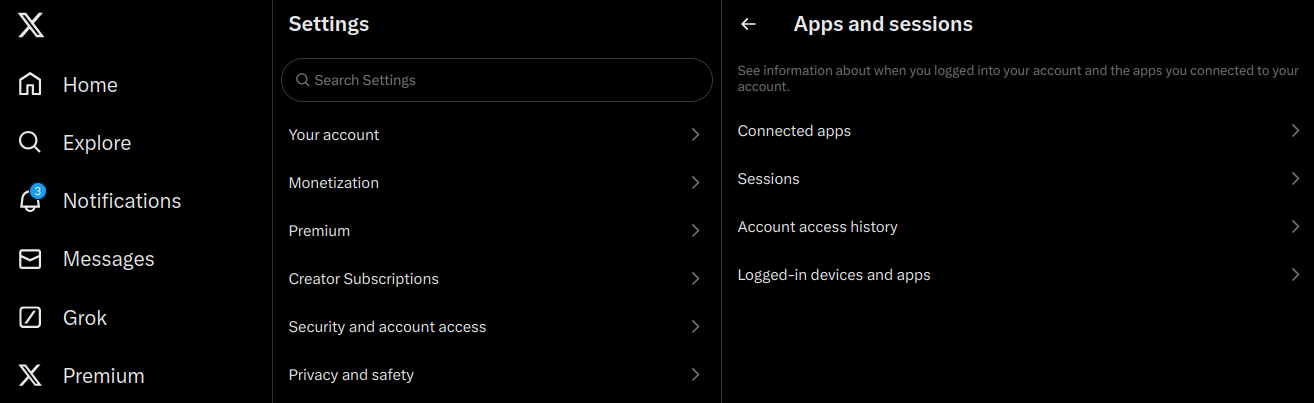

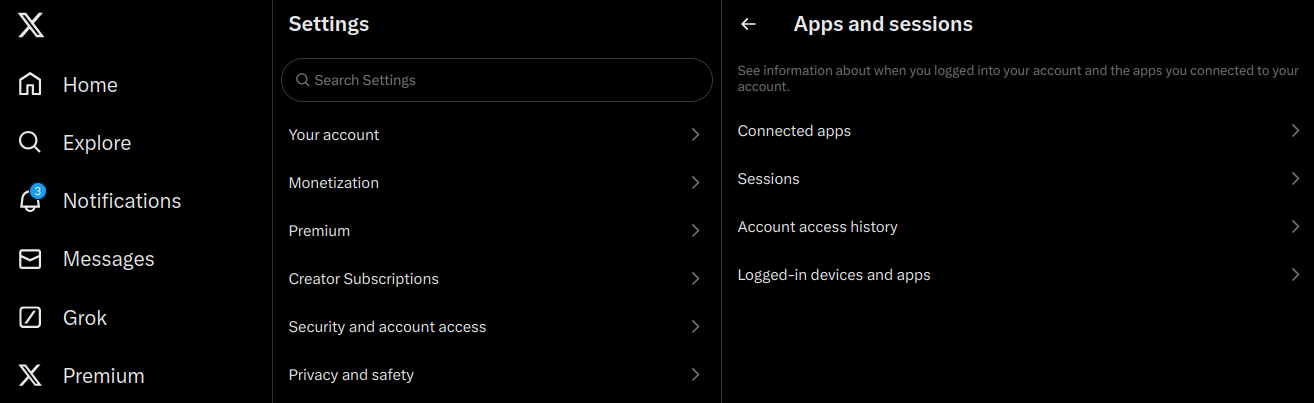

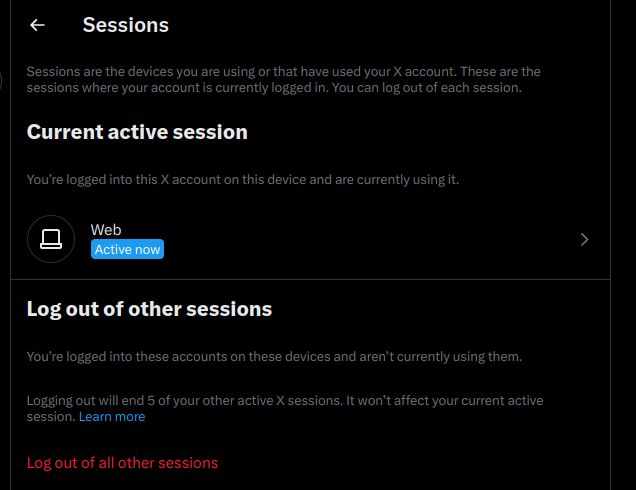

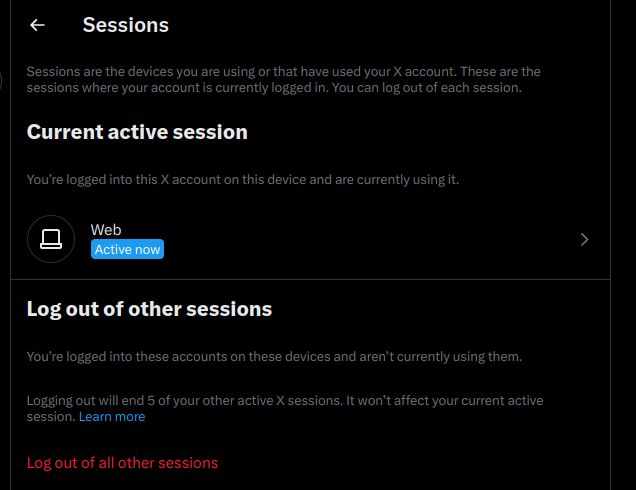

Manter a sua conta Twitter/X segura gerindo as ligações

O Twitter/X é conhecido pela prevalência de contas de bots, com relatórios da CNET em 2017 a afirmar que quase 48 milhões de contas eram operadas por bots. Uma forma de manter a sua conta segura contra a pirataria informática e a onda de bots de spam é monitorizar regularmente os dispositivos que têm acesso à sua conta.

- Para o fazer, clique no menu Definições.

- Em seguida, selecione Segurança e acesso à conta.

- Neste menu, pode ver as aplicações de terceiros que podem estar ligadas à conta, as sessões atualmente abertas, os dispositivos e o histórico de informações de acesso.

Tal como em todas as outras plataformas que discutimos, se surgir alguma incógnita durante a análise, altere imediatamente a sua palavra-passe para uma palavra-passe segura aleatória e active a autenticação de segundo fator. Uma funcionalidade interessante disponível para os utilizadores do Twitter/X é a possibilidade de adicionar uma chave de hardware física à sua conta, como uma Nitrokey.

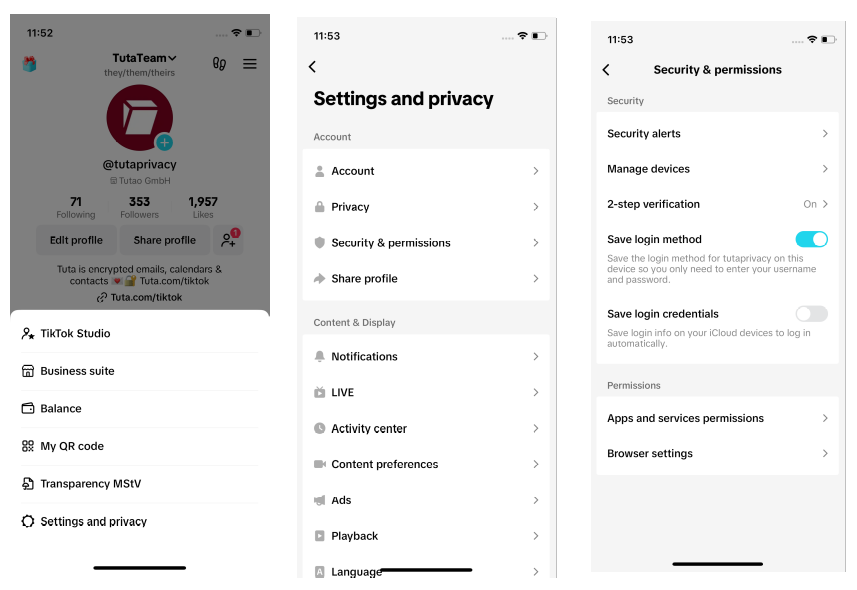

Bloquear a sua conta TikTok

Apesar de ficar atrás do Facebook e do Instagram em número total de utilizadores, o TikTok é a aplicação de redes sociais mais popular para a nova geração de utilizadores da Internet. Provando ser uma enorme força social e económica, as contas TikTok são também úteis para os burlões que procuram criar contas falsas para enviar spam ou promover conteúdos.

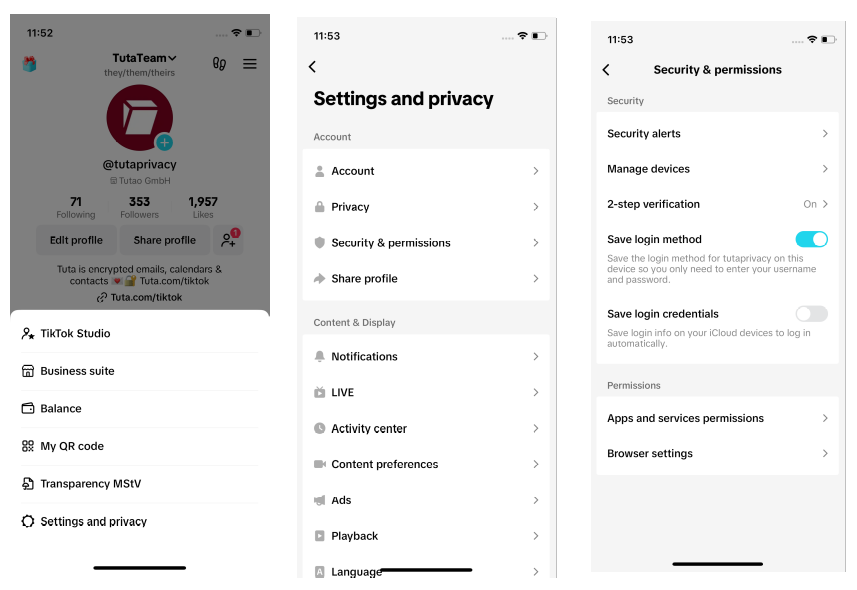

Para verificar se a sua conta TikTok foi acedida por um burlão e pirateada, pode abrir a aplicação e clicar nas três linhas horizontais no canto superior direito para abrir o menu inicial de definições.

- Escolha Definições e privacidade.

-

Clique em Segurança e permissão.

-

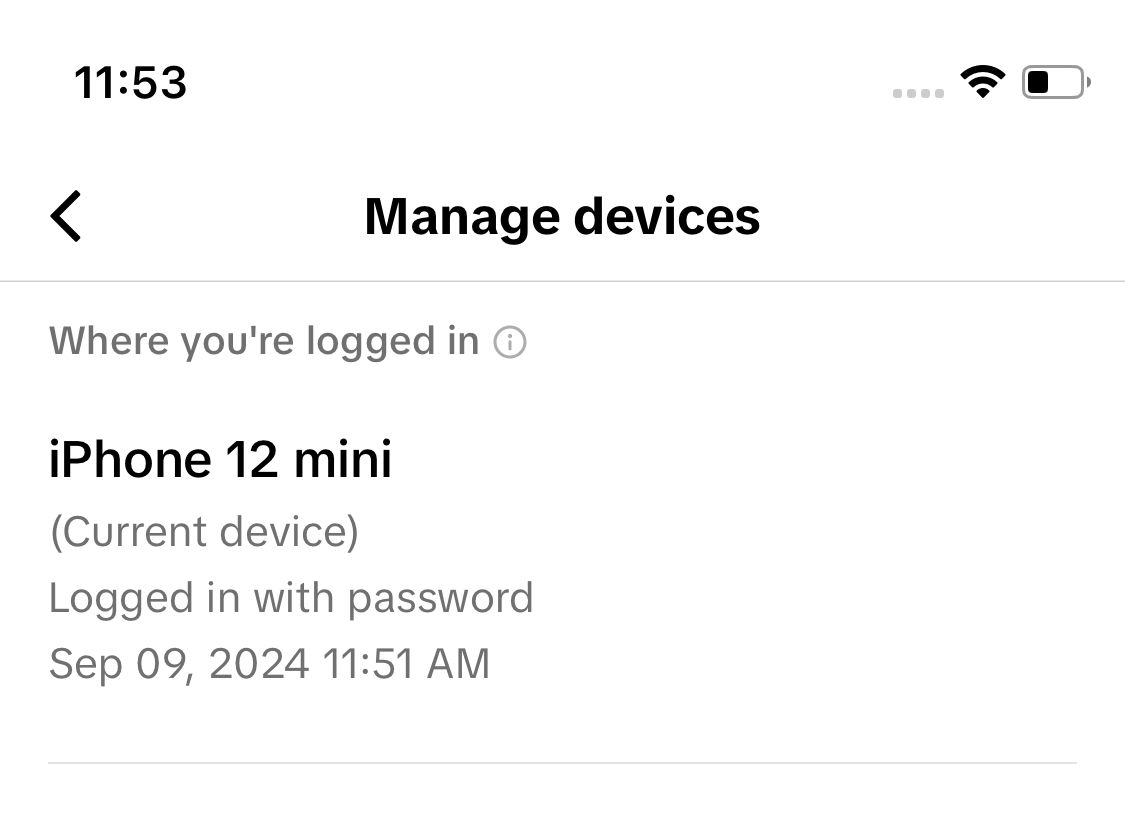

Aqui você pode revisar as conexões escolhendo Gerenciar dispositivos.

Tal como acontece com outras aplicações, se descobrir um invasor na sua conta, pode dar-lhe um pontapé de saída, alterar a sua palavra-passe e ativar a verificação em dois passos sob a forma de um código de verificação. Neste momento, as únicas opções disponíveis são SMS (não recomendado), um código de segurança por correio eletrónico ou um código de autenticação TOTP. Destas opções, recomendamos a aplicação de autenticação como uma escolha prioritária. Infelizmente, o U2F não está disponível, mas talvez o suporte para chaves de hardware físicas seja introduzido no futuro (dedos cruzados).

Tuta: Email e calendário seguros com fácil gestão de dispositivos.

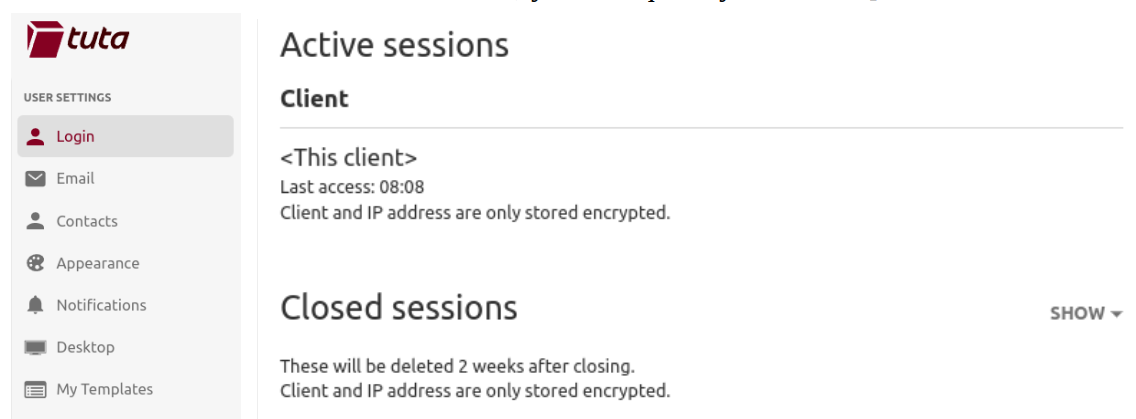

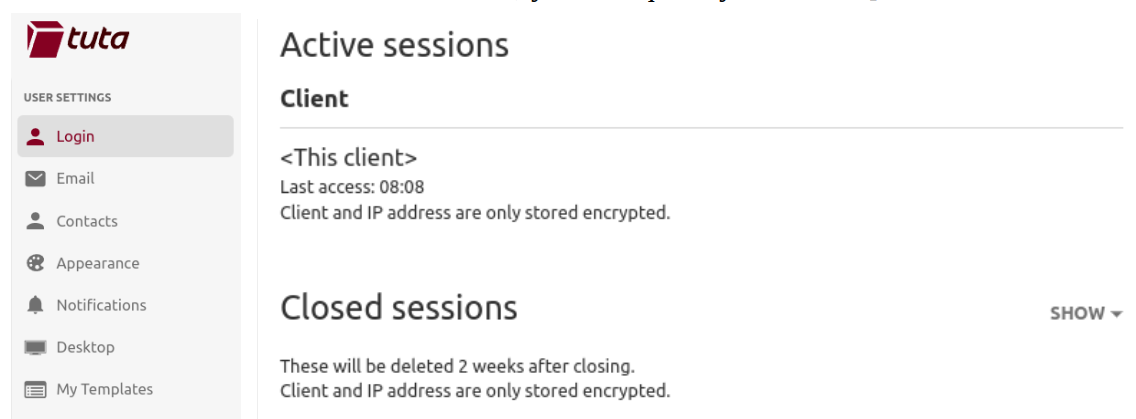

Tal como outras plataformas de correio eletrónico e redes sociais, o Tuta Mail permite-lhe verificar facilmente onde está atualmente ligado e também fornece um histórico de início de sessão que lhe mostrará todas as sessões encerradas anteriormente. Isto permite-lhe manter o controlo sobre o que está a acontecer na sua conta. Se um dispositivo desconhecido estiver listado aqui, pode removê-lo rapidamente.

Ao escolher um fornecedor de e-mail que encripta os seus dados, está protegido contra violações de dados e, com as nossas ferramentas de gestão de sessões fáceis de utilizar, pode controlar quem tem acesso à sua conta com dois simples cliques. Para máxima segurança, aconselhamos todos os utilizadores a ativar a autenticação de dois factores e a anotar o código de recuperação num local seguro.

Tuta está a tornar a privacidade e a segurança fáceis e intuitivas! Se ainda não se registou para obter a sua conta gratuita, pode começar hoje mesmo.