Tuta lança a criptografia pós-quântica para correio eletrónico

O Tuta Mail permite o TutaCrypt, um protocolo para trocar mensagens usando criptografia quântica segura.

Temos o prazer de anunciar que, com esta versão, estamos habilitando a criptografia quantum-safe por padrão para todas as novas contas do Tuta Mail. Estamos agora a substituir a criptografia assimétrica clássica (RSA-2048) pelo nosso protocolo de encriptação híbrido de segurança quântica chamado TutaCrypt: Ele combina um mecanismo de encapsulamento de chaves pós-quântico (CRYSTALS-Kyber) e uma troca de chaves Elliptic-Curve-Diffie-Hellmann (x25519).

Se quiser estar entre os primeiros a utilizar a encriptação resistente à quântica para os seus e-mails, inscreva-se já no Tuta Mail!

Arne Möhle, CEO da Tuta Mail, comenta: “Com o TutaCrypt estamos a revolucionar a segurança do correio eletrónico. Pela primeira vez, as pessoas podem agora enviar e receber e-mails encriptados de tal forma que nem mesmo os computadores quânticos serão capazes de quebrar a encriptação e decifrar as mensagens. Na Tuta, nós nos vemos como pioneiros em comunicação segura. Em 2014, publicámos o Tutanota, o primeiro serviço de e-mail encriptado automaticamente. Hoje, dez anos depois e mais dez milhões de utilizadores, estamos muito satisfeitos por estar a abrir caminho para e-mails seguros para o quantum! Queremos ajudar o maior número possível de pessoas a se comunicar de forma fácil e segura - agora e no futuro. Com o lançamento do TutaCrypt no Tuta Mail, alcançamos mais um marco para garantir a segurança da comunicação online no futuro.”

Quando Tutanota (agora Tuta Mail) foi lançado em março de 2014, foi o primeiro provedor de e-mail criptografado de ponta a ponta, permitindo que as pessoas criptografassem facilmente e-mails para qualquer pessoa no mundo. Ao longo dos anos, temos reforçado continuamente o nível de segurança no Tuta Mail, atualizando os nossos algoritmos de AES 128 para AES 256, o que já torna toda a encriptação em repouso quantum-safe. Também atualizamos nossa função de derivação de chave baseada em senha de bcrypt para Argon2, pois Argon2 é a função de hashing mais segura para proteger senhas e derivar chaves de criptografia.

A encriptação pós-quântica é a versão mais avançada de encriptação de dados de que dispomos atualmente, mas a encriptação continua a utilizar os mesmos métodos explicados na nossa publicação do blogue sobre conceitos básicos de criptografia, mas num protocolo híbrido.

Desafio para a segurança de mensagens de correio eletrónico

Embora a encriptação em repouso resistente à quântica possa ser facilmente obtida com o AES 256, o desafio para o correio eletrónico é a sua utilização de encriptação assimétrica. São necessários novos algoritmos pós-quânticos para a encriptação assimétrica e a criptografia de chave pública, e o NIST já escolheu o CRYSTALS-KYBER para normalização como ML-KEM (estabelecimento de chaves) e o CRYSTALS-Dilithium como ML-DSA (assinaturas digitais).

Reconstruímos o protocolo criptográfico Tuta a partir do zero e estamos agora a atualizar a nossa cifragem utilizando algoritmos resistentes à quântica juntamente com algoritmos convencionais (Kyber em combinação com AES 256 e ECDH x25519 num protocolo híbrido) para a nossa cifragem assimétrica de chaves públicas de correio eletrónico, mas também para a partilha de calendários, partilha de listas de contactos e futuros serviços de partilha de ficheiros. Este último serviço, a partilha segura pós-quântica de unidades e ficheiros, já está a ser trabalhado em paralelo com a Universidade de Wuppertal num projeto de investigação financiado pelo governo alemão.

Como ativar a encriptação quântica segura

Os novos utilizadores do Tuta não têm de tomar qualquer medida, mas sim atualizar a versão mais recente das aplicações Tuta para algoritmos pós-quânticos para proteger os seus e-mails, calendários e contactos. O novo protocolo será lentamente implementado também para todos os utilizadores existentes do Tuta.

Esta nova geração de encriptação torna todos os dados armazenados no Tuta à prova de futuro e também protege contra o conceito de “Harvest now, decrypt later”. Os atacantes que queiram deitar a mão aos dados encriptados dos e-mails Tuta têm agora de quebrar tanto os novos algoritmos pós-quânticos como a criptografia clássica AES/ECC.

Este é um grande salto em frente na segurança do correio eletrónico e estamos orgulhosos de estar a liderar o caminho para um futuro digital mais privado.

A especificação completa do protocolo está disponível no nosso sítio Web: TutaCrypt

Como o Tuta Mail é um projeto de código aberto, você também pode dar uma olhada na implementação do protocolo em nosso repositório GitHub.

Propriedades de segurança

Os principais especialistas em criptografia, bem como o governo dos EUA, recomendam uma estratégia de segurança cibernética que actualize os algoritmos de encriptação seguros para o quantum.

Seguindo esta abordagem de ponta, nós na Tuta protegemos agora todos os dados contra atacantes que recolhem mensagens encriptadas agora para as desencriptar quando um computador quântico universal de grande escala estiver disponível. Este modelo de atacante é designado por “Harvest Now, Decrypt Later”. Como não consideramos um adversário quântico ativo capaz de adulterar e quebrar mensagens durante a execução de um protocolo, não precisamos de autenticação e integridade para o cenário pós-quântico. À medida que as ameaças evoluem e os computadores quânticos podem ficar disponíveis, planeamos melhorar o nosso protocolo atual em conformidade.

TutaCrypt fornece as seguintes propriedades de segurança:

-

Confidencialidade (clássica e pós-quântica): Apenas os destinatários pretendidos (e o remetente) são capazes de aceder ao conteúdo de uma mensagem encriptada TutaCrypt.

-

Integridade (clássica): Uma mensagem encriptada TutaCrypt não pode ser modificada após a sua encriptação pelo remetente sem ser detectada após a desencriptação pelo destinatário.

-

Autenticidade (clássica): Os destinatários obtêm uma garantia criptográfica de que qualquer mensagem encriptada TutaCrypt foi enviada pelo seu remetente aclamado.

Blocos de construção criptográficos

Antes do lançamento da TutaCrypt, o seu cliente de correio seguro gerava um par de chaves RSA no momento do registo. Com o lançamento do TutaCrypt, agora estamos gerando dois pares de chaves:

- Um par de chaves de curva elíptica com a curva X25519 usada para uma troca de chaves ECDH (Elliptic Curve Diffie-Hellman Key Exchange)

- E um par de chaves Kyber-1024 utilizado para o encapsulamento de chaves.

As chaves privadas são armazenadas encriptadas nos nossos servidores baseados na Alemanha (com uma chave derivada da palavra-passe do utilizador) para que possam ser utilizadas em qualquer dispositivo do utilizador. A partir de agora, as novas contas Tuta Mail terão apenas pares de chaves TutaCrypt e nenhum par de chaves RSA, o que é explicado na nossa página de encriptação com detalhes sobre como encriptamos e protegemos as chaves dos utilizadores nos nossos servidores baseados na Alemanha para uma melhor proteção dos dados.

Para encriptação simétrica autenticada e com segurança quântica, o TutaCrypt utiliza o AES-256 no modo CBC com HMAC-SHA-256.

As chaves AES-256 de longo prazo são usadas para encriptar os dados armazenados no servidor, que são derivados da palavra-passe do utilizador usando Argon2.

As chaves de encriptação simétrica são derivadas utilizando HKDF-SHA-256.

Como é que funciona?

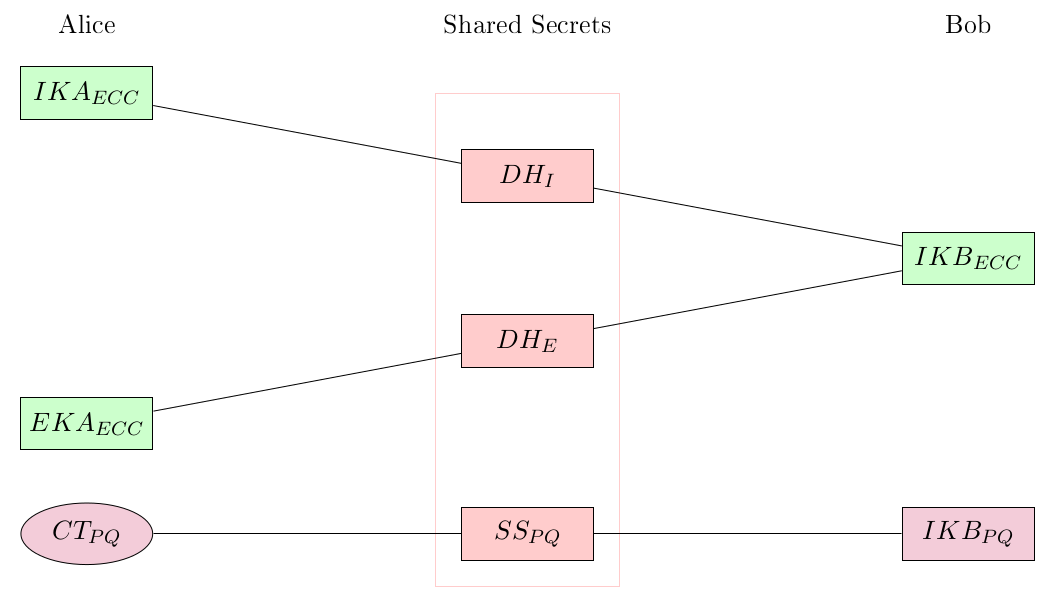

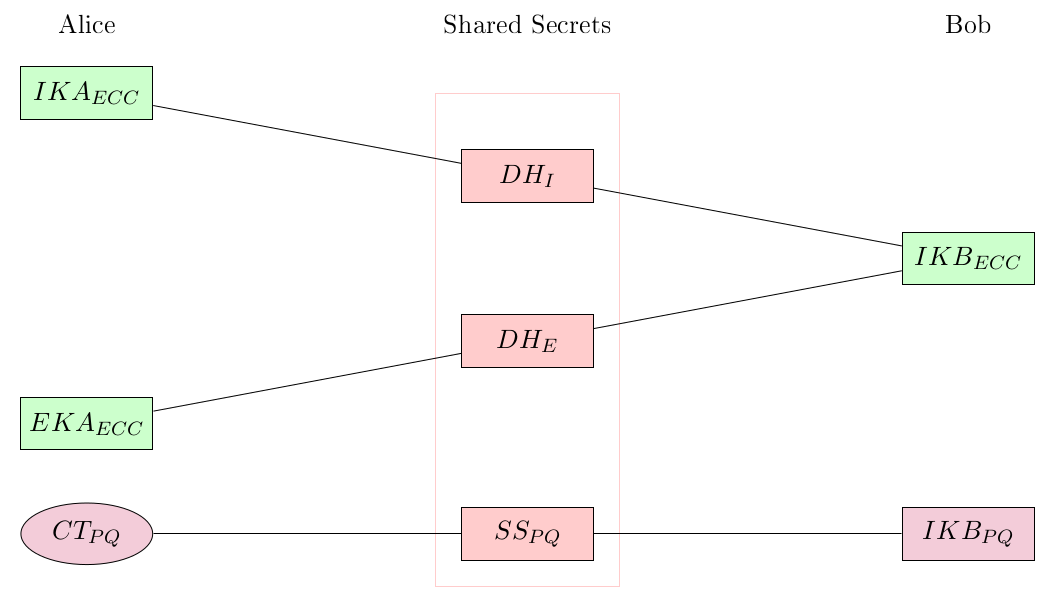

O TutaCrypt combina os algoritmos acima mencionados para trocar uma chave criptográfica que é utilizada para encriptar e desencriptar a mensagem, incluindo o corpo do correio, o assunto e os anexos.

O protocolo obtém dois segredos partilhados utilizando ECDH entre a chave de identidade do remetente (IKA), uma chave efémera (EKA) gerada pelo remetente e a chave de identidade do destinatário (IKB).

Estes dois segredos (DHI e DHE) são utilizados como entrada para a função de derivação de chaves, juntamente com um terceiro segredo partilhado que é obtido a partir de um encapsulamento de chaves Kyber (SSPQ). A chave derivada cifra e decifra a chave da mensagem.

Lançamento gradual para todos os utilizadores do Tuta

Com o lançamento do TutaCrypt, todas as chaves de criptografia recém-geradas de novas contas do Tuta Mail serão geradas com algoritmos quantum-safe.

Numa segunda etapa do TutaCrypt, estamos agora a trabalhar num mecanismo para rodar as diferentes chaves utilizadas na nossa aplicação. Assim que esta funcionalidade estiver disponível para lançamento público, começaremos a implementar a encriptação segura pós-quântica também para todos os dez milhões de utilizadores existentes.

Outros planos

O TutaCrypt é uma grande melhoria na criptografia do Tuta. Estamos satisfeitos por sermos o primeiro fornecedor de e-mail que encripta os dados dos seus utilizadores com encriptação segura quântica. Isto prova que a criptografia complexa e forte pode ser disponibilizada a toda a gente. Mas tencionamos ir ainda mais longe.

Explicámos quais as propriedades de segurança que o protocolo possui atualmente. No entanto, estamos conscientes de que existem algumas limitações relativamente à autenticação, em particular no caso de as chaves de identidade de longo prazo serem comprometidas.

Os nossos parceiros no projeto PQDrive da Universidade de Wuppertal não encontraram quaisquer problemas de segurança com o protocolo TutaCrypt e sugeriram que fizéssemos uma verificação formal. Planeamos que o protocolo seja formalmente revisto e verificado num futuro próximo.

Estamos a melhorar o protocolo em conjunto com a Universidade de Wuppertal e, a longo prazo, pretendemos implementar o protocolo PQMail completo para obter Perfect Forward Secrecy e Future Secrecy como propriedades de segurança adicionais.

Tudo isto é necessário para proporcionar a melhor segurança. Já estamos a ativar o TutaCrypt para todos os nossos clientes, para que possam beneficiar do aumento do nível de segurança com a criptografia pós-quântica.

Atualização de agosto de 2025 : Conforme já anunciado, adicionamos a verificação de chaves para que a TutaCrypt também forneça autenticação garantida criptograficamente.

Por que precisamos de criptografia pós-quântica AGORA

A criptografia resistente ao quantum ou pós-quantum é a nossa melhor aposta contra ataques de futuros computadores quânticos para aumentar a segurança, a privacidade e a proteção dos dados.

O surgimento dos computadores quânticos traz grandes vantagens para o nosso mundo online, mas também grandes riscos para a nossa segurança e privacidade. À medida que a revolução quântica se aproxima, a introdução de uma criptografia pós-quântica robusta torna-se fundamental: Os novos algoritmos devem ser implementados agora para proteger os nossos dados de futuros ataques por computadores quânticos. Nesta publicação, explicamos o objetivo da criptografia pós-quântica, como funciona a encriptação pós-quântica e porque precisamos de criptografia resistente ao quantum já hoje - e não quando a era dos computadores quânticos tiver começado.

A Internet, tal como a conhecemos, depende da encriptação: comunicações confidenciais, e-mails seguros, transacções financeiras, infra-estruturas críticas - tudo isto está em risco se a encriptação puder ser quebrada. Atualmente, todos os tipos de intervenientes investem fortemente no desenvolvimento de computadores quânticos - por diversas razões.

Estes computadores prometem trazer grandes vantagens para a tecnologia da informação, nomeadamente em combinação com a inteligência artificial (IA). Mas os computadores quânticos também podem ser transformados em máquinas de vigilância sem precedentes e ameaçar a nossa cibersegurança**: a corrida entre os computadores quânticos e a criptografia pós-quântica está a começar!**

Os computadores quânticos ameaçam a encriptação

A computação quântica e a criptografia resistente ao quantum vão mudar a tecnologia da informação de uma forma nunca antes vista.

A investigação anterior produziu vários algoritmos quânticos para resolver eficazmente diferentes problemas que hoje são considerados demasiado difíceis. Devido a essa capacidade, a computação quântica trará grandes melhorias em diferentes áreas da tecnologia da informação.

No entanto, também representa uma séria ameaça para a encriptação, uma vez que os sistemas de encriptação assimétricos que são amplamente utilizados atualmente (RSA, ECC, (EC)DSA e (EC)DH) se baseiam em variantes de apenas dois problemas matemáticos difíceis que, infelizmente, a computação quântica é capaz de resolver de forma significativamente mais rápida**: o problema da factorização de números inteiros e o problema dos logaritmos discretos**.

Com o algoritmo de Shor (1994) a funcionar num computador quântico universal, ambos os problemas podem ser resolvidos em tempo polinomial.

A Criptografia de Curvas Elípticas é resistente ao quantum?

Isto significa que os respectivos sistemas de criptografia que se baseiam no RSA e no ECC podem efetivamente ser quebrados.

Algoritmos criptográficos populares como a Criptografia de Curva Elíptica (ECC) não são resistentes ao quantum e podem ser facilmente quebrados pela computação quântica. É importante notar que a ECC, bem como a encriptação PGP baseada em AES e RSA, serão obsoletas nos próximos anos, quando o concurso de criptografia pós-quântica do NIST estiver concluído. Na melhor das hipóteses, estes algoritmos tradicionais serão utilizados em protocolos híbridos, combinados com algoritmos de segurança quântica.

O tempo que um atacante levará para quebrar a encriptação RSA e ECC depende da capacidade do computador quântico. De acordo com um estudo do Gabinete Federal Alemão para a Segurança da Informação (BSI), são necessários cerca de 1 milhão de qubits físicos para quebrar o RSA de 2048 bits em 100 dias e cerca de mil milhões de qubits para o quebrar numa hora. Os avanços na conceção de algoritmos permitirão reduzir ainda mais estes números.

A corrida para soluções quânticas seguras

”Isto significa que os computadores quânticos têm o potencial de acabar por quebrar a maioria das comunicações seguras do planeta”, afirma o criptógrafo Rafael Misoczki. A corrida está a decorrer para criar novas formas de proteger os dados e as comunicações para combater a ameaça representada pelos computadores quânticos universais de grande escala.

Por exemplo, as agências federais dos EUA, como o FBI e a NSA, já são obrigadas a adotar a segurança pós-quântica, e o sector privado está a ser aconselhado a seguir o exemplo. Este requisito faz parte da Estratégia Nacional de Cibersegurança divulgada pela administração Biden em março de 2023. É óbvio que os decisores políticos já compreenderam a ameaça da cibersegurança dos computadores quânticos para as comunicações confidenciais e secretas em linha.

Quando é que a computação quântica se tornará uma realidade?

Até à data, não foi desenvolvido nenhum computador quântico prático. No entanto, a computação quântica é um domínio de investigação muito ativo, tendo-se registado rápidos progressos no passado, em especial nos últimos anos.

Os avanços na computação quântica são anunciados regularmente por grandes empresas como a IBM, a Google e a Intel. No entanto, estes computadores funcionam apenas com cerca de 50 a 70 qubits físicos. De acordo com o referido estudo do BSI, um computador quântico capaz de quebrar os actuais sistemas de criptografia não será uma realidade a curto prazo.

No entanto, as revelações de Edward Snowden tornaram óbvio que os dados encriptados são já hoje armazenados por diferentes actores. É mais do que tempo de garantir que esses actores não serão capazes de os decifrar anos mais tarde, quando tiverem sido construídos computadores quânticos universais em grande escala.

Além disso, a computação quântica já não é uma possibilidade distante, mas já é uma realidade. O instituto de investigação Riken, no Japão, anunciou que irá disponibilizar em linha o primeiro computador quântico do país, construído internamente, a várias empresas e instituições académicas. A Riken planeia ligar este protótipo de computador quântico ao segundo supercomputador mais rápido do mundo, o Fugaku, até 2025, a fim de expandir os seus casos de utilização no mundo real, incluindo a investigação relacionada com materiais e produtos farmacêuticos.

Não se trata de um desenvolvimento isolado, mas sim de parte do que parece ser uma “corrida ao armamento” da computação quântica. De acordo com a Agência de Ciência e Tecnologia do Japão, nas últimas três décadas, a China registou o maior número de patentes a nível mundial para a computação quântica, cerca de 2700, seguida dos EUA com cerca de 2200 e do Japão com 885.

É evidente que o mundo está à beira de uma revolução tecnológica com o aparecimento dos computadores quânticos, que prometem um poder de processamento sem precedentes e a capacidade de resolver problemas complexos que os computadores clássicos não conseguem.

Embora isto seja empolgante, também representa uma ameaça para os actuais protocolos de encriptação, que podem ser facilmente quebrados por computadores quânticos, deixando informações sensíveis expostas a atacantes. É por esta razão que a Estratégia Nacional de Cibersegurança dos EUA apela à transição para a criptografia pós-quântica, que utiliza algoritmos resistentes aos ataques dos computadores quânticos. A estratégia reconhece a necessidade de se preparar para o futuro e garantir que os protocolos de encriptação permaneçam seguros face à evolução das ameaças.

Embora não se espere que a possibilidade de um computador quântico quebrar com sucesso os actuais protocolos de encriptação de ponta a ponta se torne uma realidade no futuro imediato, é importante trabalhar para prevenir este tipo de ameaça o mais rapidamente possível, porque as soluções eficientes levam tempo a desenvolver.

Como funcionam os computadores quânticos

Os computadores comuns armazenam dados como 1s e 0s. Já os computadores quânticos utilizam qubits para armazenar dados. Cada qubit está numa sobreposição de 1 e 0. As medições projectam um destes estados com uma certa possibilidade.Como cada qubit representa dois estados ao mesmo tempo, o número total de estados duplica com cada qubit adicionado.

Assim, um quibit representa dois números possíveis, dois qubits representam quatro números possíveis, três qubits representam oito números possíveis. Desde a pandemia do coronavírus, todos nós compreendemos os números exponenciais. Podemos ter uma ideia da potência de um computador quântico com, digamos, 100 qubits**. Uma máquina quântica com 300 qubits, por exemplo, poderia representar mais valores do que o número de átomos existentes no universo observável.**

Há cerca de 20 anos, investigadores japoneses foram pioneiros na criação de qubits supercondutores: Arrefeceram certos metais a temperaturas extremamente baixas para obterem um ambiente de trabalho estável para os computadores quânticos.

Este método era tão promissor que desencadeou projectos de investigação na Google, IBM e Intel.

Os computadores quânticos actuais não se parecem de todo com computadores normais. Em vez disso, são grandes cilindros de metal e fios torcidos, que são colocados em grandes frigoríficos. Os investigadores enviam informação para a máquina e recebem cálculos em troca, tal como acontece com os computadores normais.

A IBM permite mesmo que investigadores externos comprem capacidade de computação no seu Q System One. Isto permite que investigadores de todo o mundo utilizem um computador quântico sem nunca terem visto ou tocado num computador real.

A sua paralelização inerente de computação em todos os estados simultaneamente permitirá a estas poderosas máquinas de computação quebrar encriptações atualmente inquebráveis.

Porque precisamos de encriptação

A encriptação está à nossa volta quando utilizamos a Internet. É parte integrante de qualquer processo digital que necessite de confidencialidade: as comunicações, as finanças, o comércio, as infra-estruturas críticas, os cuidados de saúde e muitas outras áreas da nossa vida quotidiana são protegidas por uma encriptação forte. Quando os algoritmos criptográficos utilizados nestes processos se tornarem invioláveis devido ao desenvolvimento de computadores quânticos universais de grande escala, os atacantes com acesso a esses computadores podem ameaçar muitos aspectos da nossa vida quotidiana.

A Internet, tal como a conhecemos, só funciona com encriptação inquebrável. Chegou o momento de nos prepararmos para a revolução quântica com a introdução da criptografia pós-quântica.

O que é a criptografia pós-quântica?

A criptografia pós-quântica descreve algoritmos criptográficos executados em computadores convencionais, mas que se baseiam em problemas matemáticos que se acredita serem demasiado difíceis para serem decifrados por computadores convencionais e quânticos. Enquanto não existir um algoritmo quântico eficiente que resolva exatamente estes problemas de forma mais eficiente, podemos assumir que não podem ser resolvidos por computadores quânticos.

Em resposta à ameaça quântica, a comunidade global de cibersegurança está ativamente empenhada numa corrida para desenvolver algoritmos criptográficos pós-quânticos. Estes algoritmos são concebidos para resistir a ataques de computadores clássicos e quânticos, garantindo a longevidade da comunicação segura.

Em 2016, o Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) iniciou um processo para padronizar esses algoritmos seguros para o quantum. O resultado final desta norma de criptografia pós-quântica do NIST está a ser aguardado com expetativa pela comunidade criptográfica. O processo encontra-se atualmente na quarta - e quase final - fase de avaliação de algoritmos normalizados para encriptação segura pós-quântica, tendo já sido anunciados os primeiros quatro algoritmos criptográficos resistentes ao quantum - CRYSTALS-Kyber para encriptação e CRYSTALS-Dilithium, FALCON e SPHINCS+ para assinaturas digitais.

Preparar-se para a revolução da computação quântica

O desenvolvimento e a implementação da criptografia pós-quântica são bastante urgentes. Embora os computadores quânticos capazes de quebrar os criptossistemas que utilizamos atualmente possam não se tornar realidade a curto prazo, a experiência tem demonstrado que a implementação de novas normas criptográficas leva muito tempo. Os novos algoritmos têm de ser avaliados cuidadosamente, a sua segurança tem de ser comprovada por uma criptanálise intensiva e têm de ser encontradas implementações eficientes. Por exemplo, embora a criptografia de curva elíptica tenha sido proposta pela primeira vez no final dos anos 80, só foi adaptada para utilização em massa há alguns anos.

Colher agora, decifrar depois

A diferença entre a criptografia atual e a criptografia pós-quântica é que os novos algoritmos resistentes à criptografia quântica serão capazes de se defender dos ataques dos computadores quânticos, ao passo que os dados encriptados com os algoritmos atualmente utilizados não terão capacidade para resistir a esses ataques.

A ameaça é designada por estratégia “colhe agora, decifra depois” : Os dados que circulam na Internet estão a ser recolhidos agora, por exemplo, por serviços secretos como a NSA ou outros países com cinco olhos, para serem desencriptados mais tarde.

Esta ameaça torna óbvio que esperar se - ou quando - os computadores quânticos serão lançados já não é uma opção.

Qual é o objetivo de tudo isto?

O objetivo da criptografia pós-quântica é garantir que os dados encriptados permaneçam seguros no futuro. Como o governo dos EUA e o NIST explicaram: todos os dados encriptados com algoritmos padrão não conseguem atingir este novo nível de exigência de segurança e os algoritmos de criptografia pós-quântica devem ser implementados agora. Felizmente, alguns dados podem ser protegidos com encriptação pós-quântica de forma relativamente fácil, uma vez que o AES 256 (encriptação simétrica) já é considerado resistente à encriptação quântica.

Isto significa que quaisquer dados armazenados no seu computador ou no sistema de uma empresa, como documentos e ficheiros, podem ser facilmente protegidos com o comprovado algoritmo AES 256.

O desafio da encriptação assimétrica

No entanto, a situação torna-se mais complicada quando se pretende encriptar dados assimetricamente de uma forma resistente à quântica, por exemplo, para partilha de ficheiros encriptados ou para enviar e receber e-mails encriptados**.**

Muitas empresas diferentes já começaram a fazer experiências com criptografia assimétrica resistente à quântica nas suas aplicações. À semelhança das recentes actualizações pós-quânticas da Signal e da Apple, nós, na Tuta Mail, somos pioneiros na utilização de algoritmos resistentes à quântica juntamente com algoritmos convencionais (Kyber e Dilithium em combinação com AES 256 e RSA 2048 num protocolo híbrido) para a nossa encriptação assimétrica de chave pública de e-mails, mas também para a partilha de calendários, partilha de listas de contactos e futuros serviços de partilha de ficheiros.

Ao fazê-lo, estamos a seguir o conselho do NIST, do governo dos EUA, bem como de especialistas em criptografia de renome, como Lyubashevsky: “Se tem realmente dados sensíveis, faça-o agora, migre você mesmo.”

Protocolo híbrido para obter a máxima segurança

Uma vez que os algoritmos quânticos resistentes são relativamente recentes e a sua segurança ainda não foi suficientemente comprovada, não podemos simplesmente substituir os algoritmos criptográficos actuais por eles. Pode ainda acontecer que alguém invente um ataque num computador convencional ou num computador quântico que quebre o algoritmo quântico seguro que foi escolhido. Uma abordagem híbrida é um requisito essencial, uma vez que os novos algoritmos ainda não foram testados em combate. Mesmo que a conclusão matemática que torna estes algoritmos quânticos seguros esteja correta, pode haver erros na implementação que podem comprometer a segurança.

Por conseguinte, os algoritmos de criptografia pós-quântica e os algoritmos convencionais têm de ser combinados numa abordagem híbrida. Esta é a abordagem utilizada por todas as actualizações quânticas resistentes, como é o caso da Signal, da Apple ou da Tuta.

Como os computadores quânticos estão prestes a tornar-se uma realidade, temos de estar um passo à frente com a criptografia pós-quântica para manter todos os dados seguros - agora e no futuro!

Se quiser estar entre os primeiros a utilizar a encriptação resistente ao quantum para os seus e-mails, inscreva-se agora no Tuta Mail!