A Google introduz novos requisitos de segurança para os remetentes de correio eletrónico em massa - mas já o devia ter feito há anos.

O Google e o Yahoo! vão exigir a utilização de DMARC, SPF e DKIM numa tentativa de reprimir o spam e o phishing. É surpreendente o facto de estas características não serem já um requisito.

O Google anunciou que vai começar a aplicar medidas de segurança mais rigorosas para todas as contas que enviam mais de 5000 e-mails por dia para os utilizadores pessoais do Gmail. Essa mudança é uma tentativa do provedor de e-mail da Big Tech de reprimir os e-mails de phishing e o spam direcionados aos usuários do seu serviço Gmail. O Gmail é o provedor de e-mail mais popular do mundo e também uma das principais fontes de e-mails de spam do mundo. Como parte destas novas medidas, será exigido aos chamados “remetentes em massa” que implementem definições de segurança anteriormente opcionais nos seus endereços de correio eletrónico de domínio personalizado. Essas configurações são DMARC, SPF e DKIM, configurações de segurança que os usuários do domínio personalizado Tuta foram obrigados a ativar desde 2019.

No artigo a seguir, examinaremos o que esses acrônimos significam e como eles podem proteger um endereço de domínio de e-mail personalizado de ser abusado por spam ou phishing.

Estes incluem:

Novas normas de segurança

Os novos requisitos de segurança que a Google está a introduzir fornecem coletivamente diferentes formas de garantir a autenticidade dos e-mails. Como em qualquer área de TI, há uma série de acrónimos que devemos desvendar e explicar. É importante notar que estes são aplicados a endereços de domínio personalizados utilizados por remetentes em massa que pretendem enviar tráfego de e-mail para utilizadores do Gmail.

DMARC: Autenticação, comunicação e conformidade de mensagens baseadas em domínio

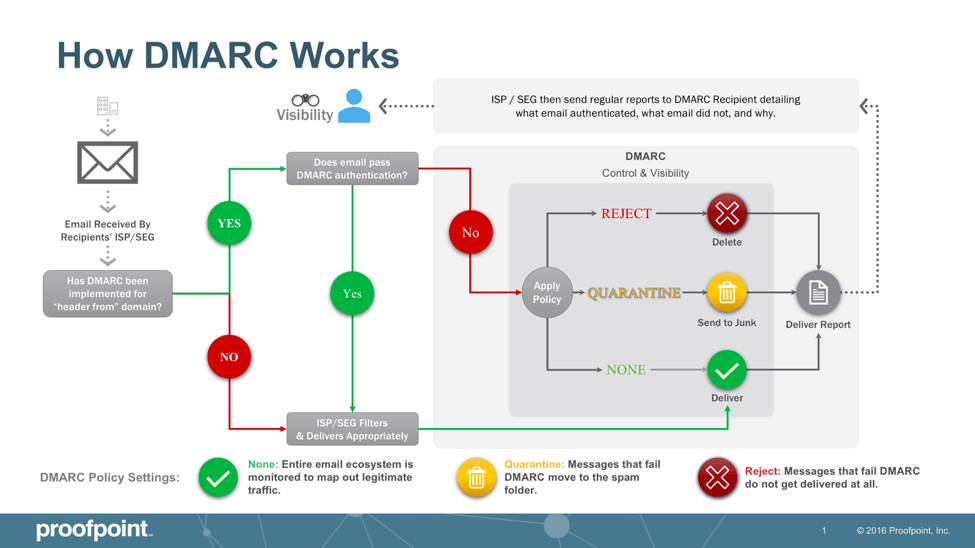

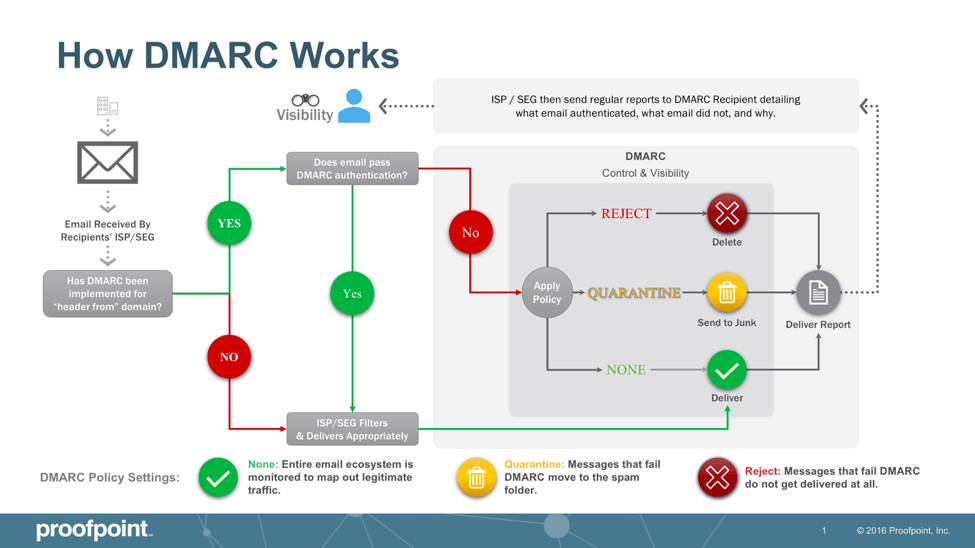

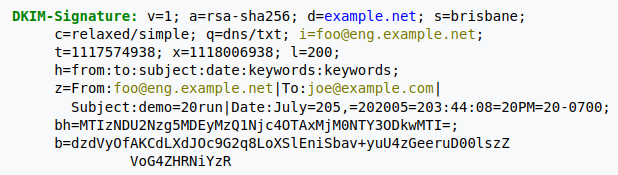

DMARC significa Domain-based Message Authentication, Reporting, and Conformance (Autenticação, comunicação e conformidade de mensagens com base no domínio). É um protocolo de autenticação de e-mail que dá aos utilizadores de domínios personalizados a capacidade de impedir que outros utilizem o seu domínio sem autorização. Quando os autores de fraudes enviam mensagens de correio eletrónico fingindo ser uma empresa local, a isto chama-se “falsificação de correio eletrónico” e o DMARC acrescenta uma verificação adicional que o impede. Quando uma entrada DMARC é adicionada ao painel de definições DNS de um fornecedor de domínios, os servidores de correio eletrónico que recebem uma mensagem de correio eletrónico desse domínio personalizado podem autenticar a mensagem com base nas instruções definidas pelo proprietário do domínio personalizado. Se as verificações forem aprovadas, o correio eletrónico pode ser entregue e, se falhar, o correio eletrónico será rejeitado de acordo com as regras de configuração do proprietário do domínio.

O DMARC actua como o definidor de regras para decidir que tipo de acções são tomadas se as verificações SPF e DKIM não forem devidamente satisfeitas.

Imagem da ProofPoint security

SPF: Estrutura da política do remetente

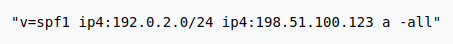

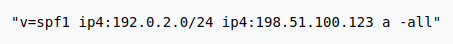

O Sender Policy Framework (SPF) é o elemento seguinte dos novos requisitos de segurança da Google. A função de um registo SPF é autenticar que o servidor de correio eletrónico remetente tem permissão para ser o ponto de origem dos e-mails enviados com o domínio personalizado do utilizador. Este elemento depende de um registo DMARC corretamente configurado para determinar o que acontece se a verificação do registo SPF falhar. Ao publicar um registo SPF nos seus registos DNS, é menos provável que os remetentes de spam e outros atacantes tentem utilizar o seu domínio, uma vez que os seus e-mails de spam não poderão ser verificados como enviados a partir de um servidor de e-mail não autorizado.

Este registo SPF verificará se o e-mail foi enviado por um destes endereços IP; se o e-mail tiver sido enviado de qualquer outro servidor de e-mail, será rejeitado.

DKIM: Correio Identificado por DomainKeys

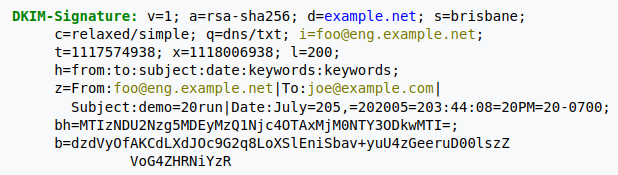

O DomainKeys Identified Mail é o terceiro protocolo de autenticação exigido pelo Google para os remetentes em massa. O DKIM verifica para evitar a utilização não autorizada de endereços de correio eletrónico de domínio personalizado como uma contra-medida para evitar ataques de phishing e falsificação de correio eletrónico. As assinaturas DKIM são adicionadas como forma de os fornecedores de correio eletrónico verificarem a autenticidade do remetente.

A assinatura DKIM tem três passos principais:

- O remetente do correio eletrónico escolhe os campos que devem ser incluídos na assinatura DKIM. Estes podem variar entre o endereço “De”, o corpo do correio eletrónico, as linhas de assunto, etc. Estes campos devem permanecer inalterados em trânsito ou a verificação final DKIM falhará.

- O fornecedor de correio eletrónico do remetente criará um hash para os campos escolhidos e o hash será encriptado utilizando a chave privada do remetente.

- Após o envio, o servidor de correio eletrónico recetor validará a assinatura, obtendo a chave pública que corresponde à chave privada do remetente. Isto desencripta a cadeia de hash do passo 2 e verifica se não ocorreram alterações durante o trânsito.

Só quando estes passos forem bem sucedidos é que o correio eletrónico será entregue. Se não forem cumpridos, o correio eletrónico será rejeitado de acordo com a regra DMARC do proprietário do domínio.

Aqui está um exemplo de assinatura DKIM utilizada para proteger um domínio personalizado de ser falsificado para enviar correio eletrónico de spam ou phishing.

As alterações de segurança das grandes tecnologias já deviam ter sido feitas há muito tempo

Tanto o Google como o Yahoo! anunciaram que estas definições serão obrigatórias a 1 de fevereiro de 2024, mas estas funcionalidades de segurança estão disponíveis há anos. Embora seja uma grande medida da Big Tech começar a exigir estes registos de segurança DNS adicionais, o momento é algo questionável. A Google é, sem dúvida, um líder no espaço de segurança de TI, mas a sua abordagem laissez-faire à segurança do correio eletrónico parece um pouco deslocada. O Yahoo! também não merece muitos aplausos. Na sequência de grandes violações de dados que expuseram quase todas as contas existentes, este tráfego deveria ter sido objeto de uma análise mais rigorosa imediatamente e não quase uma década depois.

É ótimo ver que a Google e a Yahoo! estão a reforçar os seus requisitos de segurança porque, em 2022, quase 49% de todos os e-mails enviados eram spam.

O Gmail é o principal remetente diário de spam, com 14,5 milhões de e-mails de spam por dia!

Há críticas erróneas aos serviços de correio eletrónico orientados para a privacidade, como o Tuta Mail, alegando que são um refúgio para malfeitores e spammers. Embora possa haver spammers que tentam utilizar os nossos serviços, estes são rapidamente desactivados. O Gmail da Google, por outro lado, foi considerado responsável pelo envio de 14,5 milhões de mensagens de correio eletrónico não solicitado por dia. O volume incompreensível de spam proveniente dos servidores de correio eletrónico da Google, por si só, supera todas as tentativas de spam de outros fornecedores de correio eletrónico.

As medidas de segurança agora em vigor são um passo na direção certa, mas, em retrospetiva, deveriam ter sido introduzidas muito mais cedo.

As alternativas oferecem uma segurança melhor e mais abrangente.

O Tuta Mail suporta a utilização total de domínios de e-mail personalizados, mas durante o processo de configuração do domínio personalizado, orientamos todos os utilizadores sobre como obter estes registos de segurança DNS cruciais adicionados para proteger melhor o seu domínio personalizado contra abusos por parte de fraudadores. Outros fornecedores de tecnologia de ponta abandonaram esta opção, como a Microsoft, que recentemente removeu este suporte de domínio personalizado do Outlook.

Ao escolher uma alternativa privada aos grandes fornecedores de tecnologia, não só é possível tirar partido de opções de domínio fáceis de configurar, como também pode ter a certeza de que os seus dados estão a salvo das práticas de publicidade invasivas da Google. Ao escolher a Tuta para proteger os seus e-mails , está também protegido pela nossa primeira encriptação pós-quântica do mundo. Esta nova geração de encriptação protege-o a si e aos seus dados das agências de inteligência e das suas práticas de “Colher agora, desencriptar depois”.

Largue o Google e escolha a privacidade!

Merece mais do que ter os seus dados recolhidos para treinar modelos de IA que, por sua vez, enviam anúncios direccionados para a sua caixa de correio. Deve ser livre de comunicar em segurança com os seus amigos e entes queridos sem ter de se preocupar com a possibilidade de as grandes tecnologias o espreitarem por cima do ombro. Ao escolher uma alternativa de correio eletrónico privado, está a proteger a sua liberdade de expressão.