Compreender a criptografia: Os princípios básicos

As diferenças entre a encriptação assimétrica e a simétrica

Encriptação simétrica vs assimétrica: Qual é a diferença?

A criptografia é o estudo e a prática de conseguir uma comunicação segura que necessite de proteção contra um adversário. Os criptossistemas podem utilizar matemática complicada ou ser tão simples como o jogo de linguagem “Pig Latin” que aparece regularmente nos recreios das escolas. A utilização da criptografia consiste em manter o que se pretende dizer a salvo dos bisbilhoteiros. Naturalmente, os diferentes tipos de encriptação que utilizamos diariamente nas operações bancárias em linha, na utilização de cartões multibanco e nos nossos smartphones baseiam-se numa série de algoritmos matemáticos concebidos para manter os seus dados digitais seguros. Entre estes algoritmos, existem duas formas principais: encriptação simétrica e encriptação assimétrica. A noção comum daquilo em que as pessoas pensam quando ouvem falar de espiões e códigos secretos é um exemplo de encriptação simétrica, mas na verdade há muito mais complexidade quando se trata de proteger as suas comunicações. Então, quais são as diferenças entre a encriptação simétrica e a assimétrica? Vamos descobrir.

Encriptação de chave simétrica

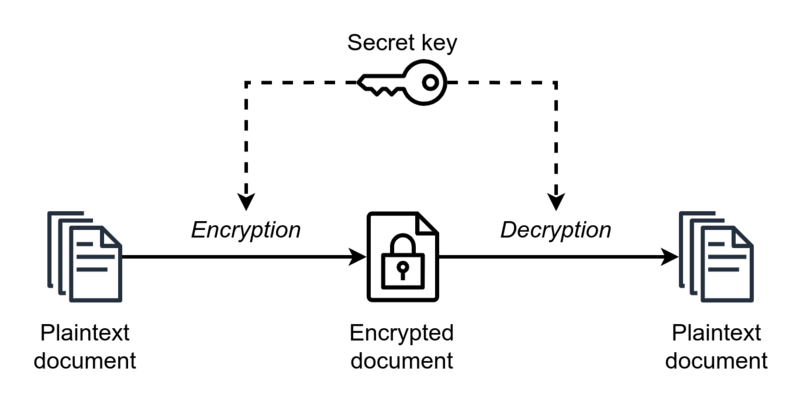

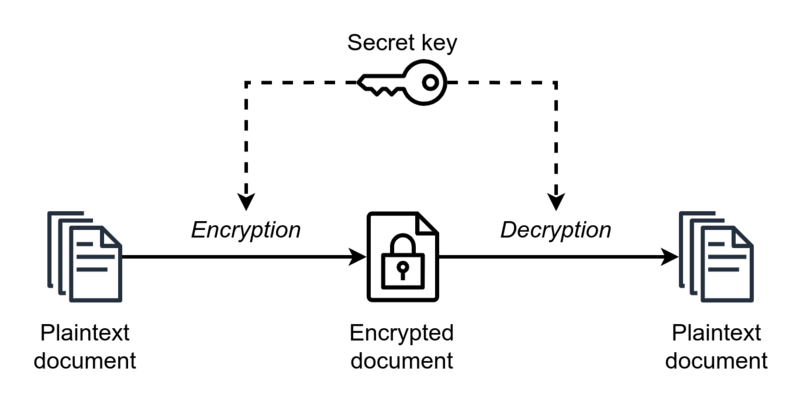

A criptografia de chave simétrica recebe este nome porque utiliza o mesmo segredo ou chave para encriptar e desencriptar dados. Existem diferentes formas de cifras simétricas, mas se a chave de encriptação e a chave de desencriptação forem idênticas, então enquadram-se neste grupo.

Neste exemplo, vemos Alice a utilizar a mesma chave para encriptar o documento que Bob utiliza para o desencriptar.

Nem todos os algoritmos de encriptação funcionam da mesma forma, e a encriptação simétrica tem dois tipos principais: a cifra de fluxo e a cifra de bloco. A principal diferença entre os dois reside na forma como os bits de dados são encriptados. Uma cifra de fluxo encripta todos os bytes de dados um a um individualmente, combinando-os com um número pseudo-aleatório gerado por um fluxo de chaves (daí o nome) até que todos os dados tenham sido encriptados. As cifras de bloco, por outro lado, agrupam um número invariável de bytes e encriptam os grupos. Se o grupo final tiver um tamanho mais pequeno do que os outros blocos, esse grupo será “almofadado” de modo a atingir o tamanho do bloco correspondente. As cifras de fluxo tendem a ser mais rápidas do que uma cifra de bloco e também podem ser executadas em hardware menos potente, mas são mais propensas a riscos de segurança.

Exemplos bem conhecidos de criptografia de chave simétrica

Provavelmente, o algoritmo de chave simétrica mais conhecido é o Rijnael/AES. O AES (Advanced Encryption Standard) é uma cifra de bloco que se tornou o protocolo de encriptação simétrica por defeito em substituição do DES. Depois de vencer o concurso do NIST para o sucessor do DES, o AES tornou-se rapidamente uma norma industrial. Atualmente, o AES256 (AES com uma chave de 256 bits) é considerado resistente ao quantum por criptógrafos e especialistas em segurança.

_Round_Function.CaY6mPFq_Z1XnRnN.png)

_Round_Function.CaY6mPFq_Z1XnRnN.png)

Um exemplo da função de ronda no AES.

Quando é utilizada a encriptação simétrica?

A encriptação simétrica é geralmente utilizada para encriptar grandes quantidades de dados devido à sua velocidade. Por exemplo, no Tuta todos os dados do utilizador são encriptados no lado do cliente utilizando encriptação simétrica com AES256. É provável que utilize a encriptação simétrica em sua casa se estiver a utilizar uma ligação WiFi, uma vez que o WPA se baseia em sistemas de encriptação simétricos. A encriptação simétrica depara-se com dificuldades quando comunica com outras partes, porque tem de haver uma forma segura de partilhar a chave de encriptação. É aí que entra em jogo a encriptação de chave assimétrica.

Encriptação assimétrica ou de chave pública

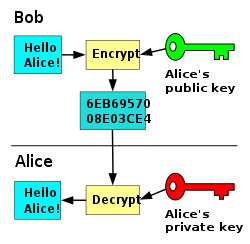

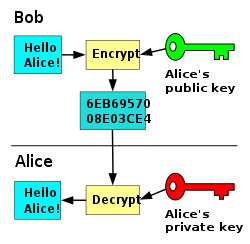

A troca de chaves assimétricas veio a público pela primeira vez em 1976, após a publicação de um artigo inovador de Whitfield Diffie e Martin Hellman. Também designada por criptografia de “chave pública”, a encriptação assimétrica utilizava duas chaves em vez de uma única chave partilhada. No modelo de encriptação de chave pública, uma chave pública pode ser utilizada para encriptar uma mensagem e a chave privada do destinatário será utilizada para a desencriptar. A encriptação de chave assimétrica é particularmente útil para comunicar através da Internet, uma vez que a chave pública foi concebida para ser pública e não deve ser protegida da mesma forma que uma chave de encriptação simétrica.

Exemplos populares de criptografia de chave assimétrica

Muitos dos algoritmos criptográficos mais conhecidos pertencem a esta categoria. O sistema de criptografia RSA, os protocolos SSH e TLS/SSL e o programa PGP são exemplos populares de criptografia assimétrica. O RSA tem sido um padrão da indústria, mas caiu recentemente em desuso com a procura da criação de encriptação resistente ao quantum.

Este gráfico mostra como Alice e Bob utilizam pares de chaves públicas e privadas para encriptar e desencriptar dados.

Quando é utilizada a encriptação assimétrica?

A encriptação assimétrica é utilizada principalmente para enviar chaves de encriptação através da Internet. Se o conteúdo da sua mensagem tiver sido encriptado utilizando a encriptação simétrica, terá de partilhar de forma segura o segredo com o destinatário da mensagem. Isto é feito com a encriptação assimétrica. A criptografia de chave pública é mais lenta do que a criptografia simétrica e, por esta razão, também tende a exigir mais recursos para encriptar e desencriptar dados. Existe um maior grau de segurança devido à utilização de diferentes tipos de chaves (públicas e privadas) em combinação para satisfazer um requisito de segurança mais elevado e, uma vez que o tamanho das chaves não é normalmente muito grande (em comparação com documentos, imagens ou vídeos de grandes dimensões), pode ser utilizado para transmitir de forma segura a chave simétrica para desencriptar o corpo maior de dados.

Este criptosistema híbrido é frequentemente utilizado em aplicações de mensagens que utilizam uma chave simétrica para encriptar o corpo de dados e uma encriptação assimétrica para partilhar o segredo necessário para desencriptar e aceder aos dados encriptados.

A criptografia é a chave para a privacidade e a segurança em linha

A criptografia é um domínio de grande dimensão, rico em profundidade e complexidade matemática. A implementação adequada de protocolos criptográficos é a pedra angular da proteção dos seus dados e da sua privacidade em linha. Não é necessário compreender os meandros da encriptação para começar a recuperar a sua privacidade. O Tuta torna a utilização da encriptação rápida e simples.

Com alguns cliques fáceis, pode começar a utilizar a nossa forte encriptação pós-quântica para recuperar o seu direito à privacidade.

Registe-se para obter uma conta Tuta segura hoje mesmo!

Saiba mais sobre os algoritmos de criptografia usados no Tuta e confira nossa página de criptografia detalhada.