La violazione del database Microsoft dimostra che i dati memorizzati nel cloud devono essere sempre criptati Ende-zu-Ende.

Mentre i politici chiedono ancora un "accesso legittimo" per combattere il CSAM, l'ultimo hack di Microsoft mostra che qualsiasi dato memorizzato senza crittografia è sempre a rischio.

Microsoft Azure hack - cosa è successo

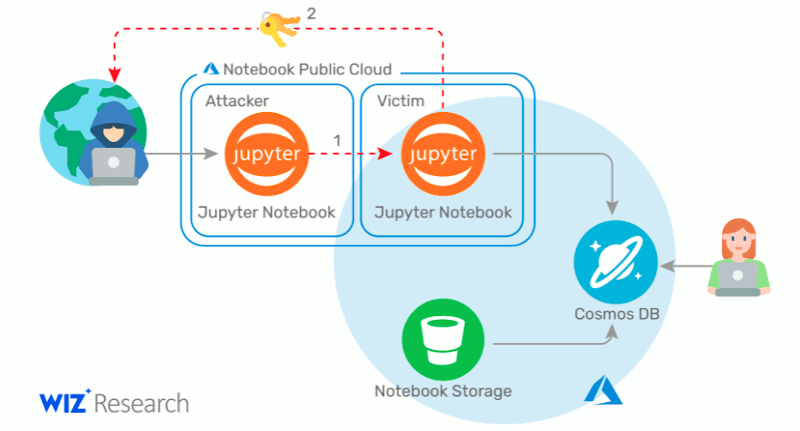

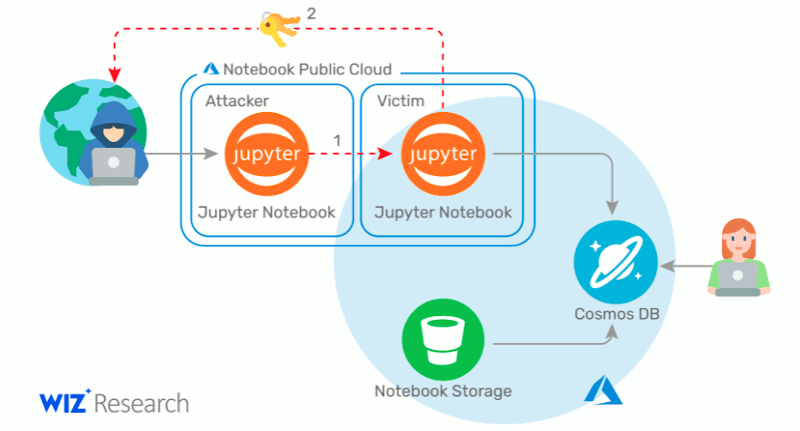

Lo specialista di sicurezza IT Ami Luttwak di Wiz ha scoperto la vulnerabilità in Azure Cosmos DB Jupyter Notebook Feature il 9 agosto e l’ha segnalato a Microsoft tre giorni dopo. Microsoft ha pubblicato questa dichiarazione dicendo che ha immediatamente risolto il problema. Microsoft ha ringraziato i ricercatori di sicurezza per il loro lavoro come parte della divulgazione coordinata della vulnerabilità. Microsoft ha anche detto a Wiz via e-mail che aveva intenzione di pagare 40.000 dollari per la segnalazione della vulnerabilità.

Spiegazione dell’hack di Cosmos DB attraverso la funzione Jupyter, fonte.

Questa chiave primaria permette l’accesso a tutti i database CosmosDB in Microsoft Azure che sono stati impostati con questa chiave. Questo rende un amministratore che ha pieno accesso (lettura, scrittura, cancellazione) al database.

Il 26 agosto, Microsoft ha notificato diverse migliaia dei suoi clienti cloud interessati dal problema via e-mail. Nel messaggio, l’azienda avverte i suoi clienti che gli attaccanti avevano la possibilità di leggere, modificare e persino cancellare tutti i database principali. Luttwak è riuscito a ottenere l’accesso alle chiavi primarie di lettura e scrittura, che ha utilizzato per ottenere l’accesso completo ai database dei clienti. Poiché Microsoft non poteva cambiare queste chiavi da sola, l’azienda ha chiesto ai suoi clienti di agire e cambiare questa chiave primaria di CosmosDB come precauzione. Anche se il buco di sicurezza è già stato chiuso, i clienti dovrebbero fare questo passo per prevenire finalmente una possibile compromissione dei database. Microsoft scrive inoltre nel messaggio che non hanno trovato alcuna prova che terze parti (ad eccezione di Wiz) hanno avuto accesso alle chiavi.

Microsoft non riesce a informare tutti i clienti

Luttwak ha detto a Reuters di aver criticato gli avvertimenti di Microsoft ai suoi clienti: L’azienda aveva scritto ai clienti le cui chiavi vulnerabili erano visibili solo nello stesso mese in cui Wiz ha scoperto e studiato il problema. Gli attaccanti, tuttavia, sarebbero stati in grado di visualizzare le chiavi di molti più clienti perché la vulnerabilità era già stata introdotta nel 2019 quando la funzione Jupyter è stata rilasciata per la prima volta. Ogni account Cosmos DB che utilizza quella funzione è potenzialmente a rischio. A partire da questo febbraio, ogni account Cosmos DB appena creato ha avuto la funzione notebook abilitata di default per almeno tre giorni e la loro chiave primaria potrebbe essere stata esposta anche se il cliente non ne era a conoscenza e non ha mai usato la funzione.

Poiché la chiave primaria è un segreto di lunga durata, che non si aggiorna automaticamente, un potenziale attaccante potrebbe ancora essere in grado di abusare di una chiave una volta ottenuta anche se l’azienda disattiva la funzione Jupyter in Cosmos DB.

Nonostante questo, e nonostante le critiche di Wiz, Microsoft non aveva informato tutti i clienti che avevano attivato la funzione chiamata Jupyter Notebook in Cosmos DB. Alla domanda su questo, Microsoft ha solo detto a Reuters di aver informato i clienti potenzialmente interessati, ma non ha spiegato ulteriormente la dichiarazione.

La Cybersecurity and Infrastructure Security Agency del Dipartimento della Sicurezza Nazionale degli Stati Uniti ha usato un linguaggio più forte in un bollettino, chiarendo che stava parlando non solo a quei clienti che erano stati notificati, ma a tutti coloro che utilizzano Azure Cosmos DB:

“CISA incoraggia fortemente i clienti Azure Cosmos DB a rollare e rigenerare la loro chiave di certificato”.

Potete trovare informazioni su come rigenerare la chiave qui.

La peggiore vulnerabilità cloud immaginabile

Luttalk ha detto: “Questa è la peggiore vulnerabilità cloud che si possa immaginare. Questo è il database centrale di Azure, e siamo stati in grado di ottenere l’accesso a qualsiasi database di clienti che volevamo”.

Per i clienti europei del cloud Azure che hanno dati personali memorizzati in un’istanza di Cosmos DB, c’è anche la questione se una notifica GDPR precauzionale deve essere inviata alle autorità responsabili della protezione dei dati entro 72 ore a causa di un possibile incidente di sicurezza.

Questa vulnerabilità di Microsoft è un incubo per qualsiasi azienda che utilizza Cosmos DB. Eppure, a causa della sua popolarità, migliaia di aziende, tra cui molti attori globali, comprese le società Fortune 500, usano Azure Cosmos DB di Miscrosoft per gestire enormi quantità di dati da tutto il mondo in tempo quasi reale.

E i loro dati potrebbero ora essere a rischio di essere violati, rubati o addirittura cancellati.

Crittografare è tutto

Per ridurre la probabilità di tali minacce, le aziende che vogliono spostare i loro dati nel cloud hanno una sola opzione: Crittografia. E per crittografia non intendiamo la crittografia lato server. Intendiamo una vera crittografia Ende-zu-Ende dove nessuno - nemmeno il fornitore di servizi - può entrare in possesso della chiave segreta.

La violazione del database Azure di Miscrosoft dimostra ancora una volta che la crittografia è il miglior strumento che abbiamo per respingere gli attaccanti malintenzionati e per mantenere i nostri dati al sicuro.

Quando i dati vengono memorizzati nel cloud, l’unico modo per proteggerli adeguatamente è la crittografia Ende-zu-Ende.