La falsification de l'expéditeur d'un courriel donne à un courriel frauduleux l'apparence d'un courriel légitime. Depuis la pandémie de corona, les arnaqueurs falsifient de plus en plus les courriels de l'OMS.

Les courriers électroniques frauduleux constituent un risque grave pour la sécurité : Les attaques de phishing et les pièces jointes de logiciels malveillants font partie des plus grandes menaces. L'exemple de l'OMS montre pourquoi il est si difficile d'envoyer correctement un courriel.

La crise de Corona entraîne une augmentation des courriels frauduleux

Depuis la pandémie de coronavirus, les courriers électroniques frauduleux sont en augmentation, y compris les courriers électroniques dont l’adresse est usurpée.

Les escrocs se font passer pour l’OMS

De plus en plus, les arnaqueurs envoient des courriels qui semblent provenir de l’OMS. Cela est possible parce que l’OMS n’a pas mis en place sa politique DMARC/DKIM de manière assez stricte.

Pour être juste, il est très difficile pour les grandes organisations fédérées d’appliquer DKIM et DMARC de manière suffisamment stricte pour prévenir tout abus. Des politiques DKIM/DMARC strictes dans les organisations fédérées pourraient également conduire à ce que des courriels légitimes échouent aux contrôles DKIM/DMARC et finissent dans des dossiers de spam. Il peut être difficile pour les administrateurs de se tenir au courant de l’évolution des serveurs de courrier électronique fédérés, et ils préfèrent donc ne pas définir la politique DKIM/DMARC de manière trop stricte.

L’OMS avertit tout le monde qu’ils

- ne jamais demander de noms d’utilisateur ou de mots de passe

- n’envoyez jamais de pièces jointes que vous n’avez pas demandées

- ne jamais vous demander de visiter un lien en dehors de www.who.int

- ne jamais demander d’argent pour postuler à un emploi, s’inscrire à une conférence ou réserver un hôtel

- ne jamais organiser de loteries ou offrir des prix, des subventions, des certificats ou des financements par courrier électronique.

Pour la défense de l’OMS, aucune grande organisation fédérée testée - par exemple Greenpeace, Human Rights Watch, Amnesty International - n’a mis en place une politique DKIM/DMARC stricte.

La mise en place de DKIM/DMARC est compliquée

Alors que certains guides prétendent qu’il serait facile de mettre en place DKIM et DMARC, il est en fait très compliqué de faire les choses correctement. Néanmoins, il est très important de lutter contre les faux courriels, comme le souligne le Centre australien de cybersécurité.

Politique DKIM/DMARC stricte à Tutanota

Tutanota a mis en place une politique DKIM et DMARC stricte pour s’assurer que les attaquants ne peuvent pas usurper les courriers de nos domaines vers d’autres fournisseurs de courrier électronique, tels que :

- signer chaque courriel sortant avec DKIM

- inclure le plus grand nombre possible d’en-têtes sur la signature

- sans inclure la balise length, qui permettrait aux attaquants d’ajouter du texte au bas des courriels

Nous avons également une politique de quarantaine de la DMARC, qui dit aux autres fournisseurs que les e-mails provenant de domaines Tutanota qui n’ont pas de signature DKIM valide et qui ne proviennent pas directement de nos serveurs doivent être traités comme du spam.

C’est beaucoup de travail, mais s’occuper de ce genre de choses - ainsi que d’autres - donne d’excellents résultats en matière de contrôle de la sécurité du courrier électronique.

Utilisez votre propre domaine avec DKIM/DMARC

Tutanota soutient également le SPF, le DKIM et le DMARC pour les domaines personnalisés. À l’aide de nos instructions, il est très facile pour chaque utilisateur de Tutanota d’activer SPF, DKIM et DMARC pour ses propres domaines.

Lors de la configuration, nous fournissons également quelques icônes utiles pour vous montrer si vous avez correctement configuré les enregistrements SPF, DKIM et DMARC.

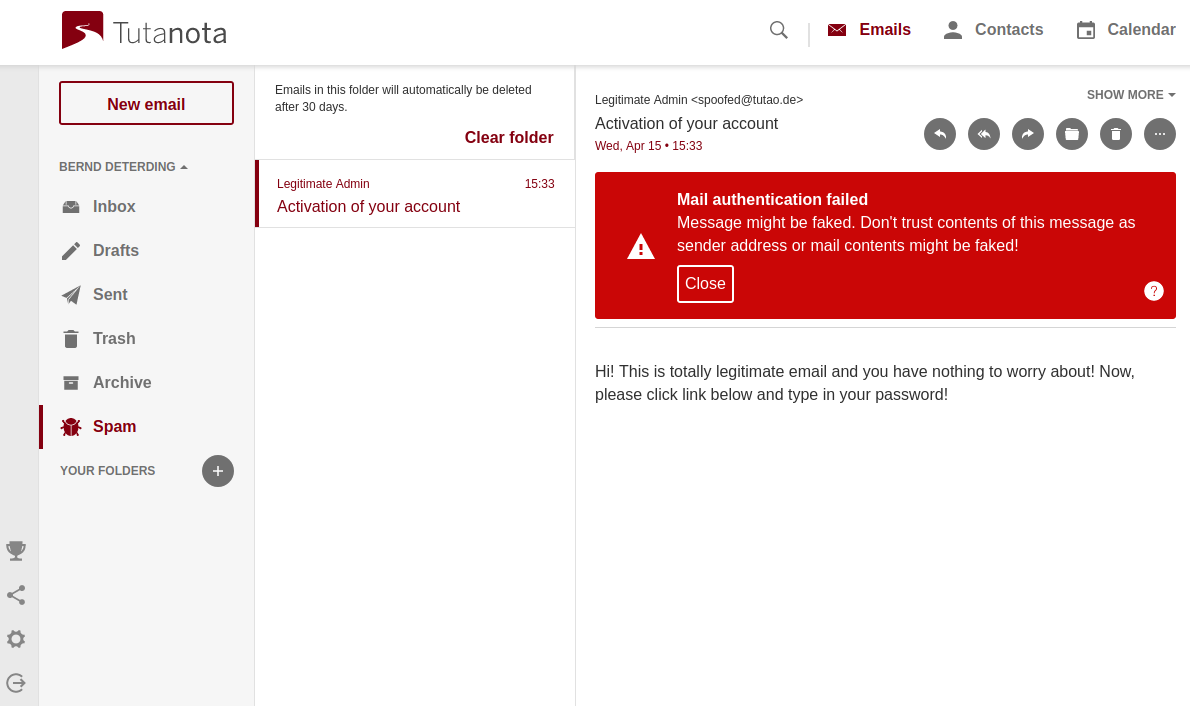

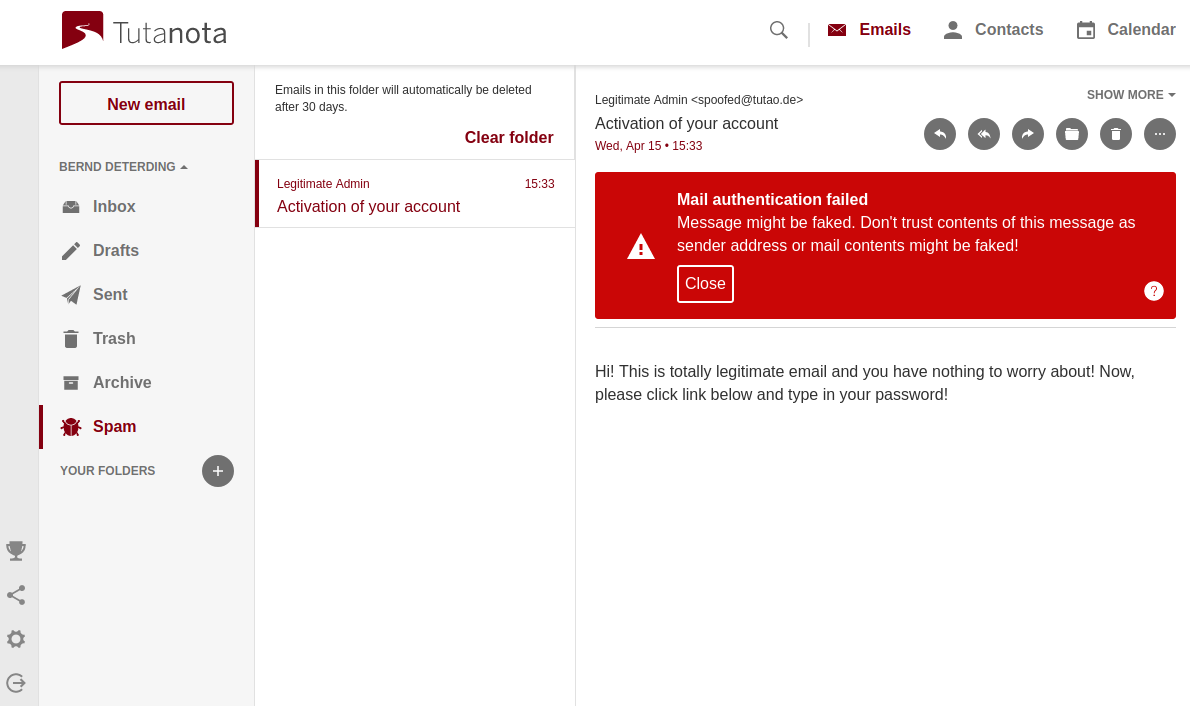

Comment nous repérons les faux e-mails pour vous

Pour protéger nos utilisateurs contre les faux courriers électroniques provenant de l’extérieur :

- Nous venons de revoir nos contrôles DMARC et DKIM afin d’être plus sûrs contre la falsification.

- Nous avons mis en place le DMARC de telle sorte que si le propriétaire du domaine n’a pas défini de politique DMARC, nous utiliserons une politique par défaut qui traitera les courriers électroniques usurpés comme des spams.

- Nous affichons ces résultats afin que vous sachiez si un courriel ne passe pas le contrôle DMARC.

Malheureusement, nous ne pouvons pas bloquer tous les courriels qui échouent à une vérification DMARC car, comme le montre l’exemple de l’OMS décrit ci-dessus, cela entraînerait le blocage de nombreux courriels légitimes également.

Nous espérons que l’utilisation de DMARC et DKIM augmentera continuellement pour la sécurité de chaque utilisateur de courrier électronique. Chez Tutanota, nous travaillons dur pour permettre à tous nos utilisateurs de n’envoyer que des courriels avec des signatures DKIM valides, même si vous utilisez votre propre domaine.

Recommandé pour une lecture plus approfondie : Comment prévenir l’hameçonnage des courriels.