Comment créer et retenir un mot de passe fort.

Il est facile de créer un mot de passe fort - et de s'en souvenir. Il suffit de savoir comment !

Naviguer dans la mer des mots de passe terribles.

Étape 1 : Connaître son ennemi

Les attaques contre les mots de passe des utilisateurs peuvent prendre toutes les formes et toutes les tailles. Si vous voulez créer un mot de passe fort, la première étape consiste à apprendre quels types d’astuces peuvent être utilisés pour découvrir le vôtre. Voici quelques-unes des principales méthodes utilisées par les cybercriminels pour accéder aux comptes bancaires, aux e-mails personnels et aux profils de médias sociaux.

Dans la plupart des cas, les attaquants ont accès à une collection de données de mots de passe violés. Ces mots de passe sont le plus souvent répertoriés sous une forme hachée, mais il n’est pas difficile de découvrir les informations d’identification en clair qu’ils contiennent. Une fois qu’une violation de données s’est produite, les informations divulguées sont devenues publiques et ne disparaîtront probablement pas. Le meilleur plan d’action pour toute personne dont les données ont été rendues publiques par une telle violation est de changer immédiatement ses mots de passe et d’activer une forme d’authentification multifactorielle. En général, nous recommandons à nos utilisateurs d’activer l’authentification en deux étapes dans notre guide sur la sécurité des mots de passe.

Voici une belle démonstration de la rapidité avec laquelle les mots de passe peuvent être craqués :

Il est important de garder à l’esprit que cette vidéo a été publiée en 2016. Les capacités informatiques et les cartes graphiques en particulier ont considérablement augmenté en termes de performances, mais malheureusement, le choix du mot de passe de l’utilisateur moyen n’a probablement pas suivi ces progrès rapides.

Attaques par la force brutale

Des chimpanzés disposant de suffisamment de temps peuvent forcer votre mot de passe.

Une attaque par force brute est une tentative par un acteur malveillant de tester toutes les combinaisons possibles de lettres, de chiffres et de symboles jusqu’à ce qu’il trouve le mot de passe correspondant à votre nom d’utilisateur. Un exemple d’une attaque par force brute sur un mot de passe à 5 chiffres serait un attaquant essayant :

aaaaa … mmmmm … zzzzz

Ces attaques ont un taux de réussite élevé contre les mots de passe courts qui n’utilisent pas de chiffres ou de caractères spéciaux. Heureusement, ces types d’attaques peuvent être atténués en créant des mots de passe plus longs qui utilisent un mélange de lettres, de chiffres, de majuscules et de minuscules, et de caractères spéciaux.

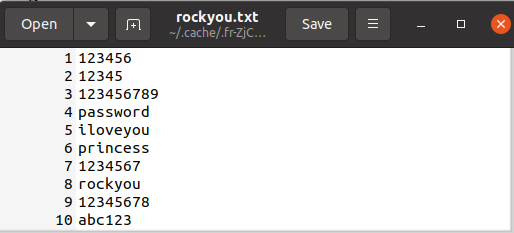

Attaques par dictionnaire

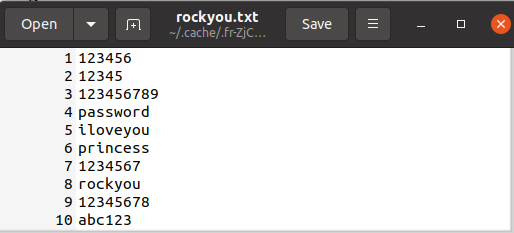

La fuite de données de RockYou a exposé plus de 32 millions de mots de passe en clair. Cette liste est fournie en standard dans Kali Linux.

Une attaque par dictionnaire est une attaque par force brute plus raffinée qui utilise des listes de mots de dictionnaire sélectionnés pour tester les mots de passe potentiels de votre compte. Si votre mot de passe comprend des mots trouvés dans ces dictionnaires, comme les listes de mots trouvées dans les installations par défaut des distros Linux de piratage grand public, vous êtes sensible à ces attaques. Si votre mot de passe figure dans cette liste, changez-le maintenant !

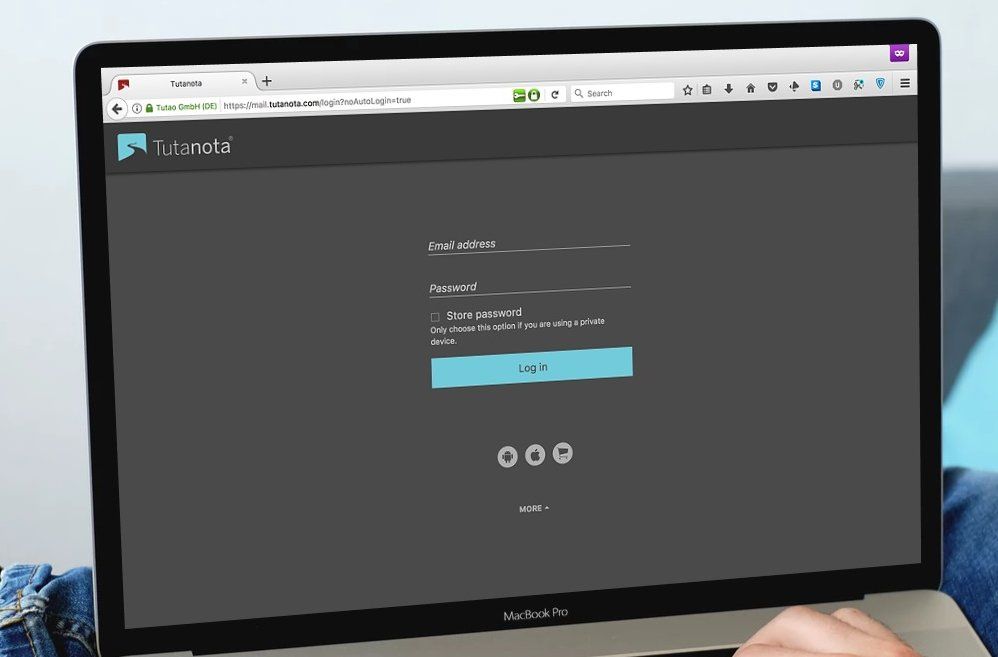

Attaques de phishing

Les attaques par hameçonnage sont des techniques de récolte bien connues et efficaces qui ciblent directement l’utilisateur du compte. Un lien habilement déguisé envoyé par une source fiable, un site Web ou votre administrateur informatique peut fournir un accès rapide à des identifiants de connexion valides. Un excellent exemple de la facilité avec laquelle ces attaques peuvent être construites peut être trouvé dans le tutoriel vidéo de NetworkChuck ici :

Les attaques par hameçonnage ne se limitent pas aux courriels, mais ont fait leur chemin dans les appels téléphoniques, les SMS, la VoIP et d’autres services de messagerie comme WhatsApp et Signal. Si un attaquant se concentre sur une personne en particulier, ces attaques, connues sous le nom de spear-phishing, peuvent être d’autant plus difficiles à détecter avant qu’il ne soit trop tard.

La meilleure façon de lutter contre les attaques de phishing est de rester vigilant. Ne cliquez pas sur les liens envoyés dans les courriels et n’ouvrez pas les pièces jointes inattendues. Si vous recevez des courriels automatisés de votre banque vous demandant une action urgente sur votre compte, doutez toujours qu’il s’agisse bien de votre banque. Si vous pensez qu’une action est nécessaire, ouvrez un nouvel onglet du navigateur et connectez-vous directement sur le site web de votre banque.

Attaques de type “Man-in-the-Middle

Combien de fois vous connectez-vous au WiFi gratuit de votre café préféré ? Si vous ne faites pas attention, vous risquez de connecter votre appareil à un point d’accès pirate au lieu de la fidèle connexion du Starbucks. Les attaques de type “Man-in-the-Middle” se placent entre votre appareil et le point d’accès réel, en se faisant passer pour quelqu’un d’autre. Ces faux réseaux peuvent écouter et enregistrer le trafic que vous envoyez et recevez par leur intermédiaire, y compris tout mot de passe non crypté envoyé en cours de route.

Comment créer un mot de passe fort

Étape 2 : Qu’est-ce qu’un mot de passe fort et comment en créer un ?

Le bon :

Un mot de passe fort doit être suffisamment long pour ne pas être forcé brutalement. Il doit comporter au moins 12 caractères et inclure un mélange de lettres, de chiffres et de caractères spéciaux. Il est également important de ne pas utiliser ces chiffres ou caractères spéciaux de manière courante. Le choix apparemment astucieux de remplacer vos o par des 0 ou vos e par des 3 ne trompera personne qui cherche à voler les informations de connexion à votre compte bancaire.

Si vous choisissez d’utiliser une chaîne de mots aléatoires, ils ne doivent pas être liés les uns aux autres afin d’éviter d’être victime d’une attaque par dictionnaire. Le fait de mélanger des chiffres à des intervalles aléatoires et pas toujours avant, entre ou après les mots les rend encore plus difficiles à déchiffrer. Par exemple, “B?r!d7sDri%&veP._otat!oC?8ches” a moins de chances d’être craqué lors d’une attaque par dictionnaire que “BirdsFly”.

Il est peu probable que “B?r!d7sDri%&veP._otat!oC?8ches” soit craqué, mais si je tombe sur un lien d’hameçonnage ou si je me fais prendre dans une attaque de type “man-in-the-middle”, l’erreur humaine l’emporte sur tout avantage mathématique que les étapes précédentes ont fourni.

Encore une fois, pour créer un mot de passe fort :

- Utilisez au moins 12 caractères

- Incluez des majuscules, des minuscules, des chiffres et des symboles spéciaux.

- N’utilisez pas de mots du dictionnaire

- N’utilisez pas de caractères spéciaux de manière prévisible (H3llo ou Pa$$word).

Nous verrons plus tard comment vous pouvez vous souvenir de ce nouveau mot de passe.

Le mauvais :

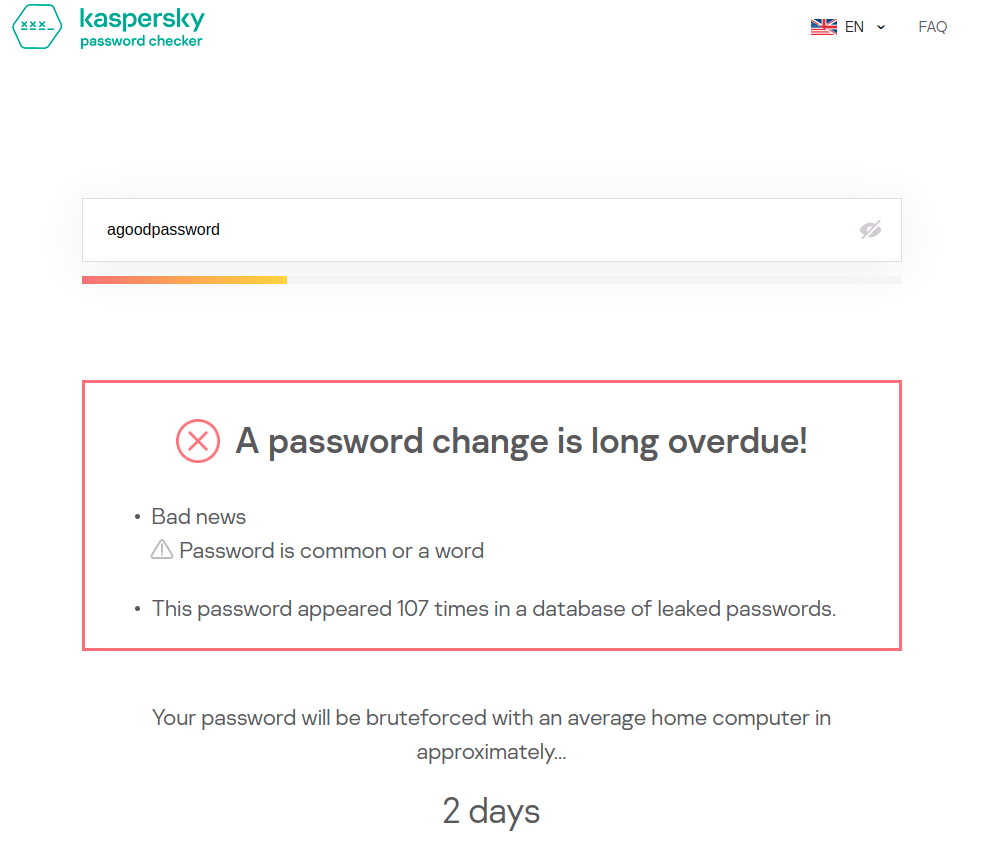

Si votre mot de passe apparaît dans une recherche sur HaveIBeenPwned, vous devez le changer immédiatement. Le Pwned Password est disponible en téléchargement gratuit et est sans aucun doute utilisé pour obtenir un accès non autorisé à des comptes dans le monde entier.

Il est essentiel d’éviter d’utiliser des mots uniques qui peuvent être rapidement forcés par un ordinateur moyen. Le mot de passe “agoodpassword” peut être forcé par brute en deux jours et apparaît déjà dans 107 violations de données selon le Password Checker de Kaspersky. Si nous remplaçons les “o” par des “0”, le mot de passe pourra toujours être déchiffré en deux jours. Allez-y et essayez-en quelques-uns si vous êtes intéressés.

Je ne recommande pas de tester vos vrais mots de passe sur un site Web comme celui-ci, mais il est intéressant de voir comment différentes combinaisons influent sur la force d’un mot de passe.

Votre mot de passe ne doit pas non plus contenir d’informations permettant de vous identifier personnellement, comme votre premier animal de compagnie, votre anniversaire de mariage ou la rue dans laquelle vous avez grandi. Toutes ces informations sont facilement accessibles par une simple ingénierie sociale ou une visite de votre page Facebook. Cela signifie que “amy&bob4ever1997” est un mauvais choix. Même s’il faut “12 siècles” pour être forcé par le vérificateur de mots de passe forts ci-dessus, une visite de vos pages publiques de médias sociaux remplies de photos publiées lors de cette occasion spéciale réduira considérablement ce temps.

Les inconvénients :

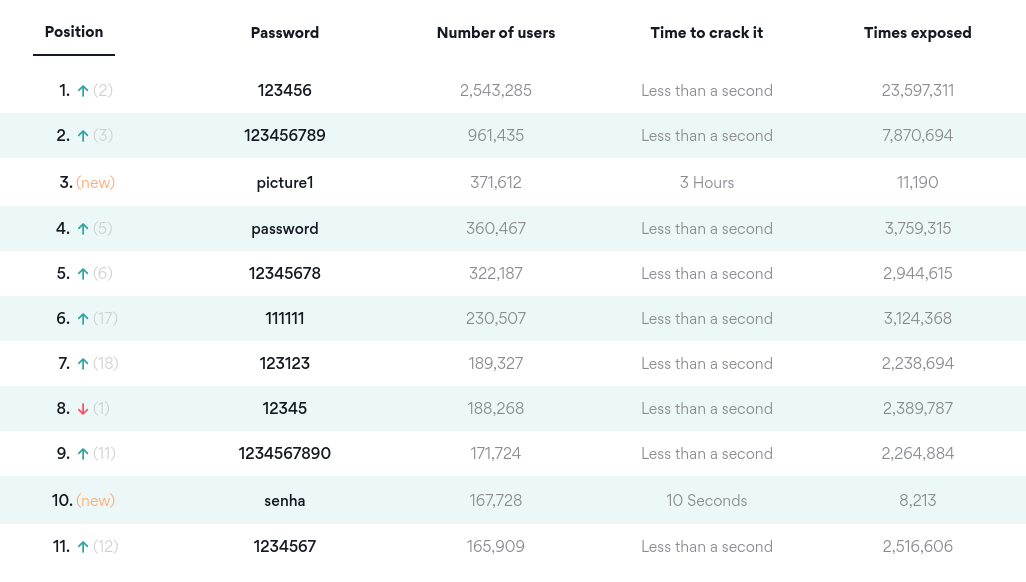

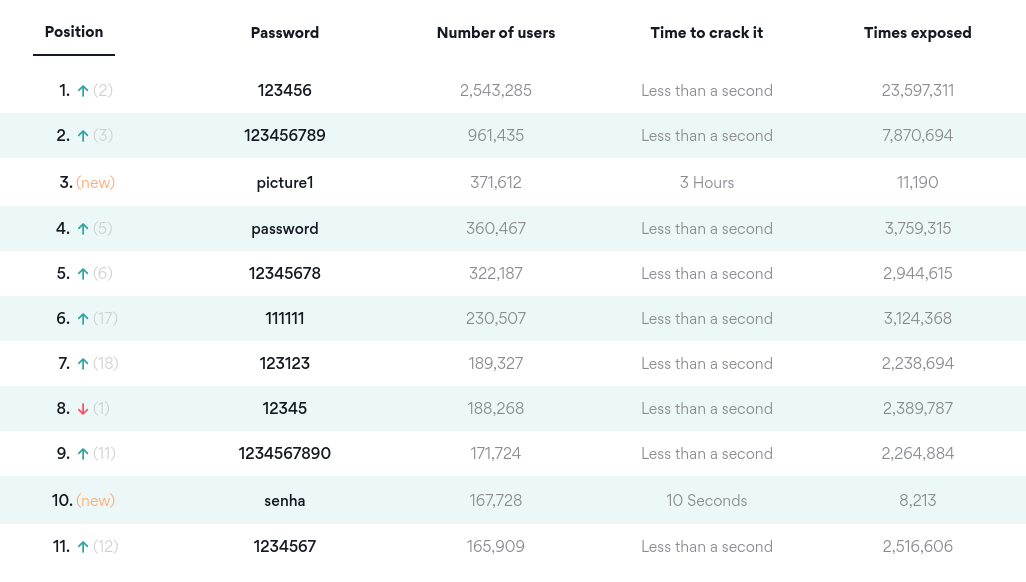

Il existe des mots de passe qui ne disparaîtront malheureusement jamais. La liste suivante est le top 10 des mots de passe les plus courants selon NordPass.com. Si vous utilisez l’un de ces mots de passe, vous devez le changer, de préférence hier.

Vous pouvez trouver le top 200 des mots de passe les plus courants en 2020 [ici](https://nordpass.com/most-common-passwords-list/).

Étape 3 : Assurer la sécurité de vos informations d’identification

Maintenant que nous savons comment créer des mots de passe forts en utilisant au moins 12 caractères, y compris des chiffres, des majuscules et des caractères spéciaux, et en évitant les mots du dictionnaire ou en plaçant des chiffres à des endroits évidents, la question se pose de savoir comment nous allons nous souvenir de ce mastodonte qu’est le mot de passe.

Une astuce simple consiste à utiliser un mot de passe mnémotechnique. Créez une longue phrase qui sera probablement facile à retenir : “Le canard a fui le chien en mangeant 5 carottes violettes” peut être raccourci en un mot de passe qui ressemble à “Tdr/n4rom1d00gWe5Pur%Ca&“. Il s’agit d’un mot de passe de 24 caractères, comprenant des chiffres et des caractères spéciaux, et bien qu’il puisse sembler absurde à première vue, il est possible de s’en souvenir grâce à l’étrange phrase originale. C’est la même technique que beaucoup d’entre nous utilisaient en cours de mathématiques pour essayer de se souvenir de l’ordre des opérations. Je suis sûr que “Veuillez excuser ma chère tante Sally” occupe encore une place dans de nombreux souvenirs.

La note adhésive

Je vous garantis que si vous entrez dans un immeuble de bureaux de taille moyenne à grande, quelqu’un a noté son mot de passe et l’a laissé dans un tiroir de bureau non verrouillé. Ce n’est jamais une pratique sûre en matière de sécurité. Ne soyez pas la personne dont la paresse entraîne une violation de la sécurité à l’échelle de l’entreprise.

Il est important que les professionnels de l’informatique réalisent que leurs utilisateurs constituent la première ligne de défense contre les accès indésirables à votre réseau. Une formation adéquate de vos employés est cruciale pour éviter que des dérapages comme celui-ci ne se produisent. Les équipes informatiques doivent collaborer avec leurs utilisateurs pour lutter contre les menaces pesant sur les données de l’entreprise. De nombreux rapports inoffensifs sur un courriel de hameçonnage évident sont beaucoup moins ennuyeux que d’essayer de réparer les dégâts d’une infection par un ransomware.

Politiques de rotation des mots de passe

L’une des principales raisons pour lesquelles les utilisateurs notent leurs informations d’identification à un endroit où elles peuvent être facilement découvertes est la recommandation désuète des politiques de rotation des mots de passe. Heureusement, cette époque est révolue et le NIST ne recommande plus ces rotations obligatoires des mots de passe. Ces politiques conduisaient souvent les utilisateurs à choisir des mots de passe plus simples ne comportant que des variations mineures. Ces choix de mots de passe étaient d’autant plus faciles à forcer brutalement ou conduisaient les utilisateurs à noter leurs mots de passe et à les stocker de manière non sécurisée parce qu’ils avaient du mal à se souvenir des nouvelles informations d’identification.

Les mots de passe doivent être modifiés en cas de violation, d’exposition accidentelle ou si l’utilisateur les a oubliés.

Ne recyclez pas les mots de passe

La réutilisation des mots de passe est le moyen le plus facile pour un acteur malveillant de passer de votre compte Facebook compromis à votre compte bancaire. Il est essentiel que les mots de passe (et les noms d’utilisateur) ne soient pas utilisés entre les services. Cela peut sembler décourageant, mais il existe plusieurs options qui peuvent faciliter la conservation de plusieurs mots de passe forts.

Il existe de nombreux sites Web qui proposent de “nouveaux mots de passe créatifs et astucieux pour 2021”, mais choisir n’importe quel mot de passe ou nom d’utilisateur préexistant que vous pouvez voir en ligne (ou même ceux qui figurent dans ce billet) présente un risque pour la sécurité.

N’oubliez pas qu’un bon mot de passe doit être comme du papier toilette : solide et utilisé une seule fois.

Sauvegarde des mots de passe dans le navigateur

Une solution pour sauvegarder les mots de passe consiste à les enregistrer dans votre navigateur Internet, que ce soit Firefox, Chrome ou Safari. Beaucoup de ces mots de passe peuvent alors être liés à un compte qui peut être synchronisé entre les appareils en cas de remplacement.

Aussi pratique que cela puisse paraître, cette méthode n’est pas recommandée si vous ne pouvez pas garantir que personne ne pourra accéder à votre appareil de manière indésirable. Un rapide passage par la fenêtre des préférences permet d’obtenir une liste complète des mots de passe enregistrés, qui sont stockés en clair et accessibles au monde entier. C’est loin d’être idéal.

Gestionnaires de mots de passe

Un moyen plus fiable de stocker vos mots de passe est d’utiliser un gestionnaire de mots de passe. Il existe plus de gestionnaires de mots de passe qu’il n’est possible d’en parler dans cet article de blog. Les gestionnaires de mots de passe stockent tous vos différents identifiants de connexion dans un emplacement central et (idéalement) cryptent toutes ces données. En cas de vol de votre appareil, ces mots de passe et noms d’utilisateur ne peuvent être découverts sans déverrouiller au préalable votre gestionnaire de mots de passe.

Ces programmes présentent l’avantage supplémentaire d’inclure des générateurs de mots de passe capables de créer et d’enregistrer des mots de passe aléatoires qui vont au-delà de toute attente raisonnable de la mémoire humaine. Cela vous évite d’avoir à inventer de nouveaux mots de passe forts sur le champ.

Si vous choisissez d’utiliser un gestionnaire de mots de passe, il est absolument nécessaire de créer un mot de passe fort. Ce mot de passe est la clé qui déverrouille toute votre vie numérique et doit être traité comme tel. Heureusement, nombre de ces programmes prennent également en charge l’authentification multifactorielle, ce qui confère à vos données un niveau de protection supplémentaire indispensable.

Je ne vais pas entrer dans le débat sur la meilleure option, mais voici une courte liste de quelques gestionnaires de mots de passe populaires et des liens vers leurs sites Web :

Certaines de ces options sont gratuites et open source, tandis que d’autres nécessitent un abonnement pour pouvoir utiliser leurs services. Si vous êtes un utilisateur Mac ou Linux, votre appareil est préinstallé avec un programme de trousseau qui vous permet également de stocker vos identifiants de connexion. Ces fonctions sont pratiques, mais elles n’offrent pas le même degré de sécurité cryptographique que ces solutions tierces de gestion des mots de passe.

Restez en sécurité et bonne navigation !

Si vous suivez ces étapes pour créer un mot de passe plus fort et le stocker en toute sécurité à l’aide du gestionnaire de mots de passe de votre choix, vous aurez fait de vous une cible numérique beaucoup plus difficile. En matière de cybersécurité, il n’existe pas de protection à l’épreuve des balles, mais si les acteurs malveillants choisissent qui cibler, votre compte doté d’un mot de passe fort et d’une authentification multifactorielle sera beaucoup moins attrayant.

Grâce à ces conseils, vous pouvez renforcer votre sécurité numérique et surfer sur le web avec une plus grande confiance dans la protection de vos comptes en ligne et de vos informations personnelles.

Consultez également notre guide sur la sécurité des e-mails. Il explique comment un compte de messagerie est la porte d’entrée de votre identité en ligne et comment vous pouvez améliorer votre sécurité en ligne en faisant des choix judicieux.