Medidas de seguridad a tener en cuenta en un servicio de correo electrónico seguro.

El correo electrónico seguro es importante para proteger su identidad en línea. Conozca qué medidas de seguridad son vitales.

Dado que los riesgos en línea, como las brechas de datos, aumentan constantemente en escala y número, no es de extrañar que los servicios de correo electrónico seguros estén recibiendo una afluencia de nuevos usuarios.

Al mismo tiempo, todos los servicios de correo electrónico hacen hincapié en la seguridad y la privacidad de los mismos. Este post resume una serie de medidas de seguridad que, en nuestra opinión, son un requisito mínimo para que cualquier servicio de correo electrónico se considere seguro.

Correo electrónico seguro y medidas de seguridad indispensables

Encriptación de extremo a extremo

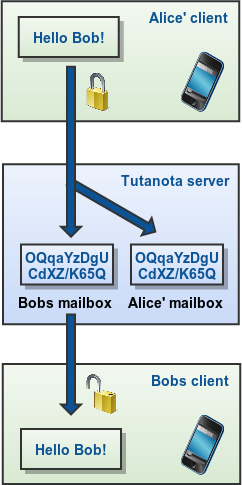

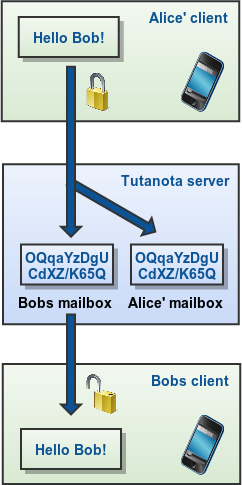

Uno de los requisitos más importantes es el cifrado de extremo a extremo. El proveedor de correo electrónico puede acceder a cualquier dato que no esté cifrado de extremo a extremo, tanto si afirma que es seguro como si no. Sólo una implementación adecuada del cifrado de extremo a extremo protege sus datos del proveedor y, por lo tanto, de cualquier tercero. Sólo unos pocos servicios encriptan todo su buzón de correo.

El envío de un correo electrónico cifrado de extremo a extremo sólo funciona si ambas personas en una comunicación utilizan el cifrado. Los métodos de encriptación conocidos son PGP o S/MIME. La diferencia con un correo electrónico normal es que con el cifrado de extremo a extremo activado, los datos se codifican localmente en el dispositivo del usuario y sólo se juntan en texto legible en el dispositivo del destinatario. Cualquiera que intervenga en la comunicación intermedia sólo verá datos ilegibles y revueltos.

To PGP or not to PGP

En Tutanota, decidimos deliberadamente no encriptar los correos electrónicos con PGP. Utilizamos los mismos algoritmos - AES y RSA - pero con nuestra propia implementación.

El razonamiento detrás de esto es que PGP carece de requisitos importantes que planeamos alcanzar con Tutanota:

-

PGP no cifra la línea de asunto (ya logrado en Tutanota),

-

Los algoritmos PGP no se pueden actualizar fácilmente,

-

PGP no tiene opción para Perfect Forward Secrecy,

-

PGP sólo se puede utilizar para la comunicación por correo electrónico.

Para mantener la encriptación del correo electrónico fácil y segura para todos, el modelo del futuro no puede depender de PGP por varias razones:

-

La gestión de llaves debe estar automatizada.

-

Debe ser posible actualizar automáticamente los algoritmos de encriptación (por ejemplo, para que la encriptación sea resistente a los ordenadores cuánticos sin necesidad de involucrar al usuario).

-

La compatibilidad hacia atrás debe ser detenida. En cambio, todos los sistemas deben actualizarse en un plazo muy breve.

-

El secreto de reenvío debe ser añadido al protocolo.

-

Los metadatos deben estar encriptados o al menos ocultos.

En esto es en lo que hemos estado trabajando en Tutanota en estos dos últimos años: Un cliente de correo electrónico fácil de usar que ha introducido el cifrado en el software y que permite a los usuarios cifrar fácilmente cualquier correo electrónico de extremo a extremo.

Autenticación de dos factores

La autenticación de dos factores puede resumirse fácilmente como

- Algo que usted sabe, como un nombre de usuario y contraseña, y

- Algo que tienes, como tu llave de hardware o tu teléfono móvil.

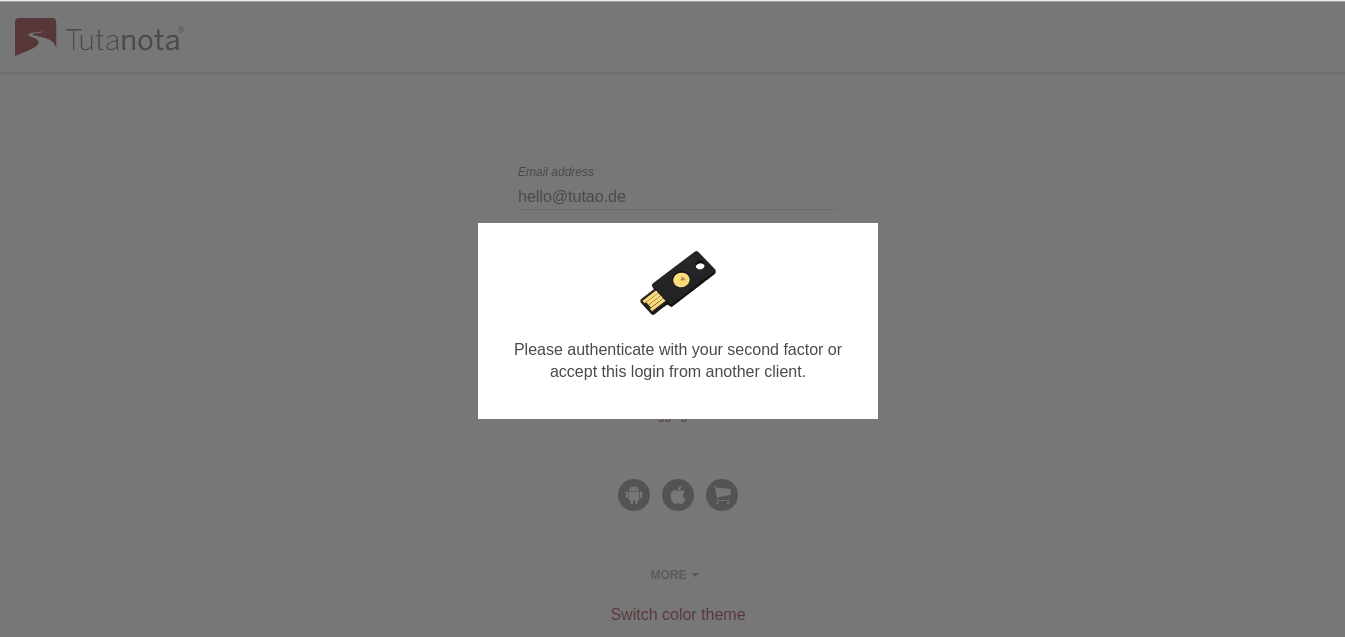

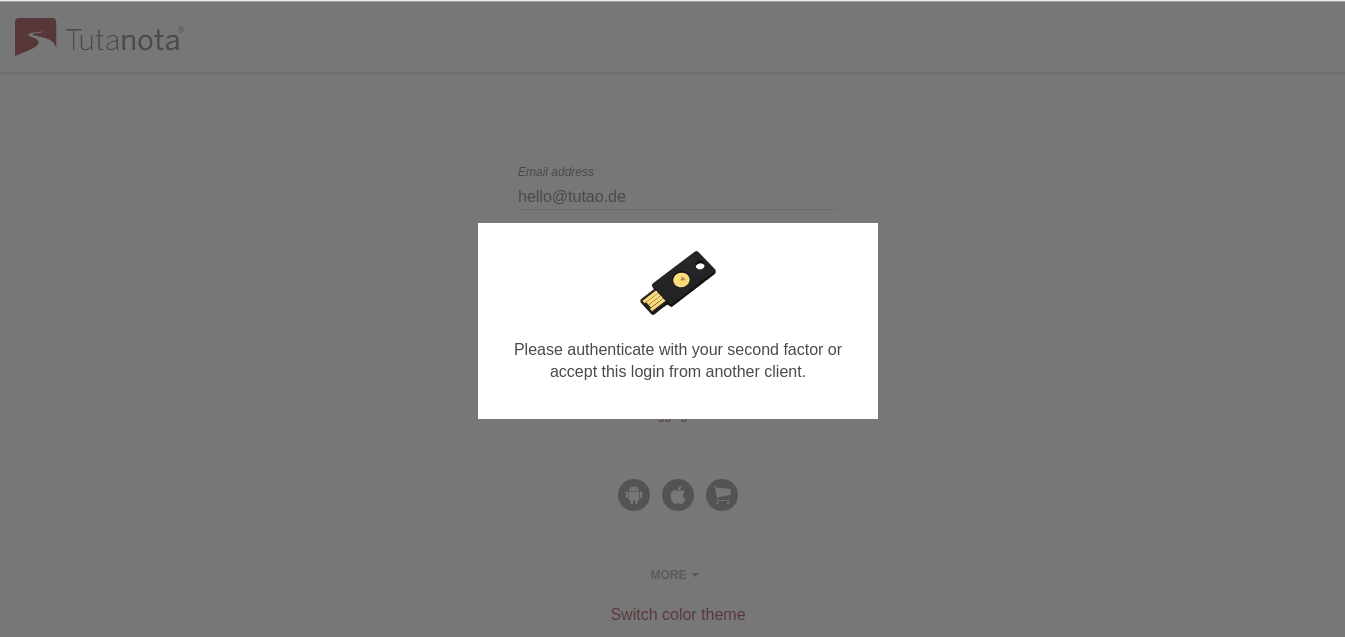

Cualquier servicio de correo electrónico que pretenda ser seguro debe ofrecer una forma de proteger su acceso con autenticación de dos factores, mejor aún con la autenticación Universal 2nd Factor (U2F).

Más seguro: llave de hardware (U2F)

El método de autenticación de dos factores U2F es el método más seguro para 2FA: Usted posee una clave de hardware o un token de hardware, y necesita usar físicamente esta clave para acceder a su cuenta.

Es la mejor protección contra el phishing de correo electrónico. Incluso si los atacantes maliciosos fueran capaces de suplantar su contraseña, no podrían acceder a su cuenta ya que no tienen acceso a su clave física.

Seguro y fácil: TOTP

Otra opción para la autenticación de dos factores es usar una aplicación TOTP como andOTP de F-Droid. Estas aplicaciones se descargan en tu teléfono y generan un código que debes introducir al iniciar sesión.

Código abierto

Cualquier servicio de correo electrónico puede afirmar que está cifrando de forma segura sus datos o protegiendo sus credenciales de inicio de sesión. Los expertos en seguridad sólo pueden verificar que estas afirmaciones son ciertas y que no existe una puerta trasera de encriptación si todo el código de cliente que ejecuta el servicio se publica como código abierto. Esto es lo que hace que un servicio de correo electrónico de código abierto sea mucho más seguro que un servicio de código cerrado.

En Tutanota publicamos todos los clientes como código abierto en GitHub. La forma más segura de usar Tutanota es ejecutar los clientes de escritorio de código abierto. Estos clientes ejecutan el código que se publica en GitHub, y puedes comprobar que el código publicado se está ejecutando comprobando la firma.

Protección de la privacidad

El correo electrónico en general es un protocolo muy inseguro. Un correo electrónico estándar envía mucha información en el encabezado, por ejemplo su dirección IP, que no es realmente necesaria. Si carga imágenes externas, el remitente de un correo electrónico puede incluir píxeles de seguimiento en estas imágenes. Al cargarlos, el remitente sabe qué dirección IP tiene, dónde se encuentra, qué navegador está utilizando y mucho más.

Por esa razón, cualquier servicio de correo electrónico seguro debe asegurarse de que su privacidad esté protegida lo mejor posible. Importantes medidas de protección de la privacidad son:

- eliminación de metadatos (encabezado)

- bloquear la carga de imágenes de forma predeterminada

- no registrar las direcciones IP de los usuarios

Estas características a menudo no son soportadas por los principales servicios de correo electrónico.

Ubicación del servidor

Hasta hace unos años, la ubicación del servidor no se consideraba un requisito de seguridad. Sin embargo, el país en el que se encuentra un servidor suele tener acceso a los datos almacenados en el servidor. Además, las autoridades de Australia, Gran Bretaña, Canadá, Nueva Zelanda y los Estados Unidos cooperan estrechamente para compartir datos sobre los ciudadanos, obtenidos de servidores de sus países.

Por lo tanto, es importante que el país de la ubicación del servidor tenga leyes que protejan los datos de los ciudadanos. Alemania, por ejemplo, tiene leyes de protección de datos muy estrictas y también debe cumplir con el GDPR. Los datos almacenados en servidores alemanes sólo pueden ser solicitados por las autoridades con una orden judicial alemana válida, que debe ser emitida por un juez alemán.

Cómo elegir un servicio de correo electrónico seguro

La mayoría, aunque a menudo no todas, de las funciones mencionadas anteriormente están soportadas por los llamados servicios de correo electrónico seguro. Para comprobar si su servicio favorito soporta todas las medidas de seguridad, por favor revise estas comparaciones sobre Protonmail y Mailbox.org.